Active Directory Saldırılarının Temeli- LDAP Keşfi- LDAP Reconnaissance

Genellikle kötü niyetli kişilerin saldırı düzenlerken farklı amaçları vardır. Buradan yola çıkarak aslında kurbanlarını seçerler. Eğer bir sisteme rastgele sızmak ve anında sistem içerisindeki verileri şifreleyip fidye istemek ise bunu çok hızlı ve acı bir şekilde öğrenebilirsiniz.

Ancak daha büyük çaplı ataklarda durum farklıdır. Yukarıdaki örnekte dahil sadece birkaç makine değil de tüm sistemi, hatta sunucuların yanında istemcileri de şifrelemek gibi büyük hedeflerin olması veya tam tersi hedefin sinsice sisteme sızmak, birkaç ay içerisinde tüm yapıyı anlayıp kritik verileri çalmak ve belki de ikinci veya üçüncü faz olarak şifreleme atağına evirilen ataklar olabilir. Böyle bir atak yapabilmek için tabiki öncelikle içinde bulunduğunuz ortamı incelemeniz gerekli. Bu konuda yapılan ilk iş belki ip taraması iken ikinci işte domain ortamının incelenmesidir.

Çoğu ortamda, etki alanındaki her hesap, LDAP protokolünü kullanarak keşif yapmak için gereken izinlere sahipti. Varsayılan yapılandırma ile, herhangi bir etki alanı kullanıcısı, etki alanı yapılandırmaları, Exchange sunucusu, domain controller makinelerin isimlerini, yetkili grup ve üyelikleri gibi pek çok kritik bilgiyi öğrenebilir.

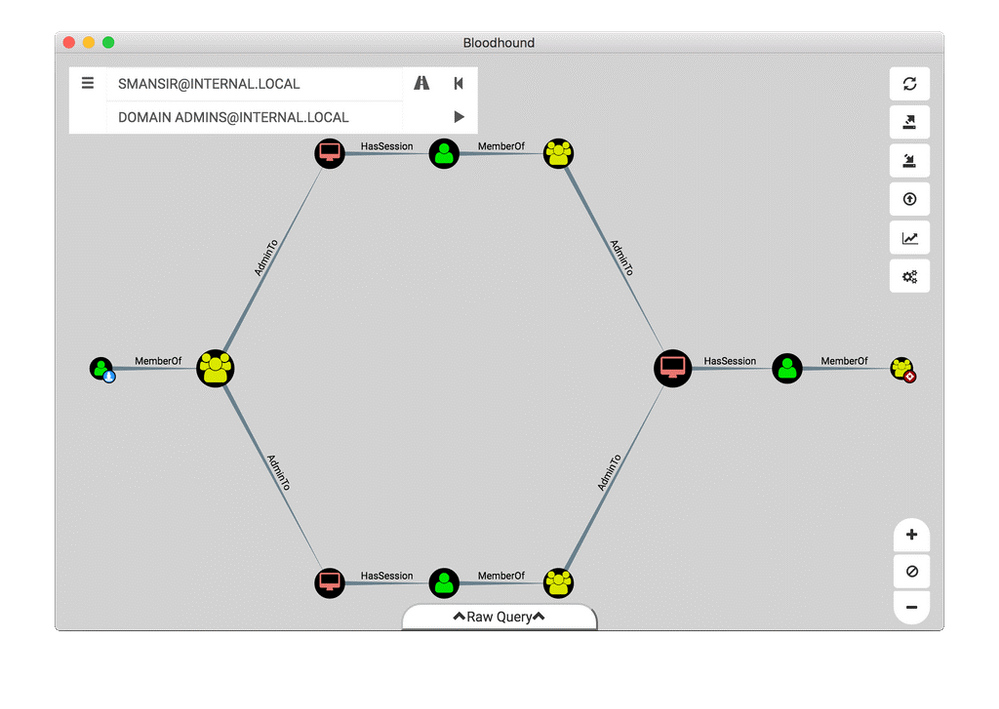

Saldırganlar, bu tür ataklar için herkesin ulaşabileceği PowerView ve BloodHound gibi araçları kullanırlar. Bu araçlar, ortamdaki tüm kullanıcıların, grupların, bilgisayar hesaplarının ve hesap erişim denetim listelerinin (ACL) alınmasına yardımcı olur. Toplanan veriler ayrıştırıldıktan sonra, bir grafik veri tabanında saklanır ve farklı hesaplar arasındaki ilişkileri görüntüleyen görsel bir grafik oluşturmak için kullanılır ve saldırganların hareketlerini etki alanında yatay olarak belirlemelerine ve planlamalarına yardımcı olur. Buradaki ilk amacın yatay olması dikey hareket için zemin ve yetki arayışıdır. Ayrıca olası zarar verme senaryosunda maksimum zarar verebilmek için maksimum seviyede istemci veya sunucuya erişim hakkını elde etmeye çalışır.

Bu tür basit bilgilerin sonuçlarının ne kadar kötü olacağını bazen tahmin edemeyebiliriz. Örneğin LDAP üzerinden alınan kritik kullanıcıların mail adresleri veya telefonlarına gönderilen oltalama mailleri ile şifre veya veri sızıntısı olabilir.

Peki LDAP saldırılarına karşı koruma önlemi yok mu?

Öncelikle mevcut AD ortamınızdaki binlerce sorgu içerisinden hangilerinin rutin ve legal, hangilerinin illegal olduğunu ayırt etmeniz gerekmektedir. Tabiki bunu bir güvenlik ürününün yardımı olmadan yapamazsınız.

Bu etkinliklerin kaynakları ve niyetleri konusunda araştırma yapacak araçlarınızın olması gerekli

Bu araçlar özellikle aynı kaynaklar için diğer faaliyetlerinde takip edebilmelidir. Genelde çünkü sızıntının başlangıç noktası bellidir.

En önemlisi ise sızıntıya uğramış tehlikeli hesapların bir an önce tespit edilip koruma altına alınmasıdır.

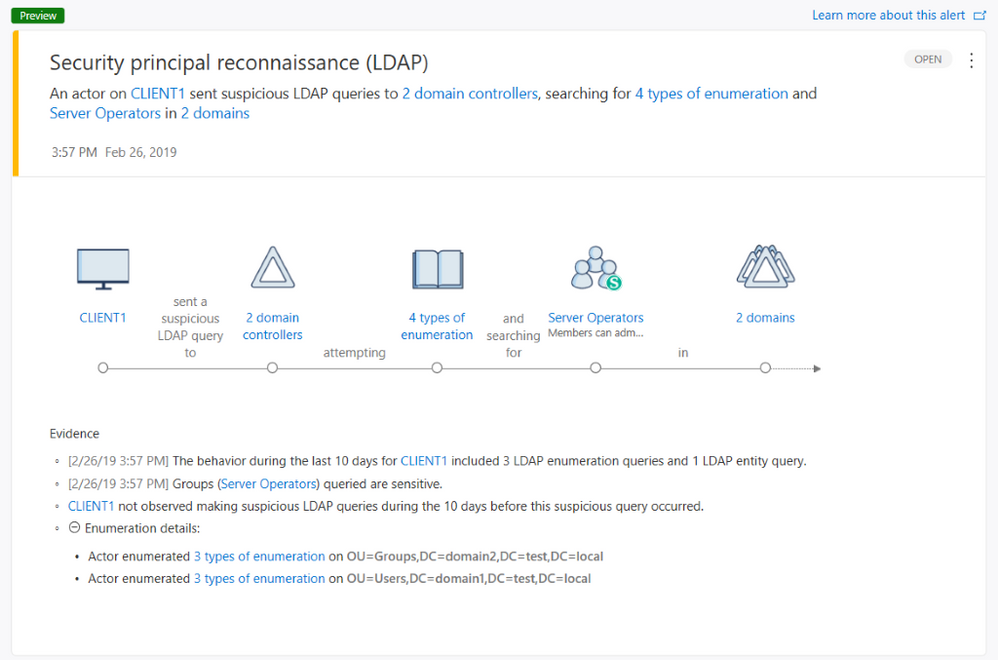

Peki bu konuda önerim ne olacaktır? Aslında uzun süredir ATA yani Advanced Threat Protection ürünü danışmanlığı yapan birisi olarak kesinlikle lisansınız var ise ATA kurup kullanmanız olacaktır. Ancak ürünün maliyetleri kaynaklı eğer kullandığın kadar öde modeli size uygun ise Azure Advanced Threat Protection ile aynı şekilde LDAP bazlı ataklar için organizasyonunuzu koruyabilirsiniz.

Yukarıda ATA’ dan alınmış bir ekran görüntüsü görüyorsunuz. Son derece anlaşılır bir şekilde hangi istemci makineden illegal bir LDAP sorgusu yapıldığı hakkında detaylı bilgi alabiliyoruz. Özellikle SIEM entegrasyonu yapmanız durumunda ATA inanılmaz başarılı bir araçtır.

ATA konusunda daha fazla bilgi için aşağıdaki makalelerimi inceleyebilirsiniz;

Microsoft Advanced Threat Analytics – Bölüm 1 – What is ATA

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum1-what-is-ata/

Microsoft Advanced Threat Analytics – Bölüm 2 – Planning and Requirements

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum2-planning-and-requirements/

Microsoft Advanced Threat Analytics – Bölüm 3 – Deployment Guide – Lab Installation

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum3-deployment-guide-lab-installation/

Microsoft Advanced Threat Analytics – Bölüm 4 – Configure Event Collection

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum4-configure-event-collection/

Kaynak