Microsoft Advanced Threat Analytics – Bölüm 1 – What is ATA

Microsoft bulut çözümlerinden Enterprise Mobility Suite – EMS içerisinde gelen bir teknoloji olan Advanced Threat Analytics – ATA ( Temmuz 2015 itibari ile hala Preview) temel anlamda yerel olarak çalışan bir güvenlik ürünüdür. Her ne kadar Azure – EMS, bulut desek bile bu ürün yerleşik sistemler için (on-prem) tasarlanmıştır. Yani herkesin ilk aklına gelen soru olan buluta herhangi bir şekilde veri gönderiyor mu sorusuna hemen hızlıca “HAYIR” diyebiliriz. Çünkü temel anlamda ATA, Active Directory olan ortamlarda kurulan ve AD trafiğinin kendisine yönlendirilmesi ile gelen bu trafiği dinleyen bir sistemdir. ATA kısa bir süre içerisinde tüm domain ortamınızdaki kullanıcı ve makinelerin davranışlarını öğrenmektedir (Machine Learning) , bu sayede anormal bir hareket algılandığında bu konuda sistem yöneticilerine bilgi vermektedir.

ATA aslında makalemin başında da belirttiğim gibi on-premises bir ürün olup temel olarak IT güvenlik profesyonellerine kurumsal şirket ortamlarını korumasında yardımcı olur. Bu koruma ortamınızdaki kullanıcı, aygıt veya kaynakların normal-anormal davranışlarını otomatik olarak öğrenen, analiz eden ve tanımlayan bir teknoloji sayesinde gerçekleştirir (Bu teknolojinin ismi UEBA User and Entity Behavior Analytics olup aslında Adallom şirketi tarafından geliştirilmiştir, ancak şu anda Microsoft tarafından satın alınmıştır).

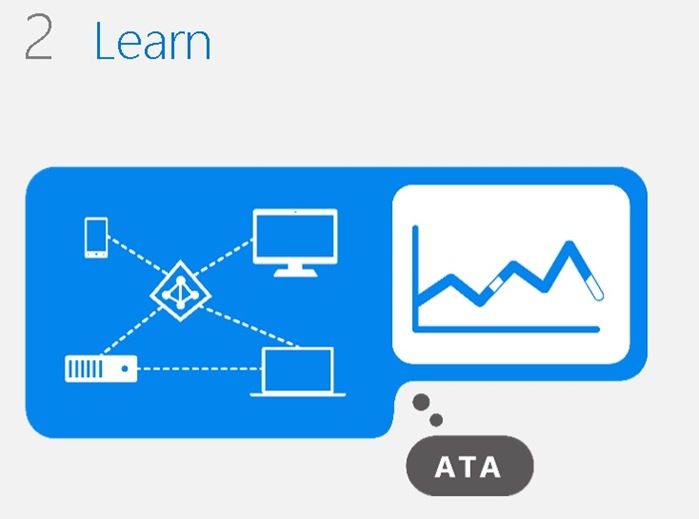

Temel olarak “Machine Learning” olarak isimlendirdiğimiz bilgisayarların kendi kendine öğrenme teknolojisini kullanır. Yani sistemin incelediği davranışların normal mi yoksa anormal mi olduğunu öncelikle kendisi belirler. Tabiki bunun için belirli bir süre ortamda çalışması ve ortamın alışkanlıklarını öğrenmesi gereklidir. Bunu yaparken gelişmiş bir paket inceleme teknolojisi kullanır. ATA temel olarak Active Directory ile ilişkili olan tüm trafiği inceler. Buna ek olarak bu olaylar ile ilişkili olay günlüklerini de toplar. Temel bir dinleme, analiz sonrasında ATA, organizasyonunuz için güvenlik grafiği çıkarır. Bu grafik düzenli olarak güncellenen ve sisteminizdeki kullanıcı, aygıt ve kaynaklar için normal davranışların ne olduğunu gösteren bir grafiktir. Bu grafiğin hazırlanmasından sonra ise anormal bir hareket olması halinde ATA sizi uyarmaya hazırdır. Burada en önemli fark malum güvenlik alanında sıkça karşılaşılan false positive olaylardır. Bu IT güvenlik personeline ciddi zaman kaybettiren bir durum olmasına karşın görmezden gelme imkanımız yoktur. ATA ise güvenlik konusunda daha net ve kesin bilgi verebilir.

ATA ürünü temel olarak bizlere 3 başlık altında koruma sağlar;

1. Normal Olmayan Kullanıcı Davranışları

2. Kötü Niyetli Ataklar

3. Bilinen Güvenlik Konuları ve Riskleri

Normal Olmayan Kullanıcı Davranışı

Malum bu konuda makalemin başında yeterli bilgi verdim, tekrar özetlemek gerekir ise organizasyonunuz için güvenlik grafiği çıkartıldıktan sonra normal olmayan kullanıcı davranışları konusunda sizlere son derece keskin – net bilgiler sunmaktadır.

Kötü Niyetli Ataklar

ATA, aşağıda listesini verdiğimiz saldırı türleri için ( bu atakların pek çoğu nerede ise anlık olarak meydana gelen tehlikeli ataklardır ) bizlere koruma sağlar.

Not: bu arakların detaylarını makalemin ilerleyen bölümlerinde AD ortamları için örnekler ile anlatacağım.

Pass-the-Ticket, Pass-the-Hash, Overpass-the-Hash, Forged PAC (MS14-068), Remote execution, Golden Ticket, Skeleton key malware, Reconnaissance, Brute Force

Bilinen Güvenlik Konuları ve Riskleri

ATA, Dünya genelinde çalıştığı güvenlik uzmanları sayesinde bilinen güvenlik açıkları için (zayıf protokoller, bilinen protokol açıklıkları ve benzeri) koruma sağlar.

ATA deployment öncesinde mimari yapısından biraz bahsetmek istiyorum, ancak bundan önce yeni bir ürün olduğu için ATA hakkında çok sık sorulan bazı sorulara da cevap vermek istiyorum.

ATA kurulum sonrasında herhangi bir şekilde kural, iyileştirme, geliştirme ve ya benzeri sizlerin bir değişiklik çalışmasına ihtiyaç duymaz. Ortalama 3 haftalık bir çalışma sonrasında gerçekçi raporlar sunmaya başlar. Bu süre yapılara göre değişiklik göstermek ile beraber tüm kurumlar için ortalama bir süre belirlenmiştir.

ATA kurulumundan önce eğer bir hacker ortamıma sızmış ise bunu tespit edebilir mi? Evet, hacker hareketlerini dinleme süresi içerisinde kolayca fark eder. Normalde sağlıklı raporlar için 3 haftalık bir süreye ihtiyaç duymasına rağmen hacker ve benzeri kötü içerikli kodlar – kişilerin davranışları kolayca tespit edilebilir (Pass-the-Ticket, remote execution vb )

ATA sadece domain makineleri ve Windows tabanlı işletim sistemlerini mi tanımlayabilir – algılayabilir? Domainde olmayan ve yine Windows olmayan işletim sistemleri üzerinden de gerçekleştirilen AD hareketleri takip edilebilir.

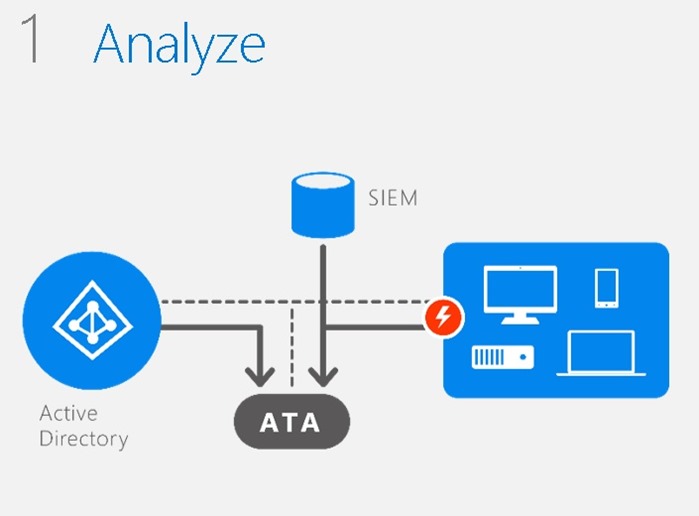

ATA sadece Active Directory trafiğini mi dinler? HAYIR, bunun yanında şirketinizin Security Information and Event Management SIEM olarak adlandırılan güvenlik bilgi ve kayıt yönetimi sistemlerinden (veya Syslog sunucularından) de olay günlüklerini alarak inceleme yapmaktadır. (ATA buralardan gelen olay günlüklerini kabul edecek şekilde ayarlanabilir.

Active Directory Trafiğini Nasıl İzler? Herhangi bir ajan kurulumu gerekmeden port mirroring dediğimiz yöntem ile bir veya sahip olduğunuz tüm Domain Controller ( doğru bir analiz için tüm dc lerin trafiğine ihtiyaç duyar) makinelerin trafiğinin kopyasını ATA sunucusuna göndermeniz yeterlidir. Buna ek olarak yukarıda da bahsetmiş olduğumuz gibi olay katılarını inceler, LDAP sorgusu için bir kullanıcı hesabı ister ancak bu hesap sadece kullanıcı ve bilgisayar hesapları hakkında bilgi toplamak üzere read-only olarak Directory veri tabanına erişir.

ATA Nasıl bir mimariye sahiptir?

Temel olarak iki sunucu rolü vardır, “ATA Center” ve “ATA Gateway”.

ATA Center temel olarak yönetim, raporlama ve durum analizi yaparken, gateway veri toplama işini üstlenir. Tam olarak sahip oldukları görevler ve özellikler aşağıdaki gibidir

ATA Center

· ATA Gateway sunucu konfigürasyonunun ATA Center üzerinden gerçekleştirebiliriz

· ATA Gateway’ den veri alır.

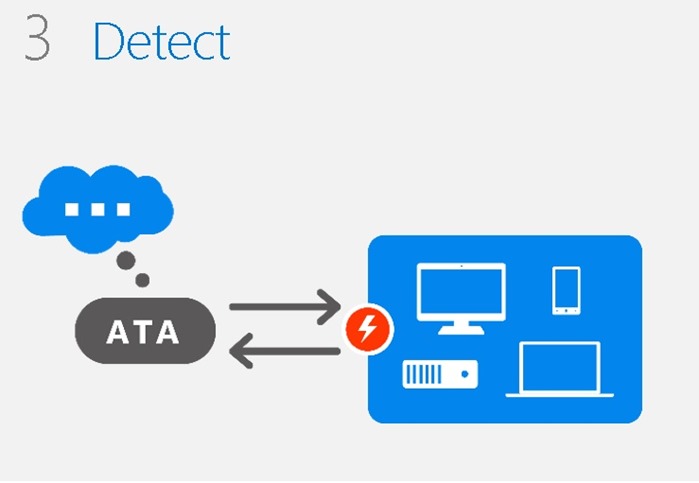

· Şüpheli aktivitelerin tespit edilmesi ve “Machine learning” engine çalıştırma görevini üstlenir.

· Birden çok ATA gateway destekler.

· Yönetim konsolunu çalıştırır.

· Eğer istenir şüpheli bir durumda mail gönderimi veya SIEM için event oluşturabilir.

ATA Gateway

· Port mirroring üzerinden gelen domain controller trafiğini yakalamak ve incelemek.

· SIEM veya Syslog Server’ dan event almak (Windows Event Forwarding WEF kullanabilir)

· Domain’ den kullanıcı ve bilgisayarlar hakkında veri çekmek

· Topladığı verileri ATA Center’ a yollar

· Birden çok Domain controller trafiğini dinleme imkânına sahiptir.

Burada da önemli bir soru, bu iki özelliği tek bir makine üzerine yükleyebilir miyiz? Evet, isterseniz tek bir makine üzerine hem Center hem de Gateway yükleyebilirsiniz.

Bu bilgiler ışığında temel çalışma modelini aşağıdaki şekilde özetleyebiliriz

Kurulum sonrasında port mirroring özelliği ile DC verilerini ATA GW’ e iletiyoruz. Eğer ortamda SIEM veya Syslog Server var ise onun üzerindeki verileri de kabul edecek şekilde ayarlamaları yapıyoruz.

Toplanan bu veriler GW üzerinden Center’ a yollanır ve analiz edilir. Bunun sonucunda bir baseline güvenlik grafiği çıkarılır.

Sistem çalışıyorken anormal bir durum oluşması anında uyarı verecektir ( anormal bir durum, bilinen açıklar veya atakların oluşması anında ).

Makalemin bu bölümünün sonuna geldim. Makalemin bir sonraki bölümünde ATA kurulumunu anlatacağım, diğer bölümde ise kullanım ve örnek ata senaryolarından bahsedeceğim.

Görüşmek üzere

Kaynak

https://technet.microsoft.com/library/mt163704.aspx