Red Hat Enterprise Linux 7 RHEL7 ile Gelen Firewalld Nedir?

RHEL7 ile gelen Firewalld Nedir?

9 Haziran 2014 de çıkan RHEL7 hayatımıza birçok yenilikler getirdi. .Bunlardan biri de firewall yönetimini yapan servislerin değiştirilmesi oldu. Eskiden script temelli bir sistem olan iptables servisi yerine firewalld ile firewall kuralları yönetilir hale geldi. Firewalld öncelikle script temelli değil bir servis olarak bir daemon tarafından ( /usr/sbin/firewalld ) yönetilmektedir.

|

# systemctl status firewalld firewalld.service – firewalld – dynamic firewall daemon Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled) Active: active (running) since Mon 2015-10-12 22:45:03 EEST; 1min 20s ago Main PID: 674 (firewalld) CGroup: /system.slice/firewalld.service 674 /usr/bin/python -Es /usr/sbin/firewalld –nofork –nopid

Oct 12 22:45:03 egitim.egitim.com systemd[1]: Started firewalld – dynamic firewall daemon. |

Firewalld ile beraber zone mantığı da getirildi. Böylece network kartları bir zone’a bağlanarak yönetimi sağlandı. Ek olarak Ipv4 ve Ipv6 desteğini içeren firewalld, ek olarak Ethernet bridge’leri desteklemekte ve de çalışma esnası (runtime) ve kalıcı olarak iki yapılandırma sunmaktadır. Ayrıca kural eklerken uygulama bazında veya servis bazında da kural eklenilmesine olanak vermektedir. Eski iptables servisi ile (ki istenirse RHEL7 de firewalld disable edilip, iptables servisi yine kullanılabilir)

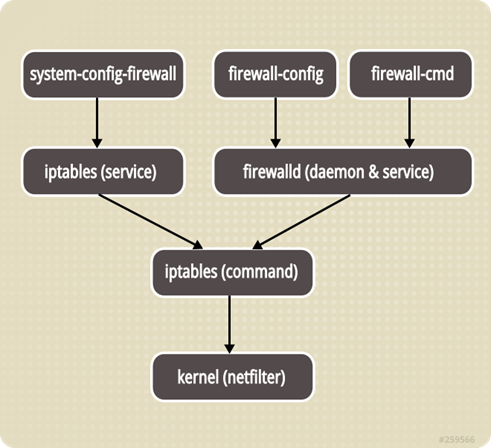

Aşağıdaki grafikte eski iptables servisi ile yeni firewalld servisinin arasında nasıl bir bağlantı olduğu görülebilir.

Eskiten görsel bir tool olarak iptables için system-config-firewall komutu kullanılmaktaydı. Bu komut iptables servisinin yapılandırma dosyası olan /etc/sysconfig/iptables dosyasına yazar ve iptables servisini değişiklikleri okuması için tekrar çağırırdı. Tabi bu yapılandırma dosyası iptables komutlarına dönüştürülerek çekirdekteki netfilter alt sistemine kural olarak eklenirdi.

Firewallld servisi ile artık iki alternatif yönetim komutumuz bulunmakta birisi görsel bir tool olan firewall-config diğeri komut satırından çalışan firewall-cmd her iki komutta aslında firewalld’nin XML tabanlı yapılandırma dosyalarını içeren /usr/lib/firewalld/ ve /etc/firewalld/ dizinlerine kuralları yazmakta ve buradan iptables komutları üretilip yine çekirdekteki netfilter alt sistemine kural olarak eklenmektedir.

Iptables, etables ve ip6tables servisi firewalld servisinin zıttıdır. Yani firewalld çalışırken bu servislerin çalışmaması gerekmektedir. Eğer çalışıyorsa

|

# systemctl mask iptables.service # systemctl mask ip6tables.service # systemctl mask etables.service

|

Daha önceden de dediğimiz gibi firewalld servisi bütün gelen (incoming) trafikleri zone’lara ayırmaktadır. Her bir zone’da kendi kural setlerine sahiptir. Firewalld gelen trafiğin hangi zone’a uğraması gerektiğini tespiti için şu kuralları uygular (İlk match eden kazanır):

1. Eğer paketin kaynak adresi (source address) bir zone’da özel olarak tanımlı ise bu zone kullanılır.

2. Eğer paketin geldiği interface için bir zone tanımlaması varsa bu zone kullanılır.

3. Eğer bunlardan hiç biri yoksa default zone olan public zone’u kullanılır.

Firewalld’de gelen ön tanımlı zone public zone’a ek olarak aşağıdaki zone’larda ön tanımlı yapılabilir.

|

drop Bütün trafik reddedilir. Ayrıca karşı tarafa reset paketi veya icmp paketi gönderilmez. block Bütün trafik reddedilir. public ssh ve dhcpv6-client trafiği dışındaki bütün trafikleri reddeder. Öntanımlı zone’dur. Ayrıca sisteme eklenen her yeni Ethernet arabirimi bu zone’u kullanır. external ssh trafiği dışındaki bütün trafikleri reddeder. Dışarı çıkan trafik bu zone kuralları tarafından maskelenir. Maskeleme adresi trafiğin dışarı çıktığı interface IP adresidir. dmz ssh trafiği dışındaki bütün trafikleri reddeder. work ssh,mdns,ipp-client ve dhcpv6-client trafiği dışındaki bütün trafikleri reddeder.

home ssh,mdns,ipp-client,samba-client ve dhcpv6-client trafiği dışındaki bütün trafikleri reddeder. internal home zone’u ile aynıdır. trusted Bütün gelen network bağlantıları kabul edilir.

|

Firewall-cmd komutu

Firewalld paketi ile gelen firewall-cmd komutu ile firewalld yönetilebilir. Firewall-cmd kuralları ile çalışırken kuralları sadece o esnada geçerli olmasını sağlayabiliriz. Firewalld servisi restart edildiğinde bu sonradan kalıcı şekilde olması için ayarlanmamış kurallar devreye alınmaz. Eğer kurallarda –permanent ifadesi yer alırsa bu kural kalıcı olması için dosyalara yazılır. Bu aşamadan sonra kuralın runtime’da yani çalışma esnasında etkin olması için –reload parametresi kullanılır.Ayrıca uzaktaki sistemde kural yazarken kuralın belirli bir süre devre dışı kalması için (yazdığımız kuralların sisteme erişimi tamamen kesmemesi için) bir timeout süresi verebiliriz. –timeout=saniye şeklinde kullanılan bu parametre süresi bittikten sonra kaldırılır. Bu da bizim kuralımızı yazarken sistemi erişilemez olması durumundan kurtarmamızı sağlar.

Bazı örnek firewall-cmd komutlarına bakmak gerekirse:

Firewalld servisinin durumunu görmek için:

# systemctl status firewalld

firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled)

Active: active (running) since Tue 2016-10-17 11:14:49 CET; 5 days ago

...

veya # firewall-cmd --state

running

|

Ön tanımlı kullanılan zone’u görmek için

|

# firewall-cmd –get-default-zone public

|

Bütün sistem hakkında özet bilgi almak için:

|

# firewall-cmd –list-all public (default, active) interfaces: enp0s3 enp0s8 sources: services: dhcpv6-client ssh ports: masquerade: no forward-ports: icmp-blocks: rich rules: |

Üstte görüldüğü gibi public zone kullanılmakta ve ön tanımlı olarak sadece ssh vedhcpv6-client servislerine izin verilmektedir.

Bir servise izin vermek için. Mesela sistem üzerine kurduğumuz apache’ye izin vermek için:

|

# firewall-cmd –add-service=http success

# firewall-cmd –list-all

public (default, active) interfaces: enp0s3 enp0s8 sources: services: dhcpv6-client http ssh ports: masquerade: no forward-ports: icmp-blocks: rich rules:

# firewall-cmd –permanent success |

Üstte görüldüğü gibi –add-service parametresi ile http servisine izin verilmektedir.

Herhangi bir IP veya Subnet’e izin vermek için:

|

# firewall-cmd –add-source=192.168.24.0/24 success # firewall-cmd –permanent success # firewall-cmd –list-all public (default, active) interfaces: enp0s3 enp0s8 sources: 192.168.24.0/24 services: dhcpv6-client ssh ports: masquerade: no forward-ports: icmp-blocks: rich rules: |

Özel bir porta izin vermek için:

|

# firewall-cmd –permanent –add-port=8080/tcp Sucess # firewall-cmd –reload # firewall-cmd –list-all public (default, active) interfaces: enp0s3 enp0s8 sources: services: dhcpv6-client http ssh ports: 8080/tcp masquerade: no forward-ports: icmp-blocks: rich rules: |

Burada öncelikle runtime’da aktif olmayan bir kalıcı (permament) kural ekledilk. 8080/tcp portuna izin verdik. Ama aynı zamanda bunun runtime’da yani sistem çalışırken de aktif olması için –reload parametresini kullandık.Şu ana kadar gördüğümüz kurallarda IP ve Port kavramını aynı satırda kullanamıyorduk. Bunun için kullanmamız gereken kural tanımları “Rich Rules” diye adlandırılan ve source/port veya protokol tanımlarından önce zone’larda ilk danışılan kural tipi olan kurallardır.

Örnek rich rule:

|

# firewall-cmd –add-rich-rule=’rule family=”ipv4″ source address=”10.0.0.0/8″ port port=”443″ protocol=”tcp” accept’ Success # firewall-cmd –list-all public (default, active) interfaces: enp0s3 enp0s8 sources: services: dhcpv6-client http ssh ports: 8080/tcp masquerade: no forward-ports: icmp-blocks: rich rules: rule family=”ipv4″ source address=”10.0.0.0/8″ port port=”443″ protocol=”tcp” accept |

Firewall-config GUI

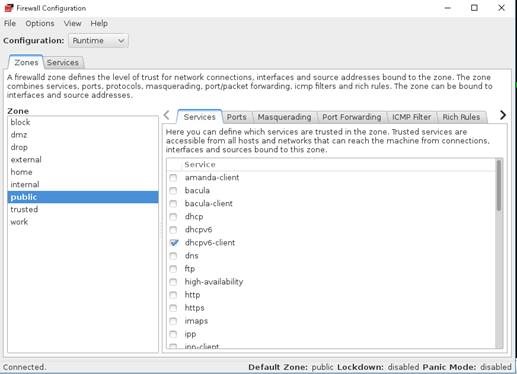

Firewalld ‘yi yönetmek için görsel bir araç olan firewall-config komutu da kullanılabilir. Yine aynı adlı rpm paketi olan bu görsel komutu aşağıdaki gibidir.

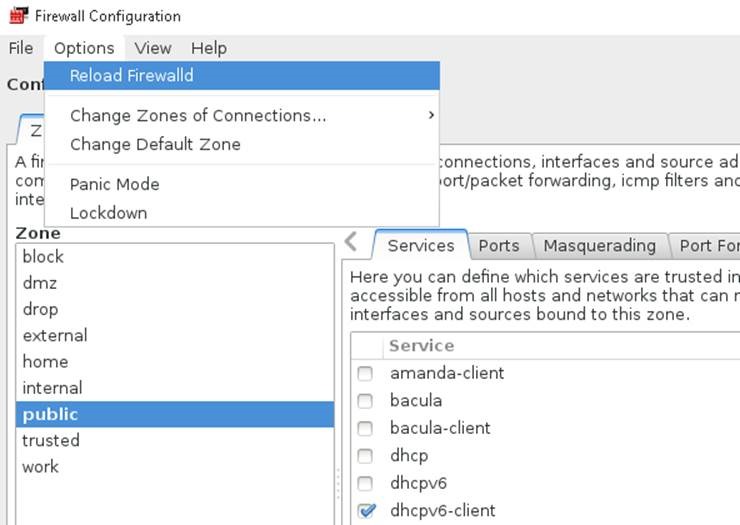

Üstteki arabirimde iki konfigürasyon modu mevcut. Biri Runtime diğeri Permanent. Burada kural yazarken önce Configuration Permanent seçilip sonrasında Optionsà Reload Firewalld ile kurallar Runetime a yüklenir.

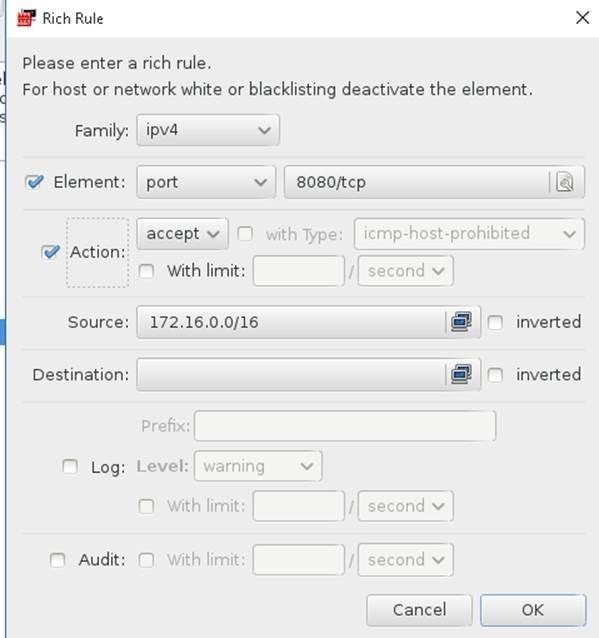

Bu ekranda service ve/veya port eklemek mümkün olmasına ragmen komut satırından da kolay eklenebildiği için asıl rich rule eklenmesi sırasında bu ekranın kullanması daha faydalı olacaktır. Öncelikle Configuration’da Permanent seçilir.

Üstte görüldüğü gibi Port ve Servis kurallarının yanında aynı kuralda Source adresi de tanımlanmakta istenirse bu kural’ın syslog ‘a ve Audit sistemine mesaj atması da sağlanabilmektedir.

Bazı yararlı siteler:

Firewalld servisi Red Hat 7 tabanlı sistemlerde gelen iptables servisine göre oldukça kolay ve yönetilebilir bir arabirim sunmakta. Aşağıda bazı yararlı linkler verilmektedir.

2. https://fedoraproject.org/wiki/FirewallD

5. http://www.certdepot.net/rhel7-get-started-firewalld/