Azure Active Directory Password Policy

Kullanıcılarınızı güçlü parolalar kullanmasını konusunda bilgilendirebilirsiniz, zayıf parola kullanmanın olası tehditlere nasıl kapı açtığını anlatabilirsiniz ama onlar kendileri için kolay olanı yapmaya devam edeceklerdir. (Bazı kullanıcılar parola konusunu hiç sevmeyebiliyor.) 🙂

Bu durumda sistem yöneticileri Azure AD ortamınında parola ilkesi ayarlayarak kullanıcılarının basit parola kullanmalarını engelleyebiliyor. Bu işlem aynı zamanda Microsoft 365 tenant’ınızın güvenliğinide sağlamaya yardımcı oluyor.

Oluşturmuş olduğunuz parola ilkesi, bir kullanıcının parola süresi dolduğunuzda güçlü bir parola belirlemesini ve kullanıcının kaç günde bir parola değişikliği yapacağını belirlemektedir.

Aslında birçok güvenlik şirketi parolalar hakkında kılavuzlar yayınlamaktadır, bu kılavuzlarda parolaların karmaşık olmasını gerektiğini ve 123 gibi basit parolaların kullanılmaması gerektiğini belirtmekteler.

Microsoft, her gün 10 milyondan fazla kullanıcı adı/parola saldırısı görüyor. Bu, parolaların hesap ele geçirmedeki rolünü anlamak microsoft için büyük deneyimler sağlamaktadır. Microsoft’un hazırladığı parola kılavuzuna aşağıda ki linkten erişebilirsiniz.

Password Guidance – Microsoft Research

Azure AD parola koruması, bilinen zayıf parolaları ve bunların türevlerini algılayıp engeller ve ayrıca kuruluşunuza özgü ek zayıf terimleri de engelleyebilmektedir.

Azure AD parola koruması ile, varsayılan genel yasaklanmış parola listeleri bir Azure AD kiracısındaki tüm kullanıcılara otomatik olarak uygulanır. Kendi iş ve güvenlik gereksinimlerinizi desteklemek için, özel bir yasaklanmış parola listesindeki girişleri tanımlayabilirsiniz. Kullanıcılar parolalarını değiştirdiğinde veya sıfırladığında, bu yasaklanmış parola listeleri, güçlü parolaların kullanılmasını zorunlu kılmak için denetleme işlemi gerçekleşir. (Parola kullanımı sırasında, tüm kullanıcılarınızda MFA etkinleştirmeniz önerilmektedir.)

Bu makale ile, Azure AD parola ilkelerine değineceğiz. Azure AD üzerinde üzerinde özel parola ilkeleri oluşturacağız.

Office 365 Parola Sonu Süresini Etkinleştirme

Office 365 admin portalında, parola süresi varsayılan olarak devre dışı gelmektedir. Microsoft çok sık parola değiştirmeyi aslında güvenli bulmuyor. Çünkü çok sık parola değişikliği sırasında kullanıcılar kolay parolalar belirlemektedir. Siz parola uzunluğunu ne yaparsanız yapın (PasswordPassword123! – İsimdoğumtarihi!) kullanıcılar kendilerine göre basit parolalar belirlemektedirler. Bu gibi durumlarda, bir sonraki parola önceki parolaya göre tahmin edilebilir durumda olmaktadır.

Parola süre sonu etkinleştirme/devre dışı bırakma ve yapılandırma için aşağıdaki makaleye göz atabilirsiniz;

Time to rethink mandatory password changes | Federal Trade Commission (ftc.gov)

Siz Office 365 Tenantınızda parola süresi sonu belirtmeyi etkinleştirmek isterseniz öncelikle, portal.office.com üzerinden office365 hesabınıza giriş yapmanız gerekmektedir.

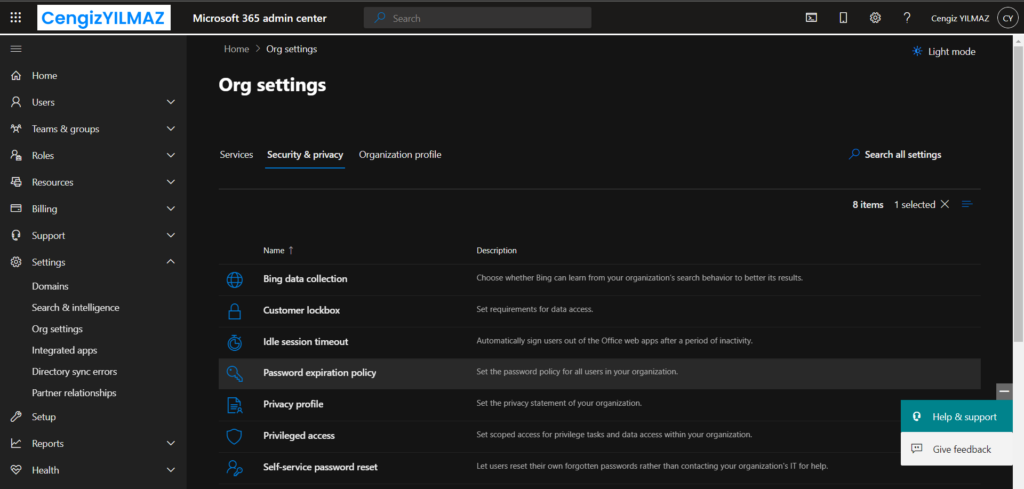

Daha sonra Settings – Security & privacy sekmesinde bulunan Password Expiration Policy adımına geliyoruz.

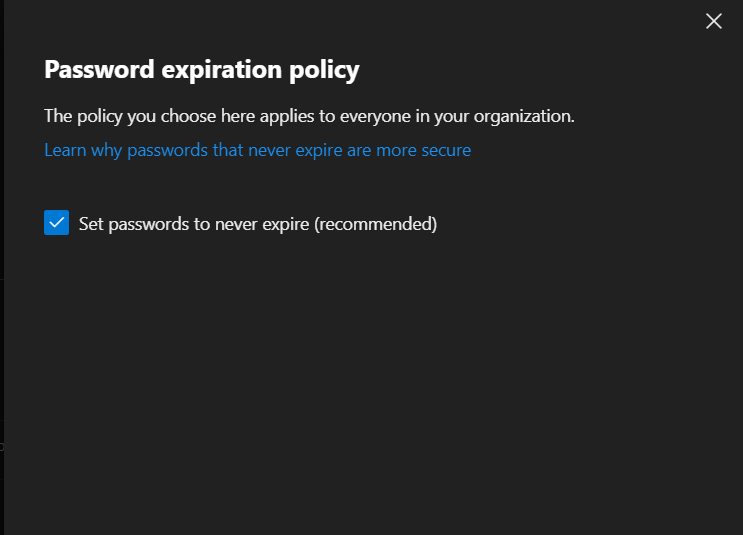

Görmüş olduğunuz gibi default olarak parola süre sonu bulunmamaktadır.

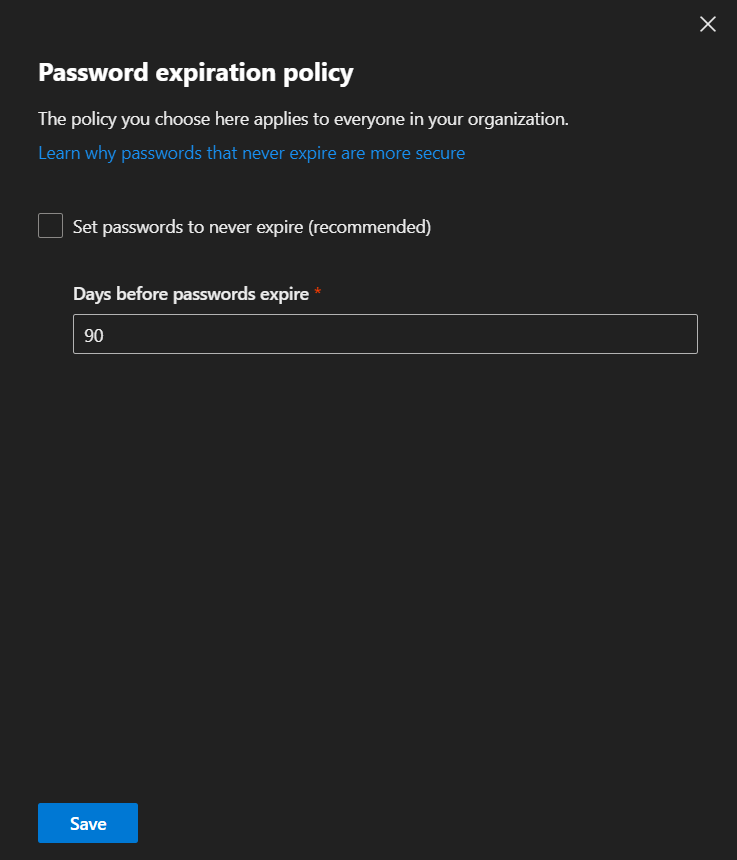

Set Password to never expire seçeneğinde bulunan tiki kaldırıyoruz ve parola süresi sonu belirtiyoruz. Bu süre default olarak 90 olarak gözükmektedir, siz bunu ortamınıza göre şekillendirebilirsiniz.

Bu işlemi PowerShell ilede yapmanız mümkün. Bunun için MSOL modülüne ihtiyacımız var.

# MSOL Bağlantısı

Connect-MsolService

# Parola Süresi Sonu Etkinleştirme ve gün belirtme

Set-MsolPasswordPolicy -DomainName yilmaz33.onmicrosoft.com -ValidityPeriod 90 -NotificationDays 20Microsoft Azure AD için aslında default olarak bir password policy gelmektedir. Bu policy basit karmaşıklık ve eski parola hatırlaması içeriyor.

Bir parolanın güçlü olarak kabul edilmesi için, ilgili politikaya uygun bir parola belirlenmesi gerekmektedir.

| Property | Requirements |

|---|---|

| Password length | En az 8 karakter – en fazla 256 karakter |

| Password complexity | – küçük harfli karakter – büyük harfli karakter – sayı – sembol |

| Allow characters | – A – Z – a – z – 0 – 9 – @ # $ % ^ & * – _ ! + = [ ] { } | \ : ‘ , . ? / ‘ ~ ” ( ) ; < > |

| Password expires | Etkin değil |

| Password expiry duration | 90 gün (yalnızca parola süre sonu etkinleştirildiğinde) |

| Password expiry duration notification | Şifrenin süresi dolmadan 14 gün önce |

| Password history | Son 1 parola |

| Password reset history | Son parola, kullanıcı parolayı unuttuğunda kullanılabilir. |

| Lockout threshold | 10 (10 başarısız giriş denemesinden sonra hesap kilitlenir) |

| Lockout duration | 60 saniye |

Kullanıcılar parolalarını arka arkaya 10 kez yanlış girerse, Azure AD hesabı bir dakika boyunca kilitler. Yanlış parola girişleri devam ederse, sistem kullanıcıyı tekrar kilitleyecek ve ardından kaba kuvvet saldırılarını saptırmak ve azaltmak için bir yöntem olarak her kilitleme süresinin süresini artıracaktır.

Azure AD Password Policy

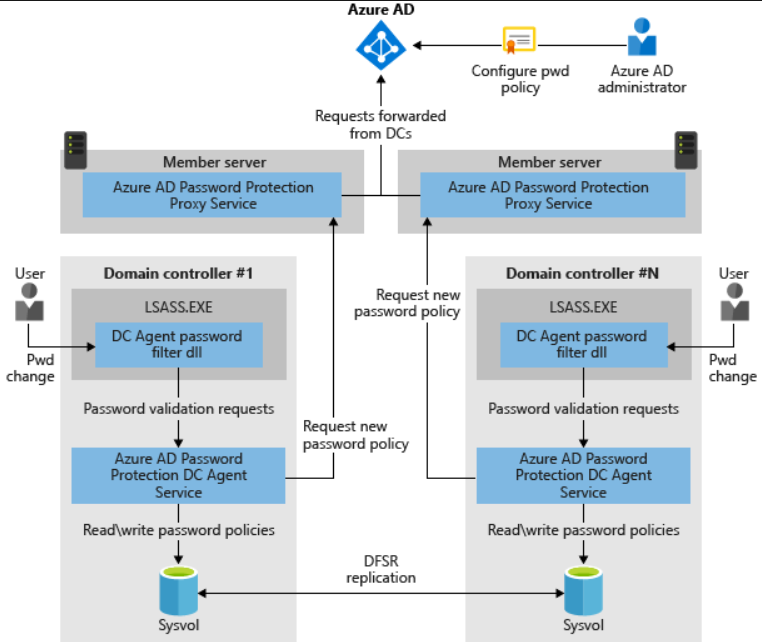

Azure AD parola korumasının temel bileşenlerinin On-Premises Active Directory ortamında nasıl çalıştığını gösteren bir diagram mevcut.

Bir kullanıcı parolayı yasaklanacak bir parola ilesıfırlamaya veya değiştirmeye çalıştığında, aşağıdaki hata iletilerinden biri görüntülenmektedir.

“Unfortunately, your password contains a word, phrase, or pattern that makes your password easily guessable. Please try again with a different password.”

“We’ve seen that password too many times before. Choose something harder to guess.”

“Choose a password that’s harder for people to guess.”

Azure AD Parola Koruma Lisans gereksinimleri için aşağıda bulunan tabloyu inceleyebilirsiniz.

| Users | Azure AD Password Protection with global banned password list | Azure AD Password Protection with custom banned password list |

|---|---|---|

| Cloud-only users | Azure AD Free | Azure AD Premium P1 or P2 |

| Users synchronized from on-premises AD DS | Azure AD Premium P1 or P2 | Azure AD Premium P1 or P2 |

- DC Aracısı, işletim sisteminden parola doğrulama isteklerini karşılamaktadır. Karşıladığı isteği DC sunucusunda bulunan Azure AD Password Protection aracına iletmektedir. Password Protection ise parola ilkesi ile karşılaştırır

- DC’deki Aracı, 1 saatte bir Azure parola ilkesinin yeni bir kopyasını indirmek için SCP (Hizmet Bağlantı Noktası) aracılığıyla Azure AD parola koruma proxy hizmetini bulmaktadır.

Azure AD Password Protection kurulumu için ön gereksinimler;

Azure AD Password Protection kurulumundan önce aşağıdaki ön gereksinimleri karşılamanız gerekmektedir;

- Azure AD Connect aracılığıyla Azure Active Directory‘ye bağlı On-Premises Active Directory (AD) gerekmektedir.

- Azure AD tarafında genel yönetici olarak tanımlanmış bir kullanıcı.

- On-Premises AD üzerinde yönetici yetkiniz olmanız gerekmektedir.

- Azure AD tarafında Password WriteBack etkinleştirilmesi gerekmektedir. ( Azure AD Üzerinde Password WriteBack Nasıl Etkinleştirilir )

- Windows Server 2012 R2 üzeri işletim sistemi gerekmektedir.

- TLS 1.2 gereksinimi bulunmaktadır.

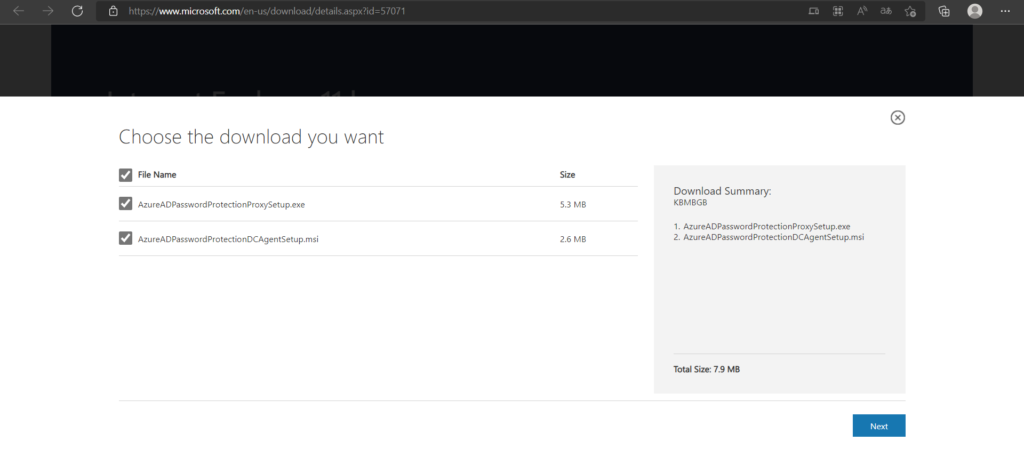

Aşağıdaki linkten uygulamalarımızı indirmemiz gerekmektedir.

- Azure AD Password Protection proxy

- Azure AD Password Protection DC agent

Azure AD Password Proxy Kurulumu

Azure AD Password Proxy, Azure Active Directory parola koruması bileşenlerinden ilki olarak tanımlanmaktadır. Proxy kurulumunu DC sunucusuna kurulmaması gerekmektedir (RODC üzerinede kurulmaması gerekir), Domain’e üye bir istemci üzerine kurulması gerekmektedir. Proxy aracı, Azure AD ile iletişim kurmak için çalışır, genel veya özel olarak hazırlanmış yasaklanmış parolaların bir listesini tutmakla görevlidir.

Azure AD proxy hizmeti, Azure AD parola korumasının iki bileşeninden ilkidir. Azure AD parola koruma proxy hizmeti rolü, Azure AD ile iletişim kurmak ve genel ve özel yasaklanmış parolalar listesinin bir kopyasını tutmaktır.

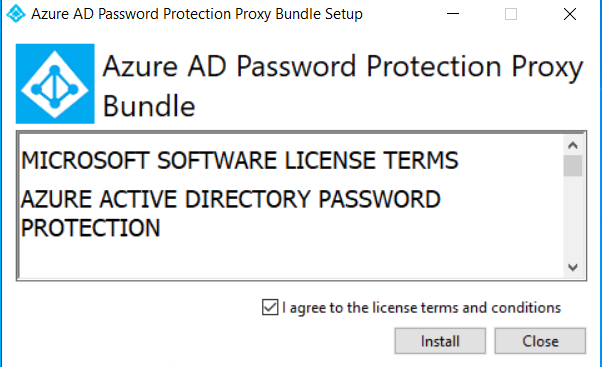

Domain üyesi bir istemci üzerinde indirmiş olduğumuz AzureADPasswordProtectionProxySetup.msi kurulumunu çalıştırıyoruz.

Lisans sözleşmesini kabul ediyoruz ve Install butonu ile devam ediyoruz.

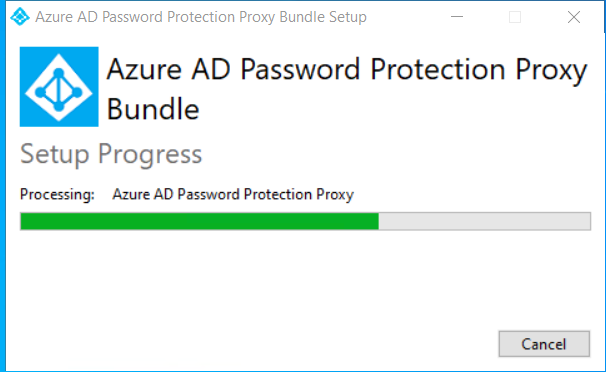

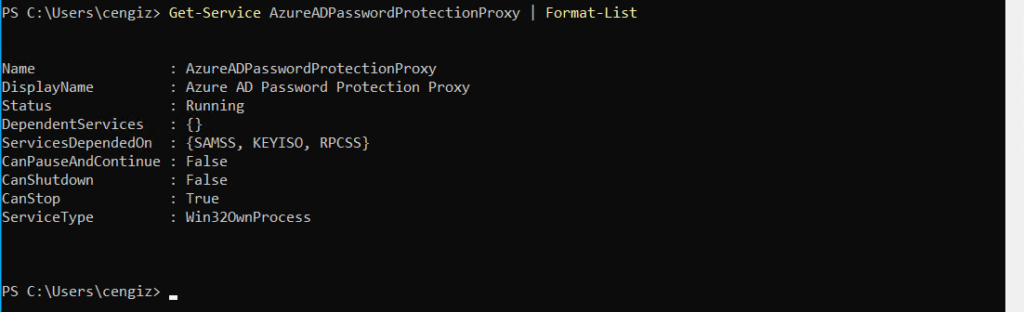

Kurulum hizmeti tamamlandığı zaman PowerShell ile Proxy kurulumunun durumunu sorgulamamız gerekmektedir.

Çıktıda dikkat etmemiz gereken yer, Status bölümüdür. Çıktıyı incelediğimiz zaman Proxy servisinin çalıştığını görebilmekteyiz.

Proxy hizmetimiz çalışıyor ve şuan bir sorun bulunmuyor. Şimdi Proxy hizmetini Azure AD tarafına kaydetmemiz gerekiyor.

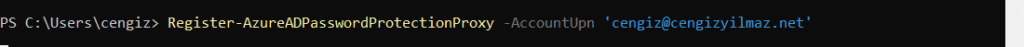

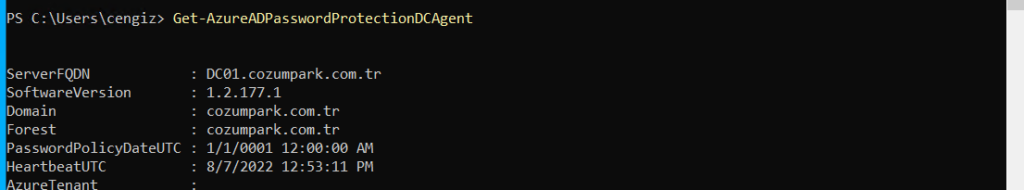

Register-AzureADPasswordProtectionProxy -AccountUpn 'UPN'

Daha sonra sizi modern authentication ekranı karşılamaktadır.

Bu işlemden sonra biraz bekleyebiliyorsunuz. Bu işlemden sonra bir hata almadan işlem tamamlanırsa sorunsuz kayıt işlemi tamamlanmış demektir.

Azure AD Password Protection DC Agent Kurulumu

Son bileşenimiz, Azure AD Password Protection DC Agent olacak. Bu araç, parola değişiklileri sırasında filtreleme yapmaktadır ve Azure AD Parola Koruma hizmetini kullanarak Azure AD üzerindeki parola ilkesini sorgulamaktadır.

İndirmiş olduğumuz bu dosyalar .msi uzantılı olduğu için CMD üzerinden’de başlatabilirsiniz. (On-Prem Exchange Server yöneticileri Security Update yaparken bu işlemi yapmaktadır zaten, ama tekrar hatırlatmakta fayda var.)

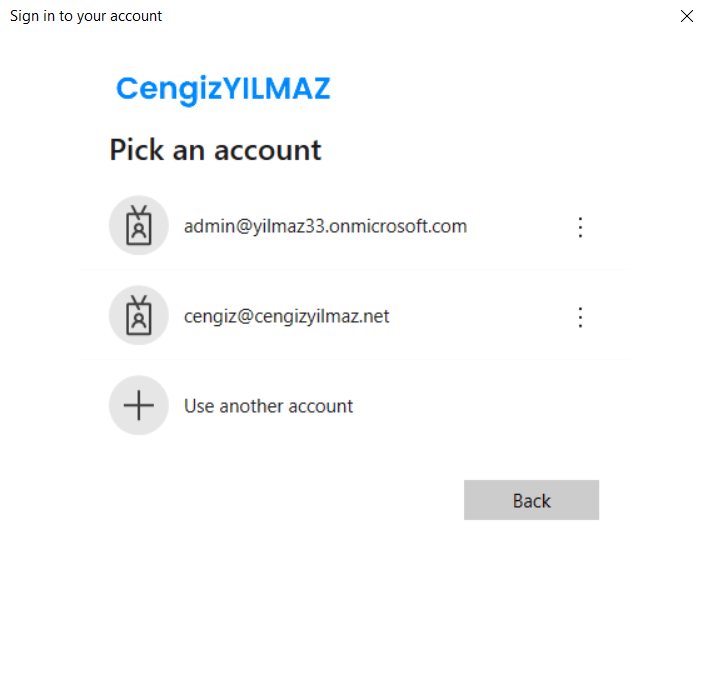

AzureADPasswordProtectionDCAgentSetup dosyasını çalıştırıyorum.

Lisans sözleşmesini kabul ederek, Install butonu ile ilerliyorum.

Hızlı bir şekilde kurulumu tamamlıyor.

Bu işlemden sonra sunucuyu reboot etmeniz gerekiyor.

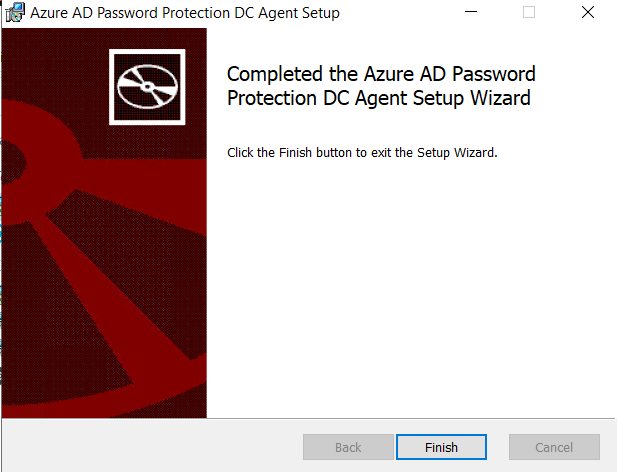

Reboot işleminden sonra DC sunucusu üzerinde bir işlem yapmamız gerekmiyor. Her saat başı parola ilkesini DC sunucusuna indirmeye başlayacaktır.

DC Agent’in hangi etki alanında çalıştığını doğrulayabilirsiniz.

Get-AzureADPasswordProtectionDCAgent

Azure Active Directory üzerinden parola ilkemizi belirleyelim ve yasaklı parolalarımızı etkinleştirelim.

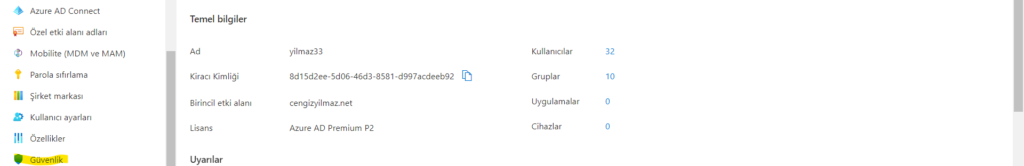

Öncelikle Azure Active Directory üzerinde oturum açıyoruz.

Sol Menüden güvenlik adımına geliyoruz.

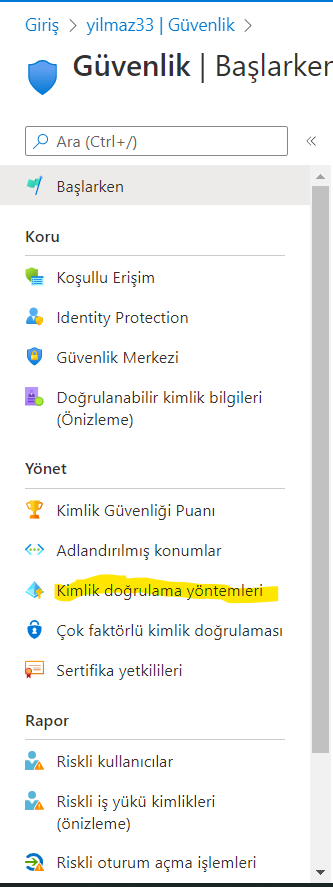

Sol menüden Kimlik Doğrulama Yöntemlerine geliyoruz ve Parola Koruması adımına geliyoruz.

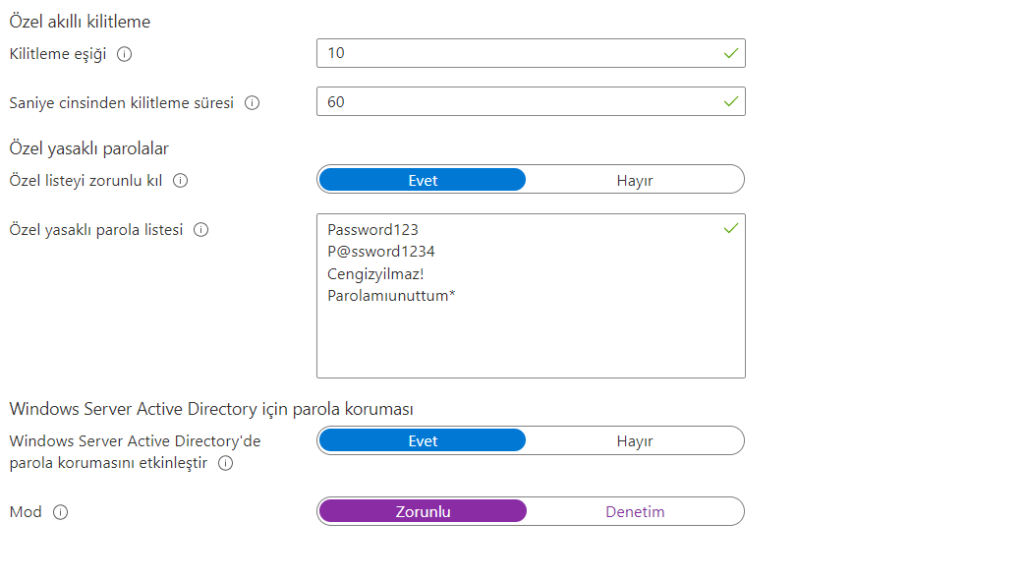

Burda kilitleme eşiği ve kilitleme süresini varsayılan olarak bırakıyorum ben, siz kendi ortamınızda kuruluşunuza göre burayı şekillendirebilirsiniz. 10 yanlış deneme sonrası 1 dakika boyunca hesap kilitli kalacak.

Özel yasaklı parola tarafını aktif hale getirdim ve kullanılmasını istemediğim parolaları burada belirtiyorum.

Özel yasaklı parola listesi en fazla 1000 giriş kabul etmektedir.

Mod: Burada Zorunlu (EnForce) olarak ayarlanırsa, parola ilkesinde belirtilen yasaklı kelimelerin kullanılması engellenir ve her denemeyi LOG olarak üretir. Denetim (Audit) olarak ayarlanırsa, sadece LOG üretir.

Audit olarak ayarladığımız da her yanlış parola girişinde 10025/30009 logları üretilmeye başlanacaktır.

Yapılandırmamı bu şekilde kaydediyorum.

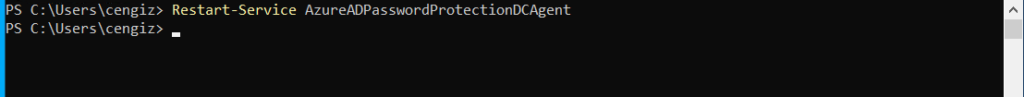

Password Agent Azure AD tarafında aslında hemen etkin hale gelmektedir. Sadece On-Prem DC üzerinde etkinleşmesi için 1 saat beklemek durumunda kalabilirsiniz. On-Prem Dc üzerindede bu işlemi tetikleyebilirsiniz.

Restart-Service AzureADPasswordProtectionDCAgent

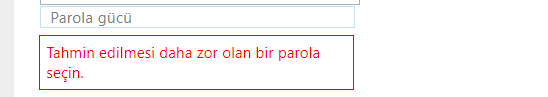

Test işlemi yapmak için, Azure AD parola değiştirme sayfasına gidiyorum.

https://account.activedirectory.windowsazure.com/ChangePassword.aspx

Yasaklı parola listesinde bulunan bir parola ile parolamı değiştirmek istiyorum ve uyarı veriyor.

Umarım parola politikalarınız için anlaşılır ve detaylı bir makale olmuştur.

Eline sağlık.

Teşekkür ederim hocam