Azure RDS Deep Dive – Bölüm 16 Add Trafik Manager

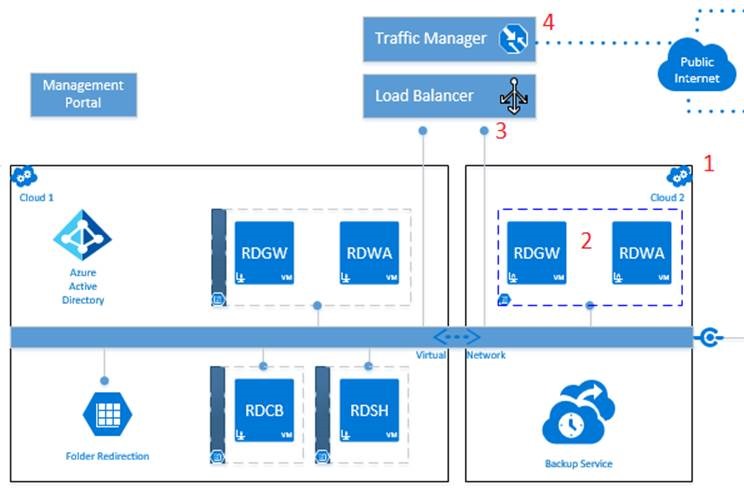

Azure RDS Deep Dive makale serimizin Part 16 Add Trafik Manager bölümünde, oluşturmuş olduğumuz Basic RDS Deployment RDS farmımızı Extended RDS Deployment olarak geliştireceğiz.

Bir önceki makalemiz olan Part 15 Trafik Manager Overview bölümünde ATM kullanım amacı, dağıtım senaryoları vb… bilgileri paylaşmış yapılandırma işlemleri için bu makalemizi göstermiştik.

ATM’ yi yapılandırmadan önce RDS Extended Deployment yapımızda ki temel gereksinimlerimizi bir kez daha hatırlayalım.

Makalemizin bu bölümüne kadar olan bölümde Cloud1 içinde bulunan Basic RDS Deployment işlemlerini tamamlamıştık ve son kullanıcılarımızın hizmetine sunmuştuk. Mimarimiz içinde bulunan Cloud1 tarafında herhangi bir değişiklik gerçekleştirmeyeceğiz!

Bu makalemiz içinde gerçekleştirecek olduğumuz işlemler;

· Cloud2 yi oluşturacağız.

· Cloud1 içinde bulunan RDGW-RDWA sunucusularını referans alacağız ve Cloud1 içinde bulunan bu makineler gibi azure sanal sunucuyu Cloud2 içinde oluşturacağız ve RDS Farmı içine dahil edeceğiz ve gerekli rolleri yükleyeceğiz.

· RDS farmımıza eklediğimiz bu sunucu üzerinde End Point işlemini gerçekleştireceğiz. Cloud iki içinde tek bir tane RDGW-RDWA rolü bulunduğu için Load Balancer eklemiyoruz.

· Temel gereksinimleri tamamladıktan sonra Trafic Manager yapılandırmasına geçeceğiz.

Basic RDS Deployment içinde bulunan Azure Load Balancer ile Extended RDS Deployment içinde konumlandıracağımız Azure Trafic Manager arasındaki farklar nelerdir.

VM Load Balancing

· Aynı Bölge içinde bulunan Azure Sanal Sunucuları arasında yapılabilmektedir.

· Sadece Round Robin olarak çalışabilmektedir.

· Bir veya daha fazla endpoint noktasına TCP/UDP seviyesinde çalışmaktadır.

Azure Trafik Manager

· Farklı Bölgeler içinde bulunan Azure Sanal Sunucuları arasında yapılabilmektedir.

· Round Robin haricinde performans ve fail over olarak çalışabilmektedir.

· Bir veya daha fazla endpoint noktası haricinde, Load Balancer ve iç-içe geçmiş ATM’ ları TCP/UDP seviyesinde çalışmaktadır.

Part 6 Prepare VMs for RDS Deployment makalesi içinde Cloud Services oluşturma işlemini gerçekleştirmiştik. Bu makaleyi takip ederek ATM’ nin ihtiyaç duymuş olduğu Cloud2 Servisini oluşturabilirsiniz.

ATM’ nin en büyük özelliklerinden bir tanesi farklı datacenterlar içinde hizmet edebilmesi demiştik. Fakat dikkat ederseniz oluşturmuş olduğumuz Cloud2 servisi, Cloud1 ile aynı bölgede bulunan data center içinde hizmet etmektedir. Bunun nedenini makalenin ilerleyen bölümlerinde açıklayacağım. Her iki Cloud Servisimizde North Europe data centeri içinde barınmaktadır.

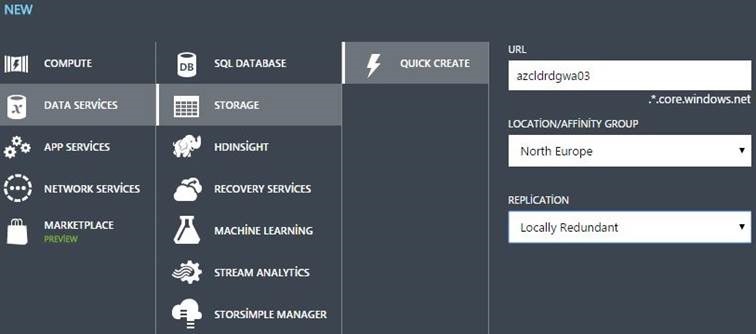

Ve yine aynı makalemizi takip edip, Storage oluşturma ve Azure Sanal makine oluşturma işlemlerini Cloud2 içinde barındıracak olduğumuz RDGW-RDWA rollerinin barınacağı sunucuyu oluşturabilirsiniz.

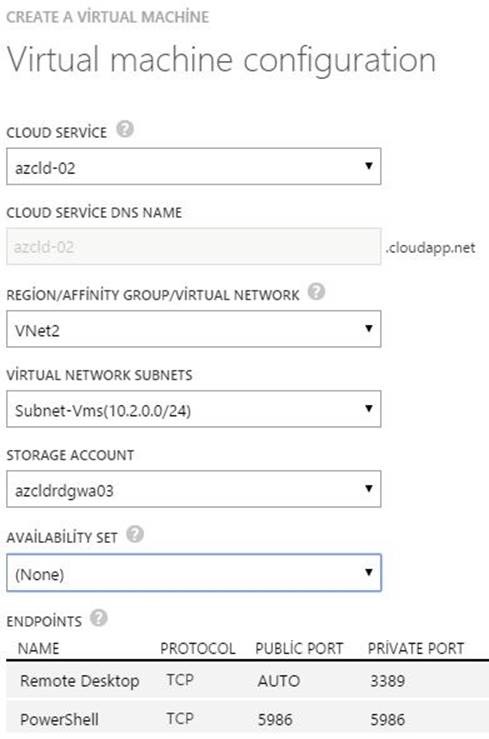

Yeni oluşturacak olduğumuz Azure Sanal sunucumuzu Cloud Service 2 de yani azcld-02 isimli cloud servisi içinde gerçekleştiriyoruz. Network bölümüne bakarsanız eğer Vnet2 seçili durumda.

İki cloud servisimizin aynı data center içinde bulunma nedeni bundan kaynaklanmaktadır! Sunucularımızı aynı network içinde barıdırmak istersek (ihtiyacımız bu şekilde) Cloud Servisleri aynı data center içinde oluşturmamız gerekmekte. Günümüz şartlarında Azure Virtual Network’ ler farklı datacenterlar içinde genişletilememektedir ve VPN vb… teknolojiler mimarimize uygun değildir. Bu sebepten ötürü ATM teknolojisi farklı data centerlar içinde bulunan servislere hizmet edebiliyor olsa bile bizler virtual network tarafındaki kısıtlamalara takılıyoruz ve aynı amaca hizmet edecek olan servislerimizi farklı cloud servisleri içinde aynı virtual network içinde birleştiriyoruz ve ATM’ yi bu mimari ile yapımıza ekliyoruz.

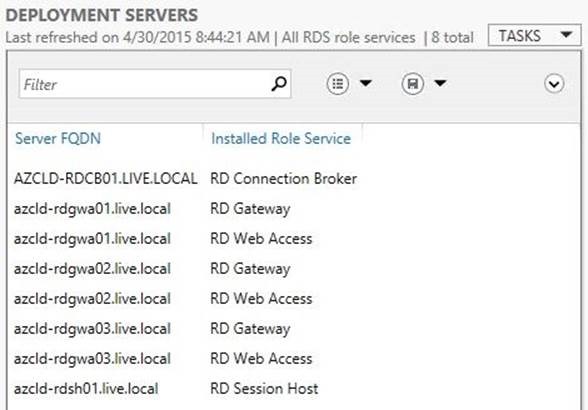

Cloud 2 içinde RDS farmımız için ihtiyaç duymuş olduğumuz üçüncü RDGW-RDWA rollerini barındıran sunucumuz hazır durumda.

RDS Sunucumuzu yapılandırmaya geçmeden önce Cloud2 yani Azcld-02 isimli cloud servisimizin içinde kurulumunu yaptığımız azcld-rdgwa03 isimli azure sanal sunucumuzun internal ip adresini, azcld-02 isimli cloud servisimizin sahip olduğu public DNS ismine ve IP adresini kontrol edebiliriz. Bu Public DNS ve IP adresi daha önce belirttiğim gibi bize özel atanan, benzersiz olan IP adresi ve DNS kaydıdır.

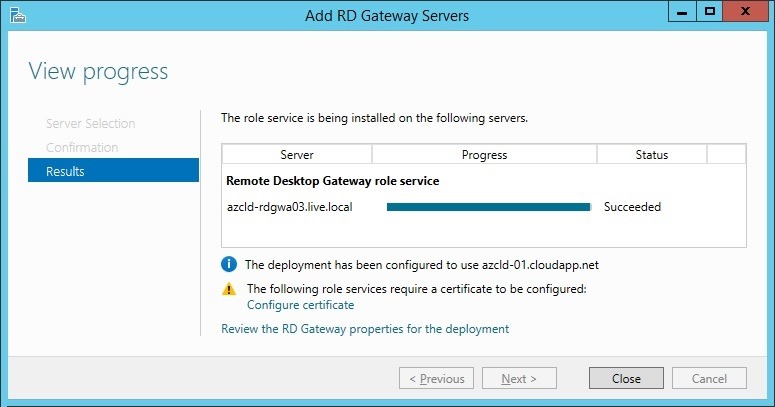

Part 8 Add RD Gateway makalesinde gerçekleştirmiş olduğumuz adımları tekrar ediyoruz ve azcld-rdgwa03 isimli sunucumuzu RDS farmı içine dahil ediyoruz.

Configure Certificate işlemlerini yerine getirmiyoruz! Bu işlemleri Azure RDS Deep Dive Part 17 RDS Farm Changing for ATM makalesinde gerçekleştireceğiz.

İkinci Cloud servisimiz içinde bulunan yeni RDGW-RDWA rollerini barındıran sunucu kullanıma hazır durumda.

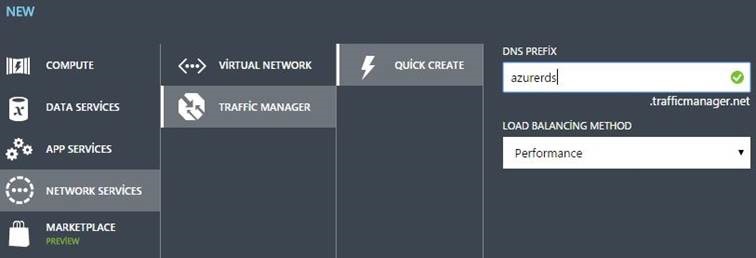

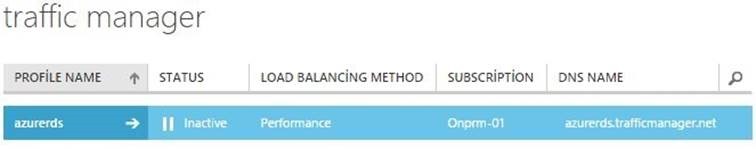

Öngereksinimlerimizi yerine getirdiğimize göre Azure subscription’ imza bir tane ATM eklemek için Azure Portal üzerinde Network Services \ Trafik Manager \ Qick Create ile ATM oluşturma sihirbazını başlatıyoruz.

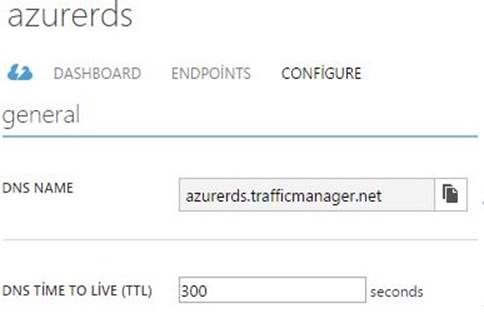

DNS Prefix bölümünde Azure üzerinde kullanılmayan bir isim belirlememiz gerekmektedir. Eğer bu isim azure üzerinde kullanılıyorsa sistem değiştirmemiz için uyarı verecektir. DNS Prefix azurerds ve son eki traficmanager.net. Bu ATM oluşturulduktan sonra azurerds.traficmanager.net kaydı ve bu kayda bağlı IP adresi benzersiz ve sadece bana ait olacak.

Load Balancing Methıd olarak Performance’ yi seçiyorum. Bu seçimi ATM oluşturulduktan sonra ihtiyaçlarıma göre tekrar değiştirebilirim.

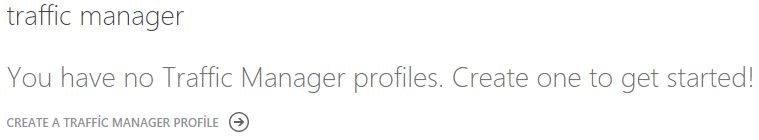

Kısa bir süre sonra ATM oluşturuldu. Azure Portalım üzerinde Network Services içinde Trafic Manager’ im profile yapılandırmak için beni bekliyor ve Create a trafic manager profile ile işlemlere başlıyorum.

Oluşturmuş olduğum azurerds isimli profilimi seçiyorum ve içine giriyorum.

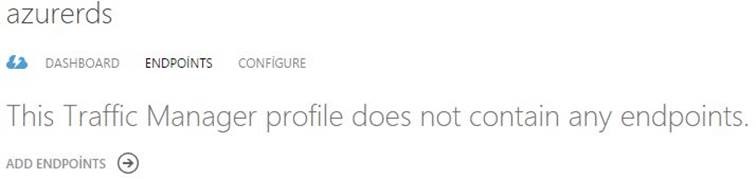

Add Endpoints ile Trafic Managerimin kullanacağı ıç-noktaları belirleyeceğim.

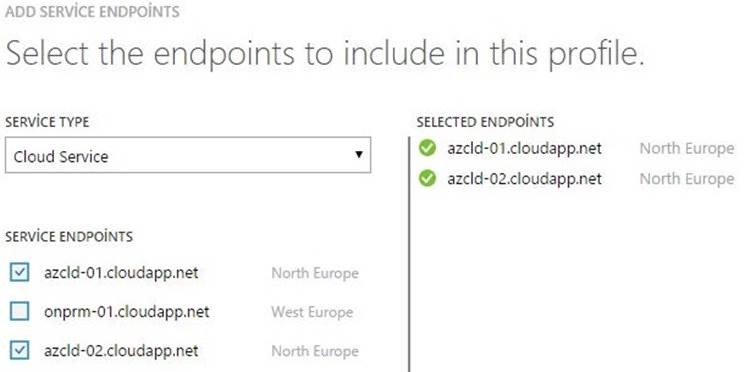

ATM içine ekleyecek olduğum uç-nokta servis tipi Cloud servis tipidir. Bu bölümde Web Servislerimizi, uygulamalarımızı veya yerel datacenterimiz içinde bulunan uç noktalarımızıda seçebiliriz.

Ön gereksinimlerimizde oluşturmuş olduğum iki Cloud Servisimi ATM içinde birleştiriyorum. Azcld-01 ve Azcld-02 isimli Cloud servislerini bu ATM nin üyesi yapıyorum.

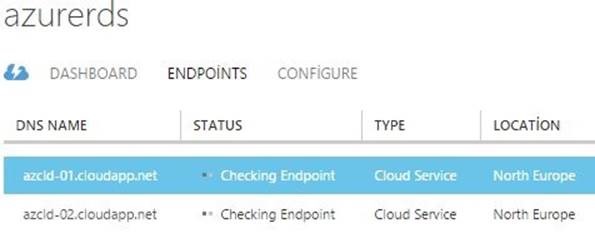

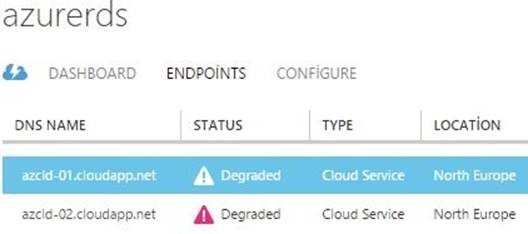

Uçnoktalarımı ekledikten sonra azurerds isimi ATM profilim seçmiş olduğum uç-noktalar kontrol ediyor.

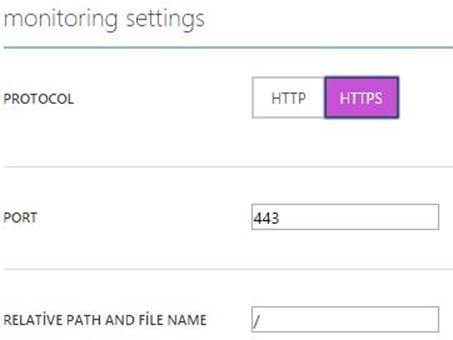

ATM ilk kontrollerde Degraded duruma düşüyor. Bunun sebebi ATM varsayılan değerlerde http servisini kontrol ediyor. Bizim yapımızda kullanılan Https’ servisi olduğu için bu kontrol işlemlerinin uyarı vermesi beklenen bir durum.

Configure bölümüne geliyoruz ve yapılandırmamıza başlıyoruz.

Dns isminiz azurerds.traficmanager.net ve dünya üzerinde benzersiz, bize ait ve değiştirilemez. DNS Time to Live (TTL) süresi varsayılan değerde 300 Saniyedir ve ihtiyacımıza göre düşürebiliriz. Bri DNS kaydının arkasında bekleyen servisler 300 saniye süresi içinde ikinci kez kontrol edilmeyecek. ATM’ nin önbellek yaşam süresi belirliyoruz. Kısaca 300 Saniyelik perfromans kaybı, fail-over kaybı bizim için kabul edilebilir bir süre.

Seçmiş olduğumuz Load Balancing yöntemi performance idi ve bu yapılandırmayı Configure bölümünden değiştirebilmekteyiz.

ATM’ nin ilk kontrollerde degraded durumuna düşmesinin nedeni monitoring settingsden kaynaklanmaktadır. Varsayılan protokol Http’ dir ve bu protokol’ü Https olarak değiştiriyoruz. Https protokolü için özel bir Port kullanıyorsak port bölümünden değiştirebiliriz. Relative path and file name bölümünde ise servislerimizin otomatik yönlendirilmesini yapabiliriz.

Son kullanıcımız uygulamalara erişeceği zaman https://azurerds.trafficmanager.net/RDWeb yazması gerekmektedir ve bu adrese erişen kullanıcı h /RDWeb/Pages/en-US/login.aspx?ReturnUrl=/RDWeb/Pages/en-US/Default.aspx bu adrese otomatik olarak yönlendirilecektir.

Relative Path and file bölümüne /RDWeb/Pages/en-US/login.aspx?ReturnUrl=/RDWeb/Pages/en-US/Default.aspx adresini yazdığımız zaman ATM otomatik olarak azurerds.traficmanager.net adresinin sonuna bunu ekleyecek ve yönlendirme işlemini tamamlayacaktır.

Bu özelliği kullanabilmek için RDWEB sunucumuz üzerinde RD Web Access Giriş Sayfasında Kullanıcı Girişlerini Kolaylaştırmak makalesinde anlatılan HTTP Redirect işlemini ayrıca yapmanız gerekmektedir.

Bu makalemiz ile birlikte Azure Trafic Manager yapılandırmasını tamamlamış bulunmaktayız. Bir sonraki makalemiz olan Part 17 RDS Farm Changing for ATM makalesinde RDS farmımızda yapılması gerekli olan sertifika değişikliğini yerine getireceğiz.