DLP Gerçekten Ne İşe Yarar?

Günümüzde DLP, uzun yıllar DLP sistemleri üzerine farklı üreticilerle çalışma şansım oldu. Çok fazla sayıda kurulum ve senaryo üzerine beyin fırtınası yaptık. DLP’nin tanımına baktığımızda Data Loss Prevention ya da Data Leakage Prevention yani Veri Sızıntısı Engelleme anlamına gelmektedir. Peki, Saldırı Engelleme Sistemleri, Antivirus’ler ya da Firewall mekanizmaları veri sızıntısı engelleme yapamıyorlar mı da DLP sistemine gerek duyulmaktadır. Bu konuyu biraz açalım.

Net bir şekilde iletmek gerekir ki bütün güvenlik katmanları Antivirus Saldırı Engelleme Sistemlerin (IPS), Antibot Engelleme Yazılımları, Web Güvenliği ya da URL Filtering Çözümleri, SIEM, MDM ve Anomaly Tespiti yapan yazılımlara kadar ve değinmediğimiz diğer ağ güvenliği yazılımı ve donanımları, Kurumsal Veri Sızıntısının Engellenmesi noktasında destek olurlar. DLP’nin ayrıldığı nokta şudur. Kurum içindeki kullanıcıyı kontrol etmek.

Ağ güvenliğinde şirketler çoğu zaman kendilerini Dışardan gelebilecek saldırılara karşı korurlar. Saldırıların ve sızıntıların içerden gerçekleşebileceği gerçeğinide biliriz fakat bunu raporlamak ya da engellemek adına aksiyon noktasında sorunlar olduğu da gün gibi ortadadır.

DLP’nin teknik detaylarına girmeden bu çözüme neden yatırım yapmaları konusunda kısaca bahsetmek istiyorum.

DLP’nin ortaya çıkması ve hatta ticari bir ürün haline gelmesinde rol oynayan motivasyonların başında kurumların özel/gizli bilgilerinin kaçağından ötürü yaşadıkları zararlar gelir. Bunun yanında sektörel düzenleyici örgütlerin yaptırımları da şirketleri veri güvenliğini sağlama konusunda mecbur bırakmıştır. Sağlık sektöründe HIPAA, finansta GLBA, BASEL II ve PCI (Payment Card Industry)Standartları gibi regülasyon yaptırımları bilgi güvenliği ve dolayısıyla DLP konusunda ciddi adımların atılmasında önemli rol oynar. Hatta bunların tümünü geride bırakabilecek kadar kritik olan, Wall Street borsasında kağıdı işlem gören her kurumun çok sıkı denetimlere maruz kaldığı Sarbanes-Oxley yasaları DLP konusunda en önemli yaptırımdır diyebiliriz.

DLP sistemi teknik olarak hem network’ü hemde istemcileri kontrol altında tutar. Projeye başlamadan once Dosya sistemi, ve Veritabanlarında, sharepoint vb yerlerde tutulan verilerin kritiklik seviyesi üzerine bir klasifikasyon yapılması gerekmektedir.

Şirket içi her departman kendi tutuğu veri için kritiklik sırası belirlemeli ve sonrasında bu kritik veriler DLP sistemine tanıtılmalıdır.

DLP bir verinin kritik olup olmadığını anlamaz , Ta ki siz ona bu kritiktir diyene kadar. Peki DLP’ye kritik verileri nasıl tanıtırsınız ? Bunun için birkaç metod vardır. Keyword dediğimiz anahtar kelimeler DLP’ye tanıtılabilir. Maaş, bodro, çok gizli, strateji dökümanı vb kontrol etmek isteyeceğiniz kelimeler eklenebilir. Kimin bu kelimeleri içeren dökümanları post ettiği ya da bu yazışmaları yaptığı anında DLP yönetim ekranına gelmeye başlar.

Bir diğer metodda Regex’dir. Özellikle ürün numaraları, kredi kartı numaraları, TC kimlik No vb kendi içinde bir mantığı olan rakamlardır.

Birçok DLP sisteminde önceden yazılmış regex’ler bulunmakla beraber kullanıcının kendi Regex’ini yazabilmesi içinde bir alan tahsis edilmiştir.

Özellikle üretim yapan fabrikalardaki ürün kodlarının kendi içindeki mantığı regex’e dökerek dışarı sızan bu ürün numaralarının tespiti yapılabilir.

Dosya Tipi bazlı kontrol ile dışarı sızan çizim dökümanları, Database dosyaları, zipli, şifreli dökümanlar True File Type yani dosya’nın Başlığına bakıp analiz yapabilen bir diğer tanımlayıcıdır.

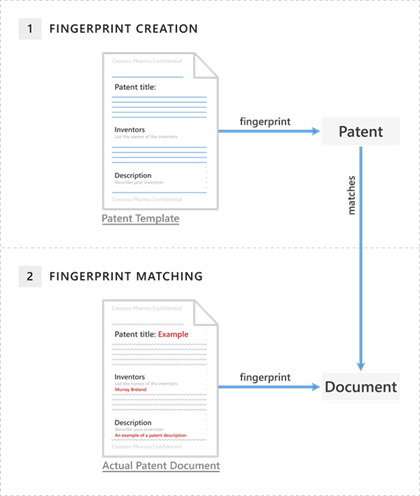

DLP sistemini DLP yapan teknoloji yukarıda bahsettiğim tanımlayıcılar bir tarafa parmak izi teknolojidir. Neden ? Dosya Sunucusunda sadece yöneticilerin eriştiği bir dizindeki kritik verilerinde DLP’ye tanıtılması gerekmektedir. Ya da kuruma ait veritabanınında müşteri bilgisi.

Soru Şu,: Bu bilgileri Kritik olarak nasıl işaretleyeceğiz. Işte parmak izi burada başlıyor. Admin hakkı ile dizin yapısına erişen dlp her dökümanı tek tek açıp içinde text veriyi analiz edip dil bilgisinde gereksiz gördüğü bir takim bağlaç vb gibi kelimeleri yok sayıp, kelimeler arası boşlukları da attıktan sonra ciddi bir matematiksel algoritmaya göre dökümanın hash’ini almaya başlar. Şunu unutmamak gerekir. Parmak izi alınan bir verideki fonksiyon tek yönlüdür. Yani parmak izi alınmış bir dökümandanın hash’inden dökümanın orjinaline geri dönülemez.

Peki bu teknoloji bize neyi sağlar. Aslında basit anlamda kritik olarak işaretlediğimiz dökümanın içinden 1 satır bir bilgi alır ve sızdırmaya çalışırsak DLP Parmak izi şunu diyecektir. Sızdırmaya çalıştığın veri daha önceden şu Dosya Sunucundaki \\172.16.2.6\Yönetim\strateji.pdf dosyasına % 70 benzemektedir gibi bir ağırlık oluşturarak verinin kritik olduğunu algılayabilir. Bu hassasiyet şirketlerin aradığı bir hassasiyettir.

Fingerprint teknolojisi tam anlamıyla mükemmelmiş gibi bahsettik. Aslında tam anlamıyla değildir. Bu zekanın da zorlandığı alan dosya hacimleri. Yani 10 Gb’lık bir verin var ve parmak izini alıyorsan sorun yok.

Ama 10 Terabaytlık bir veriyi parmak izini alıp bunun bilgisini istemcilere göndermek konusu gözüktüğü kadar kolay Değil hatta deneyimlerimde pek de mümkün olmadığını gördüm. Teknik olarak Parmak izi alınmış Database ve Dosya sistemindeki verilerin bir shadow kopyası istemciye gönderilir. Birçok DLP sistemi için bu paket 100 mb’dan başlar. Alınan parmak izi boyutu arttıkça sistemdeki yük artmaya başlar. Artan veri miktarı, big data ile beraber kontrol edilmesi zor DLP projelerini de beraberinde getirmektedir. Şirketler gerçekten Yegane değeri olan verilerin parmak izini almalılar. Yani bir kişiyi tanımlamak adına TC kimlik No Yegane bir değerken Doğum Tarihinin parmak izinin alınması yanlıştır. Çünkü aynı doğum tarihine ait başka kullanıcılarda bulunabilir.

Günün sonunda Parmak izi teknolojisi DLP sisteminin kalbi olmuş olsada bu algoritmanında zolandığı alanlar var. Alınan Parmak izi boyutunun artması gibi.

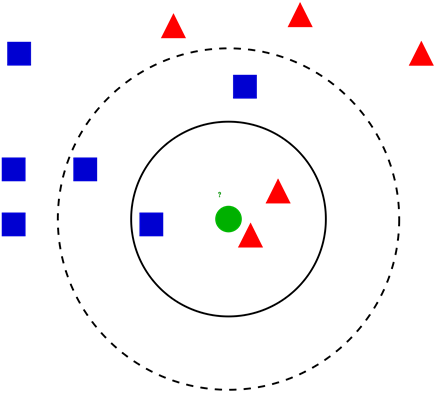

Biraz bu sebeptendir ki bu teknolojinin üzerine Machine Learning Algoriması geliştirildi. Bu algoritma parmak izinden farklı olarak öğrenmeye dayalı bir algoritmadır. Temel olarak pozitif ve negative örnekler sisteme tanıtılır. Tanıtılan örnek veriler ML algoritmasının öğrenmesi içindir. Tanıtılan verilere göre bir sonraki gönderilen verinin kritik olup olmadığı ile ilgili bir sonuç çıkartabilmesi genel motivasyondur.

ML Mekanizmasının Önümüzdeki süreçte daha fazla gelişeceğiniz ön görüyorum. Limitasyonu daha az olmasına ragmen öğrenme sürecindeki verilecek dökümanlarında doğru seçilmesi gerekmektedir. ML algoritması güvenlikte birçok alanda kullanılmakla beraber DLP entegrasyonu heyecan vericidir. Yine de bu işin başında olunduğunu vurgulamak lazım.

Bundan yıllar önce sürekli sorulan bir soru vardı? Hocam iyi güzel parmak izi, Yapay Zeka falan da adam kritik verinin fotoğrafını çekti ve gönderdi buna ne yapacaksınız? Bir APN yapısı yoksa tabi 3G Network’ler için geçerli olmayabilir belki ama şirket içinden dışarıya gönderilen fotoğraflarda OCR ile fotoğrafın içindeki text veri DLP motoruna analiz için gönderilebiliyor. Eskiden fotoğrafı çekilmiş kritik bir veri email yoluyla gönderilir ve DLP sistemi hiç bir log üretemezdi ve bu bir atlatma tekniği olarak kullanılırdı. Son zamanlarda yapılan geliştirmeler ile beraber DLP motorunun OCR analizi ile birleştiğini görüyoruz. OCR analizi içinde DLP üreticileri arasında sıklıkla ABBYY kullanıldığını söylemek lazım. ABBYY OCR analizini en hızlı, stabil ve en doğru karakter tespitini yapabilmesi tercih edilmesini etkin kılmaktadır.

Türkiye ‘deki en büyük yanlış algılardan birisi DLP mekanizmasının veri sızıntısını tam anlamıyla engelleyecekmiş gibi bir algı yaratmış olmasıdır. Şu ayrımı unutmamak gerekir. SQL injection yapılarak girilen bir Database’deki verilerin ya da herhangi bir bilinen ya da bilinmeyen bir istismar (exploit) sonucu veritabanına sızılması ile yaşanan ileri derece ataklarda DLP bir engelleme yapamamaktadır.

DLP’nin bütün motivasyonu kullanıcı üzerinedir. Kullanıcının hareketlerini gözlemlemektir. Hayal kırıklılığına uğramamak adına DLP’nin uygulama bağımlı olduğunu unutmamak gerekir. Kurumsal kritik bir veriyi kopyalayıp kişisel mail hesabına IE, firefox ya da Chrome üzerinden göndermeye çalıştığımızda DLP kullanıcıya hesap sorabilirken yandex browser üzerinden yapıldığında bir hesap sormayacağını göreceksiniz. Çünkü hiçbir DLP sistemi bu browser için plugin yazmamıştır.

Yanlış algılardan bir diğeri verinin sızdığı kanallardır. Kural Yazarken hangi kritik verinin hangi kullanıcılar tarafından hangi kanalla (HTTP, HTTPS, IM, SKYPE, FTP, Harici Diskler, PCMCIA , Print ,Screenshot vb) çıkmaması gerektiğine karar verirsin. Bu noktada bütün kapıları kapatmak teknik olarak oldukça meşakkatlidir. O yüzden DLP’yi bir penetrasyon aracı gibi kullanmak yanlıştır. Yeteneklerini ve Özelliklerini bilerek kullanmak gerekir ki her yazılımın bir limiti olduğunu unutmamak lazım.

DLP’den istenilen Bilgi Şudur; Kim, Neyi, Nereye, Nasıl Göndermektedir Sorusuna yanıt bulunmasını sağlamaktadır. Kullanıcıların gönderdiği verilerin içinde kritik unsur teşkil edecek verileri gönderilecek uyarılarla kullanıcının eğitilmesini sağlar. Kullanıcı bir sistem tarafından kontrol edildiğini düşündüğünden daha dikkatli davranmaya başlar.

Şahsi gözlemim şudur; Veri Sızmasının engellenmesi teknik olarak atlatılması basit bir süreçtir. Fakat bir süreç vardır ki DLP sistemlerinin en büyük geri dönüşü bu olmuştur. BU da şirket çalışanlarının bilincinin artmasıdır.

DLP demoları sürecinde yaşadığım olayları ele alsam, sanırım bir kitap dolusu medyatik bilgi üretebilirdim diye düşünüyorum J Kurumlarla Gizlilik anlaşması yapmamdan dolayı şirket ismi vermeden birkaç olayı anlatmak istiyorum.

Demo çalışması yaptığımız bir şirketin genel müdürü bizlere özellikle şirkete ait strateji dokümanlarının bulunduğu bir dizindeki dokümanları kritik olarak işaretlememizi istedi. Yani DLP’deki ismiyle dokümanların parmak izi alındı. Sistem log üretmeye başladı. Ertesi gün şirket IT müdürü bizi aradı. Finans uzmanı bir çalışanın bilgisayarından ilgili strateji dokümanlarının gmail aracılığı başka bir kullanıcıya gönderildiği gözlemlenmiş. İlk soru Bu log’un yanlış bir alarm olup olmadığını tespit edilmesiydi. Log’u incelediğimizde kullanıcının gerçekken bu işlemi yaptığı gözlemlendi sonrasında gönderdiği verinin gerçekten yüksek derecede kritik dosyalardan olan strateji dokümanı olup olmadığını anlamak için bir diğer log olan adli veri analizine bakıldı. DLP sistemleri sızdırılmaya çalışılan veriyi de şifreli bir şekilde kendi bünyesinde tutar. Bu log’un kontrol edilmesi sonrası konu netleşti. Bir sonraki soru Tabi şuydu, Neden? Veri Sızıntısını gerçekleştiren kullanıcı ile birebir görüşüldüğünde ve gmail adresindeki isim kontrol edildiğinde verinin rakip firmaya gönderildiği tespit edildi.

Bir başka vaka; Bu sefer halı firması ve tasarım dosyalarının rakip firmaya iletildiğini düşünüyorlar. DLP sistemi kuruluyor 2 haftalık analiz sonucu parmak izi alınmış dokümanların yine Hotmail aracılığı ile rakip firmaya iletildiği tespit ediliyor ve çalışanın işine son veriliyor.

Son bir vakadan daha bahsetmek istiyorum.

Çalışma yaptığımız başka bir kurumda IT müdürü ile beraber çalışmaya başlıyoruz. Şirket için yazılım geliştiren ekibin kaynak kodları USB aracılığı ile paylaştığı, Dropbox’a gönderdiği ve yine aynı kaynak kodların print alındığı tespit edildi. Bu kurum prosedürü ve iş akışında olmaması gereken bir durumdu. Gizlilik gereği bu kodların bu kadar serbest dolaşması tahammül edilebilir bir durum değildir. Bu vaka ’da DLP’nin yakaladığı kullanıcıların yaptığı yanlış iş akışını düzeltmek oldu. Aslında var olan gizlilik kurallarının ihlal edildiği tespit edildi ve kullanıcılar uyarıldı.

Yine DLP sistemi devrede olan bir şirketteki başka bir kullanıcının dizüstü bilgisayarını eve götürdükten sonra kurumsal verileri başka bir kullanıcı iletme çabası ve bunun raporlanması ve kullanıcıya bunu niye yaptın diye sorulduğunda, şirket dışında DLP kontrolünün olmadığını düşünmesi de bir o kadar manidardır.

Ağ Güvenliği paranoya üzerine kuruludur. Ne kadar Güvenlik sistemi ve insan kaynağı yatırımı yaparsanız yapın dozajında paranoya olmayan kurumların yaptığı yatırımların karşılığı olmayacaktır.

Şunu da unutmamak gerekir, riski sıfırlayamamakta azaltabiliriz. Bu noktada tek yapılması gereken biraz paranoya ve açık kapıların kapatılmasıdır.

Eline sağlık, çok güzel bir yazı olmuş, bende sözlük tanımına bu linki ekledim.

https://sozluk.cozumpark.com/data-loss-prevention-dlp

Tebrikler, açıklayıcı ve anlaşılır bir makale olmuş, katkınız için teşekkürler.

Elinize sağlık.

Merhaba, yaşadığınız olayları ile ilgili detaylı inceeme içeren bir yazı paylaşabilir misiniz ?

Bu tür bir yazı bulmanız zor.

Düzeltiyorum, Türkçe bulmanız zor.

DLP konusunda her açıdan bilgilendirici güzel bir makale paylaştığınız için teşekkürler. Ayrıca deneyimlerinizden paylastıgınız etkileyici caseler ile de örneklemeniz çok güzel oldu, okurken zevk aldım, elinize saglık. Bir soru da sormak istiyorum “şirket dışında DLP kontrolünün olmadığını düşünmesi de bir o kadar manidardır.” bu case de şirket dısında nasıl tespit edilebildiği konusunda aklıma sirketin çalışanlarına verdiği bir hesap (örnek sirketin verdiği mail) üzerinden aktarmaya calıstıgı icin mi tespit edildi ? Acaba dogru mu düsünüyorum ?