Active Directory Migration from Windows Server 2008 to Windows Server 2016

Bu makalemizde Windows Server 2008 AD sunucumuz üzerindeki rolleri Windows Server 2016 üzerine taşıma işlemi yapacağız. Bu işlem için Windows Server 2016 sunucumuzu Domaine dahil edip, Additional olarak Domain kurulumunu yapıp, Rollerimizi Windows Server 2016 üzerine taşıyıp son olarak Windows 2008 sunucumuzu AD ortamından kaldıracağız.

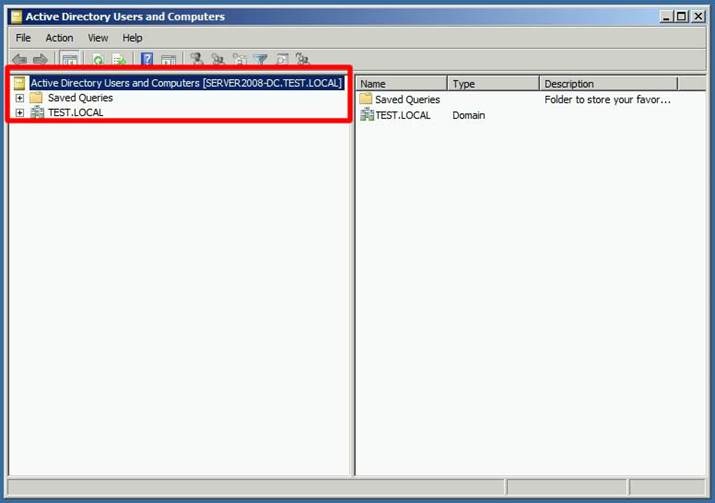

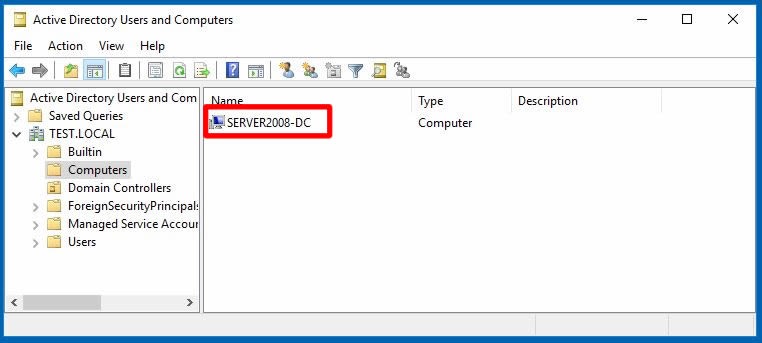

Öncelikle ortamımıza göz atalım. Elimizde Windows Server 2008 üzerinde kurulmuş olan TEST.LOCAL isimli bir domain yapımız var.

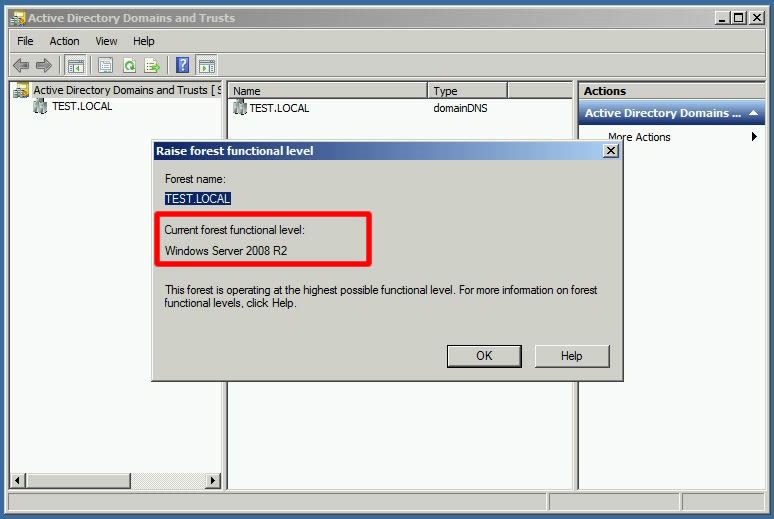

Domain yapımızdaki Forest Level seviyesi Windows Server 2008 R2 olarak gözükmekte.

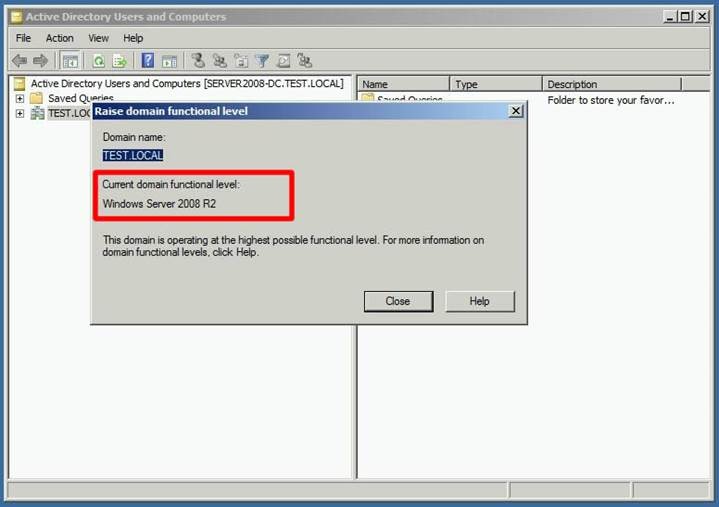

Domain yapımızdaki Domain Level seviyesi Windows Server 2008 R2 olarak gözükmekte.

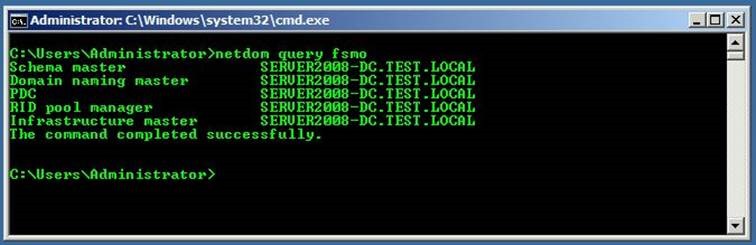

Netdom query fsmo komutu ile baktığımızda FSMO rollerimizin bu sunucumuz üzerinde olduğunu görmekteyiz.

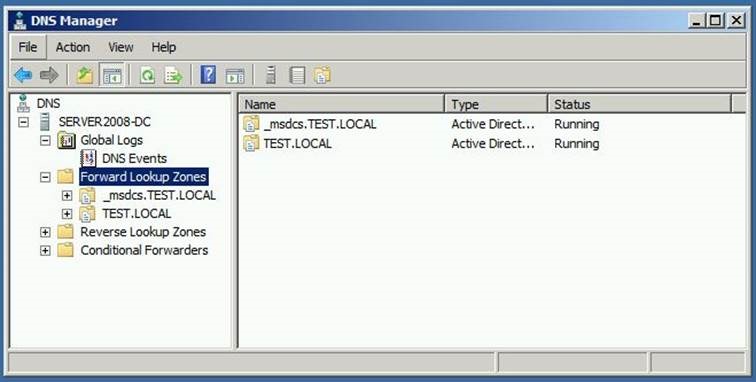

DNS yapımızda aşağıdaki gibi.

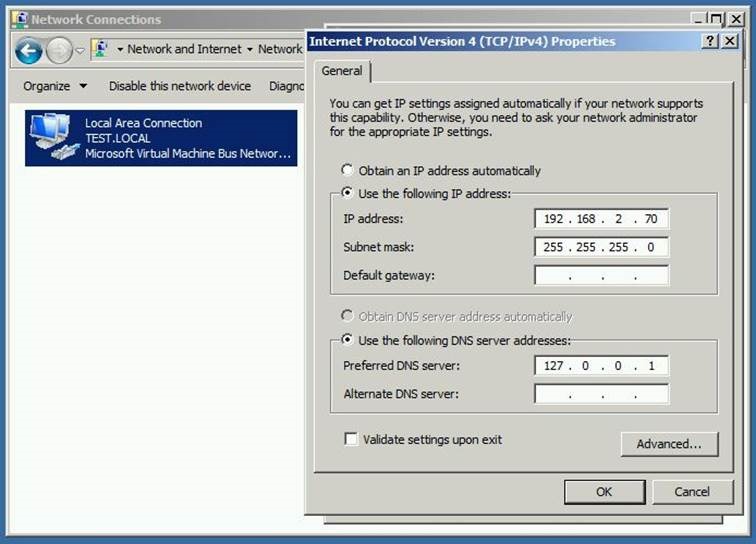

Domain Controller sunucumuzun ip adres bilgisi aşağıdaki gibidir.

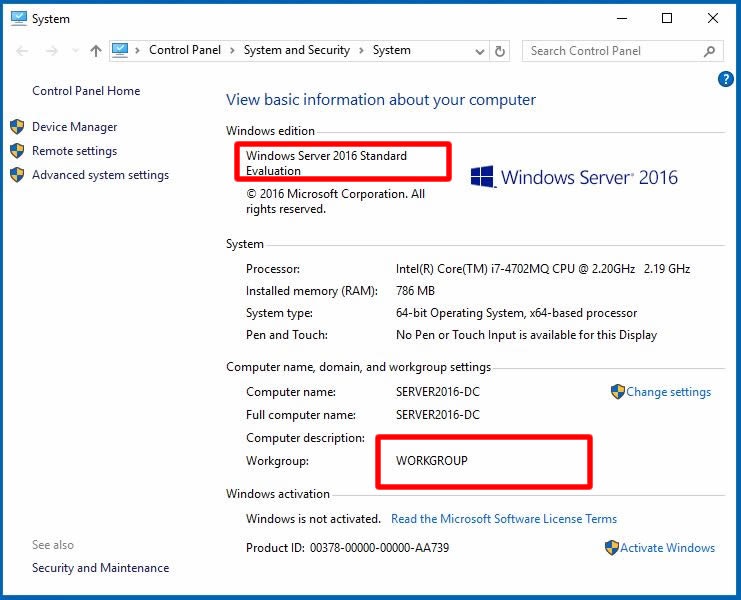

Şimdi domain yapımızı Windows Server 2016 üzerine taşıyacak olduğumuz sunucumuza göz atalım. Sunucumuz Windows Server 2016 olarak kurulmuş olup, tüm güncellemeleri yapılmış durumdadır.

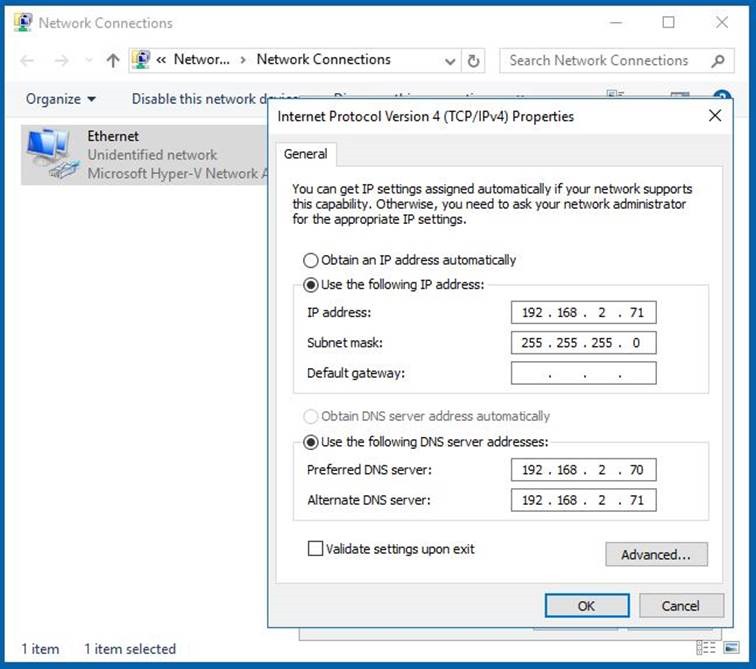

Windows Server 2016 sunucumuza Domain Controller sunucumuz ile aynı bloktan bir ip verip birbirleri ile iletişim kurmasını sağlıyoruz. Dns olarak ise Domain sunucumuz ve Windows Server 2016 Sunucumuzun ip adreslerini veriyoruz.

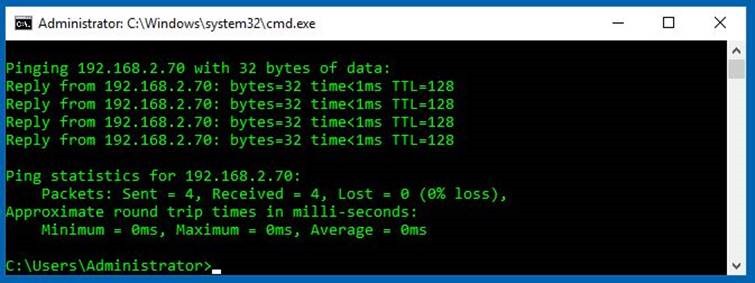

Windows Server 2016 sunucumuz üzerinden Domain Controller sunucumuza ping atıp erişim sağlayabiliyoruz.

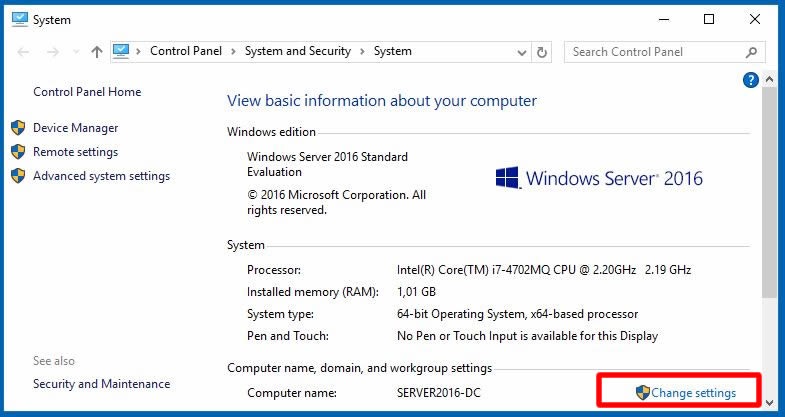

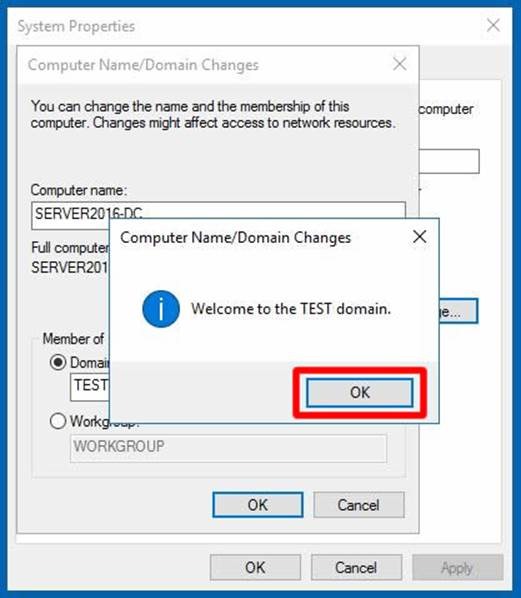

Öncelikle Windows Server 2016 sunucumuzu Domain yapımıza üye yapalım. Sunucu özellikler ekranımızda Change Settings linkine tıklayalım.

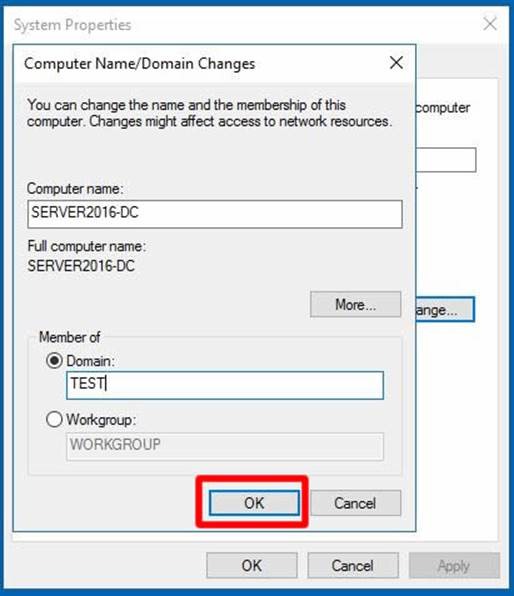

Açılan ekranımızda Domain kısmına domain netbios ismini girip OK ile onaylayalım.

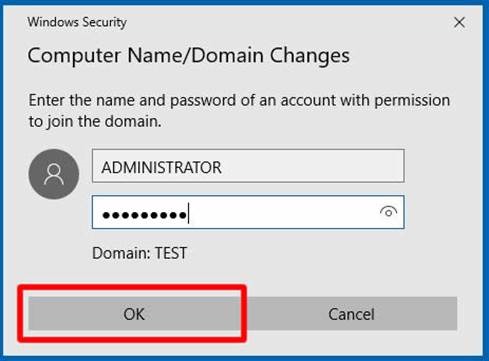

Domaine üye yapma için yetki hesap bilgisi girelim ve OK ile onaylayalım.

Bilgilerimizi sorunsuz olarak girdiğimizde bize Domaine hoş geldiğimizi bildiren mesaja OK diyerek durumu onaylayalım.

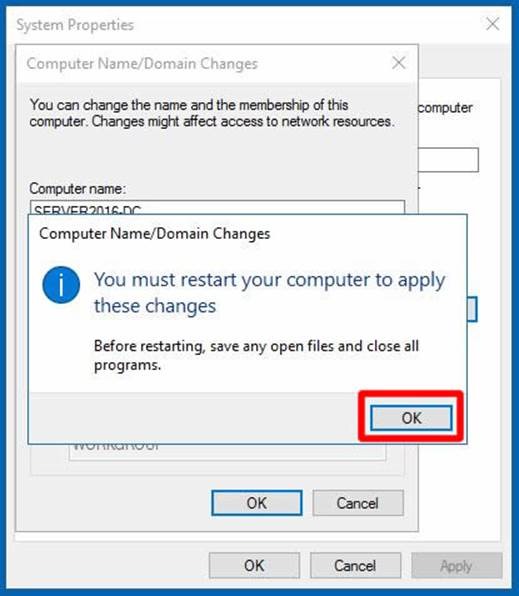

Ayarlarımızın etkili olması için sistemin yeniden başlatılması gerektiği bilgisi ekranımıza yansıyor. OK ile bu mesajı da geçelim.

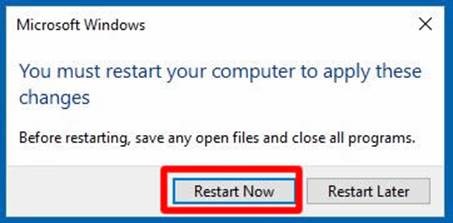

Tekrardan karşımıza gelen ekranda Restart Now butonuna tıklayalım.

Sistemimiz yeniden açıldıktan sonra Domain Admin bir hesapla sisteme login olalım. Ben Administrator kullanıcısı ile login olma adımını gerçekleştiriyorum.

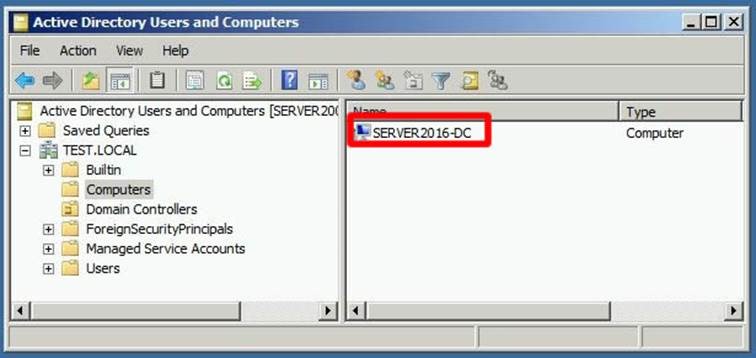

SERVER2016-DC isimli sunucumuz domaine başarılı şekilde dahil olmuş durumda. Server 2008 AD sunucumuz üzerinde Computers kabında durumu görebilmekteyiz.

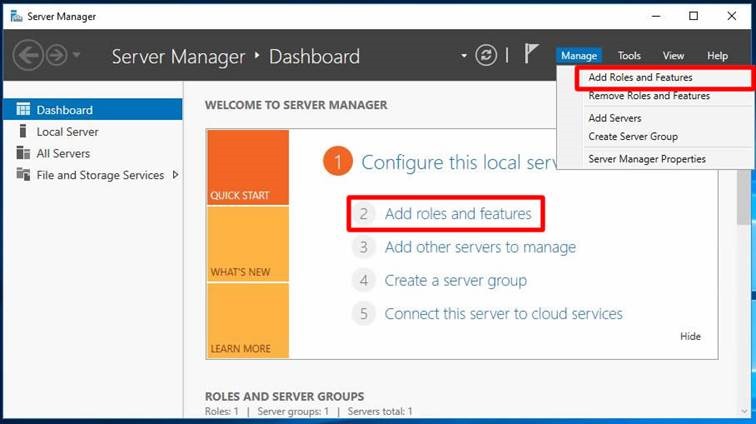

Bizde şimdi sunucumuzu Additional Domain Controller olarak yapılandıracağız. Server Manager üzerine girerek işlemlerimize başlayalım. Bu işlemi resmimizde yer alan 2 Add roles and features linkine tıklayarak yapabileceğimiz gibi, Manage butonuna tıkladığımızda açılan Add Roles and Features menüsünden de yapabiliriz.

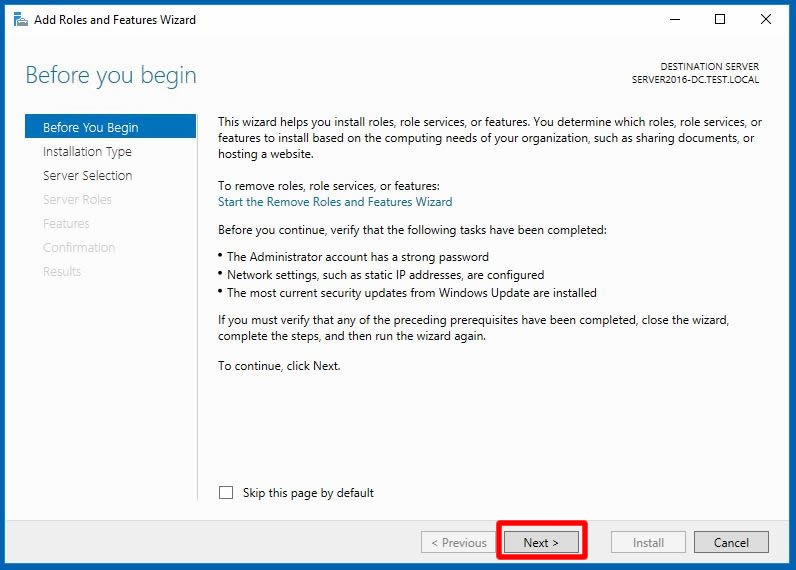

Açılan ekranda sihirbaz ile yapabileceklerimiz noktasında bilgi verilmektedir. Next ile bir sonraki ekranımıza ilerleyelim.

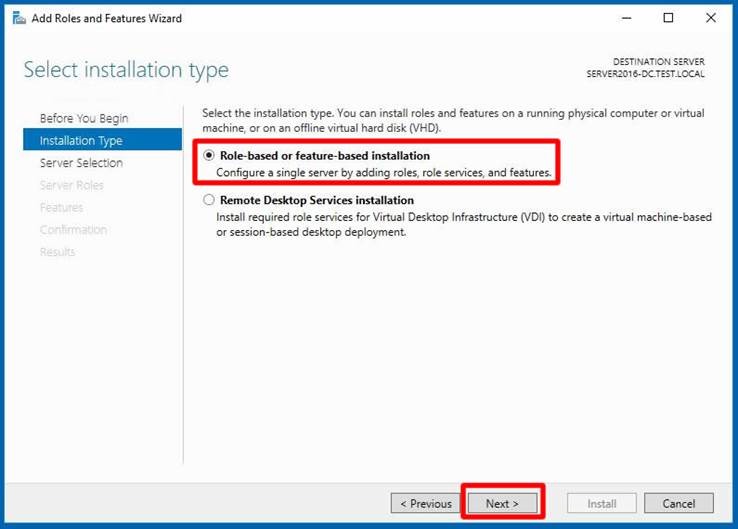

Açılan ekranımızda iki seçeneğimiz yer almaktadır. Bunlardan birincisi olan;

Role-based or feature-based insallation : Rol ve Özellik bazında ekleme kurulum yapma imkanı verir. Windows Server 2016 içerisinde sahip olduğumuz sürüme göre, içerisinde bulunan ve ihtiyacımız olan rol ve özellikleri buradan ekleyip kaldırabilmekteyiz.

Remote Desktop Services installation: Eski zamanlarda Terminal Servis olarak anılan ve şimdi RDS (Remote Desktop Services) uzak masaüstü yapılandırmasını hızlı ve standart olarak buradan yapabilmekteyiz.

Bu nedenle biz RDS kurulum ve yapılandırması yapmayacağımız için Role-based or feature-based insallation seçimini yaparak Next ile ilerliyoruz.

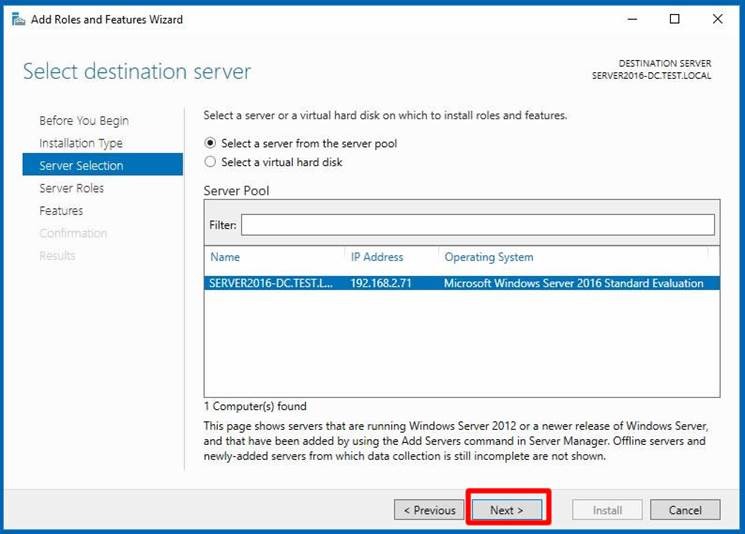

Windows Server 2008 ve 2012 ile birlikte sunucu kümesi oluşturarak bu küme üzerine toplu olarak ve farklı bir sunucu üzerinden Rol ve Özellik ekleme ve kaldırma işlemleri yapabilir duruma geldik. Tabi bu işlem Windows Server 2012 üzerinden doğrudan yapılabilirken Windows Server 2008’e bazı özellikler katmamız gerekiyordu. Bizim ortamımızda tek bir sunucumuz olduğundan ve bu sunucumuza Active Directory rolünü kuracak olduğumuzdan Adı, ip adresi ve versiyon bilgisi sunulan sunucumuzu seçerek Next ile ilerliyoruz.

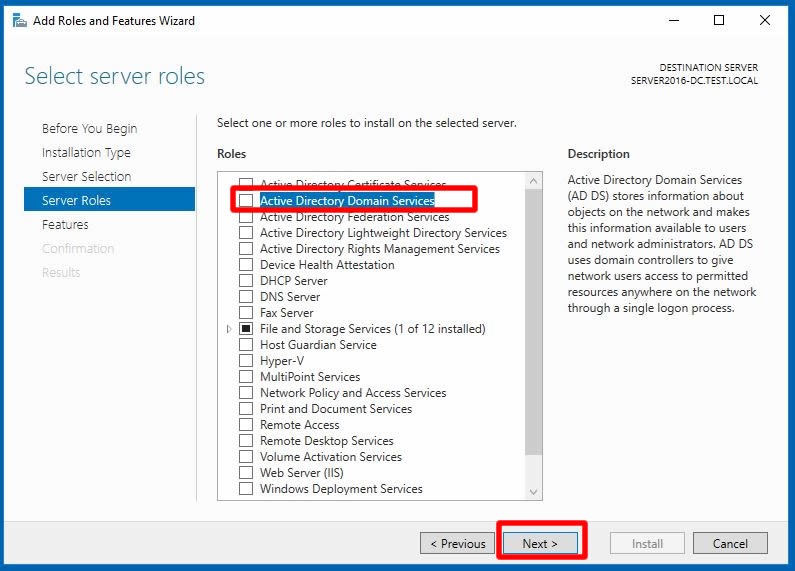

Karşımıza gelen ekrandan kuracak olduğumuz Active Directory Services rolünü seçiyoruz.

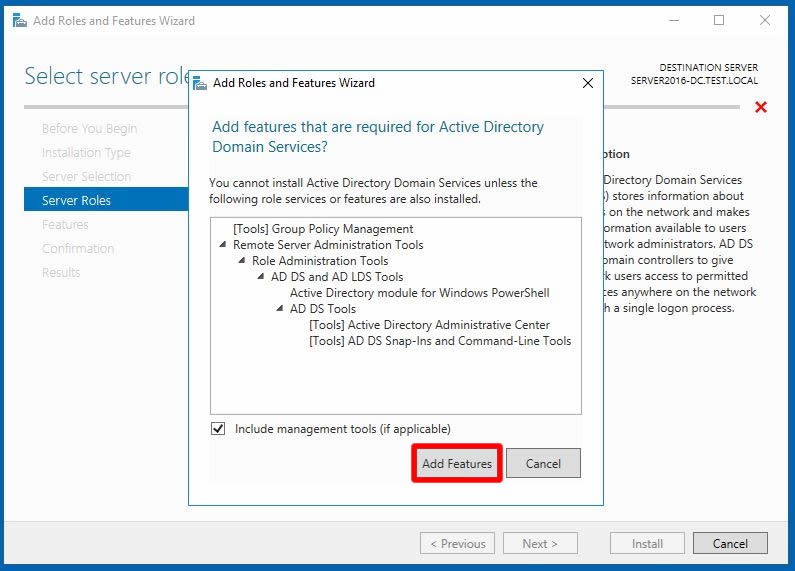

Active Directory rolünü kurmak istediğimizde bu rolün kurulabilmesi için farklı özelliklerin ve bileşenlerin gerekli olduğunu gösteren bir ekran karşımızda belirliyor. Rol kurulumu için gerekli olan bu bileşenlerinde yüklenmesi için Add Features butonuna tıklayalım.

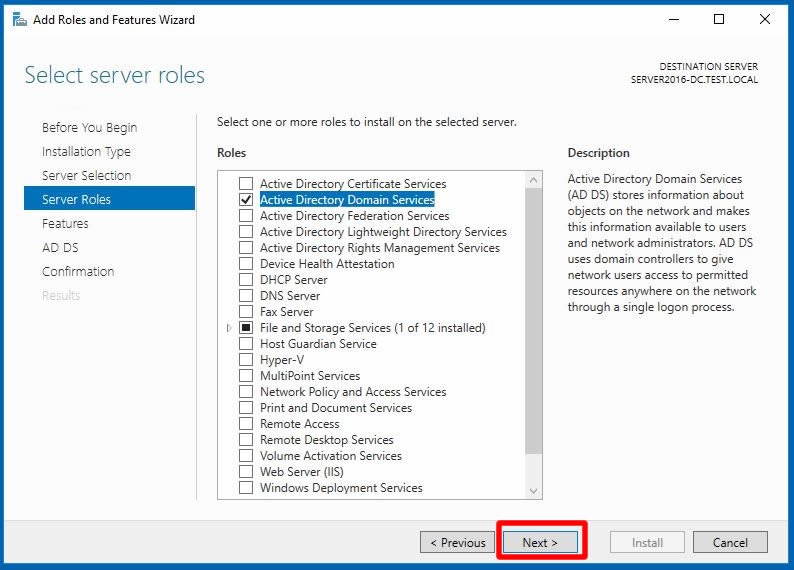

Şimdi kurulacak olan rolümüz seçili hale geldi. Bir sonraki adıma ilerleyebiliriz. Şimdi Next butonuna tıklayarak bir sonraki adıma ilerleyelim.

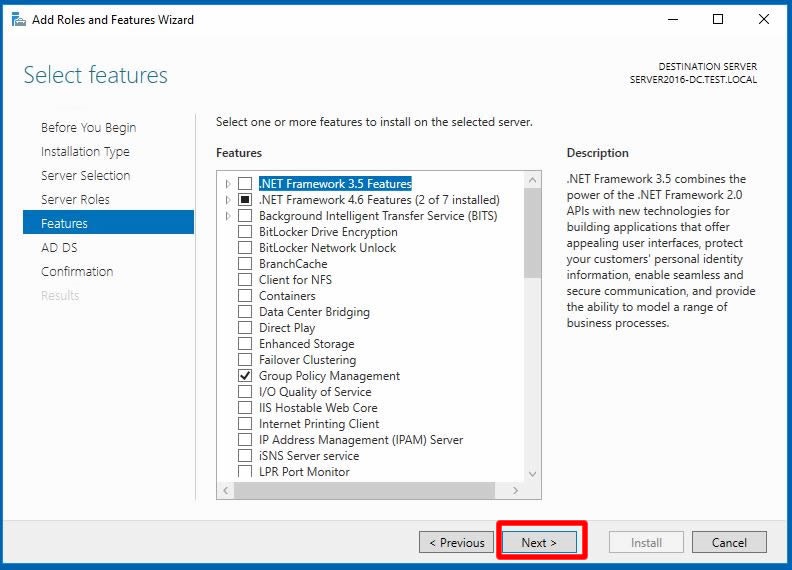

Bir sonraki ekranımızda özellik ekleme ekranımız bizi karşılamakta. Bir özellik ekleme istediğimiz durumda bu ekranı kullanmalıyız. Biz bu ekranda bir özellik eklemeyeceğimiz için Next ilerleyebiliriz. Burada dikkat edecek olursanız bir önceki ekranda gerekli olan özelliklerin kurulmasına onay vermiştik. Bu ekranımızda gerekli olan .Net ve Group Policy Management özelliklerinin seçilmiş olduğunu görüyoruz.

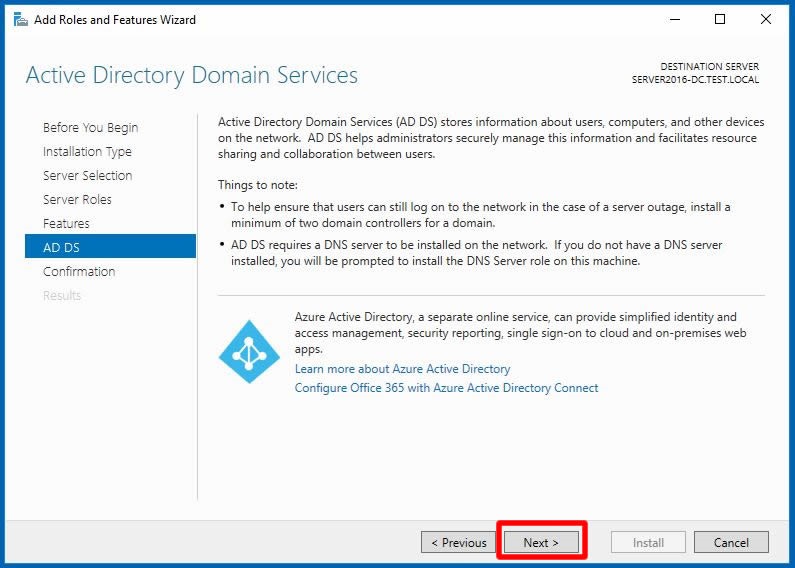

Bu ekranımızda geçmiş ekranlara göre farklı bir arayüzün gelmiş olduğunu görebilmekteyiz. Artık sistemlerin buluta entegre olması ile birlikte On-Premises sitemimizde yer alan Active Directory yapısını Ofis 365 Azure üzerindeki Active Directory yapısına bağlama imkanına sahibiz. Biz şu anda böyle bir aksiyon almayacağımız için Next ile bir sonraki adıma ilerliyoruz.

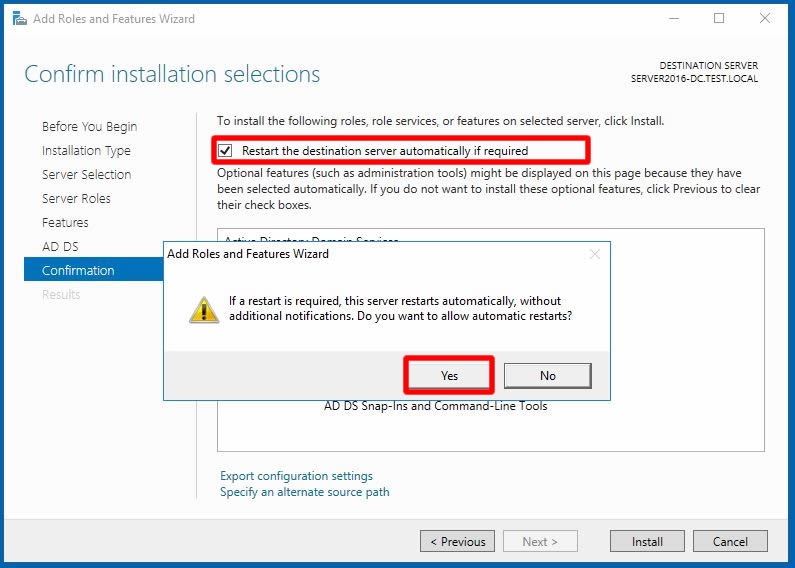

Kurulum sırasında restart gibi bir durum gerekir ise bunun gerçekleşmesi için Restart the destination server automatically if required seçeneğini işaretleyelim ve gelen uyarı ekranındaki soruya Yes ile yanıt verelim.

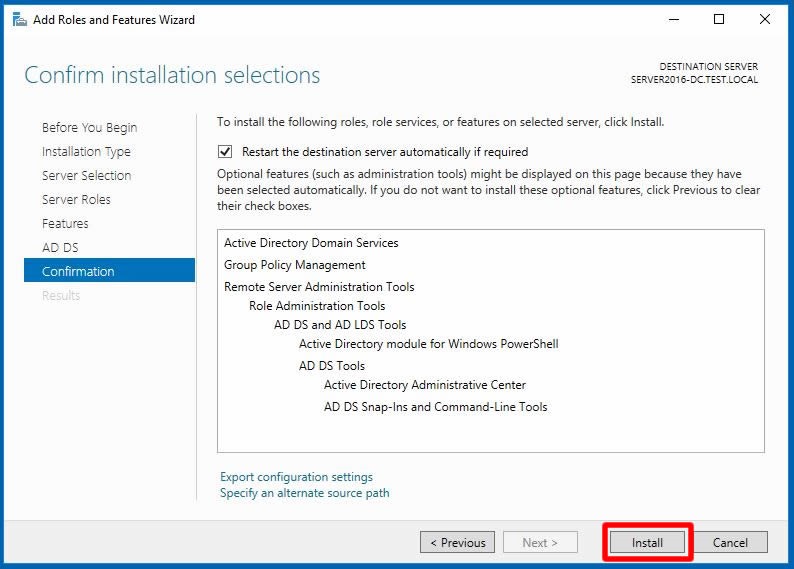

Artık adımlarımızı tamamlama noktasına yaklaştık. Şimdiye kadar olan seçimlerimizin bir özeti karşımıza geldi. Install butonuna tıklayarak kuruluma başlayalım.

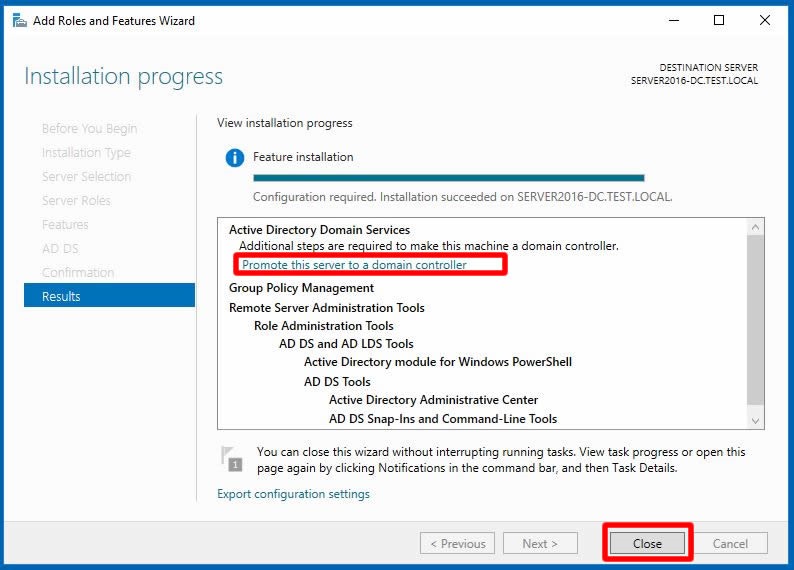

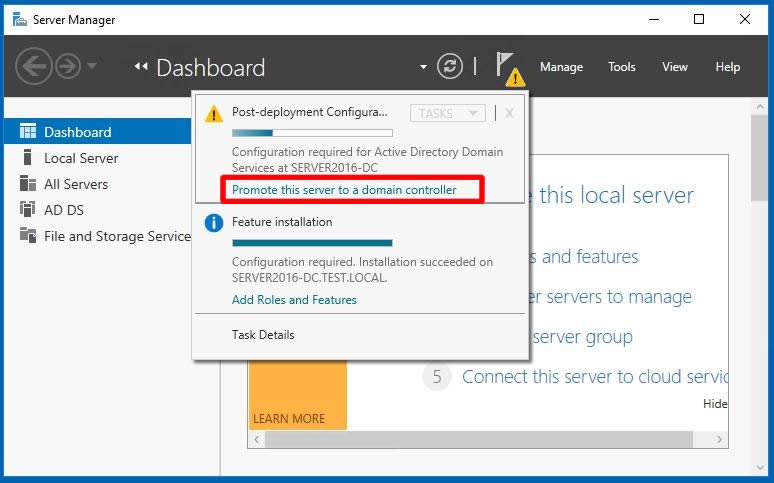

İşlemimiz tamamlandı ancak sadece rolün kurulumu tamamlandı. Active Directory mimarisini devreye alabilmemiz için yapılandırma adımına geçmemiz gerekmektedir. Yapılandırma işlemini Promote this server to a domain controller linkine tıklamamız gerekmektedir. Ben bu işlemin farklı bir yerden daha yapılabildiğini gösterebilmek için Close butonu ile çıkış yapıyorum.

Bu adımı Server Manager üzerinde yer alan Bayrak ikonuna tıklayıp bekleyen işlemlerde gördüğümüz yarım kalan işlemden yapabiliriz. Promote this server to a domain controller linkine tıklayarak yapılandırmaya başlayalım.

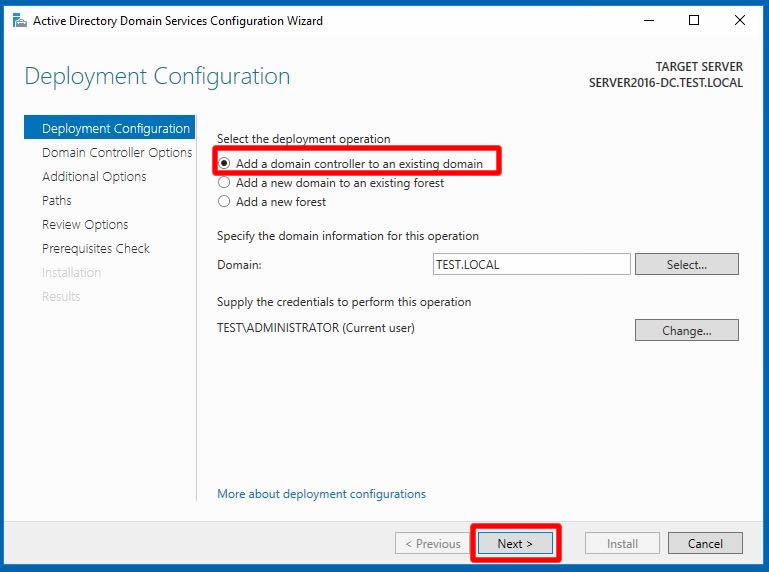

Mimarimizi biçimlendirme adımının ilkine geldik. Bizim ortamımızda bir Forest bulunduğu, Mevcutta olan bir domaine ve foreste dahil olacağımız için Add a domain controller to an existing domain raido butonu ile seçimimizi yapmalıyız. Bu adımdan sonra TEST.LOKAL isimli domain bilgisi otomatik olarak geldi. Kurulumu yapabilmek adına yetkili bir kullanıcı seçimini Change… butonuna tıklayarak gerçekleştirmemiz mümkün ancak biz Domain Admin grubu üyesi olan Administrator hesabı ile sisteme login olduğumuz için burada bir işlem yapmadan Next ile ilerliyorum.

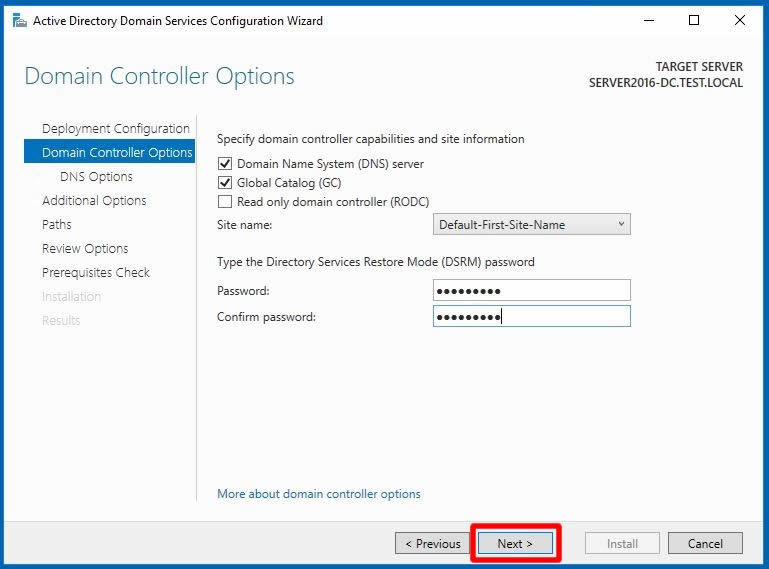

Biz Additional Domain Controller sunucusu kuracağımız için buradaki mevcut ayarlara müdahale etmeden bir DSRM parolası belirleyerek Next ile sonraki adıma ilerleyelim.

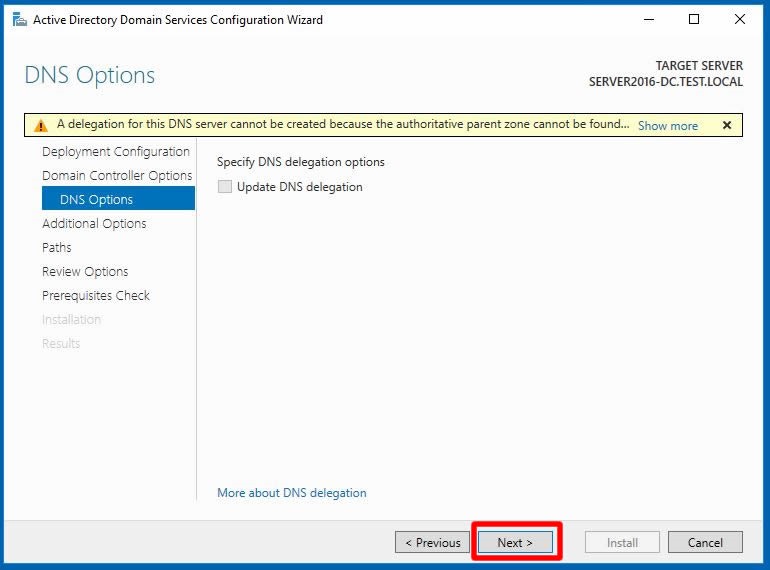

Bu ekranımızda yine bir ayar gerçekleştirmeden Next ile bir sonraki adımımıza ilerleyelim.

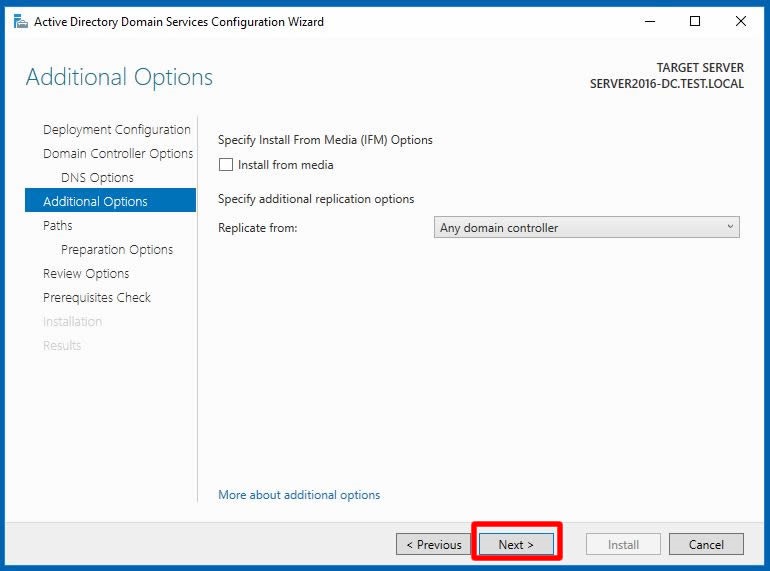

Biz bir media ile kurulum yapmayacağımız ve bir replikasyon işlemi yapmayacağımız için varsayılan ayarlar ile Next butonuna tıklayarak bir sonraki adıma ilerliyoruz.

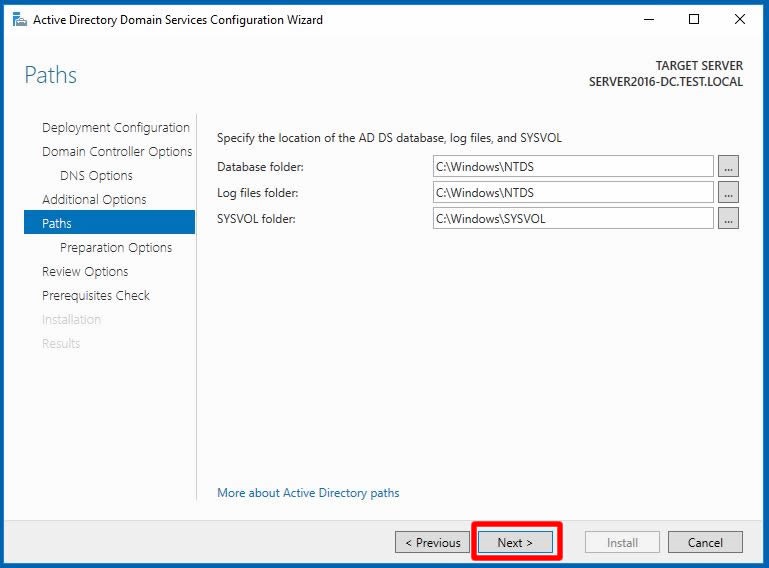

Bu ekranımızda AD log ve database kayıtlarının nerede tutulacağı bilgisi sorulmakta. Biz varsayılan ayarlara dokunmayacağız. Next ile sonraki adıma ilerleyelim.

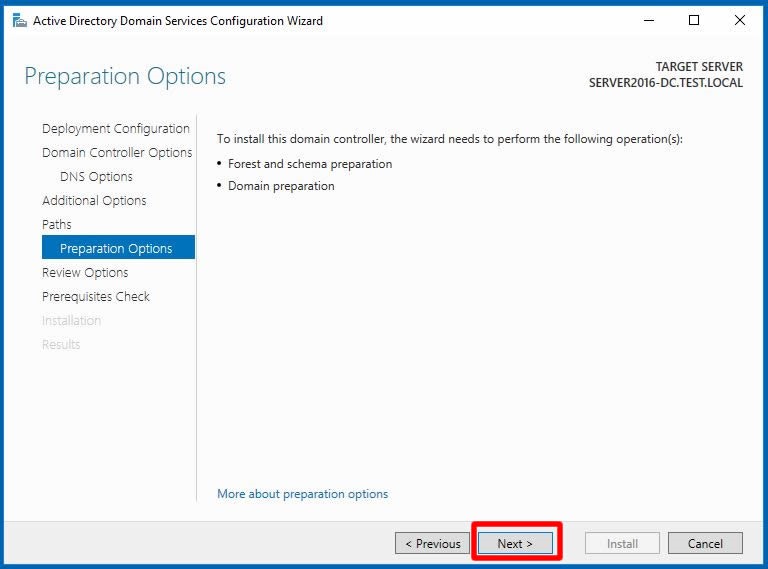

Bu ekranımızda Next ile ilerleyelim.

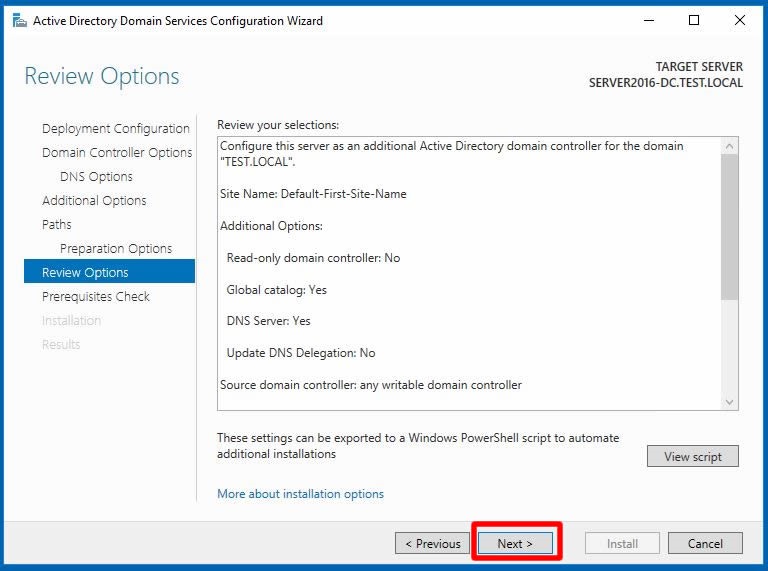

Bu ekranımızda yapılarak olan işlemler özetlenmekte. View Script butonu ile kodlarımızı görebilir farklı işlemlerde kullanmak ve otomasyonel olarak işlem yapmak için kullanabiliriz. Next ile bir sonraki adımımıza ilerleyelim.

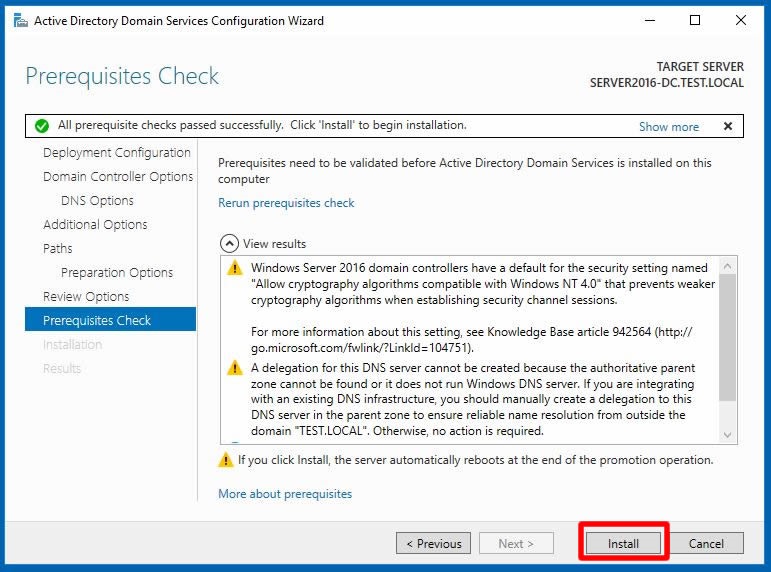

Gerekli kontroller yapıldı ve Additional domain sunucumuz kuruluma hazır. Install butonu ile kurulumumuzu başlatalım.

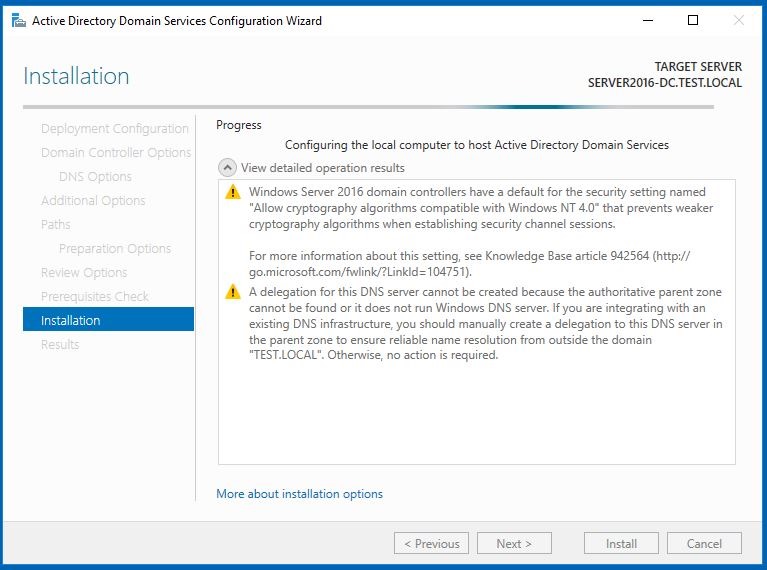

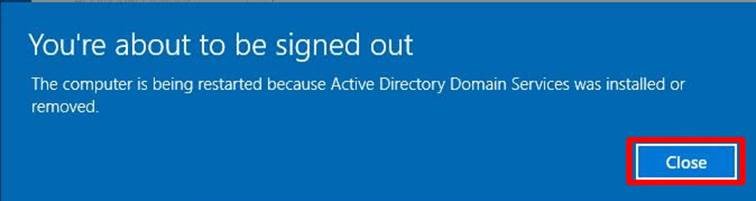

Kurulum tamamlandı ve sistemimiz otomatik olarak yeniden başlayacak.

Close butonuna tıklayarak sistemin yeniden başlamasına hız verelim.

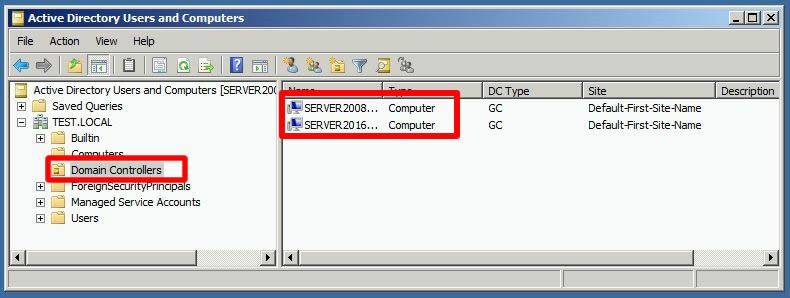

Sunucumuz yeniden başladı. Server 2008 Domain Controller sunucumuz üzerinde Active Directory Users and Computers ekranını açıp Domain Controllers kabına baktığımızda artık Server2016-DC isimli sunucumuzun domain rolüne geldiğini görebilmekteyiz.

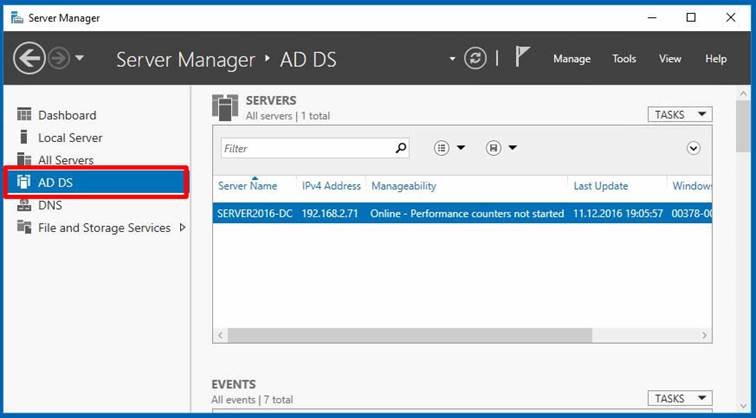

Sunucumuz açıldı ve login olduk. AD rolünün yüklendiğini görebiliyoruz.

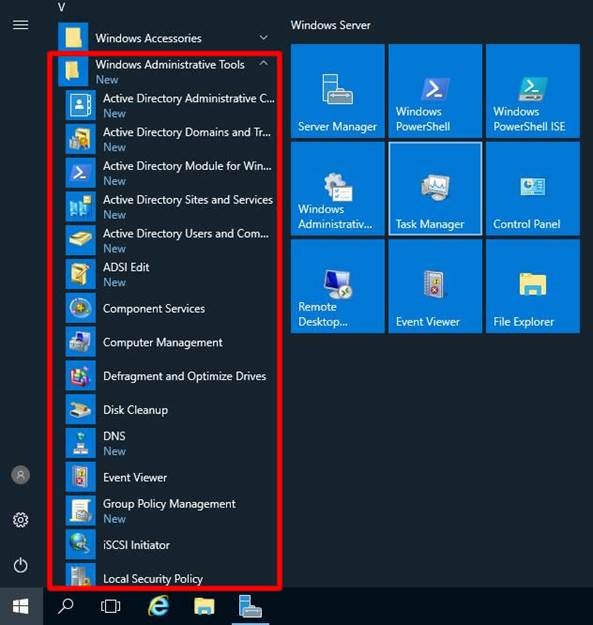

Start menüsünde Active Directory yönetimi için kısayol ve yönetim bileşenlerinin oluştuğunu görebilmekteyiz.

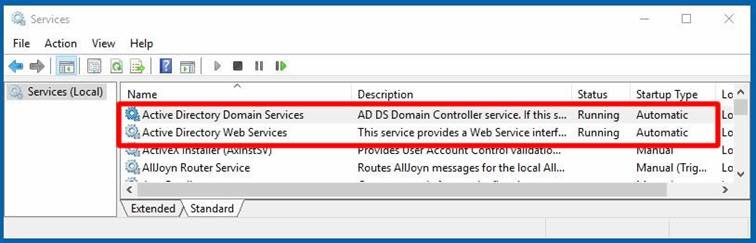

Active Directory servislerimiz sorunsuz olarak çalışır durumda.

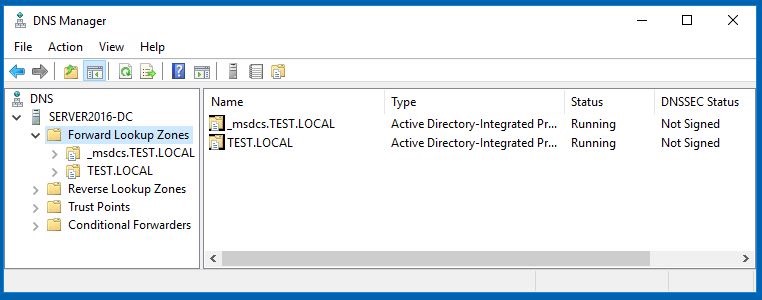

DNS üzerine gerekli kayıtlarımız gelmiş durumda.

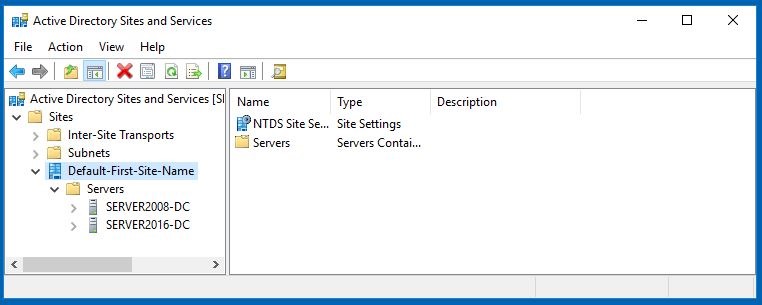

Active Directory Sites and Services ekranımızda gerekli replikasyon objelerinin oluştuğu görülmekte.

Buraya kadar olan adımlarımızda Windows Server 2008 Domain Controller sunucumuza, Windows Server 2016 sunucumuzu Additional Domain Sunucu olarak kurduk. Gerekli gözlemleri yaptık. Gerekli servisler çalışır durumda ve gerekli kayıtlar oluşmuş durumda. Bu aşamadan sonra Windows Server 2016 Additional Domain Controller sunucumuza FSMO rollerinin taşınması işlemini yapacağız. Bu aşamadan sonra ise Windows Server 2008 Domain Controller sunucumuzu ortamdan kaldıracağız. Öncelikle FSMO rolleri nedir, ne değildir biraz değinelim.

Active Directory ortamında Forest ve Domain bazlı olmak üzere 5 adet rolümüz bulunmaktadır. Bu roller aşağıdaki gibi dağılmaktadır.

Forest Bazlı FSMO Rolleri

Domain Naming Master

Schema Master

Domain Bazlı FSMO Rolleri

PDC Emulator

RID Master

Infrastructure Master

Schema Master : Schema’daki tüm güncellemeler ve değişiklikler bu rol tarafından kontrol edilir. Bir forest’ta yalnızca bir schema master yer alabilir.

Domain Nameing Master: Domainlerin isim babası. Bu role sahip olan domain controller, forest’a yeni domain’ler eklenmesi ya da domain’lerin çıkartılması işlemlerini kontrol eder. Bir forest’ta yalnızca bir domain naming master yer alabilir.

Pdc emulator: Domain’de Windows Server 2003 domain controller’ları ya da Windows NT backup domain controller’ları (BDC) varsa, PDC Emulator rolüne sahip olan domain controller, Windows NT PDC’si gibi görev yapar. Bunun dışında Client’ların password değişikliklerini işler ve güncellemeleri BDC’ye replike eder. Tüm domain controller’lar Windows Server 2003 ise, PDC emulator rolüne sahip olan DC diğer domain controller’lar tarafından yapılan password değişikliklerini kabul eder. Bir password değiştirildiğinde, tüm DC’ler arasında replike edilmesi zaman alır. Yanlış password nedeniyle gerçekleşen bir kimlik denetimi sorununda, DC’ler logon girişimini reddetmeden önce bu isteği PDC emulator’e gönderirler.

Rıd Master: Nesnelere ID verir. Bu role sahip olan domain controller, o domain’de yer alan tüm domain controller’lara Relative ID değerlerini verir. Böylece bir domain controller yeni bir kullanıcı, grup ya da bilgisayar nesnesi yarattığında o nesneye benzersiz bir security ID atanır. Security ID, bir domain security ID’den ve relative ID’den oluşur. Bir nesneyi domain’ler arasında taşımak için RID master rolüne sahip domain controller’ın bu işlemi gerçekleştirmesi (çalışıyor olması) gerekir.

5-Infrastructure Master: Bu role sahip olan domain controller, kendi domaini içindeki nesnelerin diğer domainlerden başvurulmasını sağlayan referans bilgileri günceller. Nesnelerin domainler arasında işlem görmelerini sağlar (onaylar). Bir domain’de aynı anda yalnızca bir tane infrastructure master yer alabilir.

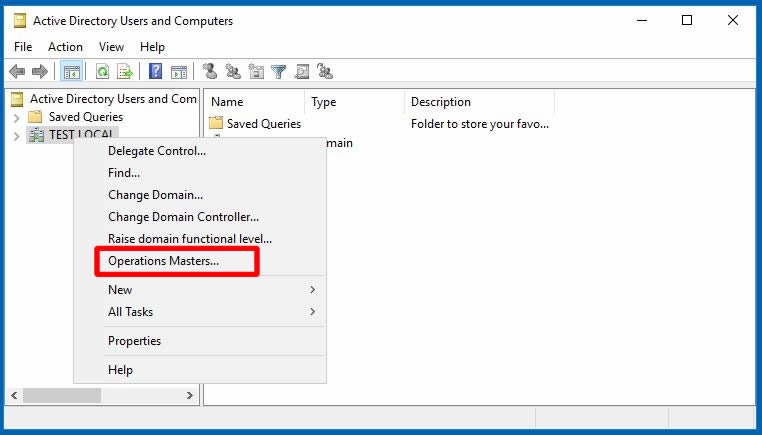

Bu rollerimizin üzerine kitap bile yazmak mümkün ancak biz genel olarak açıkladık. Şimdi Windows Server 2016 Additional Sunucumuz üzerinde Active Directory Users and Computers konsolumuzu açalım. Domain ismimiz olan TEST.LOCAL sağ tıklayarak üzerinde Operations Masters… linkine tıklayalım.

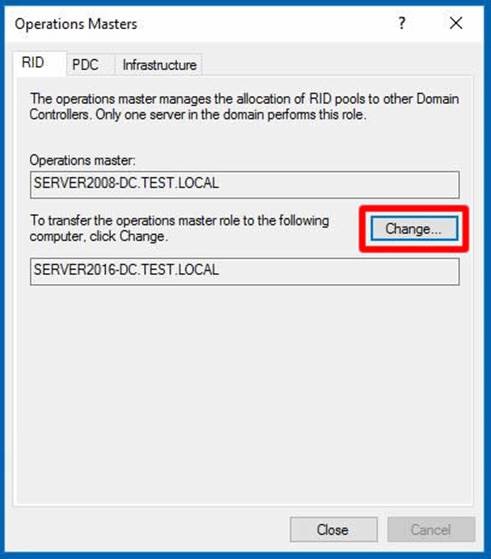

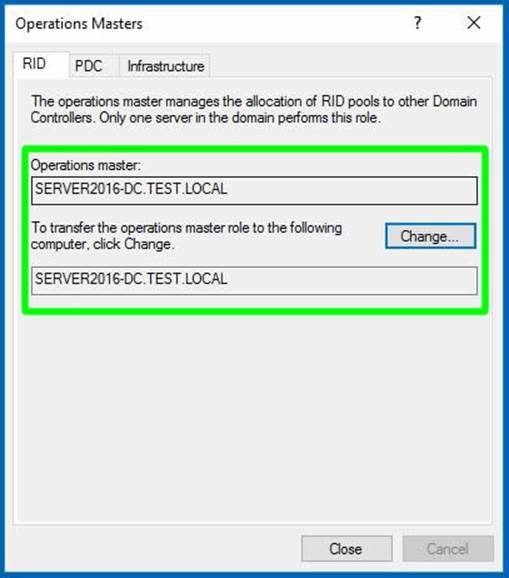

Açılan ekranımızda RID rolümüz görünmekte. Operation master olarak Windows Server 2008 işletim sistemine sahip olan sunucumuz görünmekte. Bir altta ise bu rolümüzü transfer edebileceğimiz Windows Server 2016 sunucumuz görünmekte. Biz rolümüzü Windows Server 2008 sunucumuz üzerinden Windows Server 2016 sunucumuz üzerine taşıyacağımız için Change butonuna tıklayalım.

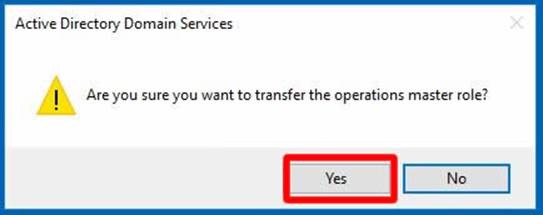

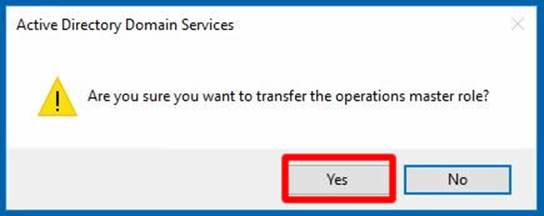

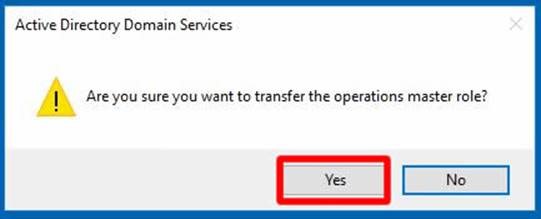

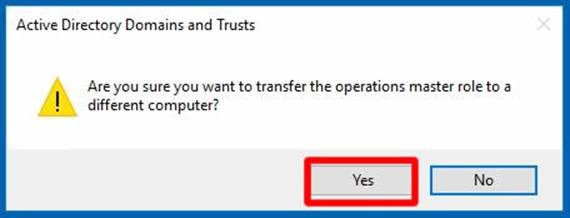

Transfer işlemini yapmak isteyip istemediğimizi belirten soruyu Yes ile geçelim.

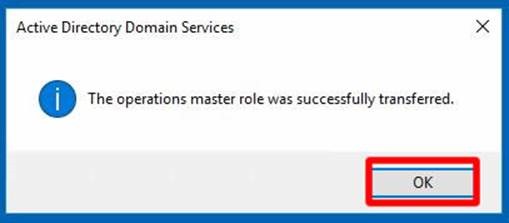

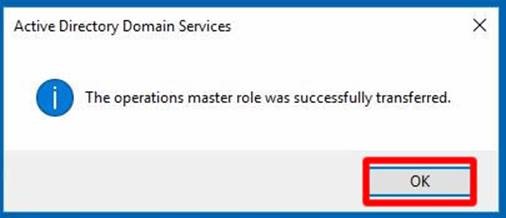

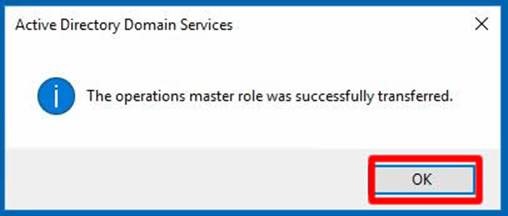

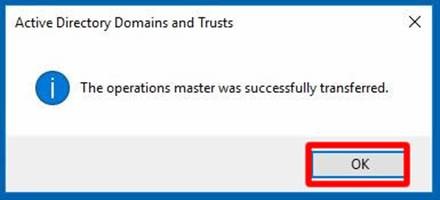

Transfer işleminin başarı ile gerçekleştiğini belirten mesajımızı OK butonuna tıklayarak kapatalım.

RID rolümüzün başarı ile Windows Server 2016 Domain Controller sunucumuza taşındığını görebilmekteyiz. Şimdi ikinci rolümüzü aktarma işlemine geçelim. PDC tabına tıklayalım.

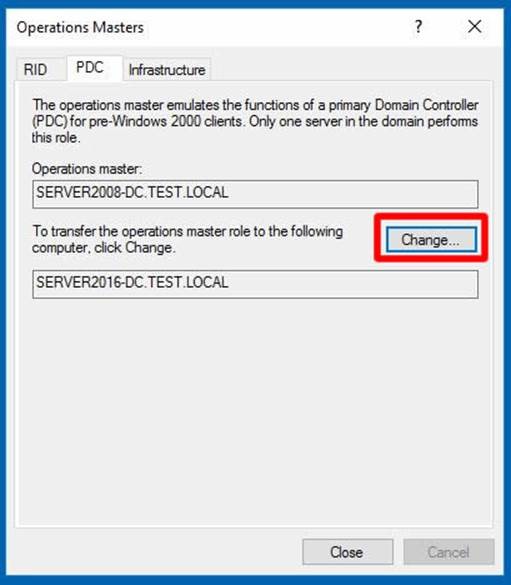

Operation master olarak yine Windows Server 2008 işletim sistemine sahip olan sunucumuz görünmekte. Bir altta ise bu rolümüzü transfer edebileceğimiz Windows Server 2016 sunucumuz görünmekte. Biz rolümüzü Windows Server 2008 sunucumuz üzerinden Windows Server 2016 sunucumuz üzerine taşıyacağımız için Change butonuna tıklayalım.

Transfer işlemini yapmak isteyip istemediğimizi belirten soruyu Yes ile geçelim.

Transfer işleminin başarı ile gerçekleştiğini belirten mesajımızı OK butonuna tıklayarak kapatalım.

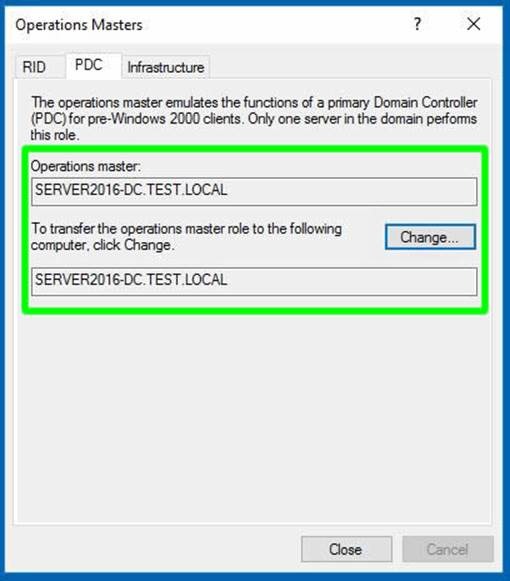

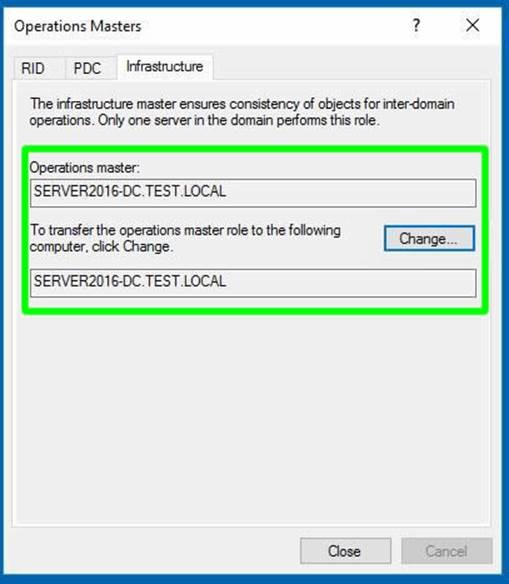

PDC rolümüzün başarı ile Windows Server 2016 Domain Controller sunucumuza taşındığını görebilmekteyiz. Şimdi ikinci rolümüzü aktarma işlemine geçelim. Infrastructure tabına tıklayalım.

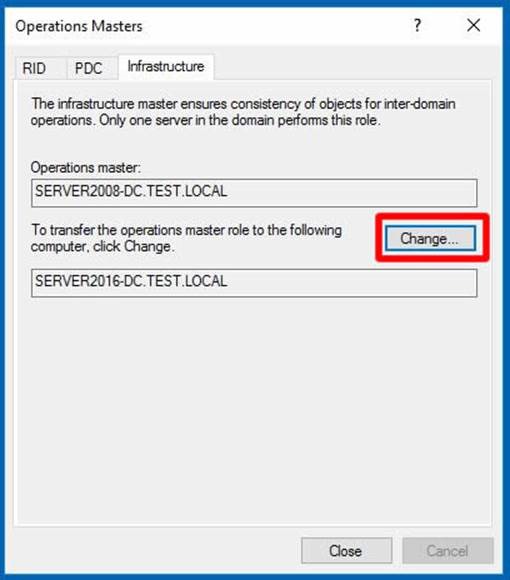

Operation master olarak yine Windows Server 2008 işletim sistemine sahip olan sunucumuz görünmekte. Bir altta ise bu rolümüzü transfer edebileceğimiz Windows Server 2016 sunucumuz görünmekte. Biz rolümüzü Windows Server 2008 sunucumuz üzerinden Windows Server 2016 sunucumuz üzerine taşıyacağımız için Change butonuna tıklayalım.

Transfer işlemini yapmak isteyip istemediğimizi belirten soruyu Yes ile geçelim.

Transfer işleminin başarı ile gerçekleştiğini belirten mesajımızı OK butonuna tıklayarak kapatalım.

Infrastructure rolümüzünde başarı ile Windows Server 2016 Domain Controller sunucumuza taşındığını görebilmekteyiz.

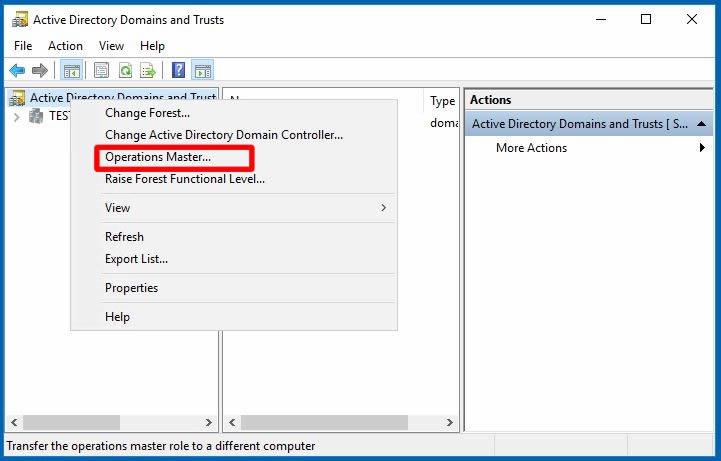

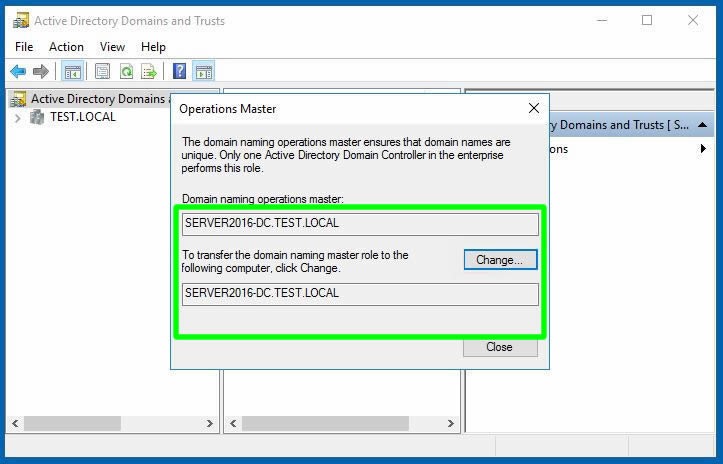

Şimdi Domain Naming Master rolümüzü taşıma aşamasına geçelim. Bu işlem için farklı bir konsol kullanacağız. Bu nedenle Active Directory Domains and Trusts konsolunu açalım ve domain ismimiz olan TEST.LOCAL üzerinde sağ tıklayarak Operations Master… kısmına tıklayalım.

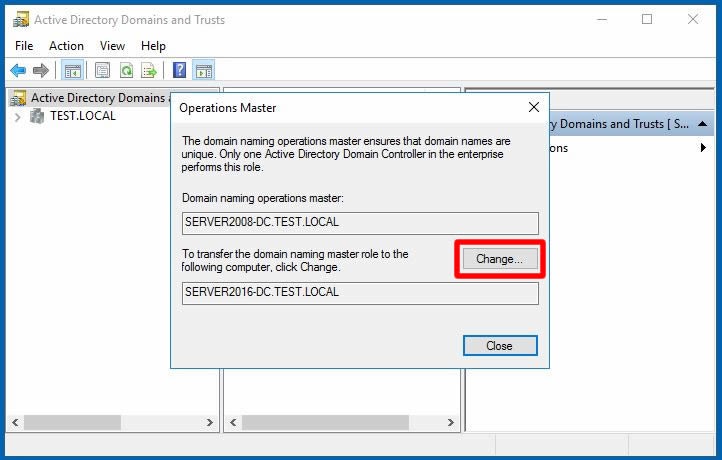

Ekranımızda yine Domain Naming Master rolümüzü barındıran ve rolümüzü taşıyabileceğimiz sunucularımız görünmekte. Change… butonuna tıklayalım.

Transfer işlemini yapmak isteyip istemediğimizi belirten soruyu Yes ile geçelim.

Transfer işleminin başarı ile gerçekleştiğini belirten mesajımızı OK butonuna tıklayarak kapatalım.

Rolümüzün başarı ile taşınmış olduğunu görebilmekteyiz.

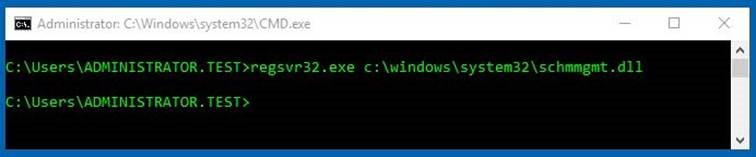

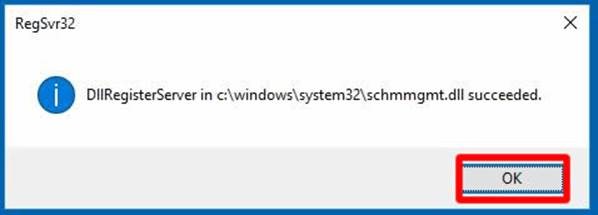

Şimdi son olarak Schema Master rolümüzü taşımamız gerekmekte bu işlem için öncelikle schmmgmt.dll dosyasını register etmemiz gerekmekte. CMD ekranımızı açalım ve aşağıdaki komutu çalıştıralım.

Regsvr32.exe C:\windows\system32\schmmgmt.dll

İşlemimiz başarı ile tamamlandı. OK ile onaylayalım.

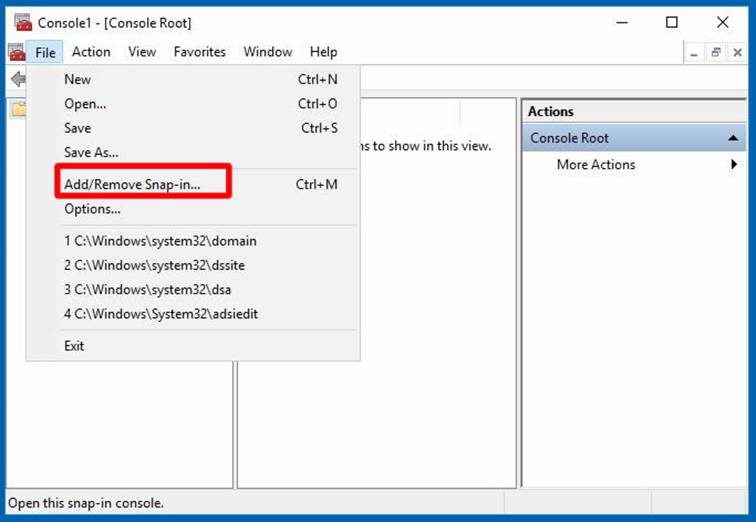

BaşlatàÇalıştır ekranına MMC yazarak MMC konsolumuzu açalım. File menüsü üzerinden Add/Remove Snap-in… kısmına tıklayalım.

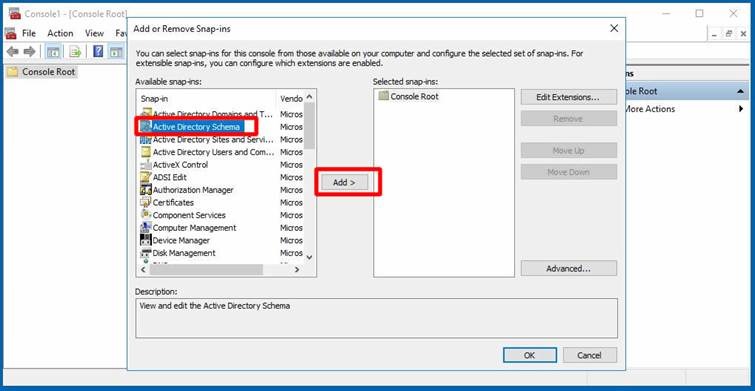

Açılan ekranımızda yer alan objelerden Active Directory Schema objesini Add ile seçilmiş obje ekranımıza aktaralım.

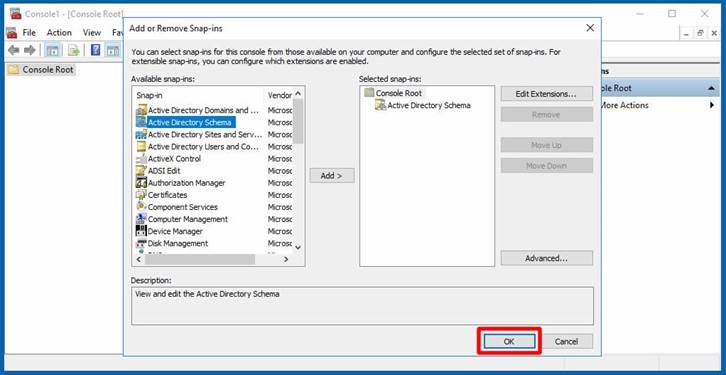

Objemizi seçilmiş objeler ekranına aktardıktan sonra OK butonuna tıklayalım.

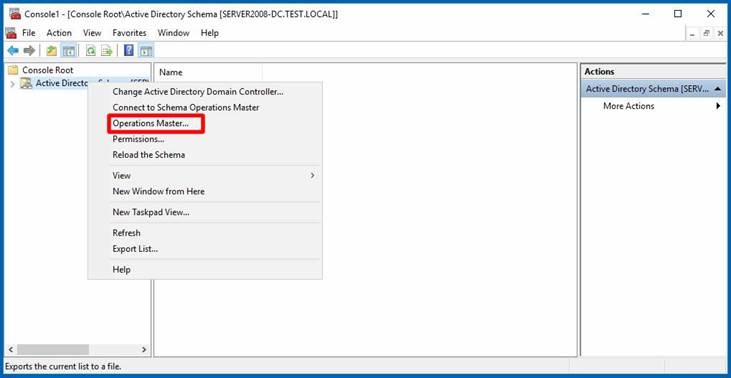

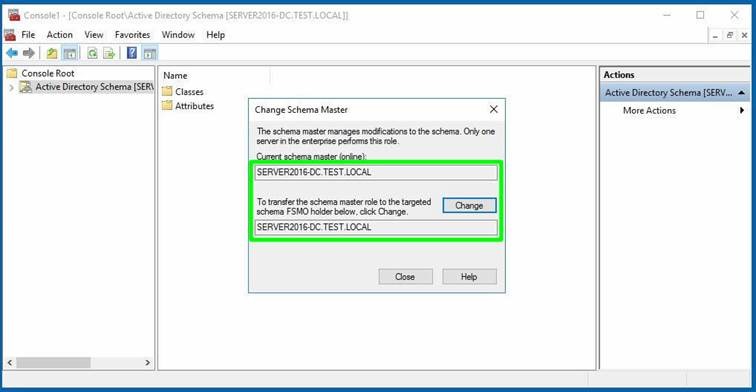

Konsolumuza eklenen objemize sağ tıklayalım ve Operations Master… kısmına tıklayalım.

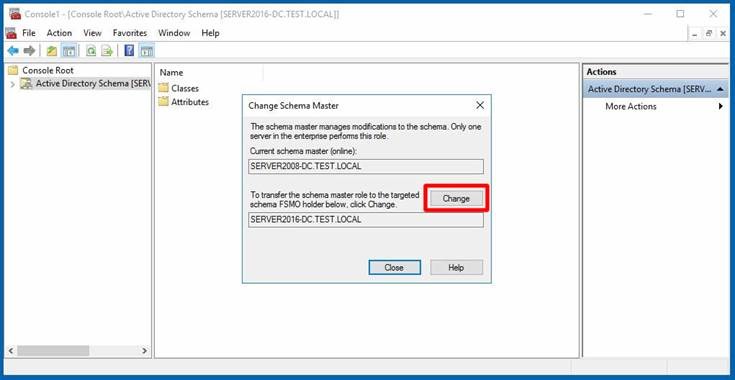

Ekranımızda yine Schema Master rolümüzü barındıran ve rolümüzü taşıyabileceğimiz sunucularımız görünmekte. Change… butonuna tıklayalım.

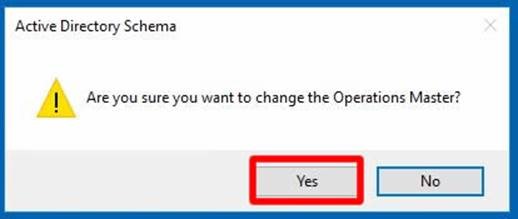

Transfer işlemini yapmak isteyip istemediğimizi belirten soruyu Yes ile geçelim.

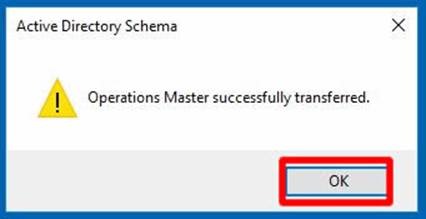

Transfer işleminin başarı ile gerçekleştiğini belirten mesajımızı OK butonuna tıklayarak kapatalım.

Rolümüzün taşınmış olduğu aşağıdaki gibi görünmekte.

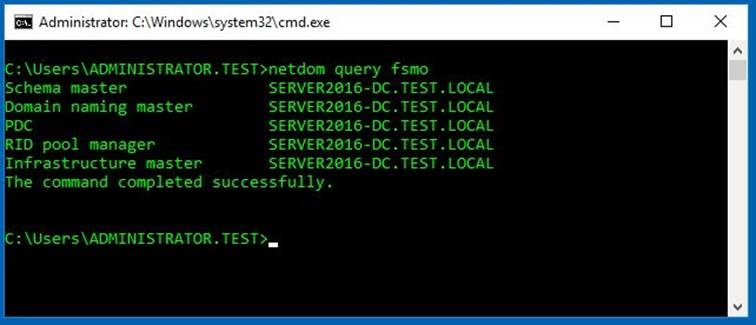

Netdom query fsmo komutumuzu çalıştırdığımızda, artık rollerimizin Windows Server 2016 Additional Domain Controller sunucumuza taşındığını görebilmekteyiz.

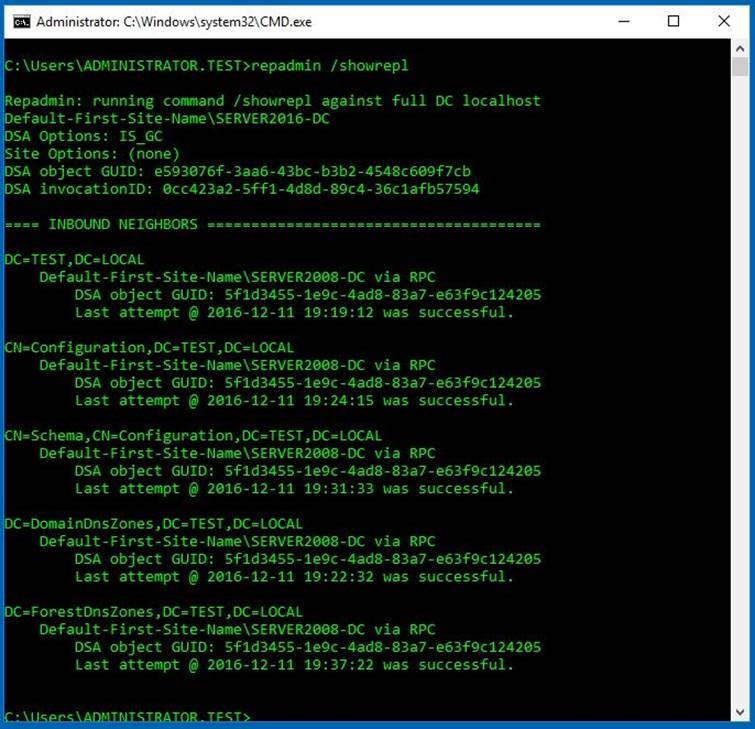

Roller taşındıktan sonra replikasyon durumu nedir göz atalım. Bu işlem için repadmin /showrepl komutunu çalıştırdığımızda replikasyon trafiğinde sorun olmadığını görebilmekteyiz.

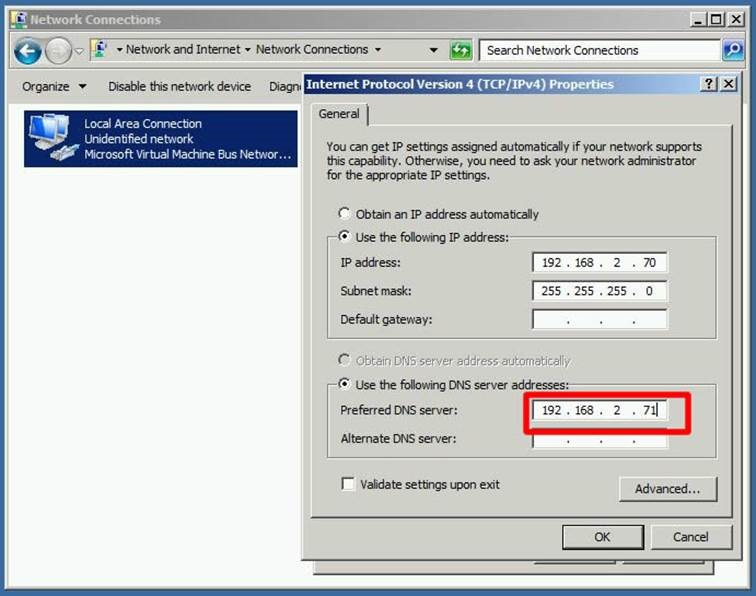

Şimdi sıra geldi. Windows Server 2008 Additional Domain Controller sunucumuzu Domain rolünden çıkarma adımına. Bu işlem öncesinde Windows Server 2008 Additional Domain Controller sunucumuzun DNS adresini Windows Server 2016 Domain sunucumuzun ip adresi olacak şekilde değiştirelim.

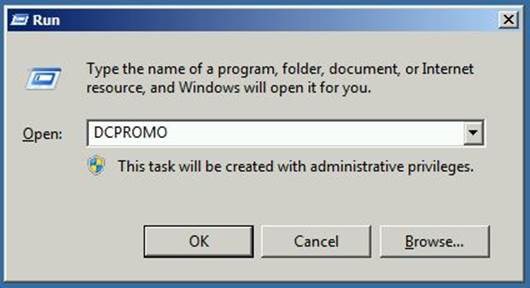

DCPROMO.exe komutunu çalıştıralım.

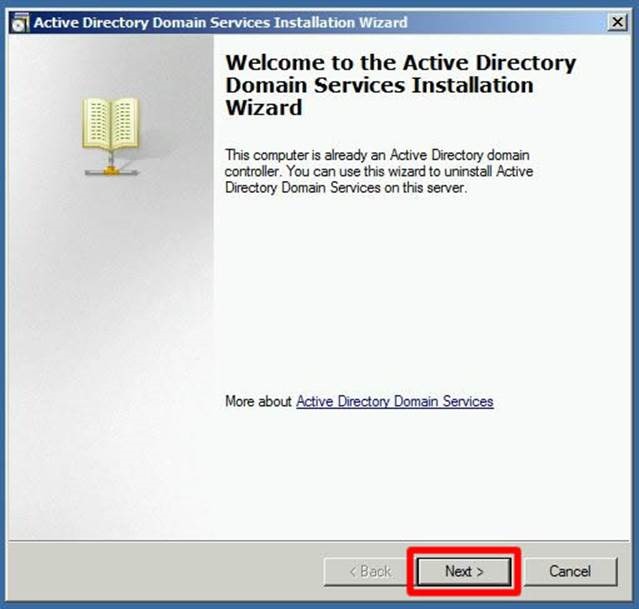

Açılan ekranımızda sihirbazı Next ile geçelim.

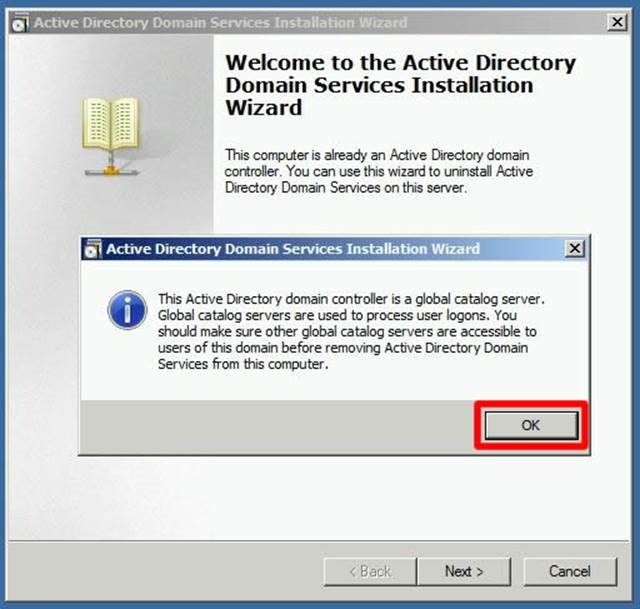

Gelen uyarı ekranını OK ile geçelim.

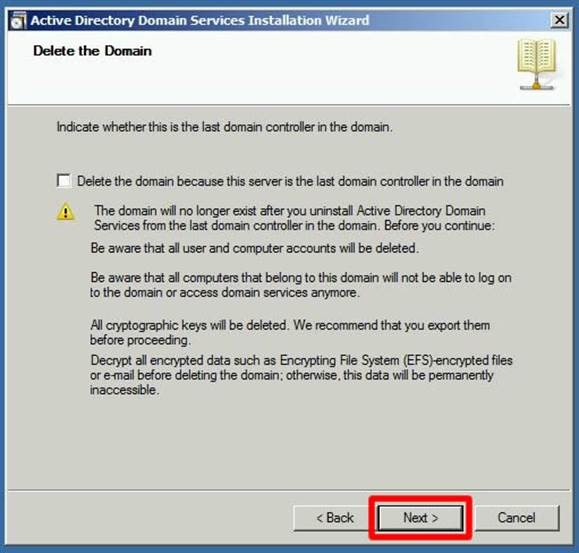

Biz ortamımızdan Windows Server 2008 Additional Domain Controller sunucumuzu kaldıracağımız Windows Server 2016 Domain Controller sunucumuz ortamda kalacağı için Delete the domain because this server is the last domain controller in the domain seçeneğini kesinlikle işaretlemememiz gerekmektedir. Yani ilgili kutucuk boş kalmalı, bu kutucu kesinlikle işaretlemiyoruz. Next ile sonraki adıma ilerleyelim.

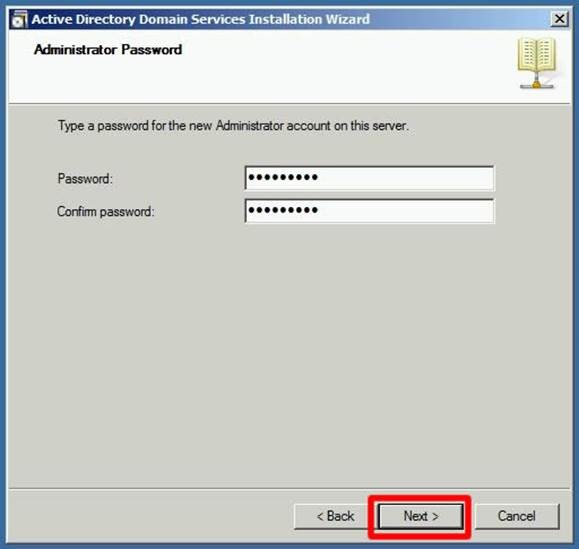

Windows Server 2008 Additional Domain Controller sunucumuz için bir Local Administrator parolası belirleyelim ve Next ile sonraki ekrana ilerleyelim.

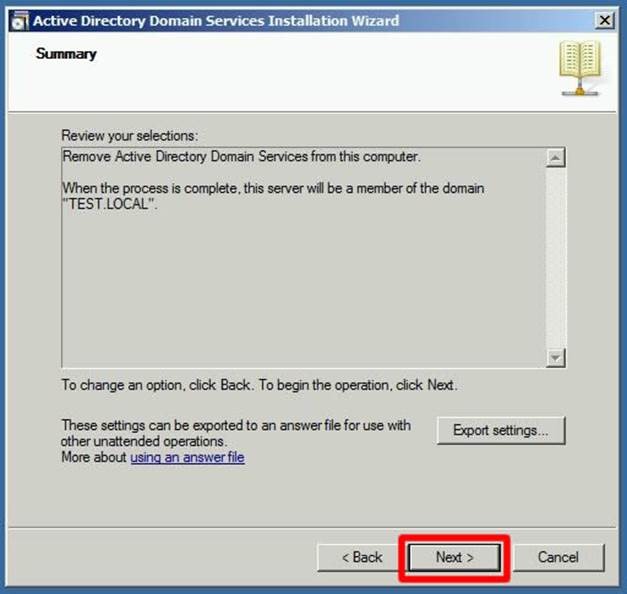

Yapılacak olan işlemlerin bir özeti görünmekte. Next ile sonraki adıma ilerleyelim.

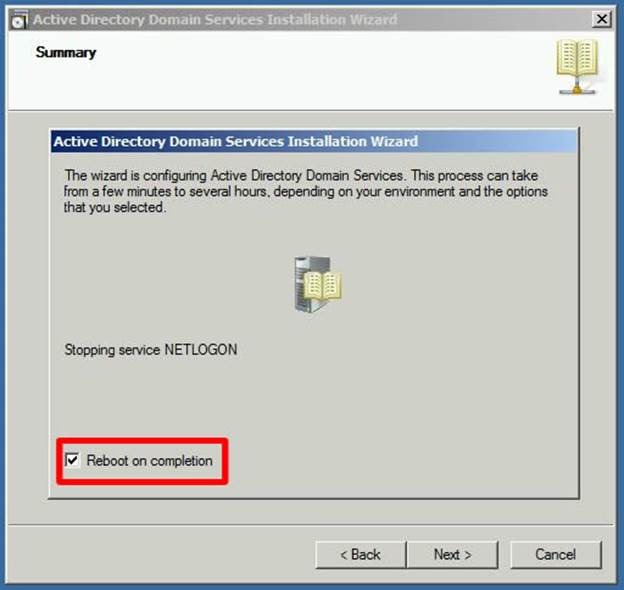

Reboot on completion seçimini yaparak işlem tamamlandığında sunucunun otomatik olarak başlamasını sağlayalım.

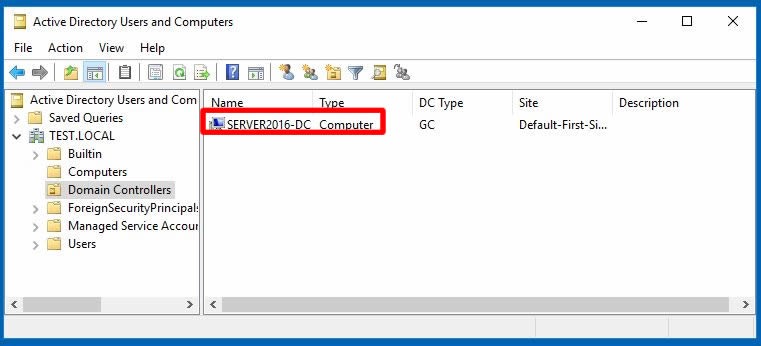

İşlem tamamlandı sunucumuz otomatik olarak yeniden başladı. Şu anda domain rolüne sahip olarak sadece SERVER2016-DC olan sunucumuz Domain Controllers kabında görünmekte.

Computer kabına baktığımızda SERVER2008-DC sunucumuz artık domaine üye bir sunucu durumunda.

Domain controller sunucumuz Windows Server 2016 olduğuna göre bunun nimetlerinden yararlanmak durumundayız. Bunun için domain ve forest functional seviyelerini Windows Server 2016 seviyesine yükseltmemizde yarar var. Öncelikle Forest ve Domain Functional Level nedir ona değinelim.

Domain ve Forest Function Level

Microsoft yeni nesil işletim sistemlerini geriye dönük uyumlu çalışmasını istemektedir. Bunun temel nedeni Active Directory gibi köklü bir ürünün piyasada pek çok firma tarafından yıllardır kullanılmasıdır. Yani aklınıza gelen hemen hemen büyün büyük markaların bir active directory domain mimarisi vardır ve bunu yıllar önce kurmuşlardır. Şu anda güncel server işletim sistemi 2016 dır. Benzer şekilde NT 4.0 dan beri AD mimarisini kullanan firmalar yeni çıkan işletim sistemlerini kendi bünyelerine katmak istediklerinde bunu rahatlıkla yapabilmektedirler. Bunun en temel sebebi yeni çıkan işletim sistemlerinin eski işletim sistemleri ile uyumlu çalışmasını sağlayan bir takım fonksiyon seviyeleri vardır. Örneğin siz bir windows server 2000 ile kurulmuş AD yapısına 2003 bir server’ ı eklerseniz bu server varsayılan olarak 2000 ile uyumlu çalışacaktır. Ve böyle bir domain yapısında Domain Function Level Windows 2000 olacaktır. Çünkü burada seviyeyi belirleyen etken en eski işletim sistemidir. Benzer şekilde 2003 ile 2008 olan bir ortamda Domain Function Level 2003 olacaktır. Peki diyelim ki ortamdaki 2003 Server’ ı kaldırdınız bu seviyeyi yükseltmek gerekir mi? Evet, çünkü siz yeni nesil bir işletim sistemini düşük seviye bir FL ile çalıştırırsanız bu yeni özelliklerin kullanılmaması anlamına gelmektedir. Örneğin Windows Server 2008 R2 Forest Function Level ile Recycle Bin özelliği gelmektedir. Peki Domain Function Level – DFL ile Forest Function Level – FFL arasındaki fark nedir ? DFL sadece kendi içinde bulunduğu domaindeki dc lerin işletim sistemi seviyesine göre belirlenirken, FFL içinde sakladığı tüm domainlerin seviyesini belirler. Örneğin bir Forest içerisinde iki domain olsun. Bu iki domain içerisinde de iki DC.

A.COM domain yapısındaki DC lerin her ikiside 2008 R2 olsun, bu durumda A.COM domain yapısı için DFL 2008 R2 olabilir (yükseltirseniz).

B.COM domain yapısındaki DC lerin birisi 2003 diğeri 2008 R2, bu durumda B.COm domain yapısı için DFL 2003 tür.

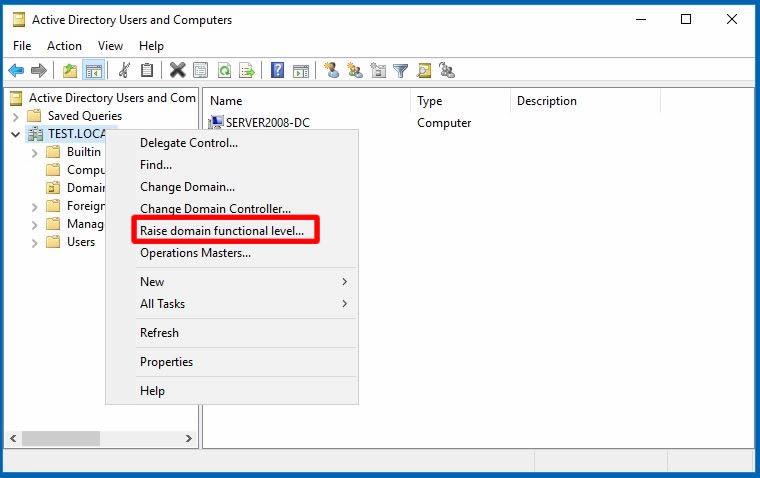

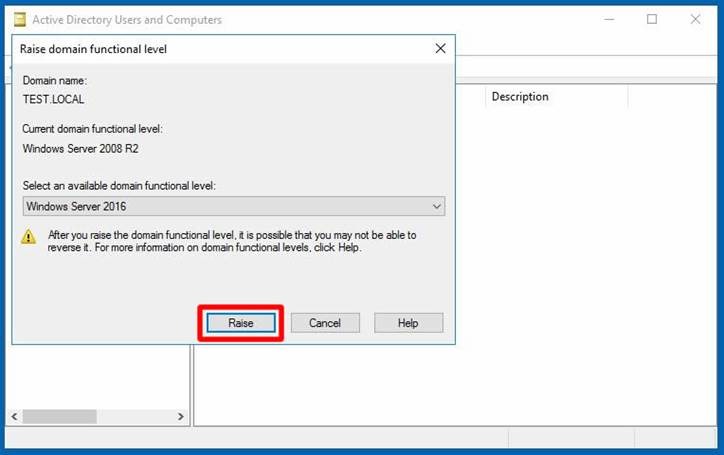

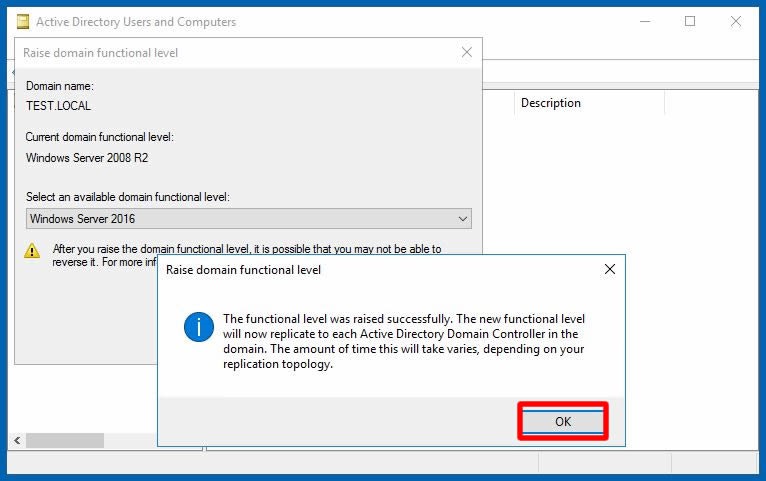

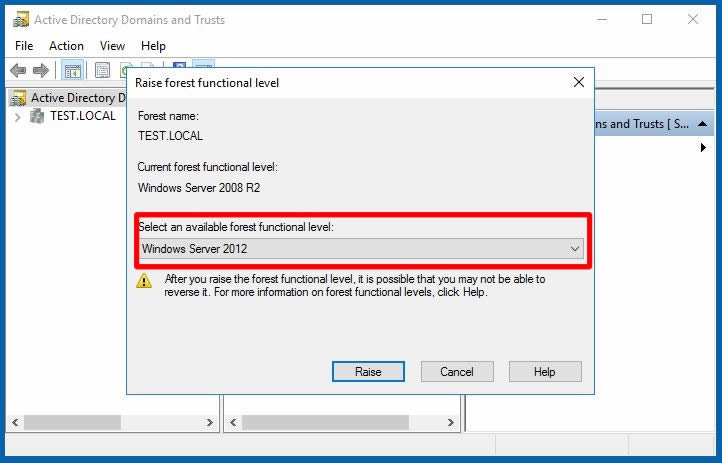

Çözümpark sözlük üzerinden aldığımız bu yararlı bilgiden sonra FF ve DF seviyelerini yükseltelim. Bu işlem için Active Directory Users and Computers konsolunu açalım. TEST.LOCAL domaini üzerinde sağ tıklayarak Raise domain functional level… kısmına tıklayalım.

Select an available domain functional level: alanında en yüksek olarak Windows Server 2016 görünmekte. Bu seçimi yapıp Raise butonunu tıklıyorum.

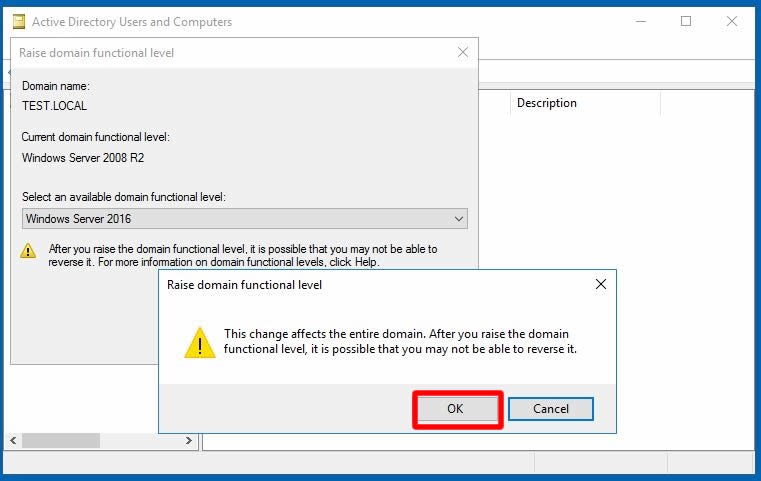

Değişiklik konusunda karşımıza gelen sorumuzu OK ile geçelim.

Değişikliğimiz başarı ile tamamlandı. OK ile durumu onaylayalım.

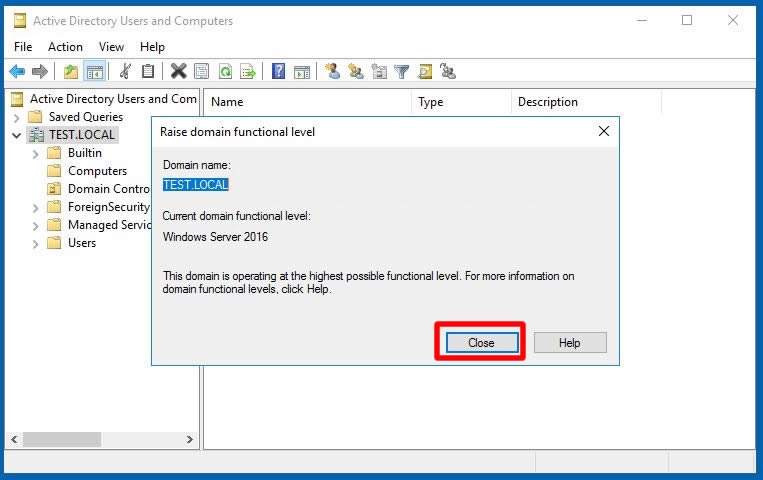

Evet seviyemiz Windows Server 2016 olarak değişti. Close ile ekranımızı kapatalım.

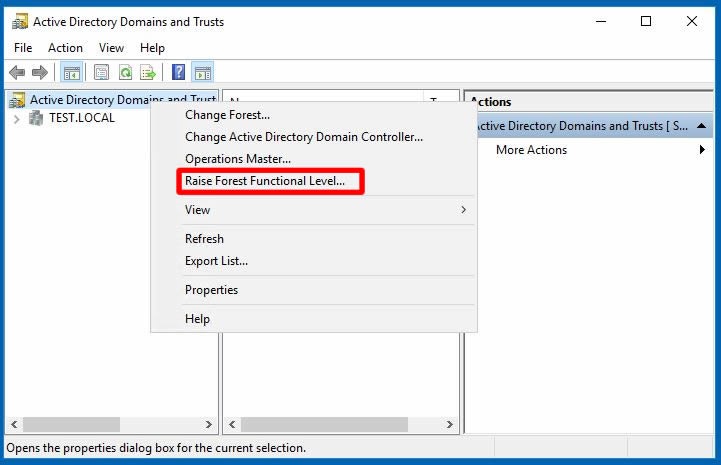

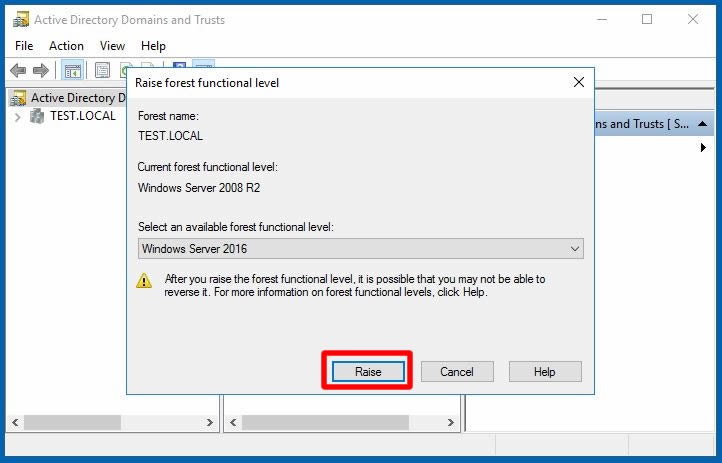

Evet sıra geldi Forest seviyemizi yükseltmeye. Active Directory Domains and Trusts konsolumuzu açalım. TEST.LOCAL domaini üzerinde sağ tıklayarak Raise Forest Functional Level… kısmına tıklayalım.

Mevcut ekranda Forest Functional Level olarak Windows Server 2012 görünmekte.

Windows Server 2016 seçimini yapıp Raise butonuna tıklayalım.

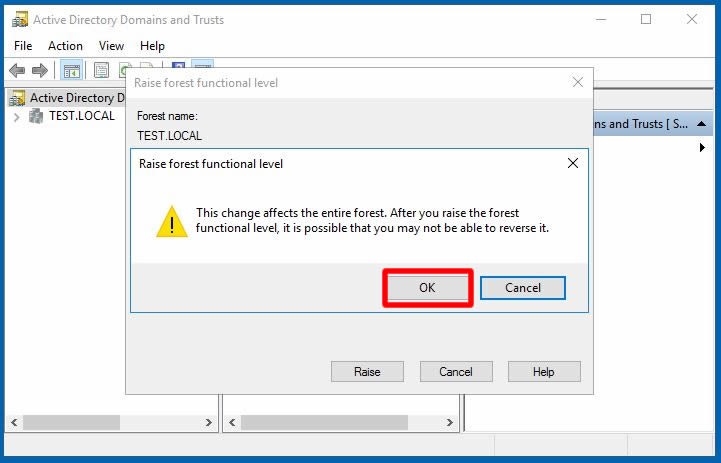

Değişiklik konusunda karşımıza gelen sorumuzu OK ile geçelim.

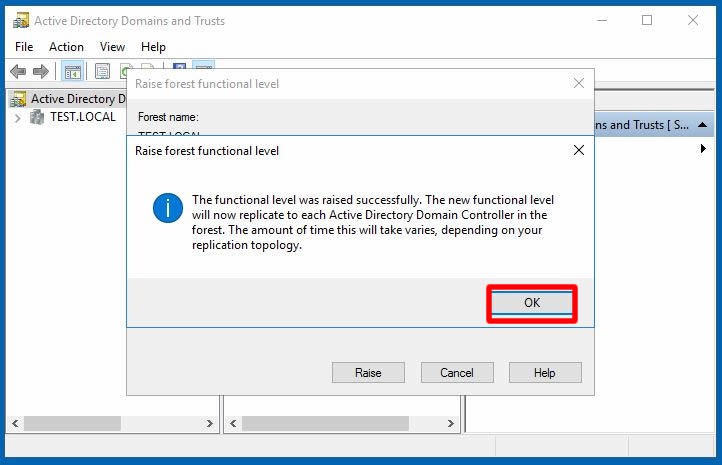

Değişikliğimiz başarı ile tamamlandı. OK ile durumu onaylayalım.

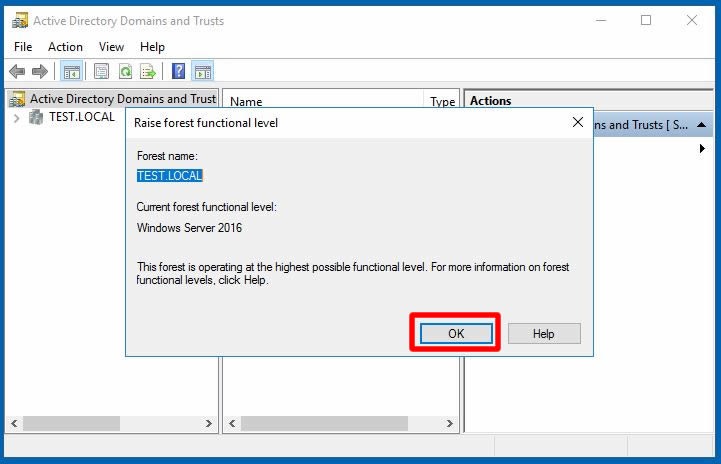

Değişiklik sonrası durum aşağıdaki gibi görünmekte.

Evet makalemizin sonuna geldik. Kısaca özetlemek gerekir ise

-Mevcut Windows Server 2008 Domain yapımızda, Windows Server 2016 sunucusunu domaine üye yaptık.

-Sonrasında Windows Server 2016 sunucusu üzerinde Additional Domain Controller Rolü kurulumu yaptık.

-Windows Server 2008 Domain Controller sunucumuz üzerindeki FSMO rollerimizi Windows Server 2016 Additional Domain controller sunucumuza taşıyarak, Windows Server 2016 Additional Domain controller sunucumuzu Windows Server 2016 Domain controller sunucusu haline getirdik.

-Windows Server 2008 Additional Domain controller sunucumuz üzerinden domain rolünü kaldırdık ve Windows Server 2016 Domain controller sunucumuz üzerinde Forest ve Domain Functional seviyelerimizi Windows Server 2016 durumuna getirdik.

Umarım yararlı olmuştur. Farklı bir makalede görüşmek dileğiyle.

Rıza Hocam öncelikle teşekkürler bu güzel bilgi için ;

Delete the domain because this server is the last domain controller in the domain seçeneğini kesinlikle işaretlememiz gerekmektedir.

demişsiniz ama örnek resimde işaretli görünmüyor . kafa karıştırmaması açısından hangisini yapmalıyız ?

Teşekkürler..

Merhaba, resimde işaretli değil, hangi resme bakıyorsunuz acaba?

Hakan hocam, Gürhan Göktaş’ın dediği gibi

Delete the domain because this server is the last domain controller in the domain seçeneğini kesinlikle işaretlememiz gerekmektedir.

deniliyor ve ilgili screenshot’da belirtlen seçenek işaretlenmemiş. “Delete the domain because this server is the last domain controller in the domain” kısmının işaretlenmesi gerekiyor değil mi?

Arkadaşlar ilgili metni düzelttim, kesinlikle ilgili kutucuk boş bırakılmalı. Aksi halde domain’ i komple siler.

Hakan Hocam,

öncelikle teşekkür ederim. Ancak bir sorum olacak. Bütün bu taşıma işlemlerinden sonra, DHCP rolü de taşınmış oluyor mu? Yoksa ayriyeten dhcp de taşınacak mı?

Teşekkürler

DHCP migration için ayrıca işlem yapmanız gerekli.

https://www.cozumpark.com/windows-server-dhcp-migration-2008-r2-to-2012-r2/

merhaba, gerçekten harika bir makale olmuş en kısa zamanda server 2008den server2022 ye geçiş için bunu deneyeceğim sadece sormak istediğim bir kaç soru vardır. server tarafında bu işlemleri yaptıktan sonra istemci bilgisayarlarda yapılması gereken bir şey var mıdır? istemci bilgisayarlara sadece dns server ip değişikliği dışında bir ayar gerekli mi? istemci pclerde domainden çıkış ve tekrar ekleme gibi bişey yapılacak mı? çünkü yapılacaksa istemci bilgisayarların masa üstü yeni sıfır olarak mı gelir yoksa birebir masaüstünde ne var ise ayni şekilde mi açılır?

Merhaba, DNS için DHCP üzerinden yeni DNS eklemeniz yeterli, domainden çıkarma, alma gibi bir durum yok. Sadece istemciler yeni dc ip adresini dns olarak görmeleri yeterli, eski sunucuyu kaldırdıktan sonra eski ip adresini de yeni sunucuya ikinci ip olarak verebilirsin ancak bu biraz uzmanlık gerektiriyor, çünkü ortamında NTLM değil de Kerberos kullanan sistemler var ise dns yapılandırman önemli ondan gerekmedikçe buna girme.

“eski sunucuyu kaldırdıktan sonra eski ip adresini de yeni sunucuya ikinci ip olarak verebilirsin ancak bu biraz uzmanlık gerektiriyor, çünkü ortamında NTLM değil de Kerberos kullanan sistemler var ise dns yapılandırman önemli ondan gerekmedikçe buna girme.”

yukarıda belirttiğiniz ayarı yapmasam bile istemci bilgisayarlar ayni şekilde çalışmaya devam eder doğru mu anladım?