Microsoft Always on VPN Kurulum ve Konfigürasyon Part -1

Microsoft DirectAccess ile kurum içerisinde yer alan son kullanıcılarımız için herhangi bir client ya da üçüncü parti yazılımlar olmadan çalışabilen bir teknolojiyi bizlere sunmuştur. Burada asıl amacımız son kullanıcılarımızın her zaman şirket ağına bağlı olmasını sağlamaktı. Söylediğimiz gibi kullanıcılarımız bu bağlantıları sağlarken herhangi bir aracı yazılıma ihtiyaç duymadan bunu sağlamasıydı. Microsoft’un DirectAccess yerine artık Always on VPN olrak devam edeceğini duyurdu.

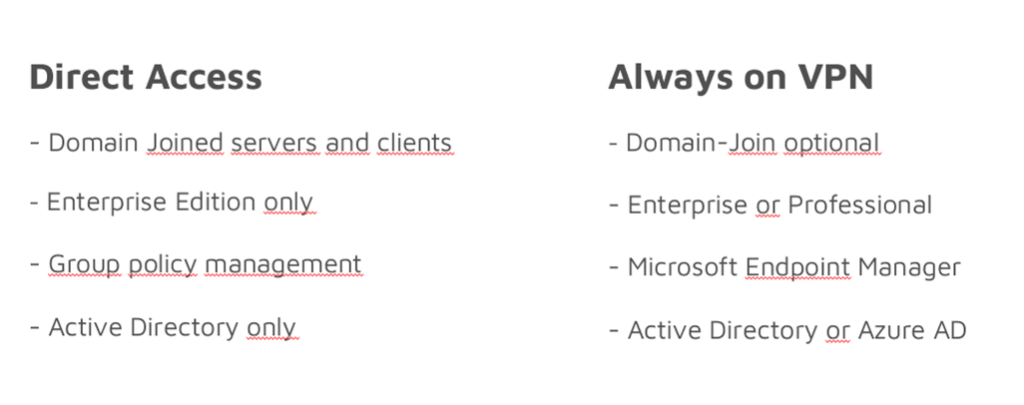

Direct Access’in son bulması ve yerine Always on VPN devam edecek olmamız bazı avantajları ve yenilikleri de beraberinde getirdi. Bu farklılıklar aşağıda bulabilirsiniz.

Always on VPN’nin ne olduğunu ve Direct Access göre yeni gelen özellikleri gördükten sonra artık kurulum adımlarına geçebiliriz.

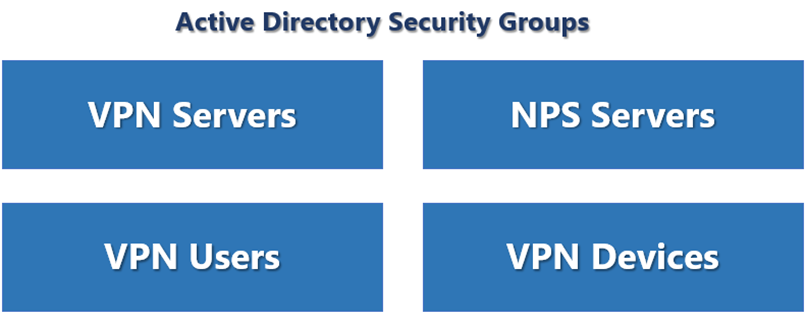

Always on VPN kurulumu için öncelikle Active Directory Security gruplarına ihtiyacımız olacak. Bu Active Directory Security gruplarımızı VPN Servers, VPN Users, NPS Servers, VPN Devices şeklinde isimlendireceğiz ve oluşturacağız.

New-ADGroup -Name ‘VPN Devices’ -GroupScope Global

New-ADGroup -Name ‘VPN Servers’ -GroupScope Global

New-ADGroup -Name ‘VPN Users’ -GroupScope Global

New-ADGroup -Name ‘NPS Servers’ -GroupScope Global

Bu kullanıcı gruplarımızı oluşturduktan sonra kuruluma geçmeden önce ihtiyacımız olan sertifikalarımız var ve bu sertifika şablonlarını oluşturacağız.

VPN Server için Sertifika Template Oluşturma

Always on VPN PKI tabanlı sertifikalar oluşturarak devam edeceğiz. Bunun için öncelikle VPN Servers olarak kullanacağımız RAS sunucularımız için sertifika template oluşturarak devam edeceğiz.

VPN Server için kullanılacak sertifikamız Machine Certificate olup ona göre şablonumuzu oluşturuyoruz . Bunun yanında en önemli önceliğimiz şablonumuzu oluştururken Server Authentication,IP Security IKE gibi anahtarların tanımlamalarımızı yapmamız gerekmekte. Bunun yanında VPN sunucularımız için kullanılacak olan bu sertifikamızın şablonunu oluştururken bir başka önemli adımımız da Subject Name olacak. Burada subject name öncelikle sunucunun adı değil public tarafında kullanacağımız sertifikamızı oluşturacak olmamızdır.

Kurulum öncesinde daha sonra kullanabilmek için oluşturacağımız sertifika şablonları aşağıdaki gibidir;

VPN Server Certificate

NPS Servers Certificate

User Certificate

Device Certificate

Olacak Şekilde 4 adet farklı sertifika şablonunu oluşturacağız.

VPN Server için sertifika adımları ;

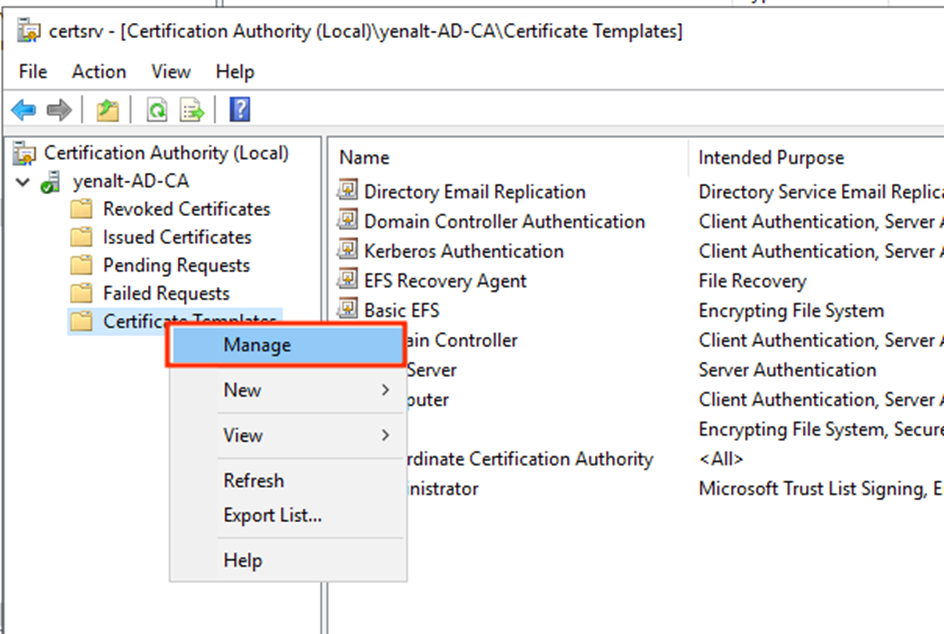

Öncelikle Certificate Authority rolünü açıyoruz.

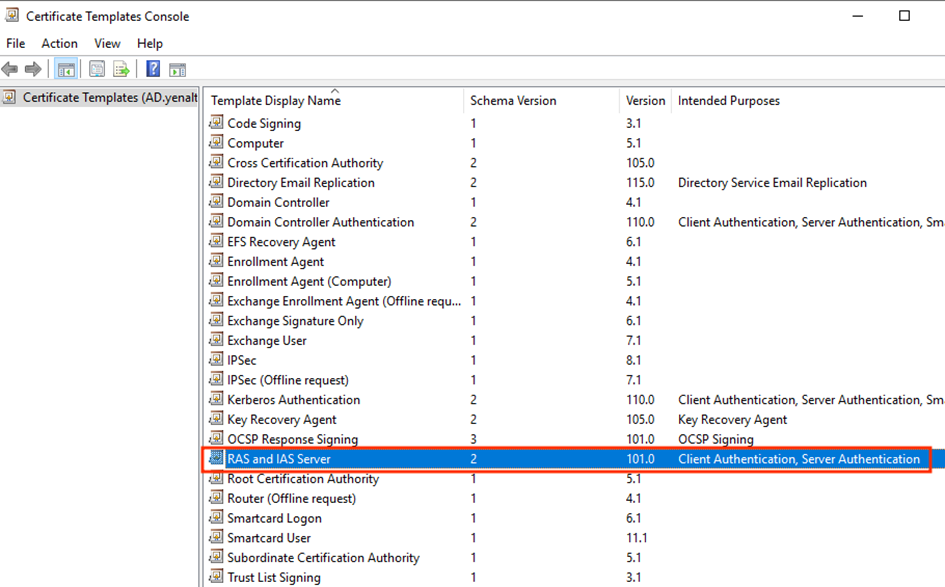

Certificate Template üzerinde Manage seçimini yaparak hali hazırda sunucumuz üzerinde yer alan sertifika şablonlarına ulaşıyoruz.

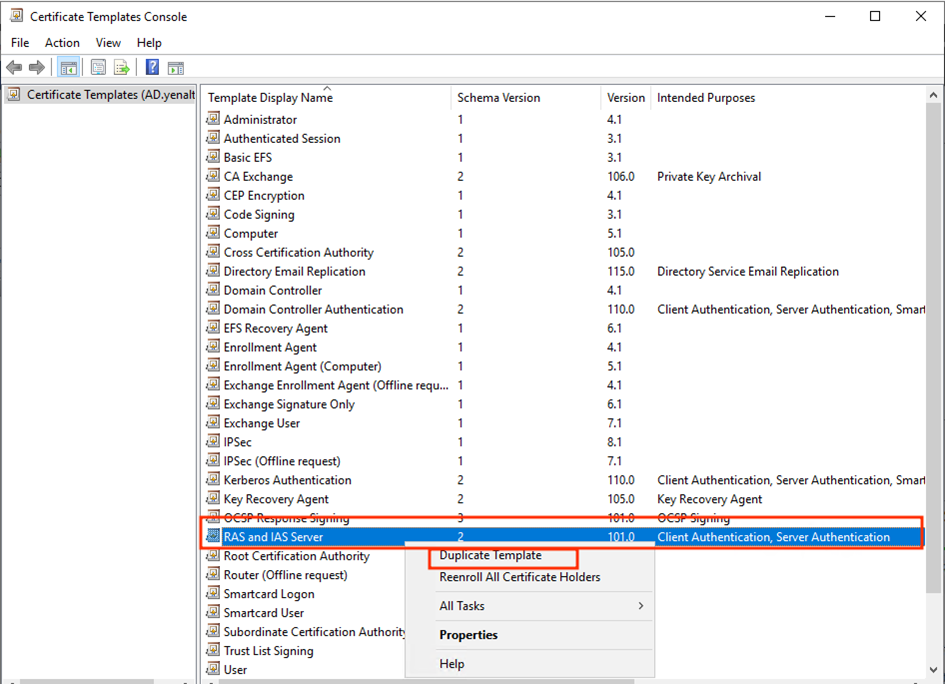

VPN Server için oluşturacağımız Sertifika Şablonu için RAS and IAS Server şablonunu kullanacağız. RAS and IAS Server sertifika şablonumuzu Dublicate Template diyerek VPN (RAS) sertifika şablonumuzu oluşturmaya başlıyoruz.

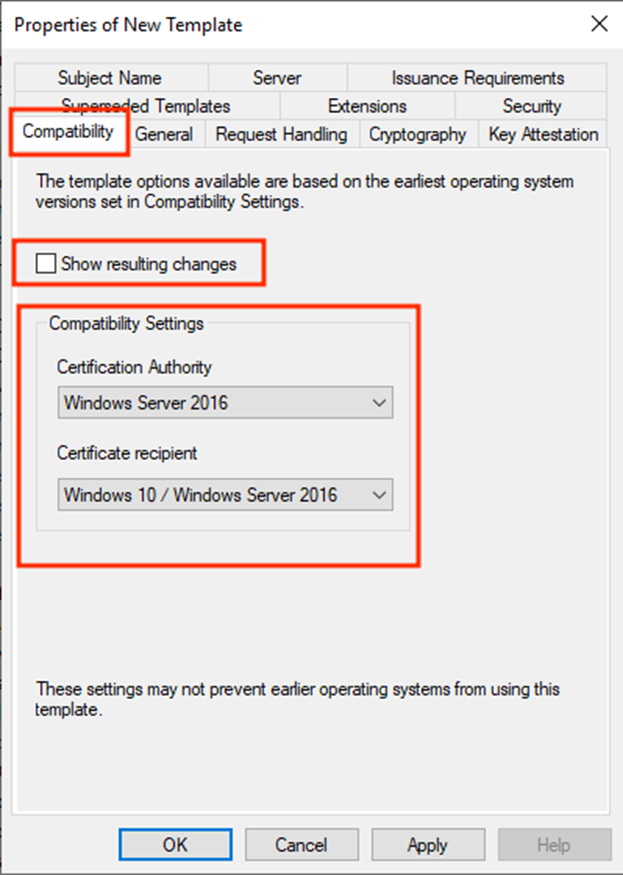

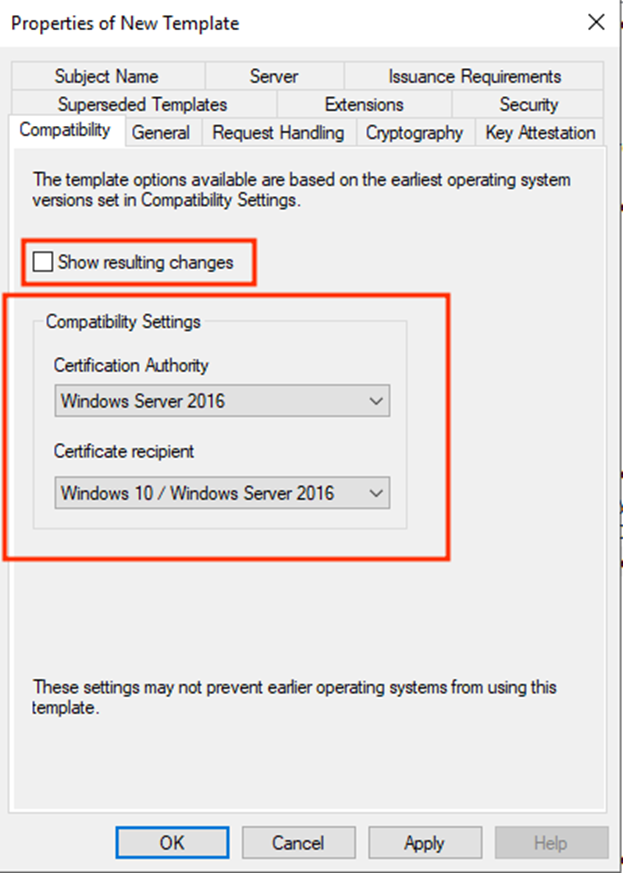

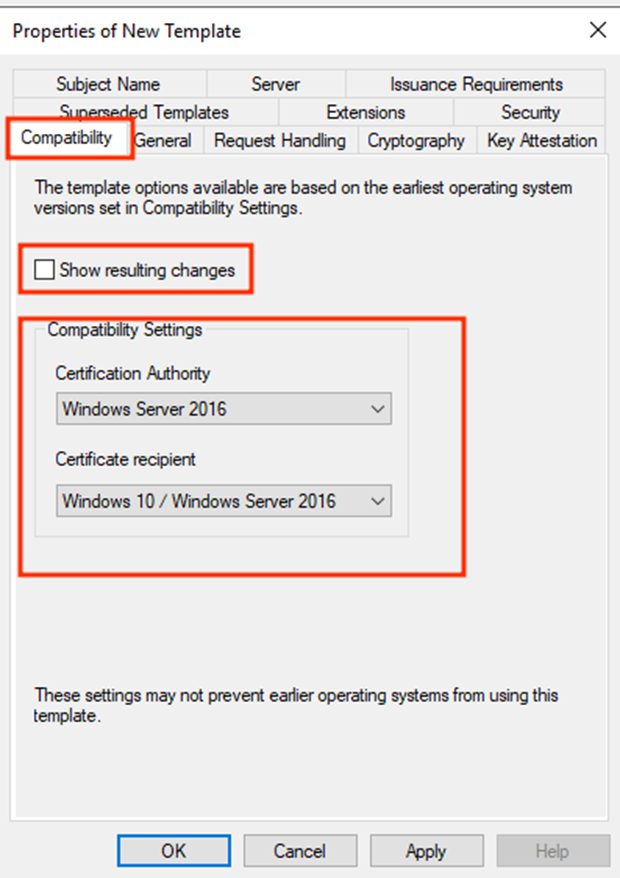

Uyumluluk tabı üzerinde yer alan seçimleri tanımlıyoruz. Geriye dönük uyumlulukla ilgili seçimler opsiyonel olup Always on VPN destekleyen sürümleri tanımlamalarımı ona göre gerçekleştirdim.

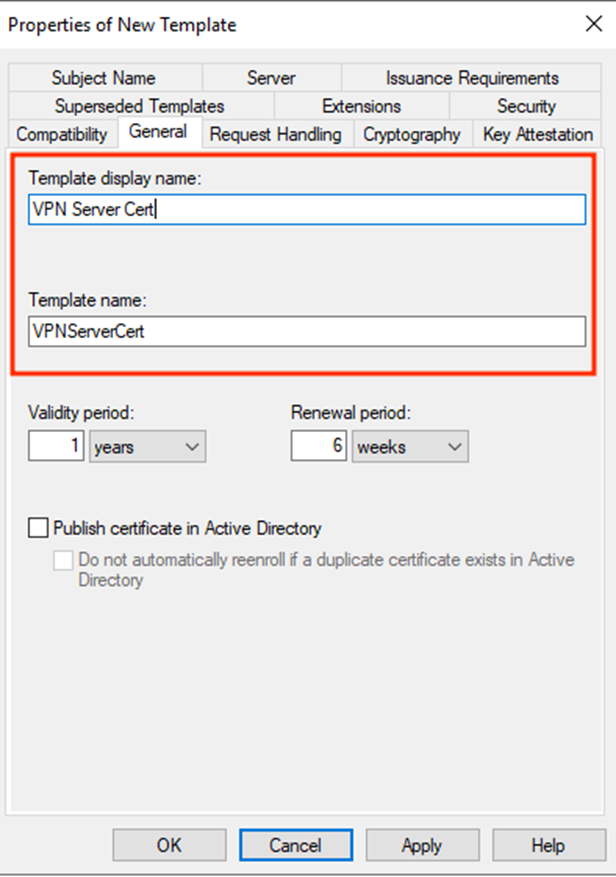

Oluşturacağımız sertifikamız için isimlendirmemizi yapıyoruz.

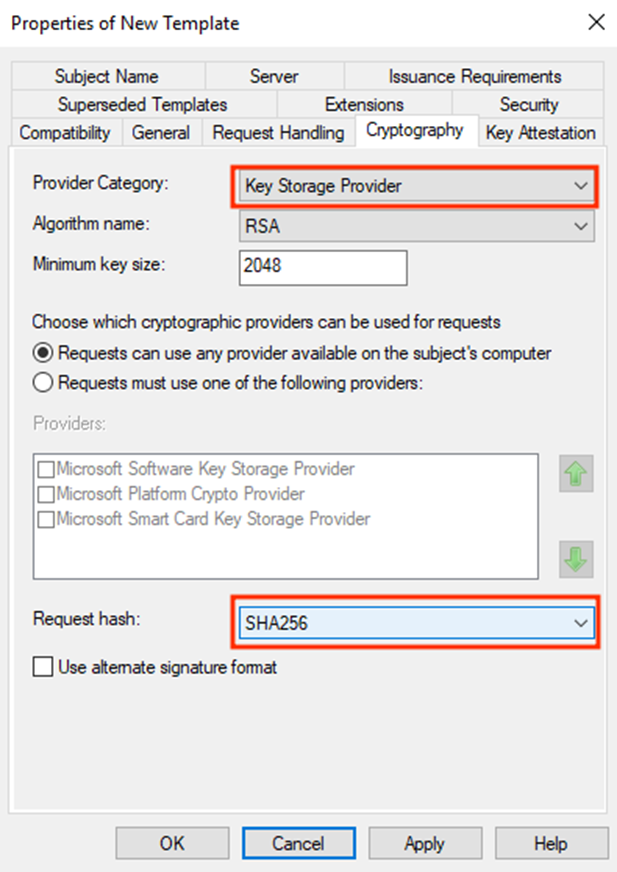

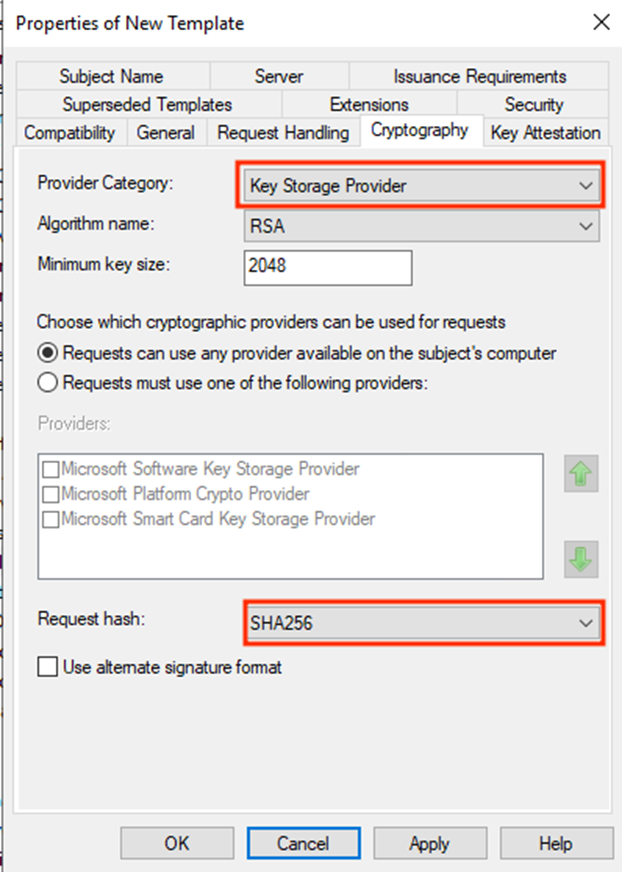

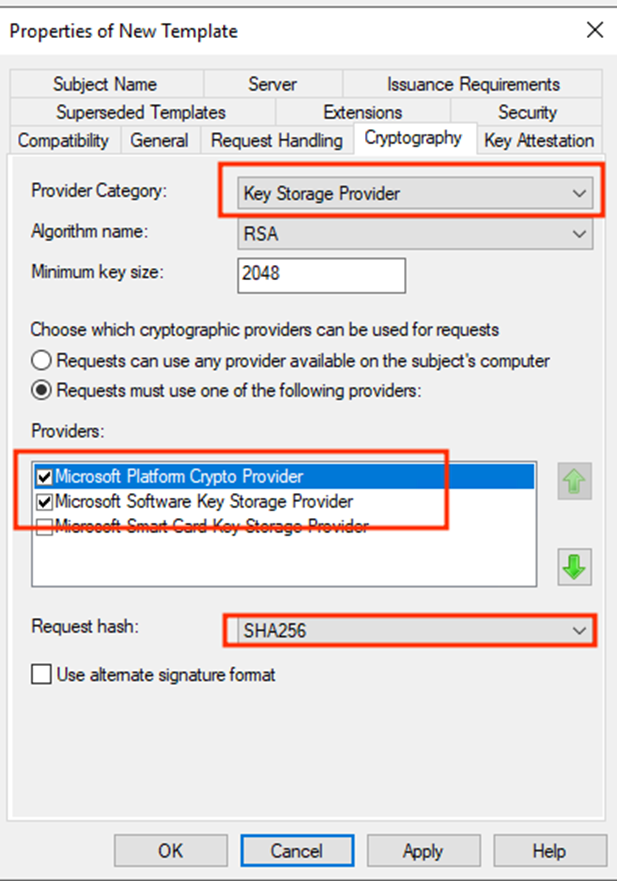

Kripto tabında provider category için Key Storage ve Request Hash olarak da SHA256 tanımlıyoruz ve devam ediyoruz.

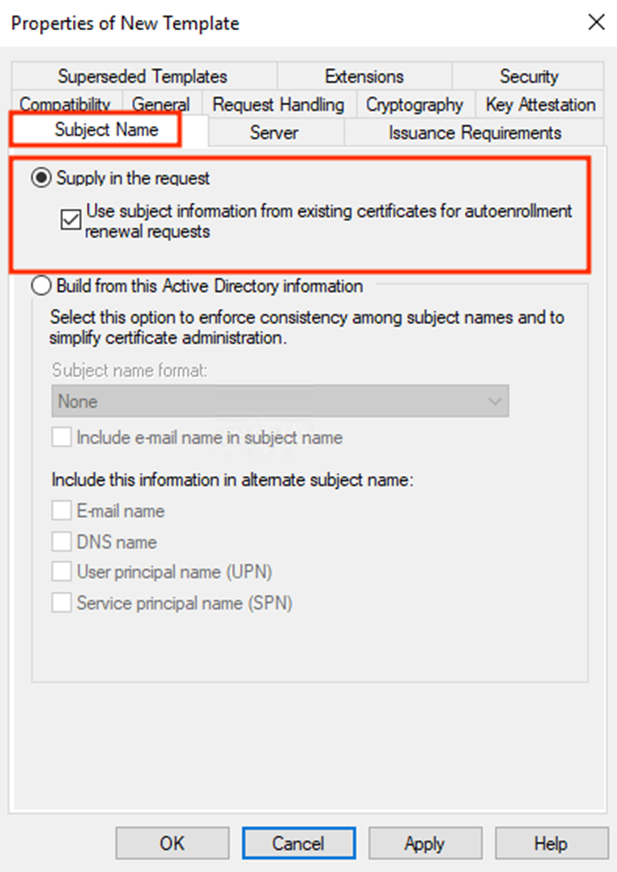

Subject Name tabında ekran görüntüsünde görüldüğü gibi tanımlamalarımızı gerçekleştiriyoruz. Use Subkec information from… seçimini yaptığımızda eğer domain üyesi ise VPN sunucumuz auto enroll kendisi gerçekleştirecektir. Böylelikle yönetim anlamında yükümüz hafifleyecektir. Eğer VPN sunucumuz domain üyesi değil ise manuel olarak yenilememiz gerekmektedir.

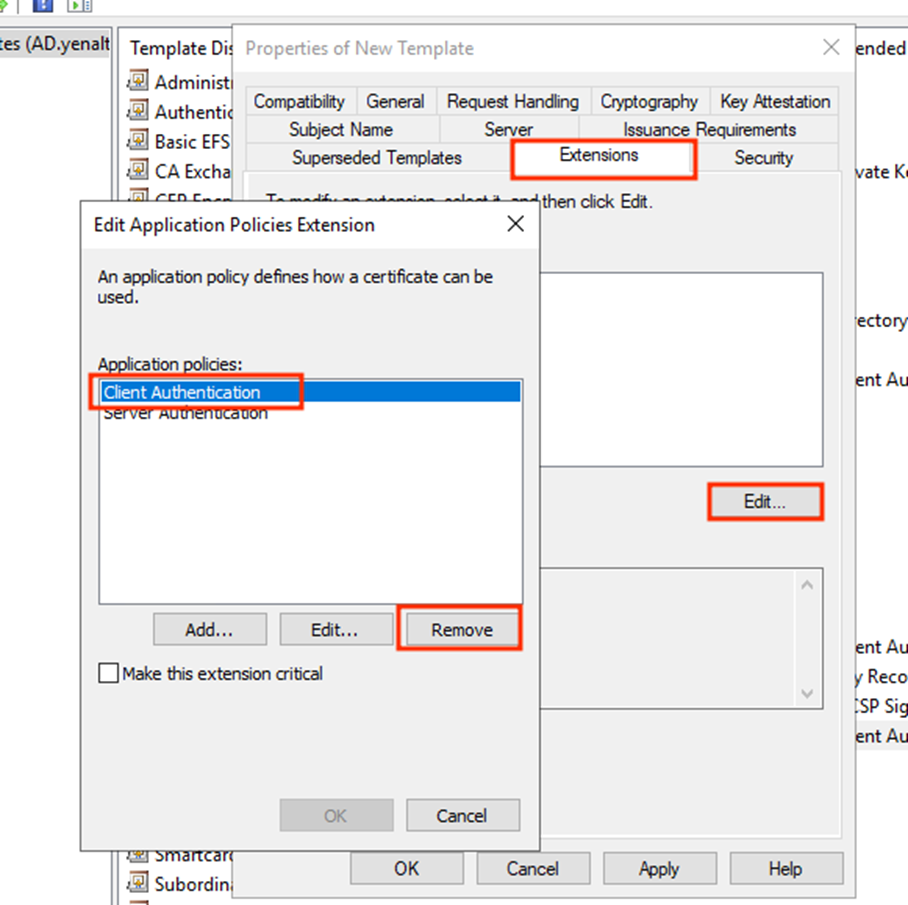

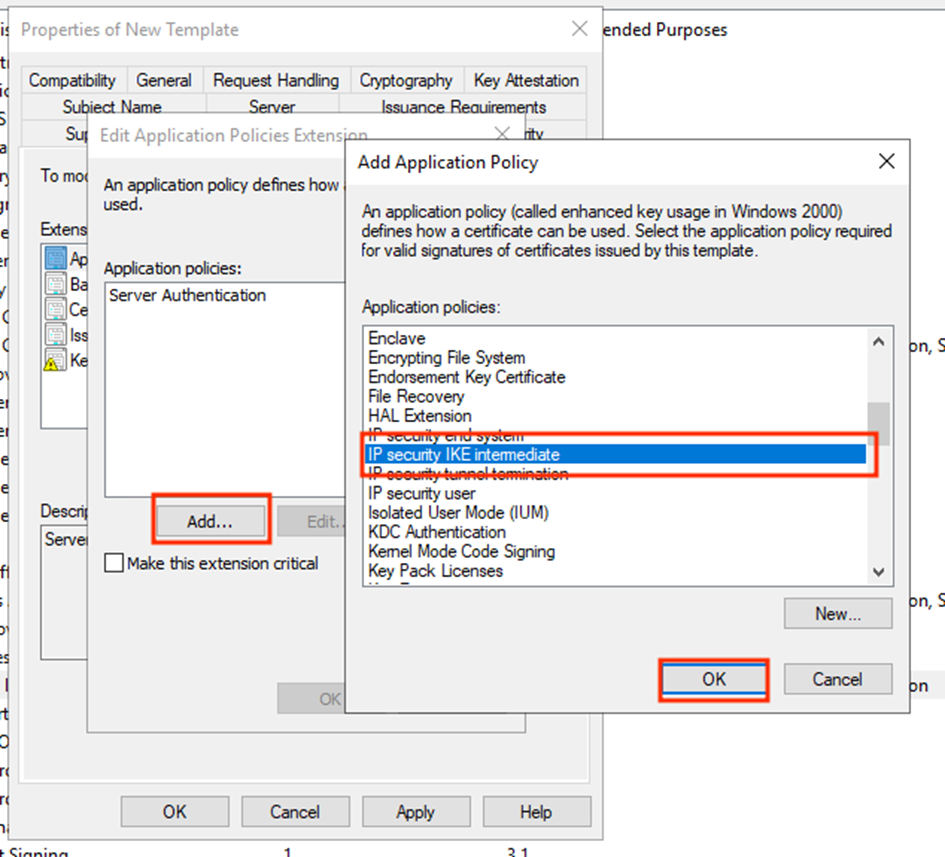

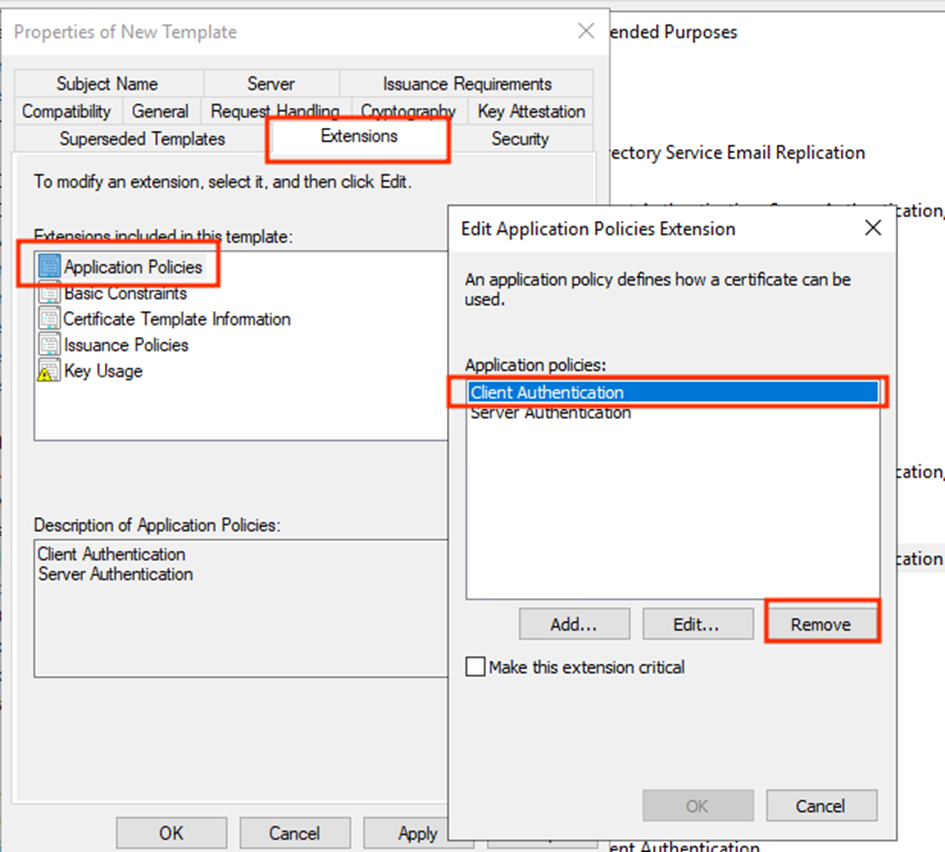

Extension tabında ise önemli alanlarımız bulunmakta. Server Authentication kullanacağımız için VPN Sunucumuz üzerinde öncelikle Client Authentication policy kaldırıyoruz.

Yine aynı extension tabı üzerinde bu kez Add seçimini yaparak bizler için son derece kritik olan IP Security IKE Intermediate policy ekliyoruz. Makale başında belirttiğimiz gibi gereksinim olan policy burada tanımlıyoruz.

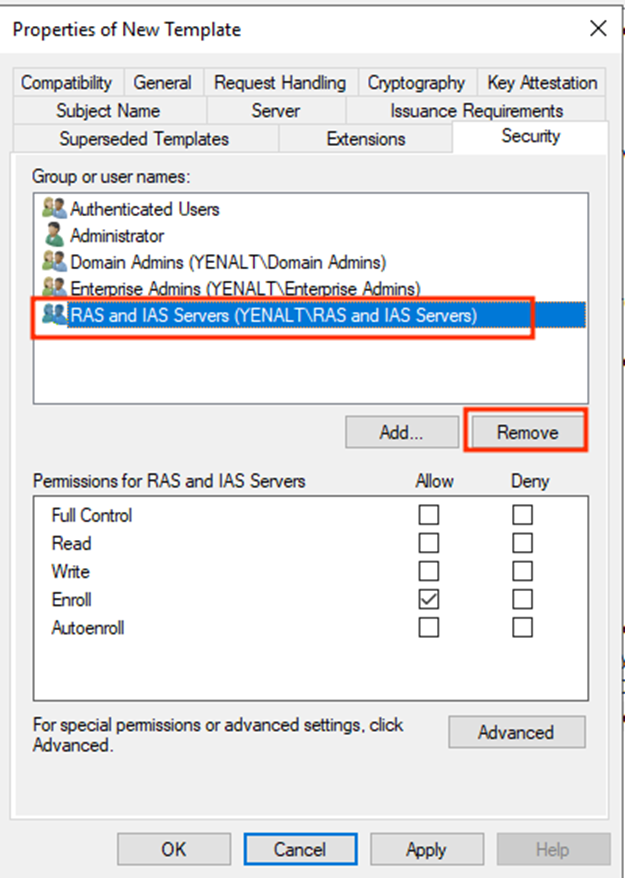

Security tabına geçtiğimizde ise ekran görüntüsünde de görüldüğü gibi RAS and IAS Servers grubunu kaldırıyoruz.

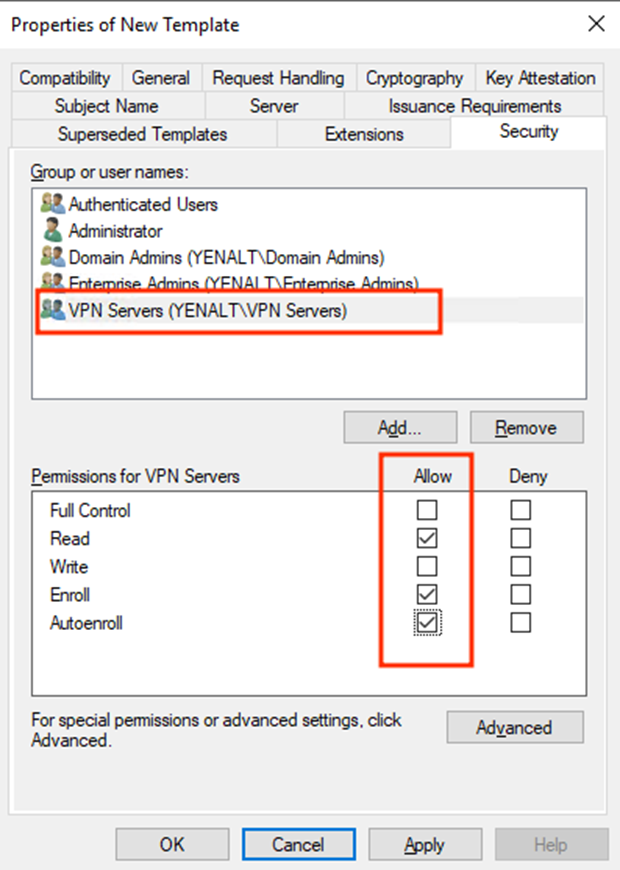

Son adım olarak da tahmin edeceğimiz üzere oluşturmuş olduğumuz ve VPN Serverlar için kullanacağımız VPN Servers isimli grubumuzu ekliyoruz. Eklemiş olduğumuz grup üzerinde Read,Enroll,Auto Enroll seçimlerini yapıyor ve onaylıyoruz.

Sertifika adımlarımızdan birincisi olan VPN Server için sertifika şablonumuzu oluşturduk. Bundan sonra ise NPS Server için Sertifika şablonunu oluşturacağız.

NPS Server için sertifika adımları ;

NPS sertifikası için gereksininmlerimiz VPN Server için oluşturduğumuz sertifikaya benzemektedir. Yine Machine Certificate olacak bununla birlikte Server Authentication policy uygulayacağız.Subject Name olarak ise VPN Server tarafında kullanacağımız isimlendirme Public isimlendirme diye bahsederken burada Host Name içeriyor olacak.

NPS Server için kullanacağımız şablonumuz VPN Server için kullandığımız RAS and IAS Server ile aynı şablon olacak.

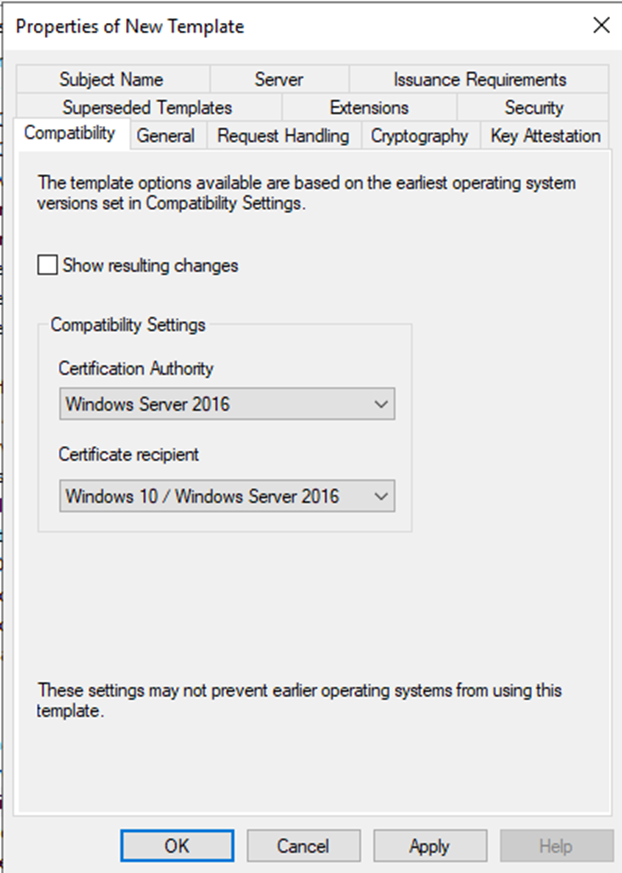

NPS Server için oluşturduğumuz sertifika içinde uyumluluk tarafında Windows Server 2016 ve Windows 10 / Windows Server 2016 seçimini yapıyoruz ve ilerliyoruz.

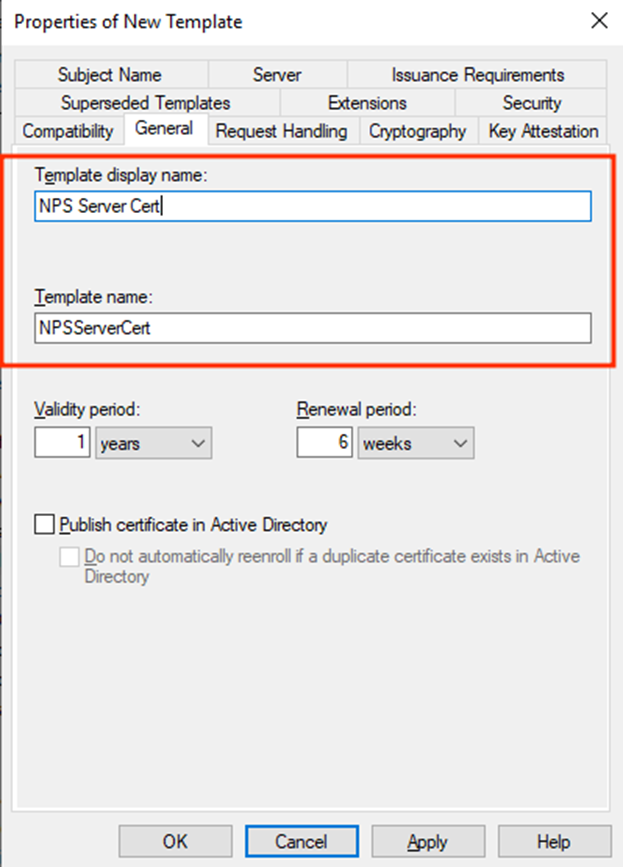

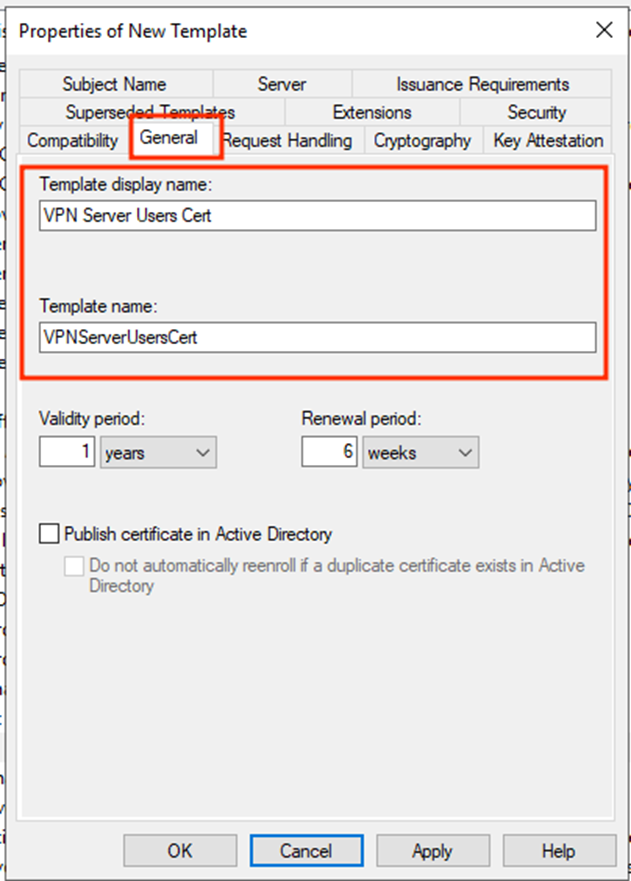

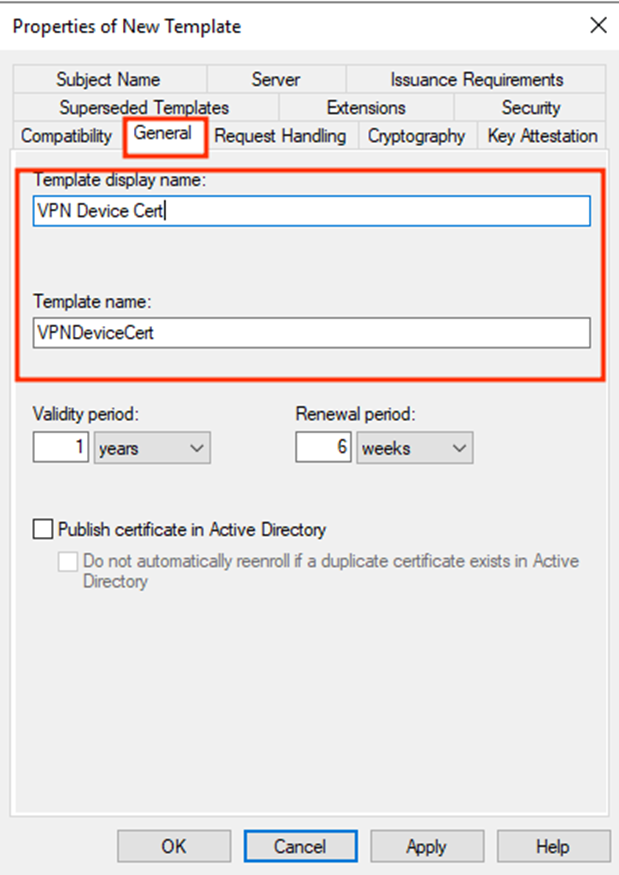

General tabında sertifikamız için isimlendirmemizi yapıyoruz.

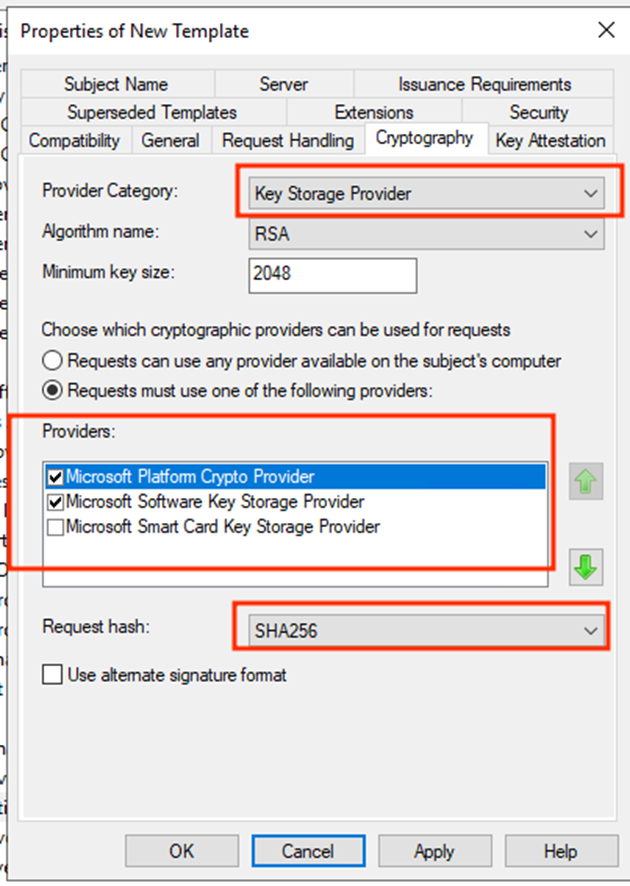

Kripto tabında Provider kategorisi olarak yine Key Storage Provider ve hash algoritması için yine SHA256 olarak tanımlamamızı yapıyoruz.

NPS sertifikamızı oluşturmaya başladığımızda da belirttiğimiz gibi Server Authentication kullanacağımız için Client Authentication policy kaldırıyoruz.

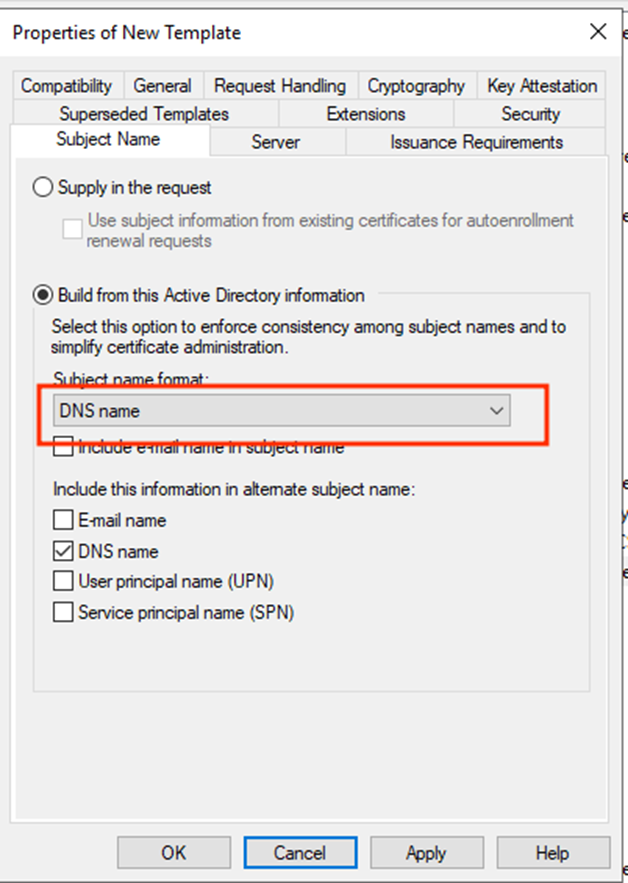

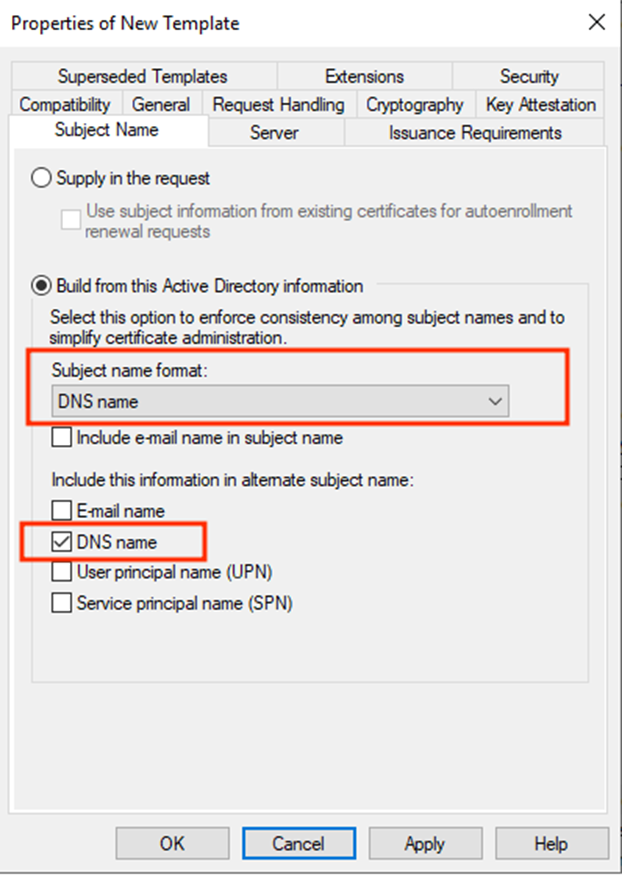

Subject name olarak DNS Name kullanacağımızı belirtmiştik. Subject Name altında DNS Name olarak tanımlıyoruz ve devam ediyoruz.

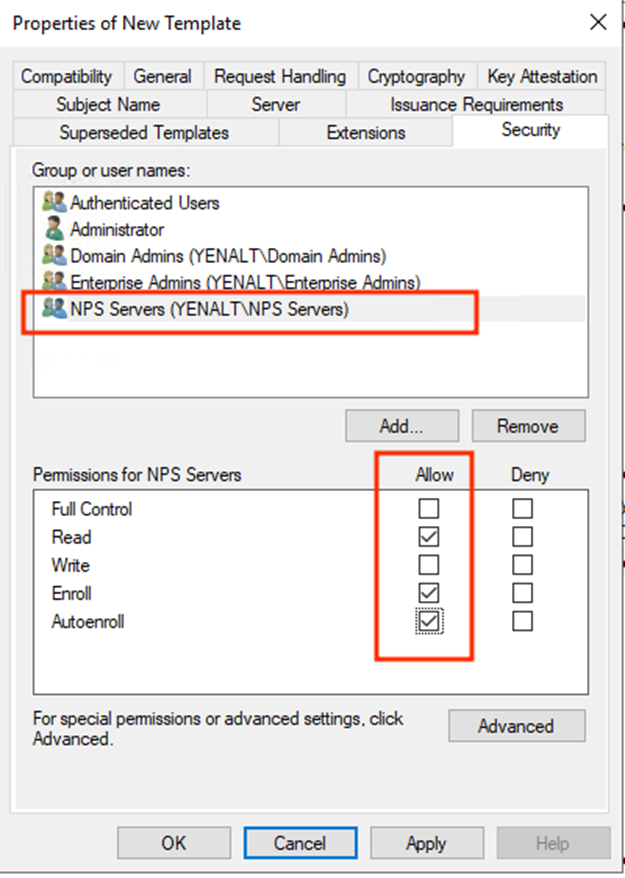

Security tabında yine VPN Server için yaptığımız gibi sadece kullanacağımız grubun tanımlamasını yapıyoruz. Bizler bu sertifikayı NPS Sunucuları için kullanacağımız için ilgili yetki tanımını NPS Servers isimli grubumuzu tanımlıyoruz ve tamamlıyoruz.

VPN Server User sertifika adımları ;

VPN Server için oluşturacağımız sertifika User Sertifikası olacaktır. Bunun dışında daha önce oluşturduğumuz sertifikalardan farklı olarak Client Authentication olarak tanımlayacağız. Subject Alternate olarak kullanıcı UPN kullanılmalı. Bunun dışında TPM Enroll yapılması güvenlik açısından son derece önemlidir.

VPN Kullanıcıları için oluşturacağımız sertifika için şablonlar içerisinde User Şablonunu seçiyorum ve dublicate ederek devam ediyorum.

Uyumluluk tarafında yine Windows Server 2016 ve Windows 10 / Windows Server 2016 seçimini yapıyoruz.

VPN kullanıcıları için sertifika isimlendirmesini yaptık. Publish Certificate in Active Directory seçimini kaldırdım. Opsiyonel olup bırakabilirsiniz. Fakat sertifika tarafımızda gereksiz kalabalık yapacağı için bulunmasını istemediğim için bu seçimi kaldırdım.

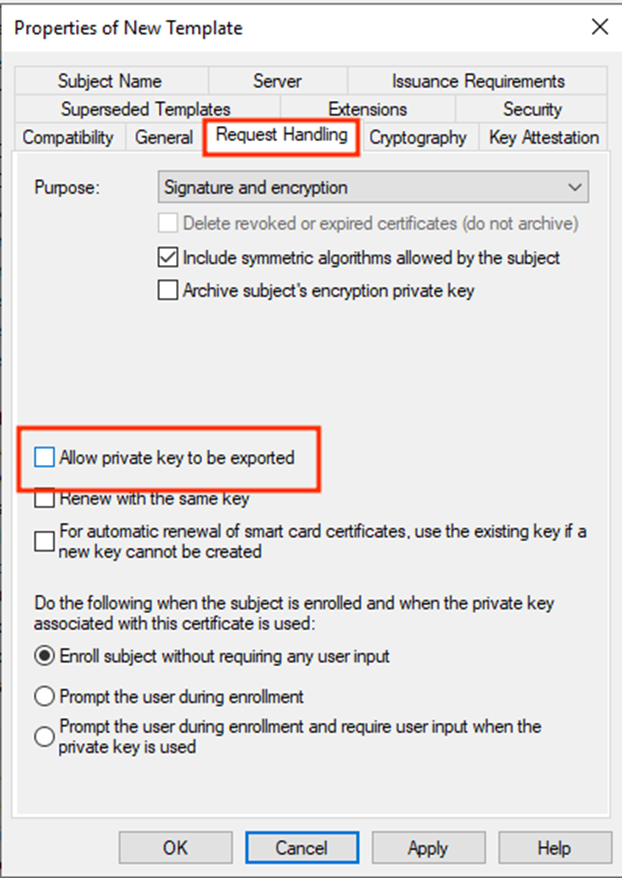

Request Handling tabında Allow private key to be exported seçimini kaldırıyoruz.

Bu tabımız diğer tablara göre biraz daha önemli hale geliyor. Çünkü Burada asıl amaç TPM chip üzerinde sertifikalarımızı saklamayı sağlamalıyız. O sebeple Microsoft Platform Cryto Provider seçimini tek başına bırakmak önemlidir. Fakat TPM Chip olmayan cihazlarda da bu işlemleri yapmak istersek Microsoft Software Key Storage Provider seçimini yapıyoruz. Fakat önemli bunu yapılması güvenlik sebepleri nedeniyle önerilmemektedir.

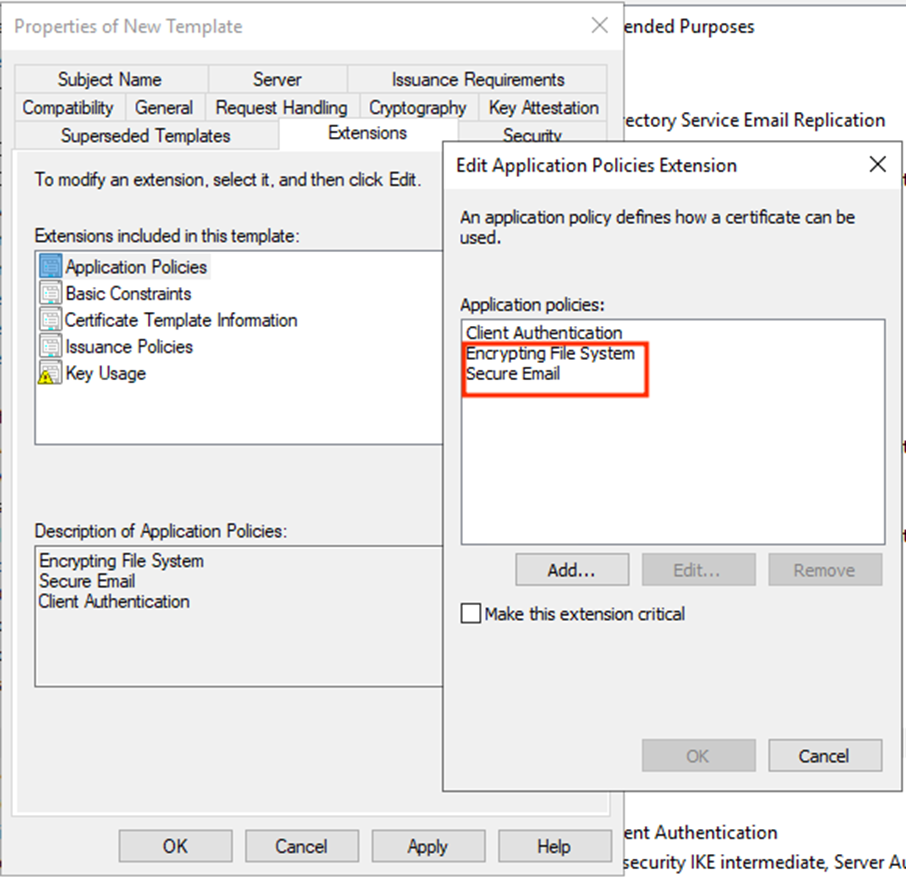

Extension tabımızda ilk şablonumuzu oluşturmaya başladığımızda Client Authentication kullanacağımızı belirtmiştik. Bu sebeple yalnızca Client Authentication bırakıyoruz ve devam ediyoruz.

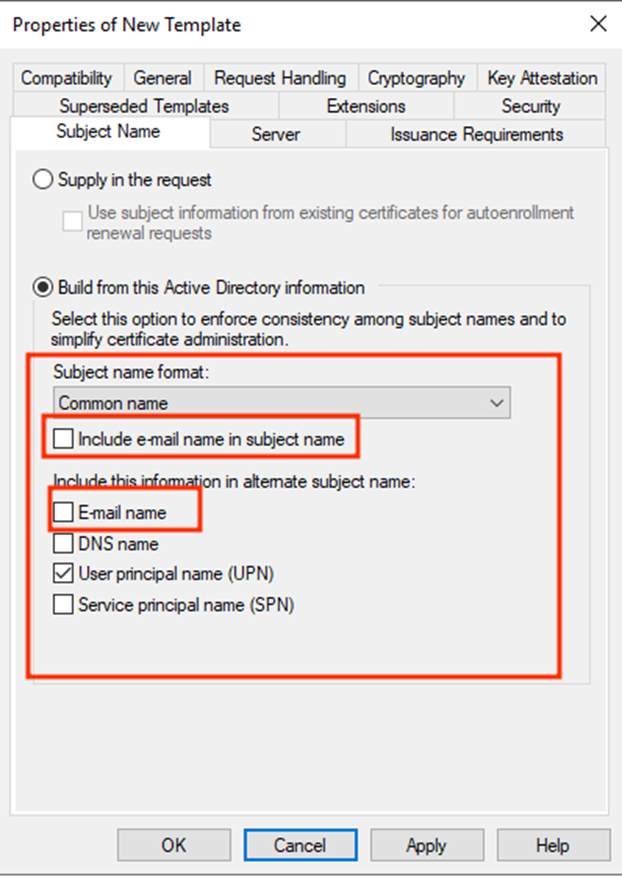

Subject Name kısmında Common Name seçimini yapıyorum. Varsayılan olarak Email name yer alıyor eğer email tanımı varsa kullanıcılarımızda sorun yok fakat hesaplar tanımlı değil ise sorun olacaktır. O sebeple Email name kısmını kaldırıyorum.

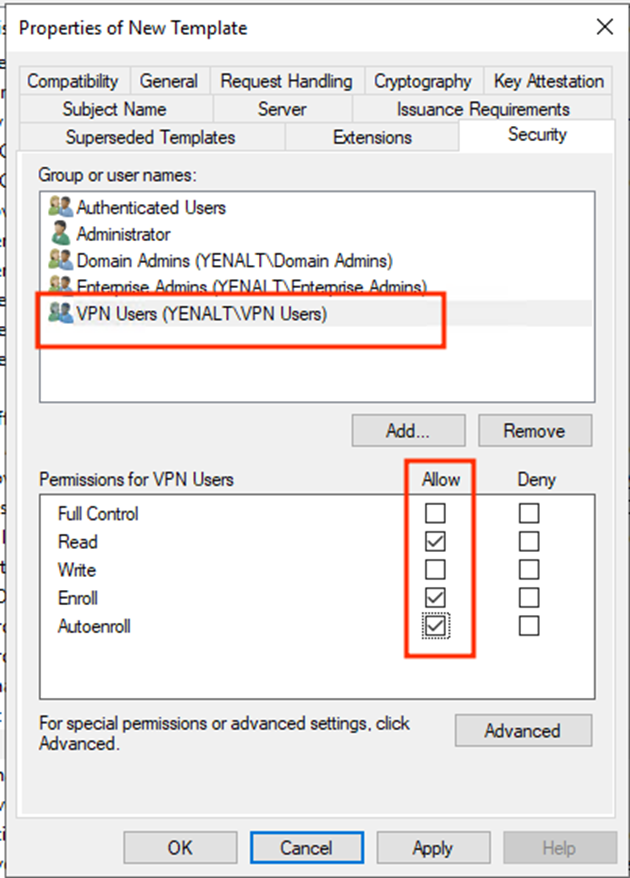

Security tabında yer alan Domain Users kaldırıyoruz ve oluşturmuş olduğumuz VPN Users güvenlik grubunu ekliyoruz ve tamamlıyoruz.

VPN Device için sertifika adımları ;

Device için oluşturacağımız sertifikamız Machine Certificate olacak. Bununla birlikte Client Authentication kullanılacaktır. Subject Name olarak ise client makinamızın ismi olacak şekilde hazırlayacağız. Bu sertifikamızı da güvenlik sebebi yine TPM üzerinde saklamamız önemlidir.

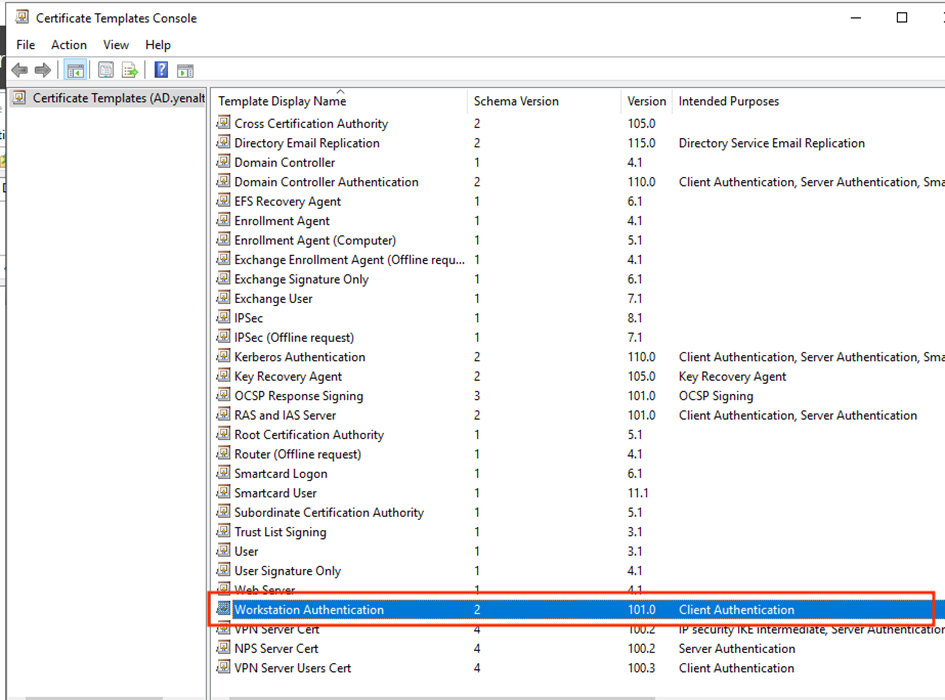

Device sertifikasını kullanmak için Workstation şablonunu dublicate diyerek oluşturmaya başlıyoruz.

Uyumluluk ekranımızda yine Windows Server 2016 ve Windows 10 / Windows Server 2016 seçimini yapıyoruz.

General tabı altında sertifikamız için isimlendirmemiz yapıyoruz ve devam ediyoruz.

Yine bu adımda önerilen bir önceki sertifikamızda da bahsettiğimiz gibi TPM üzerinde tutmamız güvenlik sebebi ile son derece önemlidir. Bizler burada her iki durum içinde kullanacağımız için seçimimizi ona göre değerlendirdik.

Subject Name olarak DNS Name seçimini yapıyoruz.

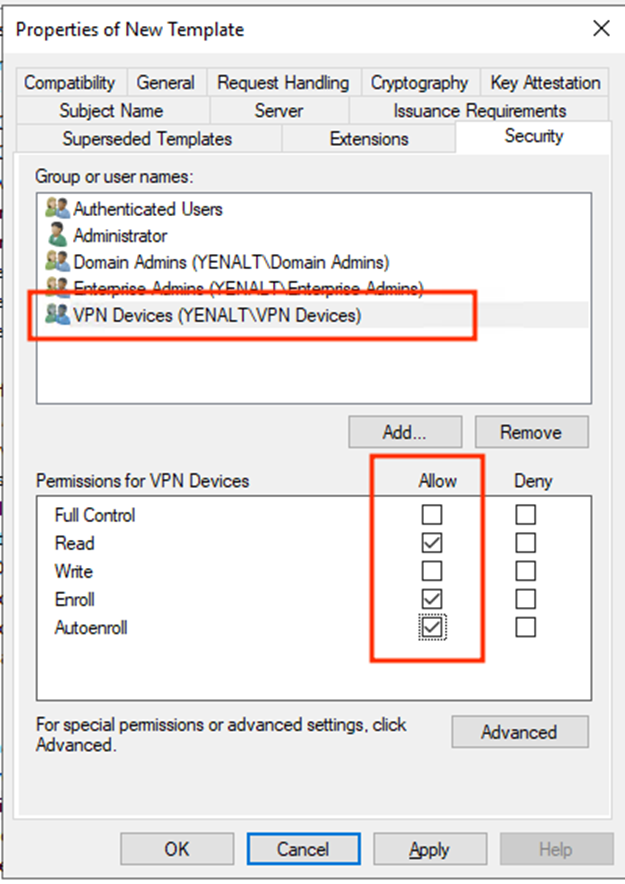

Güvenlik tabında Domain Computers grubunu kaldırıyoruz ve oluşturmuş olduğumuz VPN Devices güvenlik grubunu tanımlıyor ve yetkilerimizi tanımladıktan sonra bu adımımızı da tamamlıyoruz.

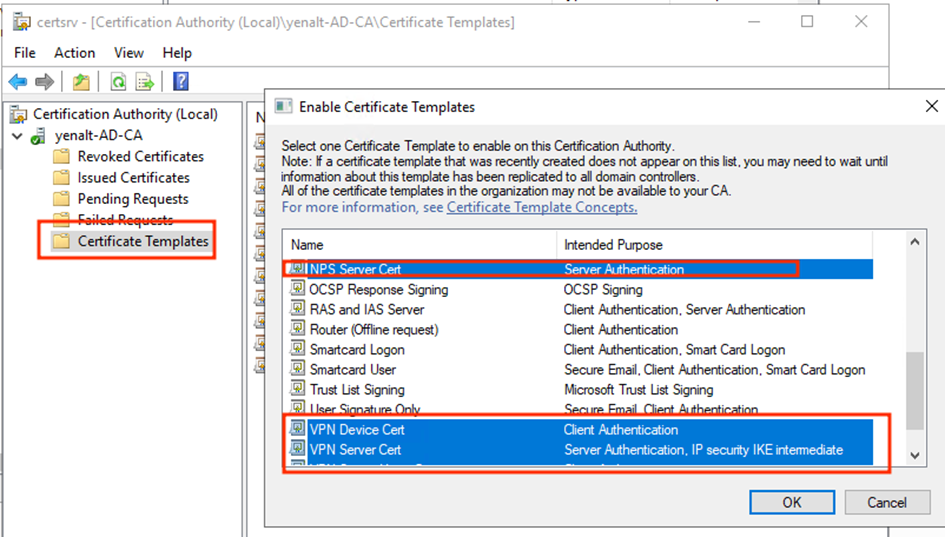

İhtiyacımız olan bütün sertifikalarımızı oluşturduk ve publish edeceğiz.

Bunun için şablonlarını oluşturduğumuz bütün sertifikalarımızı Certificate Template altından publish ediyoruz.

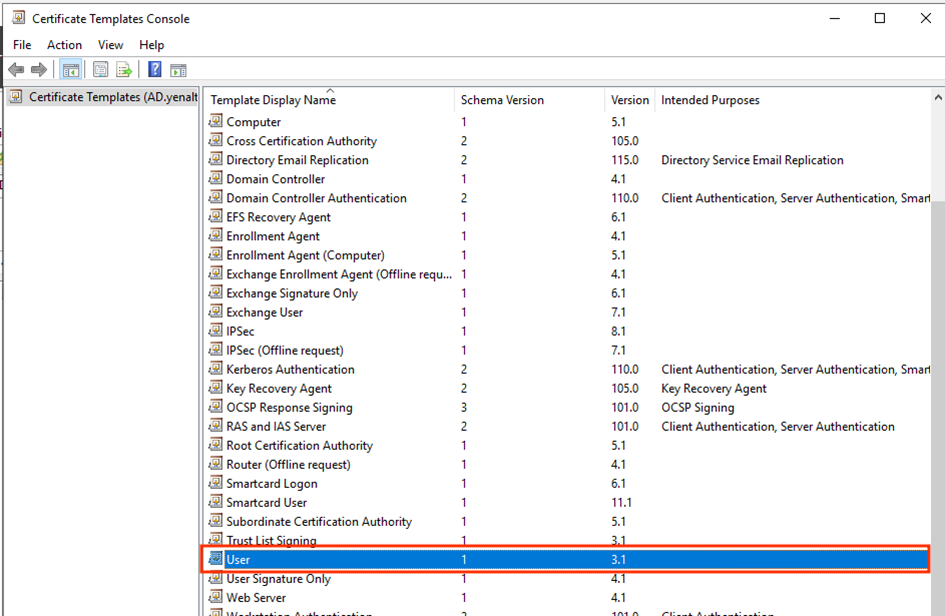

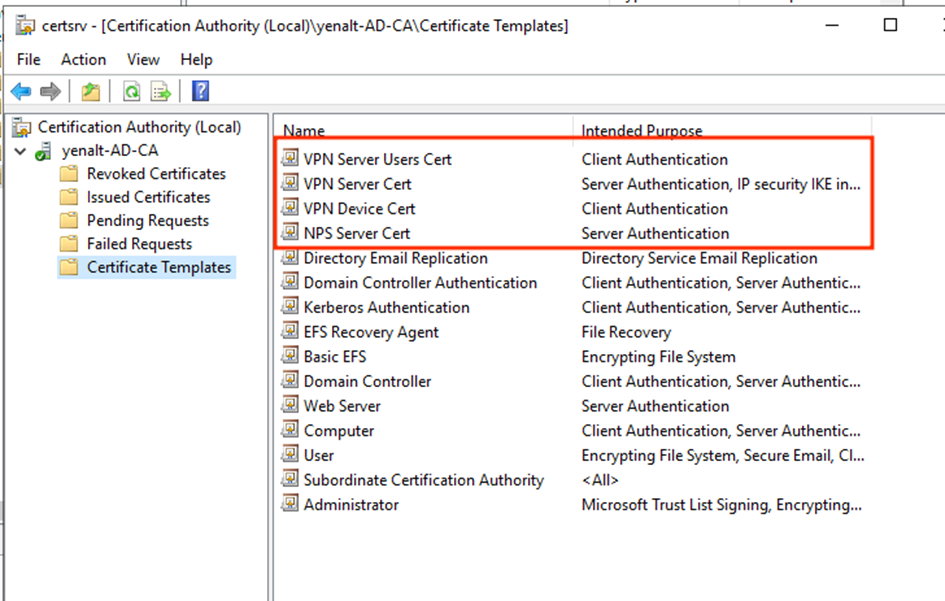

Gördüğümüz gibi oluşturmuş olduğumuz ve yayınladığımız sertifikalarımızı artık konsol üzerinde görebiliyoruz.

Sertifikalarımızla ilgili işlemlerimizi tamamladıktan sonra Always on VPN için gerekli olan sunucu rollerinin kurulum ve konfigürasyonlarına devam edeceğiz.

Eline sağlık hocam

Eline sağlık.