Windows Server 2012 R2 Active Directory Child Domain Kurulumu

Windows Server 2012 R2 R2 sunucu işletim sistemi çıkış süresi üzerinden yaklaşık bir yılı aşkın bir süre geçti. Windows Server 2012 R2 R2 bulut-tabanlı işletim sistemi geliştirme süreci Windows Server 2012 R2 R2 R2 ile beraber bir adım daha ileri taşınarak buluta entegre kabiliyetler artırılmış ve yönetilebilirlik alanında da bulut-tabanlı yönetim servisleri, geliştirme platformları bu sürüme ilave olarak gelmiştir. Özellikle sunucu sistemlerinde sadece sanallaştırma katmanı değil bu katmanı yöneten ilave yönetim ve orkestrasyon araçları ile sanal sistemlerin bulut-mimarisinde kurulumu, yönetimi, izlenmesi gibi yetenekler R2 sürümü ile yerleşik olarak işletim sistemi üzerinde sunulmaktadır. Benzer şekilde istemci tarafında da yine Windows 8.1 sürümü ile gerek mobilite, gerekse de bulut-tabanlı uygulamalara, servislere erişim, mobil cihaz arayüzlerinden bu uygulamaların kullanımına yönelik çok daha yeni ve zengin yetenekler de beraberinde geliyor. Şu anda Windows Server 2012 R2 R2 R2 Preview sürümü tüm dünya genelinde public olarak indirilebilir olarak yayınlandı ve Ekim 2013 gibi de tüm dünyada resmi olarak duyurulmasını bekliyoruz. Aşağıdaki adreslerden Windows 8.1 Client ve Windows Server 2012 R2 R2 Preview sürümlerini indirebilirsiniz:

http://windows.microsoft.com/en-us/windows-8/preview-download?ref=msdn

http://technet.microsoft.com/en-us/evalcenter/dn205286.aspx

Bu makalemizde de sizlerle temel konulardan biri olan Windows Server 2012 R2 İle Active Directory Domain Servislerinde Child Domain Kurulumunu detaylarıyla adım adım inceliyor olacağız.

Microsoft ağlarında domain yapılarını kurmak, domain yapısı içerisindeki nesneleri, sistemleri, kaynakları merkezi olarak yönetmek için kullanılan servise Active Directory

Domain Servisi adını verdiğimizi önceki makalelerimizde de detaylı olarak uygulamalarıyla anlatmıştık.

Active Directory Domain Servisi ilk sunucuya kurulduktan sonra oluşan yapıya forest (orman) adını veriyoruz. Bu forest içerisindeki kurulan ilk Active Directory domainine de forest root domain adı verilmektedir.

Active Directory Domain Servisleri kullanılarak bir organizasyon içerisinde ihtiyaçlara göre farklı domain çeşitleri kurulabilir. Bu domain çeşitlerini sıralayacak olursak:

· Forest Root Domain

· Child Domain

· Tree Root Domain

Forest Root Domain : Bir organizasyon içerisinde ilk kurulan domaine verilen isimdir. Yani ben active directory domain servislerini kullanarak ilk domaini kurduğum zaman oluşan domainin adı “forest root domain” olarak isimlendirilir. Yani o forest (orman) içerisinde kurulan ilk domain olduğu için root (kök) domain olarak isim alır. Bu root domainin kurulduğu Windows Server 2012 R2 işletim sisteminde çalışan sunucuya da “forest root domain controller “ adı verilir. Bu domain mantıksal yapısı itibariyle kendi başına tek bir domain gibi gözükse de ilerde ihtiyaca göre içerisinde child domain ya da tree root domain gibi farklı domain tiplerini de barındırabilecek bir yapıya sahiptir. Forest root domain içerisinde o forest içerisinde kurulacak tüm domainlerde ortak olarak kullanılacak active directory schema yapısı da yine kurulum sonrası oluşacaktır. Yine forest root domain içerisinde ayırıcı olan önemli özelliklerden biri de domain kurulduktan sonra içerisinde oluşan iki adet önemli güvenlik (security) grubudur. Bunlar Enterprise Admins ve Schema Admins gruplarıdır. Bu gruplar sadece forest root domain içerisinde bulunurlar. Enteprise Admins grubu o forest içerisinde gerek forest root domain gerekse de ilerde kurulacak child domainler ya da diğer tree-root domainler içerisinde yönetim yapma yetkisine sahip tek gruptur. Forest root domaini kurulumu ile oluşan domain içerisindeki administrator kullanıcı hesabı otomatik olarak Enterprise Admins ve Schema Admins gruplarına otomatik olarak üye olacaktır. Yine o domaine ait Domain Admins güvenlik grubu da oluşacaktır. Forest root domain içerisindeki Administrator kullanıcısı yine o domain içerisindeki domain admins grubuna da otomatik olarak üye olacaktır. Domain admins grubu o forest içerisinde kurulan child domain ya da tree-root domain gibi farklı domainler içerisinde de ayrı ayrı oluşur ve o domainlere ait administrator kullanıcılarının üye olmaları otomatik gerçekleşir. Fakat Enterprise Admins ve Schema Admins grupları sadece forest root domain içerisinde oluşur.

Bir forest o forest içerisinde ilk kurulan domainin adıyla yani forest root domain adı ile anılır. Yani “forest name” denilince akla gelecek olan forest root domain adıdır.

Forest root domainler aynı zamanda parent (ebeveyn) domain olarak da isimlendirilirler.

Child Domain : Bir organizasyon içerisinde forest root domain ya da tree-root domainler altında kurulan alt domainlere child domain adı verilir. Child domain kullanmanın gerekli olduğu senaryolara ait karakteristiklerini ifade edecek olursak:

Belli kullanıcı gruplarına farklı password politikaları, account lockout politikaları ve kerberos güvenlik politikaları oluşturmak istendiğinde uygulanacak çözümlerden biri de child domaindir. Bildiğiniz üzere password politikaları, account lockout politikaları ve kerberos güvenlik politikaları domain içerisindeki kullanıcı hesaplarına uygulanabilmesi için bunların domain seviyesinden uygulanması gerekir. Domain seviyesinden de bu amaçla bir tek group policy nesnesi uygulanabilir. Dolayısıyla burada ihtiyacı karşılamak için ebeveyn domain altına bir child domain kuruyoruz.

Not: Windows Server 2008 ile beraber gelen ve Windows Server 2008 R2 ve Windows Server 2012 R2 ile daha da geliştirilen fine-grained-password-policies (FGPP) sayesinde kullanıcı seviyesinde ya da global security grup seviyesinde de artık account lock-out ve password politikları uygulayabildiğimizden bu maddeden dolayı child domain kurma gereksinimine çok fazla ihtiyaç kalmamıştır.

Belli kullanıcı grubu ya da birimleri yasal nedenlerden dolayı diğerlerinde izole etme ve ayrı veritabanlarında tutma ihtiyacı olabilir. Örneğin organizasyonun bir parçası olan bir şirketin bir şubesi bağımsız ayrı bir işe yapıyorsa bu durumda o şubeyi ya da şirketi ayrı bir domain olarak child domain yapısında kurabilirsiniz.

Not : Burada içinizden ben bu durumu da organizational unit (OU) kullanarak da çözebilirim gibi bir söyleyiş hissediyorum. Fakat bazı yasal durumlar var ki OU kullanmak da bize çözüm olmuyor. Tamamen ayrı bir domain olarak kurmayı gerekli hale getiriyor.

Aynı organizasyon yada grup içerisinde farklı şirketler varsa ve bu şirketleri yöneten birbirinden bağımsız farklı IT ekipleri ya da IT yönetimleri olacaksa , bu domainler hiyerarşik olarak ve isim yapısı olarak ana domaine bağlı olacaksa da bu durumda yine child domain kullanılabilir. Bu durumda organizasyon altındaki her alt şirketi ayrı bir child domain olabilir.

Bir şirketin coğrafi olarak farklı bölgelerde ya da ülkelerde bulunan şubeleri olması ve bu şubelerin ya da bölgelerin IT yönetimleri de ayrı olacaksa yine burda da child domain yapıları kullanılabilir. Örneğin İstanbul merkez olan bir şirketin Ankara, Konya, İzmir gibi şubeleri olacaksa ve bunların IT yönetimleri yine ayrı olacaksa bu modelde de yine child domain yapıları kullanılabilir.

NOT: Bu maddede çözüm olarak child domain yerine farklı organizational unit yapısı da yine farklı bir çözüm olabilir. Fakat IT yönetimi anlamında da OU çözümünde tam bir izolasyon gerçekleşmemiş oluyor.

Child Domain Kurulumu

Active Directory domain servisinin kurulduğu ve child domainin oluşturulduğu bilgisayara Domain Controller (DC) adı verilmektedir. DC rolüne sadece üzerinde Windows Server işletim sistemi kurulu olan sunucular sahip olabilir.

Root ya da parent domainlerde olduğu gibi child domain yapılarında da ilk domain controller sunucu kurulduktan sonra, yedekleme(backup) ya da yük paylaşımı(load balance) amacıyla aynı child domain içerisine ikinci domain controller bilgisayarı olarak da Additional Domain Controller(ADC) adı verilen ilave domain controller sunucular kurulabilir. Child domain yapısı ilk DC’nin kurulumu ile oluşturulduktan sonra, ADC bilgisayarı mevcut child domain yapısına yardımcı ve yedek olarak sonradan katılmaktadır.

Active Directory domain servisinin kurulumundan önce, domain yapısının iyi bir şekilde planlanması ve planlama içerisinde child domain yapısının organizasyonel şemaya veya fiziki lokasyonlara göre uygun yöntemle tasarlanması gerekir.

Child domain olarak active directory domain servisinin kurulumuna başlamadan önce aşağıdaki ön gereksinimleri karşılamanız gerekmektedir:

• Active Directory domain servisinin kurulacağı bilgisayarın işletim sistemi Windows Server 2012 R2 Standart ya da Windows Server 2012 R2 Datacenter Edition sürümlerinden bir tanesi olması gerekir.

• Disk üzerinde active directory veritabanı için 200 MB boş alan ve log dosyaları için de 50 MB’lık boş alan olması gerekir.

• Bilgisayar üzerinde NTFS dosya sistemine sahip bir partition olmalıdır. Çünkü NTFS, SYSVOL dizini için zorunlu olan bir gereksinim ve active directory veritabanı için de güvenlik açısından önerilen bir dosya sistemidir.

• Protokol olarak TCP/IP’nin yüklü olması gerekmektedir. TCP/IP protokolü, Windows Server 2012 R2 işletim sistemi üzerine default olarak yüklenmektedir.

• Active Directory dizin servisinin kurulumunu gerçekleştirecek olan kullanıcının administrator kullanıcı hesabının yetkilerine sahip olması gerekir. Kurulumu yapacak kullanıcı Domain Admins ya da Enterprise Admins gruplarından birinin üyesi olmalı ya da kurulum için gerekli yetkilerin ayrı ayrı gruplar ya da haklar üzerinde delegasyon yöntemi ile verilmesi gerekir.

• Active Directory dizin servisinin kurulacağı bilgisayarın üzerinde Active Directory olmamalıdır. Eğer daha önceden yarım kalan bir kurulum varsa tamamen kaldırılmalıdır.

Windows Server 2012 R2 ile diğer domain çeşitlerinde olduğu gibi Active Directory child domain yapılarının kurulumu da iki aşamalı hale geldi. Birinci aşamada Active Directory Domain Service Rolünü ve ilgili feature’larını kuracağız. Sonraki aşamada da yapının konfigürasyonunu gerçekleştirerek nihai kurulumu tamamlayacağız. Biz bu aşamaları adım adım birlikte gerçekleştireceğiz.

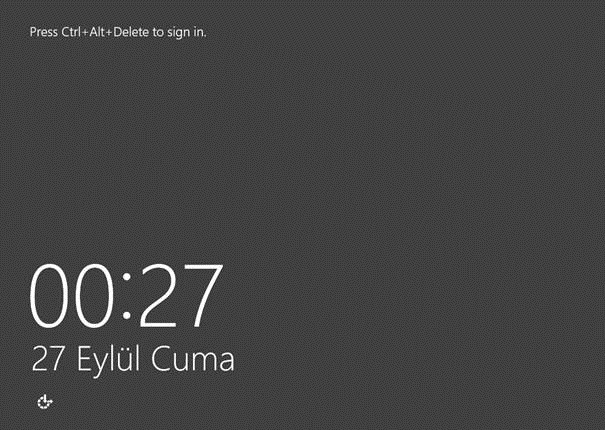

Bu gereksinimleri sağladıktan sonra sıra geldi kurulum öncesi son ayarlarımızı yapmaya. Bunun için kurulumu yapacağımız DC05 isimli Windows Server 2012 R2 sunucumuza logon oluyoruz. Kurulumu yapacak kullanıcı hesabının lokal Administrators grubunun yetkilerine sahip olması gerektiği için biz de yerleşik Windows hesabı olan Administrator hesabını kullanarak logon sürecini gerçekleştiriyoruz.

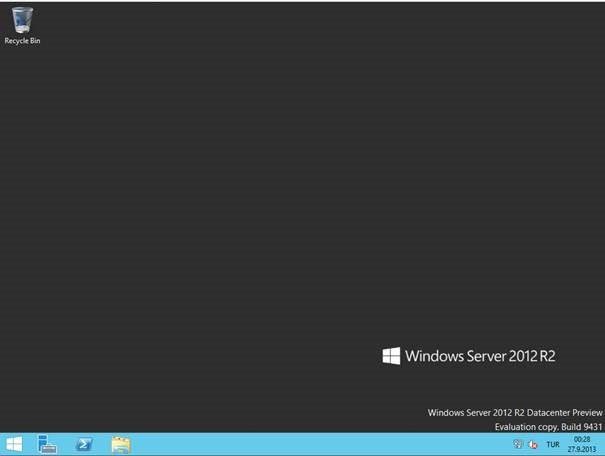

Logon olduktan sonra karşımıza Windows Server 2012 R2 masaüstü gelecektir.

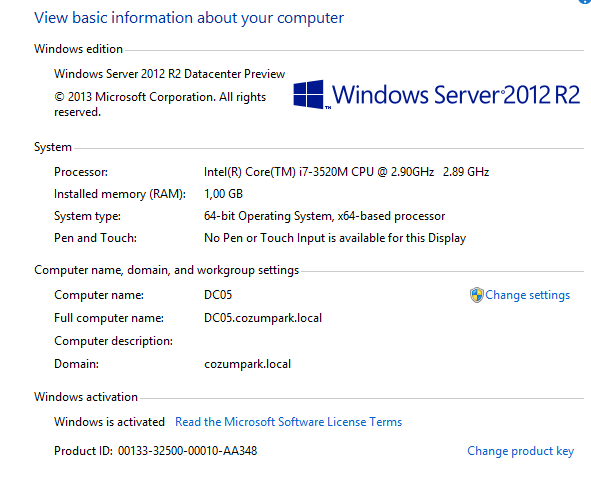

Sunucumuzun bilgilerini görüntülemek için Control Panel içerisinde System ikonuna tıklayınca açılan bilgisayarımızın sistem bilgileri aşağıda görüldüğü gibi karşımıza geliyor. Şekilde de görüldüğü gibi Workgroup ortamında çalışan ve 64-bit Windows Server 2012 R2 işletim sisteminde çalışan DC05 isimli sunucumuz.

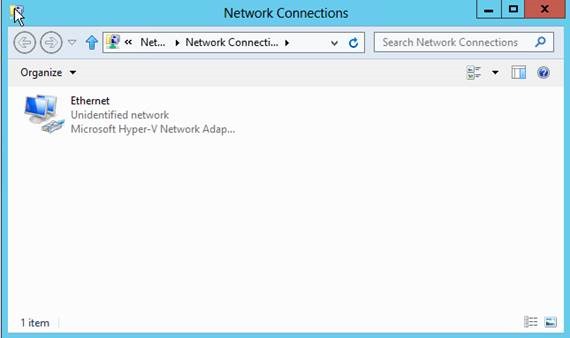

Active Directory kurulumu için TCP/IP protokolünün öngereksinimlerden olduğunu bahsetmiştik. Bir diğer önemli gereksinim de sunucunun IP ayarlarının statik olarak konfigüre edilmesidir. Dolayısıyla yine Control Panel içerisinden Network and Sharing Center ikonuna tıklanınca gelen ekranda sol menüden Change adapter settings bağlantısına tıklayarak aşağıda görülen Network Connections penceresine ulaşıyoruz. Bu pencerede sunucu üzerinde kurulu olan ağ kartlarına ait bağlantılar listelenecektir.

Gelen ethernet bağlantısı üzerinde sağ tuşa basınca gelen Properties’e tıklıyoruz.Karşımıza aşağıdaki şekilde de görülen Ethernet Properties gelecektir.

Bu ekranda Internet Protocol Version 4 (TCP/Ipv4) seçili iken Properties butonuna basıyoruz. Karşımıza yine aşağıdaki şekilde görüldüğü gibi Internet Protocol Version 4 (TCP/Ipv4) Properties gelecektir.

Sunucumuza 192.168.1.205/24 ip adresini ayarlıyoruz. Preferred DNS Server olarak da şu anki DNS Server adresi olan 192.168.1.200 olarak ayarlıyoruz. Ve yaptığımız ayarları tüm pencereleri OK ile onaylayarak tamamlıyoruz.

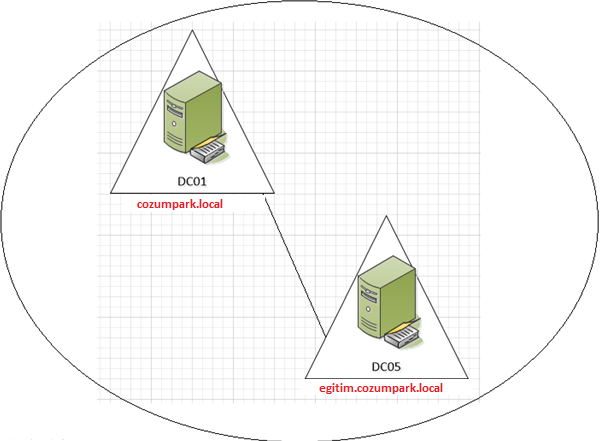

Şu anki yapımızda cozumpark.local isimli active directory domainimiz mevcut. Biz aşağıdaki şekilde de görüldüğü gibi cozumpark.local root domaini altinda egitim. cozumpark.local isimli child domain kurulumunu yapacağız.

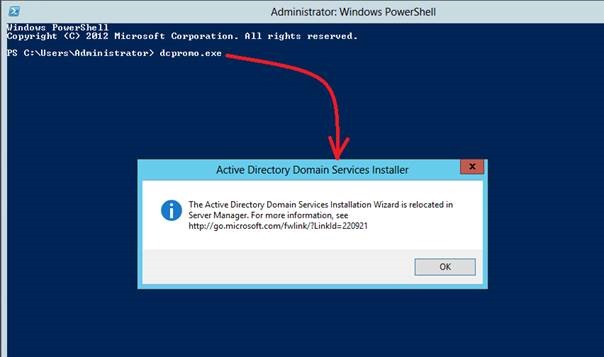

Bu hazırlıklar sonrasında active directory domain service bileşenini kurmak için önceki Windows Server işletim sistemlerinde kullandığımız dcpromo.exe komutunu çalıştırıyoruz. Windows Server 2012 R2 ile beraber dcpromo.exe komutu kalktığı için karşımıza çıkan Active Directory Domain Services Installer penceresinde kurulumu Server Manager ekranında yapılması ile ilgili uyarıyı getirecektir.

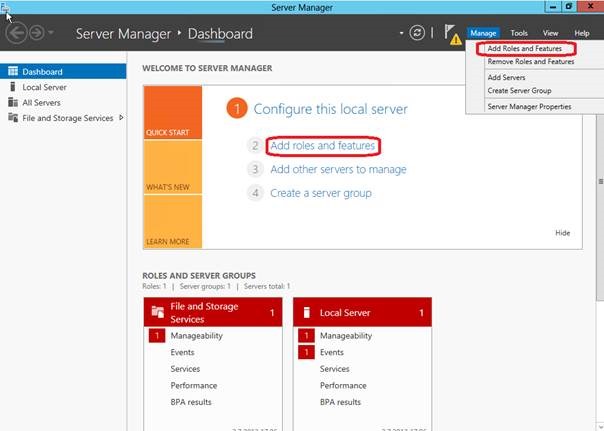

Server Manager konsolunu açıp Manage menüsünden Add Roles and Features bağlantısına tıklayarak Role ve Feature ekleme sihirbazını çalıştırıyoruz. Yine isteğe bağlı olarak Server Manager konsolunda Dashboard ekranında 2 numaralı seçenek olan Add roles and features bağlantısına tıklıyarak da yine Role ve Feature ekleme sihirbazını çalıştırabilirsiniz.

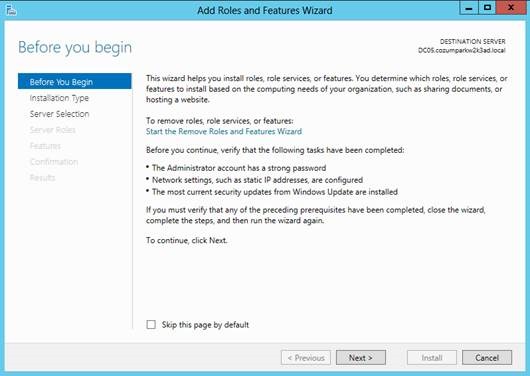

Karşımıza gelen Add Roles and Feature Wizard penceresinde Before you begin aşamasında sihirbaz ile ilgili bilgiler verilir. Bu aşamayı Next ile geçiyororuz.

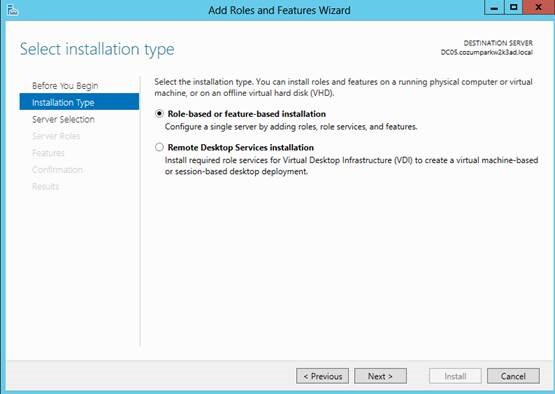

Karşımıza aşağıdaki şekilde görülen Select installation type ekranı gelecektir. Bu ekranda yeni bir rol ya da feature eklemek için Role-based or feature-based installation seçeneğini seçip Next ile sonraki aşamaya geçiyoruz.

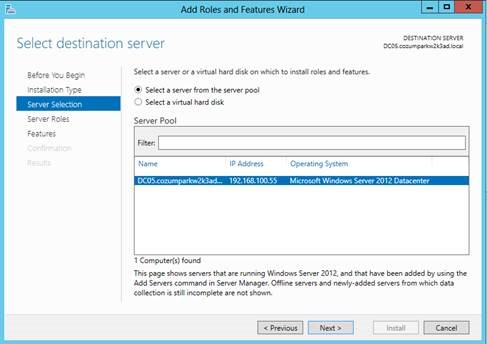

Karşımıza gelen Select destination server ekranında rol ya da feature ekleyeceğimiz Windows Server 2012 R2 sunucumuzu havuz içerisinden seçiyoruz. Ve Next ile bir sonraki aşamaya geçiyoruz.

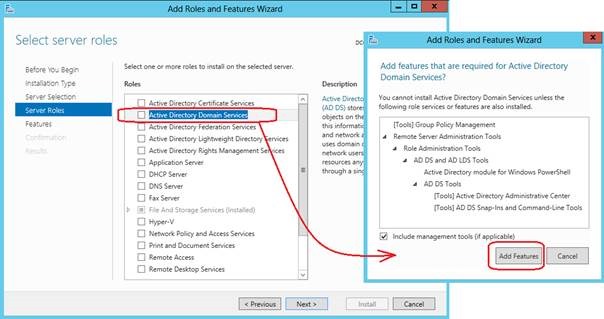

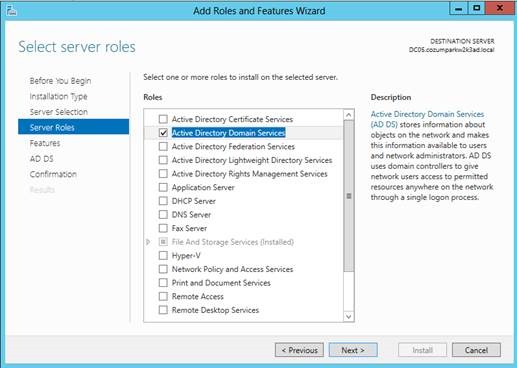

Karşımıza Select server roles ekranı gelecektir. Bu aşamada kurulum yapacağımız Active Directory Domain Services kutucuğunu işaretleyerek rol ekleme sürecini başlatıyoruz. Bu rol kutucuğuna tıklar tıklamaz bu rolle ilişkili feature’ların yükleneceği aşağıdaki şekilde de görülen Add features that require for Active Directory Domain Services penceresi gelecektir.

Active Directory Domain Services (AD DS) rolüne ilişkin olarak AD DS yönetim araçları (AD DS Tools), PowerShell Modüllerinin kurulacağı bilgisi gelecektir. Bu ekranda Add Features ile role ilişkin tüm feature’ların kurulmasını onayladıktan sonra tekrar Select Server Roles ekranına geri dönüyoruz.

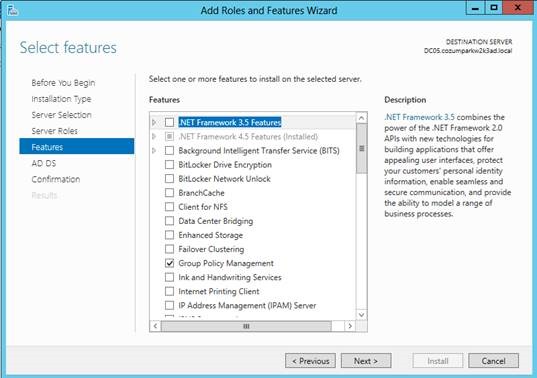

Bir sonraki aşamaya geçmek için Next butonuna basıyoruz. Karşımıza aşağıdaki şekilde görülen Select features ekranı gelecektir. Bu ekranda ilave bir feature eklemek istersek seçip o feauture’ın da kurulmasını sağlayabiliriz. Biz ilave herhangi bir feature eklemeden Next ile devam ediyoruz.

Karşımıza aşağıdaki şekilde görüldüğü gibi Active Directory Domain Services ekranı gelecek ve bize Active Directory Domain Services hakkında bilgiler verecek ekran gelecektir. Biz Next ile bu aşamayı da geçiyoruz.

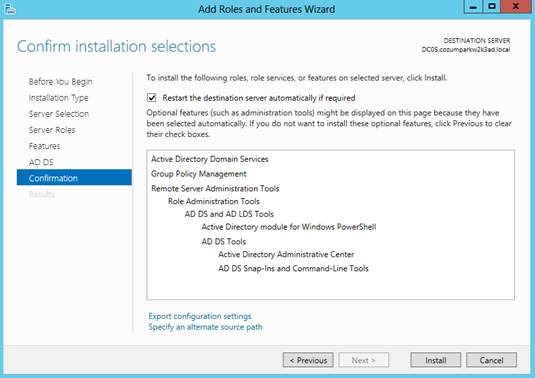

Rol kurulumuna başlamadan son olarak karşımıza aşağıdaki şekilde de görülen Confirm installation selections ekranı gelecektir. Bu ekranda rol kurulumu sonrasında eğer gerekirse sunucunun otomatik olarak başlatılması için Restart the destination server automatically if required kutucuğunu işaretliyoruz.

Karşımıza gelen uyarı penceresinde de eğer gerek duyulursa bu kutucuğu işaretlememiz sonrasında sunucunun otomatik olarak yeniden başlatılacağı ve bu süreçte de herhangi bir uyarı verme ya da onay alma olmayacağı konusunda ikaz ediyor. Yes ile biz bu pencereyi de onaylıyoruz.

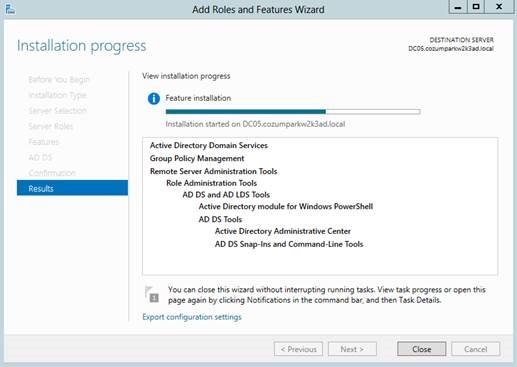

Bütün bu adımlardan sonra Active Directory Domain Services rolünün kurulumu için yukarıdaki şekilde görülen Install butonuna tıklıyoruz. Ve AD DS rol kurulum süreci başlıyor. Installation Progress ekranında kurulum aşamalarını takip ediyoruz.

Rol kurulumu devam ederken isterseniz bu ekranda beklemeden Close ile bu ekranı kapatıp daha sonra Server Manager konsolunda Tasks kısayolunu kullanabilirsiniz.

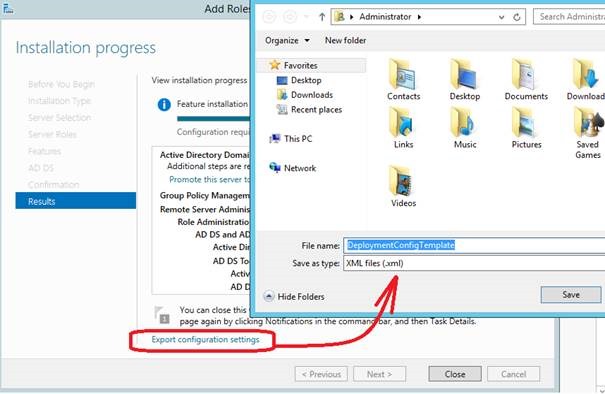

Yine Installation progress ekranında alt kısımda gelen Export configuration settings bağlantısına tıklayarak şu ana kadarki yaptığımız ayaları ve seçimleri XML-tabanlı bir konfigürasyon dosyasına çıkartabilirsiniz.

Yukardaki şekilde de görüldüğü gibi DeploymentConfigTemplate isimli XML dosyasını kaydedeceğimiz lokasyonu belirliyoruz. Bu XML dosyasını açarsak, aşağıdaki şekilde de görüldüğü üzere, sihirbaz ekranlarında yaptığımız seçimler ve ayarların bu XML dosyasına yazıldığını göreceksiniz.

Bu dosyayı kullanarak farklı sunucularda da aynı yapı kurulacaksa, sihirbaz ekranlarında tek tek aynı ayarları tekrar yapmadan XML dosyasından alması sağlanabilir.

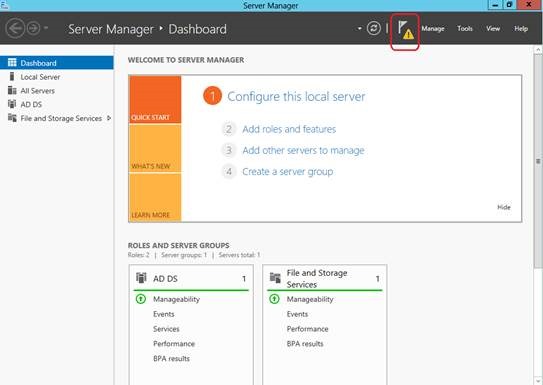

Devam eden AD DS rolü ve feature’larının kurulumunun hangi aşamada olduğunu öğrenmek için aşağıdaki şekilde de görülen Server Manager konsolunda üst menüde bayrak simgesinin hemen yanındaki uyarıyı göreceksiniz. Bu bayrak simgesine tıklayarak kuyrukta çalıştırılan tüm görevler (task) listesine ulaşıyoruz.

Aşağıdaki şekilde de görüldüğü gibi kurulumun devam ettiğine dair ilerleme çubuğunu gördük.

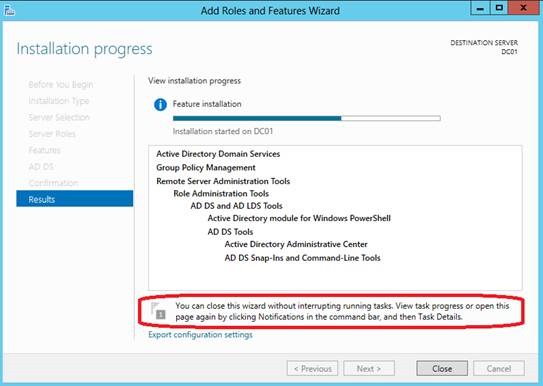

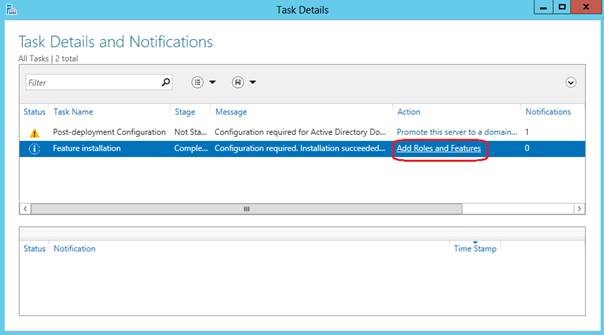

Add Roles and Features bağlantısına tıklayarak aşağıdaki şekilde görülen Task Details and Notifications penceresine geliyoruz. Burdaki listede kuyrukta çalışan görevlere ait detaylı bilgileri görüyoruz. AD DS rol kurulumunun başarıyla tamamlandığını ve bir sonraki adımda alacağım aksiyon linkini görüyoruz. Action altında gelen Add Roles and Features bağlantısına tıklıyoruz.

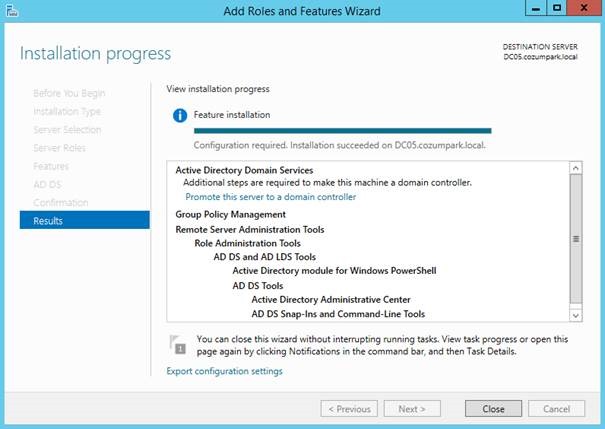

Tekrar biraz önce kapattığımız Add Roles and Features Wizard ekranındaki Installation progress aşamasına geldik. Bu aşamada bizden ilave olarak bu sunucuyu domain controller olarak yapılandırmak için gerekli active directory seçeneklerini belirleyeceğimiz ekranlara geçmek için gerekli olan Promote this server to a domain controller bağlantısını getiriyor. Aşağıdaki şekilde de görüldüğü gibi bu bağlantıya tıklıyoruz.

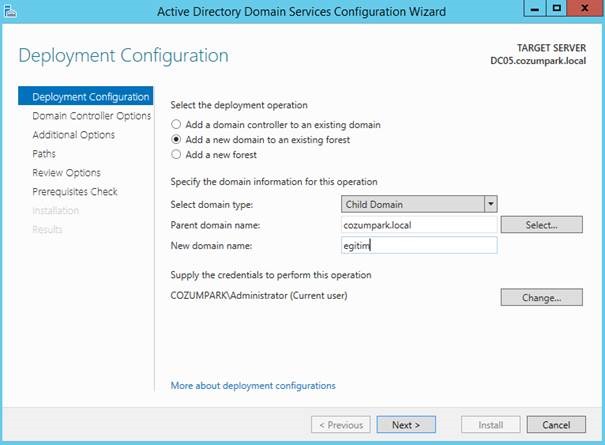

Karşımıza Active Directory Domain Services Configuration Wizard penceresi gelecektir. İlk olarak Deployment Configuration aşamadında kurulum tipini seçiyoruz. Mevcut forest içerisinde yeni bir child domain kuracaksak, Add a new domain to an existing forest seçeneğini seçiyoruz.

Select domain type listesinden child domain kurulumu yapacağımız için Child Domain seçeneğini seçiyoruz. Bu seçeneği seçtikten sonra da hangi parent domainin altına child domain kuracaksak Parent domain name kısmında da bu domaine ait domain DNS adını elle metin kutusunua yazabileceğimiz gibi Select butonunu kullanarak liste kutusundan da seçebiliriz. New domain kutusuna da kurulacak child domaine vereceğimiz domain adını belirliyoruz. Biz egitim olarak child domain adı bilgisini metin kutusuna girdik. Bu durumda kendisi zaten otomatik olarak parent domain adını child domain adı sonuna son-ek (suffix) olarak ekleyecektir. Bu durumda child domainin tam DNS adı egitim.COZUMPARK.local olacaktır. Credentials bölümünde de kurulumu yaparken kullanılacak kullanıcı hesabını gösteriyoruz. Burada şu anda logon durumdaki administrator hesabını gösteriyoruz ve sonra Next ile sonraki aşamaya geçiyoruz.

Not: Tree Root Domain kurulumunu diğer makalelerimizde detaylı olarak ele almıştık.

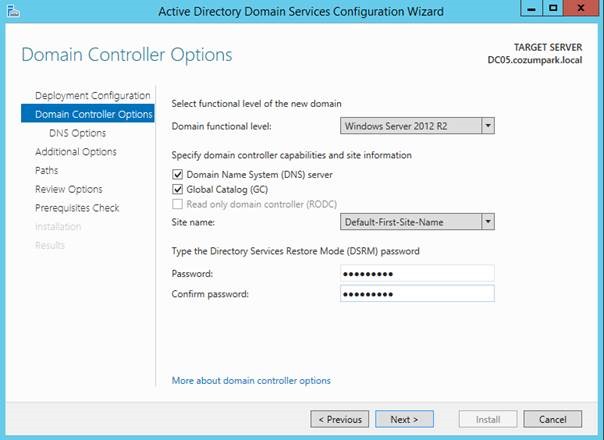

Karşımıza Domain Controller Options ekranı gelecektir. Bu ekranda Forest ve Domain Functional Level seviyelerini belirtmemiz gerekiyor. Biz mevcut bir Windows Server 2012 R2 forest içerisine child domain olarak Windows Server 2012 R2 sunucumuzu kurduğumuz için ben doğrudan Windows Server 2012 R2 domain seviyesini seçtim.

Not : Forest ve Domain Fonksiyonel seviyelerini yine ayrı bir makalede detaylı olarak ele alacağız.

Yine bu ekranda domain controller sunucumuzu aynı zamanda DNS Server olarak da yapılandırmak için Domain Name System (DNS) Server kutucuğunu da işaretliyoruz. Bildiğiniz gibi active directory domain yapıları tamamen DNS isimlendirme sistemi üzerine inşa edildiği için sistemin çalışması için de DNS Servisine ihtiyaç duyarlar. Bu ekranda bu domain controller sunucuyu kurulacak child domain içerisinde Global Catalog olarak konfigüre etmek için de Global Catalog kutucuğunu işaretliyoruz. Read-Only domain controller (RODC) seçeneği bu aşamada pasif geliyor. Zira öncelikle writeable bir domain controller’ın child domain içerisinde kurulması gerekecektir. Sonrasında ihtiyaca göre şube ya da uzak lokasyonlara RODC kurabilirsiniz. RODC kurulumlarını ve çalışma mimarisini de ayrı bir makalede detaylı olarak ele alacağız.

Yine bu ekranda hemen alt kısıma Directory Service Restore Mode (DSRM) parolamızı giriyoruz. DSRM domain controller sunucularda active directory veritabanını geri yükleme modunda sistemi açmak için kullanılır.

Yukarıdaki şekilde de görüldüğü gibi gerekli ayarlarımızı yaptıktan sonra Next ile bir sonraki aşamaya geçiyoruz.

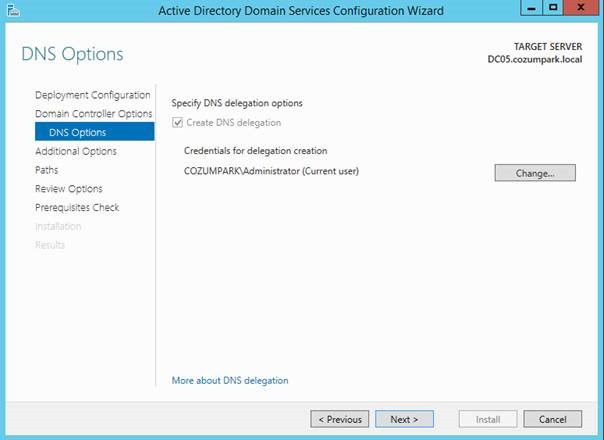

Karşımıza DNS Options ekranı gelecektir. Bu ekranda mevcutta bir DNS altyapınız varsa isteğe bağlı olarak yeni kurulan DNS sunucuya mevcuttaki DNS zone üzerinde delegasyon ataması yapılabilir.

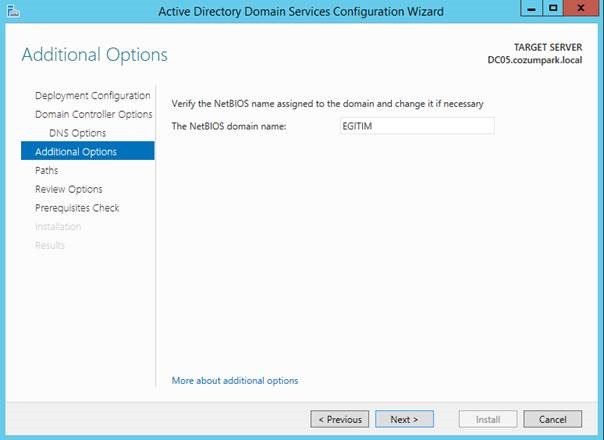

Next ile bu aşamayı da geçiyoruz.Karşmıza gelen Additional Options ekranında Domain Netbios adını göreceksiniz. Özellikle netbios-tabanlı uygulamalar DNS domain ismi yerine netbios adını kullanırlar. Bu aşamada bizde domainimize ait netbios adını belirliyoruz. Netbios adı DNS domain adından uzantılar atılmış olarak geliyor. İsterseniz gelen isimde ekleme-silme gibi değişiklikler de yapabilirsiniz. Biz aynen bırakarak Next ile sonraki aşamaya devam ediyoruz.

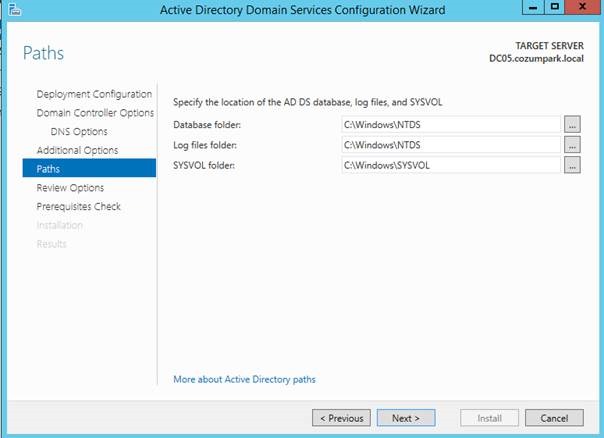

Karşımıza gelen Paths ekranında active directory veritabanı, log ve SYSVOL bilgilerinin kaydedileceği lokasyonu belirtmemizi isteyen ekran gelecektir. Burada gösterdiğimiz klasör yolunun bulunduğu diskin dosya sisteminin NTFS olması çok önemlidir. İlgili yol tanımlarını girdikten sonra Next ile bu aşamayı da geçiyoruz.

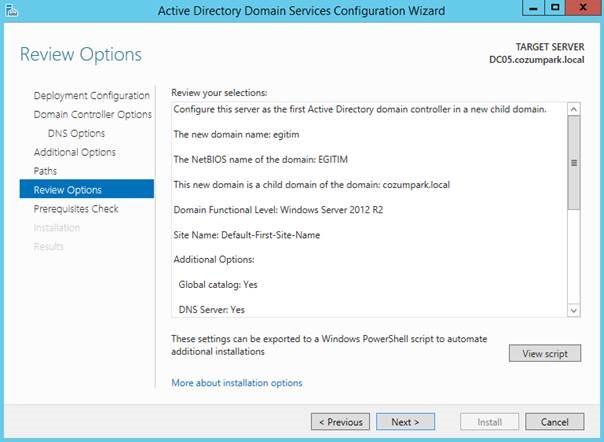

Son kısımda karşımıza Review Options ekranı geliyor. Bu ekranda bu aşamaya kadar yaptığımız ayarları ve yapılandırmaları gözden geçirmemizi sağlayan özet bilgiler geliyor.

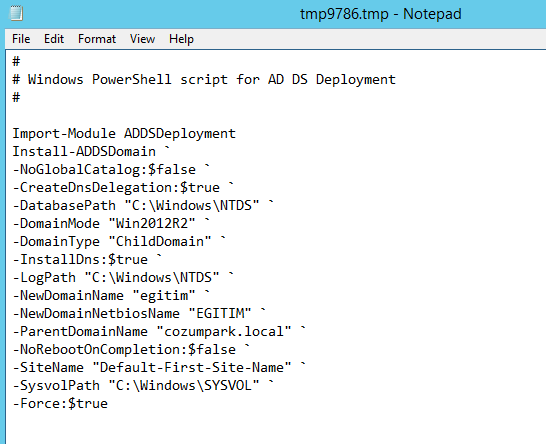

İsterseniz bu yapılandırmaların dışarıya bir script dosyasını çıkarmak isterseniz View Script butonunu kullanabilirsiniz.

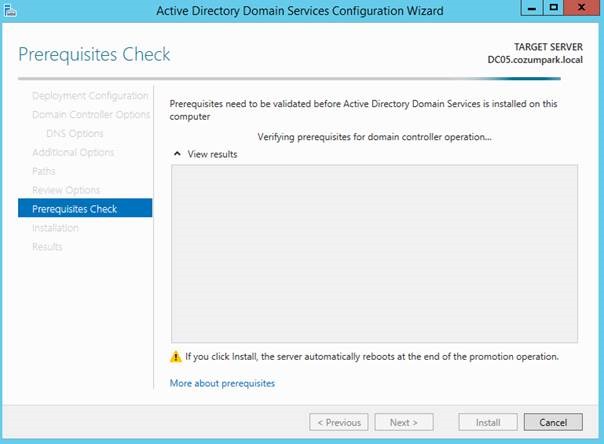

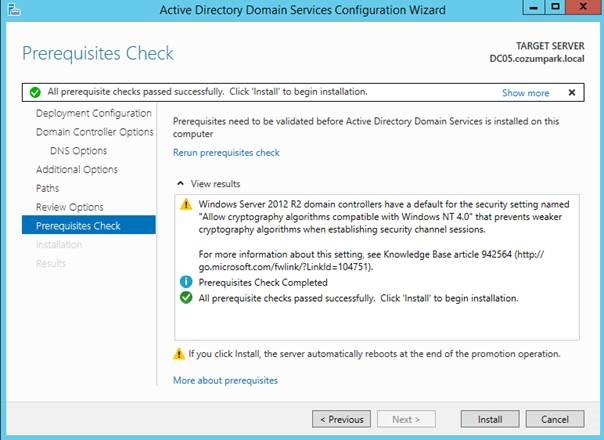

Seçenekleri gözden geçirdikten sonra tekrar Next butonuna basıyoruz. İşte bu aşamada Windows Server 2012 R2 ile beraber gelen yeni özelliklerden olan, Active Directory Prerequisities Check aşaması başlıyor. Bu aşamada yaptığımız seçimlere göre mevcut sunucunun ve ortamın active directory kurulumu için gerekli ön gereksinimleri karşılayıp karşılamadığı ile ilgili bir takım kontroller gerçekleştiriliyor. Böylece active directory kurulumu için eksik bir adım ya da bileşen kaldı ise ya da uyumsuz bir durum varsa bunları da raporlayarak kuruluma geçmeden bizi uyarıyor. Eski Windows Server versiyonlarında bu tip bir kontrol olmadığı için bu tip eksikliklerle kurulum aşamasında karşılaşabiliyorduk.

Ön gereksinim kontrolü başarıyla geçildi ise aşağıdaki şekilde de görülen mesajlar ekrana gelecektir.

Bu işlemler sonrasında Install butonuna basarak kurulum sürecini başlatıyoruz.

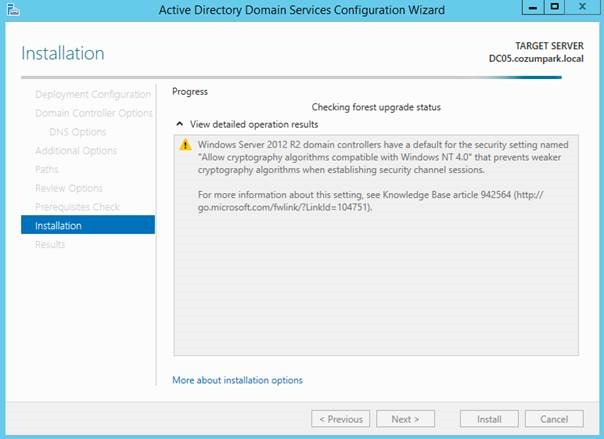

Kurulum sürecinde öncelikle yüklenecek bileşenler ve servisler kontrol edilip, sonrasında da kuruluma geçiyor.

Kurulum tamamlandıktan sonra sistem otomatik olarak yeniden başlatılıyor. Ve domain ortamına logon olacak şekilde logon arayüzü karşımıza geliyor. Egitim.COZUMPARK.local isimli domainimize Administrator hesabı ile logon sürecini başlatıyoruz.

Açılan domain controller sunucuda Active Directory Domain Service rol ve yapılandırma sonrasında bir takım değişiklikler meydana geliyor. Şimdi de bunları sırayla gözden geçirelim:

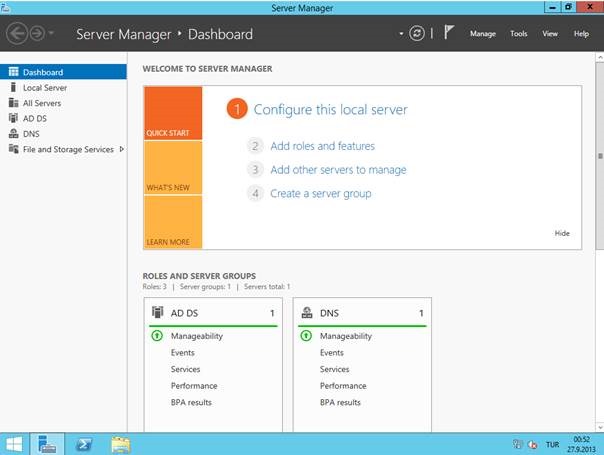

Server Manager Konsolunda Meydana Gelen Değişiklikler:

Server Manager konsolu içerisinde Dashboard ekranında sol menüye AD DS ve DNS rollerine ait kısayollar ekleniyor. Yine Dashboard ekranında Roles and Server Groups altına AD DS ve DNS rollerine ait sağlık durumları, olaylar, performans ve yönetimsel durumlarına ilişkin özet bilgileri içeren bölüm geliyor.

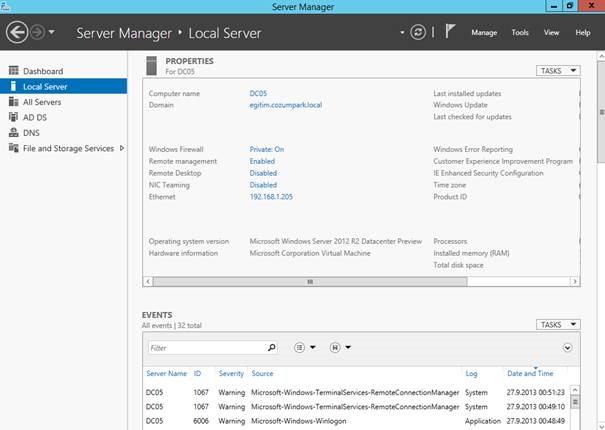

Yine sol menüden Local Server tıklanında sağ ekranda sunucumuzun bulunduğu ortamın Domain yapısına geçtiğini görüyoruz.

Server Manager konsolunda Tasks menüsüne Active Directory yönetim araçlarına ait kısayolların geldiğini görüyorsunuz.

Start Menüde Meydana Gelen Değişiklikler:

Windows Server 2012 R2 ile Metro-Arayüzüne taşınan Start menü içerisine active directory servisine ait kısayolların otomatik olarak oluşması da meydana gelen değişikliklerden bir diğeri.

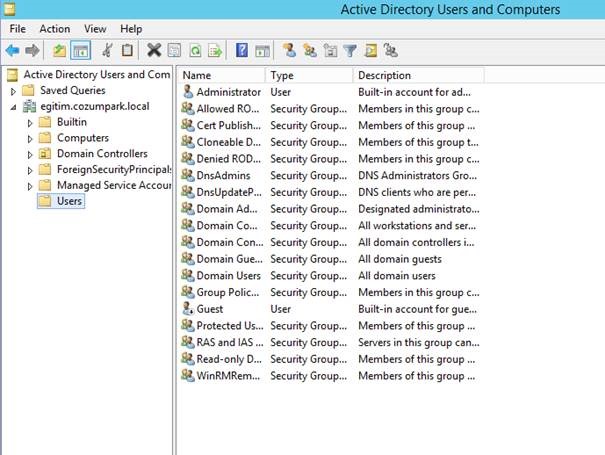

Active Directory Users and Computers Konsolu:

Start menüden Active Directory Users and Computers konsolunu açınca gelen ekranda domain yapısına ait objeleri göreceksiniz.

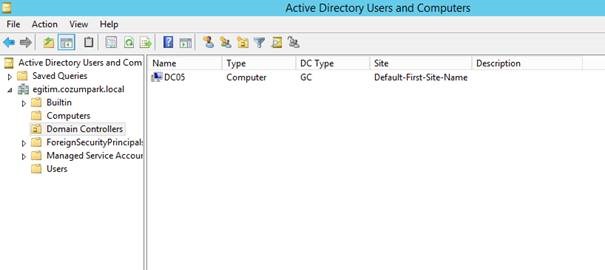

Yine Domain Controllers OU’su içerisinde DC05 isimli sunucumuzun Default-First-Site-Name isimli active directory site içerisinde domain controller ve global catalog olarak yapılandırıldığını göreceksiniz.

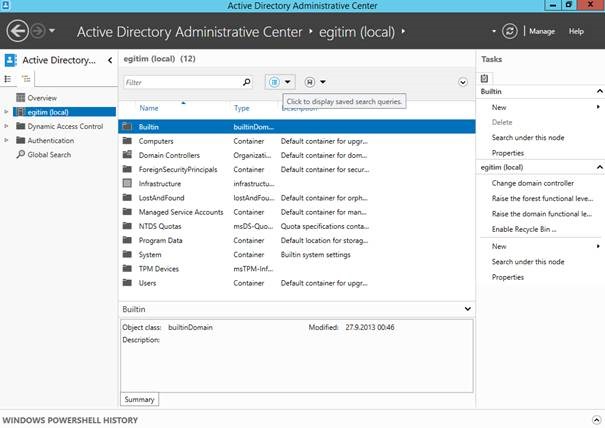

Active Directory Administrative Center Konsolu:

Windows Server 2012 R2 ile geliştirilen ve çok sayıda yeni özellikle yetenekleri zenginleştirilen konsol olan Active Directory Administrative Center konsolunu açtığımızda da yine child domain yapımızla ilgili bilgileri kontrol edebiliriz.

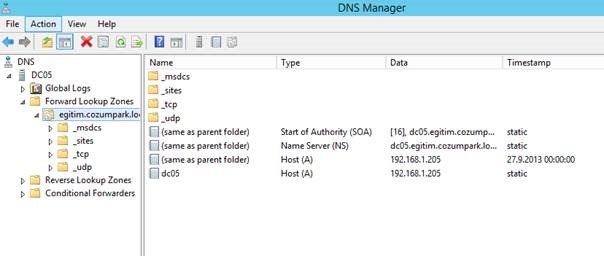

DNS Server Konsolu:

Sunucumuz üzerine sadece active directory bileşenleri değil aynı zamanda DNS sistemine ait bileşenler de kurulduğu için Start menüsünden DNS kısayoluna tıklayarak açılan DNS konsolunda da DNS ile ilgili zone yapısının ve kayıtların sağlıklı bir biçimde oluştuğunun kontrolünü yapabilirsiniz.

Active Directory Site and Services Konsolu:

Active Directory rol ve yapısının kurulması sonrasında active directory yapısına ait replikasyon mimarisinin yönetimi için kullanılan site yapısı da otomatik olarak oluşacaktır. Bu yapının oluştuğunun kontrolü için de yine Start menüden Active Directory Site and Services konsolunu kullanabilirsiniz.

Yukarıdaki şekilde de görüldüğü üzere Default-First-Site-Name isimli site altında DC05 isimli domain controller sunucumuzun geldiğini göreceksiniz.

Active Directory Veritabanı ve SYSVOL Dosyaları:

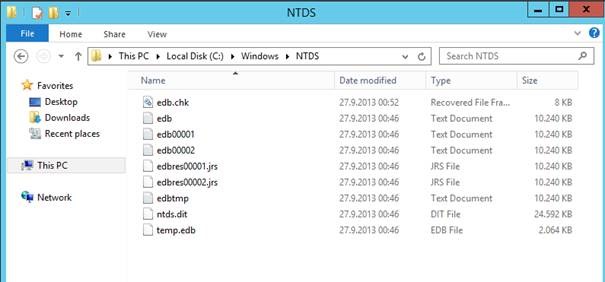

Kurulan active directory domain ve forest yapısına ait bilgilerin saklandığı NTDS veritabanının sunucumuzun Windows\NTDS dizini altına geldiğini göreceksiniz.

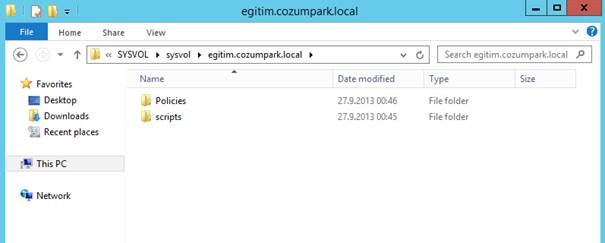

Yine domain ortamındaki oluşturulan GPO nesnelerine ve scriptlere ait bilgilerin clientlara ve diğer DC’lere güncellenmesinde kullanılan SYSVOL dizininin de başarılı bir biçimde oluştuğunu kontrol ediyoruz.

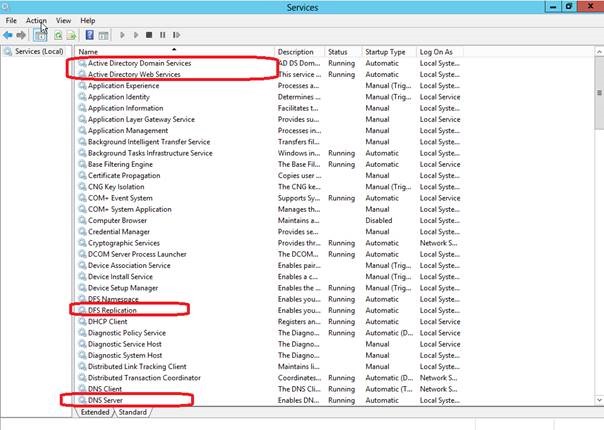

Active Directory Domain Service kurulumu sonrasında meydana gelen bir diğer önemli değişiklik de servisler konsolunda meydana gelen eklemelerdir. Active Directory Domain Service ve Active Directory Web Service bu konsolda eklenen servislerin başında gelmektedir. Active Directory Domain Service NTDS veritabanına erişim için gerekli servistir. Yine active directory domain controller sunucular arasında replikasyon için kullanılan DFS Replication ve isim çözümlemesi için faaliyet gösterecek DNS Server servisi ilk anda belirginleşen servis eklentileridir.

Active Directory Kurulumu Sonrasında Gelen Servisler:

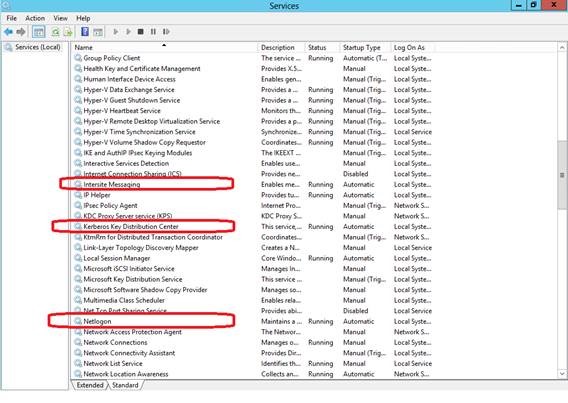

Bunlarında yanında aşağıdaki şekilde de görülen siteler arası mesajlaşmada kullanılan Intrasite Messaging servisi, domain ortamındaki kimlik doğrulama ve token yönetimini sağlayacak Kerberos protokolüne ait Kerberos Key Distribution Center servisi ve kullanıcıların domain ortamına logon olmasını sağlayacak NetLogon servislerinin de otomatik olarak eklendiğini ve çalışmaya başladıklarını göreceksiniz.

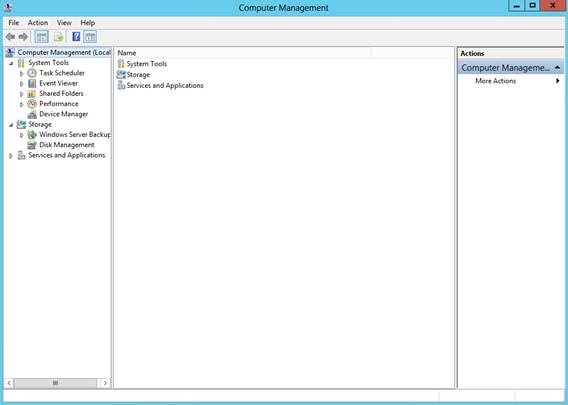

Computer Management Konsolunda Meydana Gelen Değişiklikler:

Domain Controller olarak kurulan sunucularda gözle görülür önemli değişliklerden biri de Computer Management konsolunda gerçekleşmektedir. Aşağıdaki şekilde de görüldüğü üzere bu konsolda Local Users and Groups eklentisinin otomatik olarak kalktığını göreceksiniz.

Çünkü artık bu sunucu üzerinde sadece active directory ortamına logon olma ve domain hesaplarına ait operasyonları gerçekleştirme sağlanacaktır.

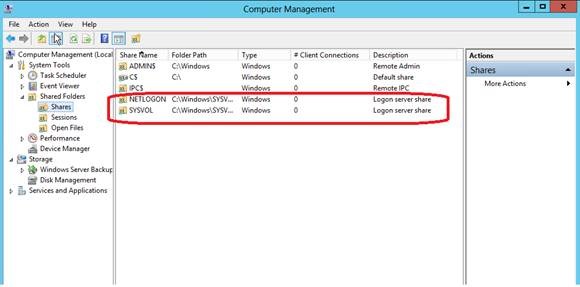

Yine Computer Management konsolu içerisinde System Tools\Shared Folders\Shares altına gelince sağ ekranda NETLOGON ve SYSVOL paylaşımlarının otomatik olarak oluştuğunu göreceksiniz.

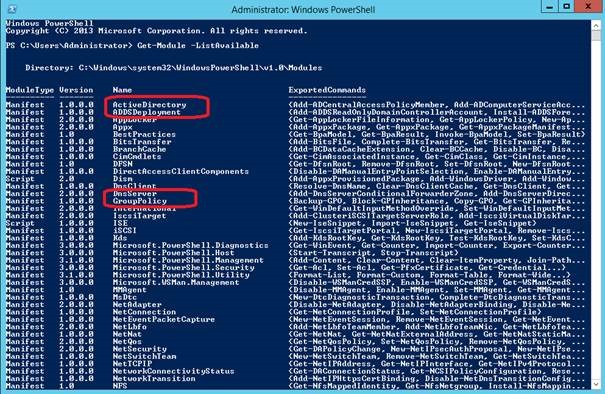

PowerShell Komut Satırında Meydana Gelen Değişiklikler:

Active Directory Domain Service rolü kurulan sunucudaki bir diğer değişiklik de PowerShell komut kütüphanelerinde meydana gelmektedir. Aşağıdaki şekilde de görüldüğü gibi Active Directory ve Group Policy gibi powershell komut kütüphaneleri ve bunlara ait komut satırı araçlarının da kurulum sonrasında oluştuğunu görmekteyiz.

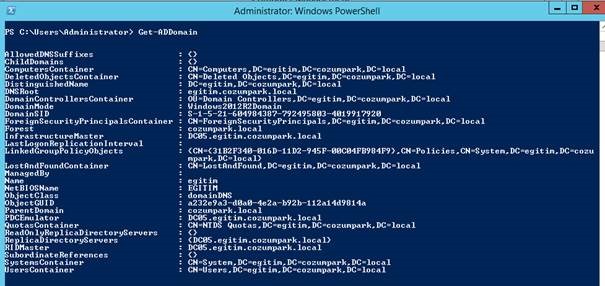

Kurulan domainimizle ilgili bilgi almak için aşağıdaki şekilde de görülen Get-ADDomain komutunu vermeniz yeterlidir. Domaine ait tüm detayları size detaylı olarak verecektir.

Yine kurulan active directory forest hakkında detayları öğrenmek ve bilgi almak için de aşağıdaki şekilde görülen Get-ADForest komutunu çalıştırmak yeterlidir.

Diğer Meydana Gelen Bazı Değişiklikler:

Registry içerisine Active Directory ile ilgili gerekli registry anahtarları oluşur.

Active Directory ile ilgili performans parametreleri, System Monitor’e eklenir. Dolayısıyla bu performans parametreleri kullanılarak, Active Directory performans analizi yapılabilir.

SMTP üzerinden mail bazlı sertifikasyonu sağlayacak ve sertifika isteklerini yerine getirecek olan X.509 DC sertifikası Active Directory’ye yazılır.

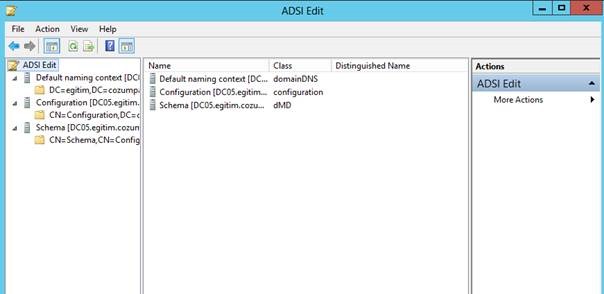

Active Directory kurulduktan sonra active directory yapısında üç çeşit dizin (directory) oluşmaktadır. Bunlar; Domain Partition, Schema Partition, Configuration Partition. Bu partition yapılarına ADSIEDIT konsolundan erişebilirsiniz.

Domain Directory Partition: Kendi domaininiz içerisindeki kullanıcılar, gruplar, bilgisayarlar, ve diğer nesnelerin tutulduğu veritabanıdır.Bu partition aynı domain içerisindeki tüm domain controller bilgisayarlarına replikasyon yöntemi ile çoğaltılır.

Schema Directory Partition: Active Directory forest yapısı içerisindeki tüm nesnelere ait sınıflandırma ve özellik bilgilerini tutan şema (Schema) kataloğunu içermektedir. Bu partition Active Directory forest yapısı içerisindeki tüm domain controller bilgisayarlarına güncellenir. Schema tüm forest kapsamında tektir. Yani forest içerisindeki tüm domainler aynı şema yapısını kullanırlar.

Configuration Directory Partition: Forest içerisindeki konfigürasyon nesnelerini içerir. Bunlar ; siteler, serverlar, servisler ve directory (dizin) partitionlarıdır. Bu partition, Active Directory forest yapısı içerisindeki tüm domain controller bilgisayarlarına güncellenir.

Sonuç Olarak;

Windows Server 2012 R2 ile buluta giden yolda katma-değerli çok sayıda önemli yenilikler geliyor ve bizler de bu yenilikleri sizlerle en hızlı ve doğru kaynaklardan paylaşmaya devam ediyoruz . Bu makalemizde de Windows Server 2012 R2 İle Active Directory Domain Servislerinde Child Domain Kurulumunu detaylarıyla adım adım inceledik. Windows Server 2012 R2 ile gelen diğer yenilikleri inceleyeceğimiz bir başka makalemizde görüşmek üzere sağlıcakla kalın.

Mesut ALADAĞ

Microsoft MVP, MCT