DNS Spoofing Nedir?

DNS Spoofing (DNS Önbellek Zehirlemesi olarak anılır), yetkisi olmayan bir ana makinenin bir Etki Alanı Adı Sunucusu’na (DNS) ve tüm isteklerine yönlendirdiği bir saldırıdır. Bu, temel olarak bir saldırganın tüm DNS isteklerini ve dolayısıyla tüm trafiğini kendi (veya ona ait) makineye yönlendirebilir, kötü niyetli bir şekilde manipüle edebilir ve muhtemelen geçilen verileri çalabilir. Bu, algılanması çok zor olduğundan daha tehlikeli saldırılardan biridir, ancak bugün size hem nasıl uygulandığını, hem de ağınızdaki bir başkası tarafından gerçekleştirilip gerçekleştirilmediğini nasıl algılayacağımızı göstereceğim.

1.HAZIRLIK

Kali Linux’u önyükleyerek başlayalım. ister Sanal Makine (VM), yerel bir önyükleme veya çift önyükleme. Henüz Kali’ye sahip değilseniz (artık bu web sitesinde olduğunuzu kabul etmeliyiz) resmi web sitesinde bulabilirsiniz.

Devam etmeden önce çalışan bir İnternet bağlantınızın olduğundan emin olun ve hedefinizle aynı ağı kullandığınızdan emin olun. Bu bir LAN (veya WLAN) saldırısıdır ve bu nedenle hem saldırgan hem de kurban aynı ağ geçidine sahip olmalıdır. Mağdurun herhangi bir işletim sistemine sahip olma ön şartı önemli değildir.

2.YAPILANDIRMA

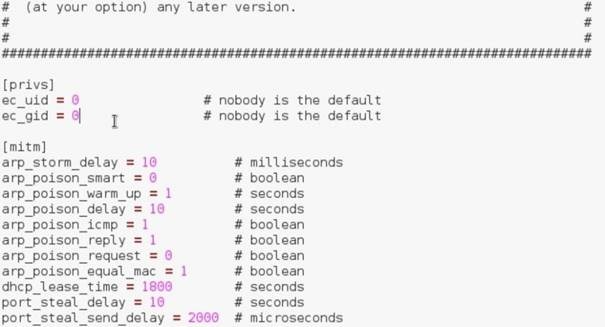

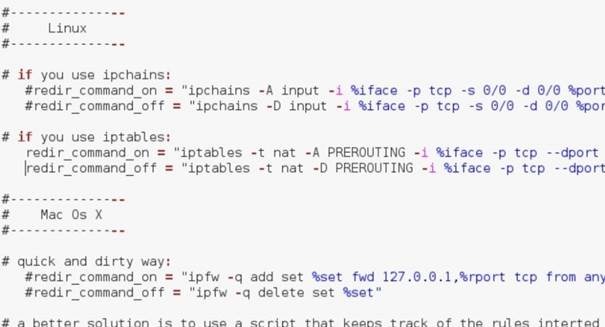

Ettercap tool’u bugün bizim tercih ettiğimiz uygulama olduğundan konfigürasyon dosyasını düzenlemeliyiz. /etc/iletcap/etter.conf dosyasına gidelim ve dosyayı gedit gibi bir metin düzenleyiciyle açıp dosyayı düzenleyelim. Bunun için Terminal’i kullanabiliriz.

Şimdi uid ve gid değerlerini en üstteki 0(sıfır) değerini görmek için düzenlemek istiyoruz, bu yüzden değerleri 0’a çekin.

Şimdi, Linux yazan başlığı bulana kadar aşağıya doğru ilerleyin ve bunun altında her # ile başlayan “if you use iptables” yazan işaretleri kaldırın.

Süper, buraya kadar geldiyseniz konfigürasyon bitti. İşte bu kadar J

3.ETTERCAP

Şimdi Ettercap’i açarak işleme başlayalım. Bunu launchpad veya Terminal’i kullanarak yapabilirsiniz. Ben terminali seçiyorum Devam edin ve Terminal’i açın ve şunu yazın:

Ardından, sniffing interface seçeneğini seçmek istiyoruz. Şimdi hızlı adımları inceleyelim.

Önce Sniff’i seçin> Unified sniffing…>(İnternet’e bağlı arabirimi seçin)> OK

(Terminal ifconfig yazarak ve hangi arabirimin size bir IP adresi verdiğini görerek hangi arabirimin internete bağlandığını öğrenebilirsiniz).

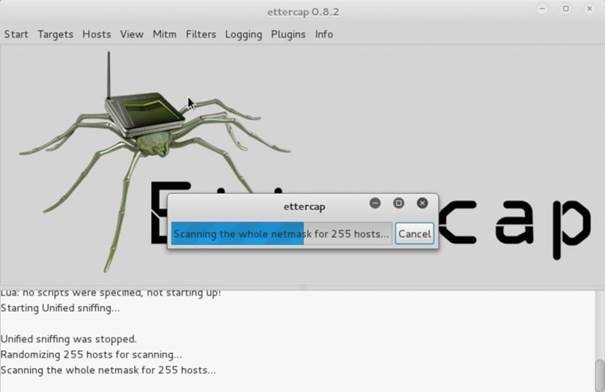

Daha sonra Start > Stop sniffing çünkü OK tuşuna bastıktan sonra otomatik olarak sniffing başlıyor ve bunu istemiyoruz.

Şimdi ağımızdaki hedefleri taramak ve birini seçmek istiyoruz. Bunu yapmak için, Hosts > Scan for hosts’a gidin ve taramayı başlayana kadar bekleyin. Ağınızın boyutuna bağlı olarak yalnızca birkaç saniye sürecektir (ki bu çok büyük değildir).

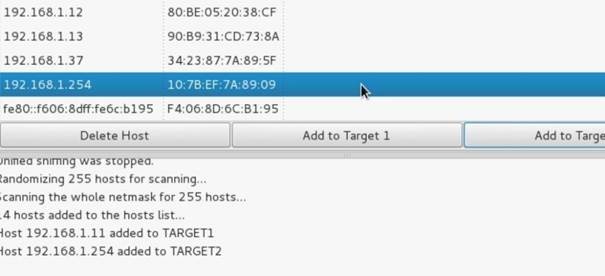

Tarama ile uğraştık ve hedeflerimizi gördük. Ettercap’in bulduğu tüm hedefleri görmek için Hosts ve Hosts List‘i seçin.

Şimdi yapmak istediğimiz, kurbanımızın makinesini TARGET 1’e, ağ geçidi TARGET 2’ye eklememize karşın, ilk olarak her iki IP adresini de bilmeliyiz. Kurbanımızın IP adresini öğrenmek için öncelikle saldıran kim olduğumuzu bilmeliyiz ve hedef makinede ihtiyacımız olan bilgileri bulmak için nmap‘ı kullanarak bunu yapabiliriz. Kurbanınızın kimliğinden emin olduktan sonra Ettercap’daki ana bilgisayar listesinden IP adresini seçin ve TARGET 1’yi seçip hedefe ekle diyin. Artık ağ geçidi IP adresinizi (yönlendiricinizi) bulmanız gerekir. Bunu yapmak için, Terminal’i açın ve ifconfig yazın ve Bcast’in nereye gittiğine bakın: size ağ geçidinizin IP adresini söyleyecektir. Alternatif olarak, route -n komutunu da kullanabilirsiniz. Şimdi, ana bilgisayar listesinden ağ geçidi IP’sini seçin ve Add to TARGET 2’yi seçin.

4.AKSİYON

Şimdi her iki Hedefi de kurbanımıza ve ağ geçidine ayarladık, saldırıya geçebiliriz.

MITM sekmesine gidin ve ARP poisoning seçin, Sniff remote connections seçin ve OK‘a basın. Şimdi Plugins > Manage the plugins’e gidin ve bu eklentiyi etkinleştirmek için dns_spoof‘u çift tıklayın.

Şimdi Ettercap klasöründeki başka bir dosyayı düzenlemeliyiz.

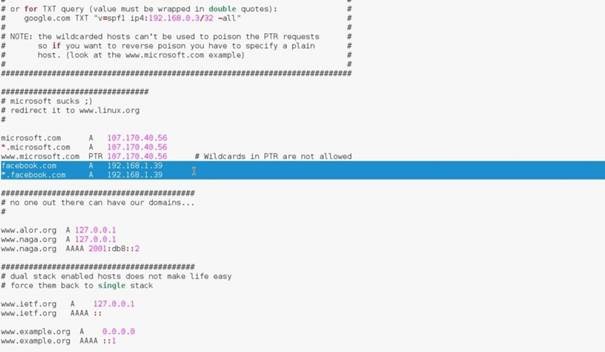

Bu etter.dns dosyası hosts dosyasıdır ve belirli DNS isteklerini yeniden yönlendirmekten sorumludur. Temel olarak, eğer hedef facebook.com’a girerse, Facebook’un web sitesine yönlendirilirler, ancak bu dosya hepsini değiştirebilir. Burası sihirin gerçekleştiği yer, bu yüzden onu düzenleyelim.

Ancak, önce, hosts dosyasında neler yapılabileceğini ve ne yapılacağını açıklayayım. Dolayısıyla gerçek bir hayat senaryosunda, bir saldırgan bu fırsatı kullanarak trafiği sniffing için kendi makinelerine yönlendirir. Bu, Kali makinesinde bir Apache sunucusu başlatarak ve varsayılan ana sayfayı bir facebook.com veya yemeksepeti.com klonuna dönüştürerek, mağdur bu web sitelerini ziyaret edince saldırgan makinesine yönlendirildikten sonra onun sunduğunu görecektir. “Sözü edilen sitelerin klonları“. Bu muhtemelen masum olmayan kullanıcıları, kimlik bilgilerini kimlerin bilmemesi gereken yerlere girmelerine kandırır. Evet bunuda anlattığımıza göre, hadi yapalım.

Öncelikle, herhangi bir web sitesinden trafiği, Kali makinenize yönlendirin. Bunun için “redirect it to www.linux.org;” yazan yere gidin ve aşağıda olduğu gibi başka bir satır ekleyin, ancak şimdi istediğiniz web sitesini kullanın. Ayrıca, IP adresini IP adresinize değiştirmeyi unutmayın.

Şimdi, gelen trafiği kabul etmek için Apache’yi başlatmaya ihtiyacımız var.

Varsayılan html sayfası klasörüne geçelim. Kurbanın, yönlendirme yaptıklarında gördüklerini kontrol edebileceğimiz yer burasıdır. index.html sayfasını bulacağınız yer /var/www/html’dir. Belgeyi ihtiyaçlarınıza göre değiştirebilir ve sayfayı kaydedebilir ve değişiklikler anında etkili olur. Bakalım burada ne var. J

Burada yapılması gereken en son şey saldırıyı başlatmaktır. Ettercap’e geri dönün ve Start > Start sniffing‘i seçin.

Şimdi mağdur etter.dns dosyasında belirttiğiniz web sayfasını her ziyaret ettiğinde (benim durumum facebook.com), yukarıdaki bizim hazırladığımız ve göze çarpmayan sayfaya yönlendirilecektir. Saldırgan istenen sayfayı hemen getiren ve etter.dns dosyasını kuran ve oturum açma işlemini otomatik olarak dinleyen bir komut dosyası yazabileceğinden, bunun son derece kötü niyetli olabileceğini görebilirsiniz. Bu, gerçekten çok az kaynakla DNS Spoofing saldırısı gerçekleştirmenin çok basit olduğunu size göstermektedir.

5. TESPİT ETMEK

Öyleyse kendinizi nasıl korursunuz? Birkaç yol vardır: ARP poisoning algılama için inşa edilmiş yazılımları kullanın veya düzenli arp komutunu manuel olarak kontrol edin.

Önce yazılımlara bakalım, önerebileceğim birkaçı var.

1.XArp

GUI ile geliştirilmiş ARP spoofing algılama ve aktif probing yazılımı. Bu tür bir iş için tasarlanmış ve hem Windows hem de Linux üzerinde çalışıyor (OS X için de yapılandırılabilir).

2.Snort

Muhtemelen Snort’u IDS özelliği ile biliyorsunuzdur, ancak eminim ki aynı zamanda ARP spoofing da yakaladığını duymamışsınızdır.

3.ArpON

Bu ARP’yi spoofing ve cache poisoning karşı korumak için taşınabilir bir işleyici arka plan programıdır.

Arpwatch, Antidot ve ArpAlert gibi birkaç kişi daha var ancak onları Google’layarak kullanabilirsin. Onları da yazamadım

Şimdi, peki manuel kontrol nasıl?

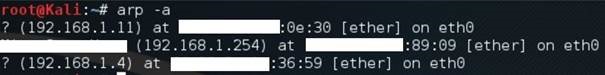

Bu, size biraz önceden bilgi vermenizi gerektirdiği için biraz zor. Yapabileceğiniz şey varsayılan ağ geçidinin (diğer bir deyişle yönlendiriciniz) MAC adresini (veya onu gördüğünüzde tanımanıza yardımcı olacak kısımlarını) ve ARP önbellekte kontrol etmeyi unutmayın.

ARP önbelleğini kontrol etmek için Terminal’e gidin ve arp -a yazın ve böyle çeşitli girişleri göreceksiniz:

BSSID (MAC adresi) girişlerini ‘güvenlik‘ nedenleriyle kaldırdım.

Ağ geçidinizin MAC adresinin ilk veya son 6 karakteri gibi bir şey hatırlayabilir ve arp -a‘nın eşleşip eşleşmediğini sürekli olarak kontrol ederseniz, kendiniz herhangi bir üçüncü parti yazılımına ihtiyaç duymadan ARP zehirlenmesini algılamanın bir yolunu bulursunuz. Harika değil mi

SONUÇ OLARAK DNS SPOOFİNG

Artık DNS spoofing nasıl çalıştığını ve en önemlisi kendinizi nasıl koruyacağınızı biliyorsunuzdur. Bu özellikle gerçek hayat senaryolarında yararlıdır ve umarım eğer bununla karşılaşırsanız, nasıl tespit edip kaçınacağınızı bileceksiniz.

Cenker Çetin