Bind DNS ve Active Directory Entegrasyonu

Bu makalemizde Bind dns sunucu ile Active Directory entegrasyonunu inceliyor olacağız. Bind Linux/Unix sistemlerde oldukça yaygın olarak kullanılmaktadır. Bind ve Dns yapısı ile ilgili daha ayrıntılı bilgi için portalımızda daha önce yayınlanmış olan https://www.cozumpark.com/blogs/linux_unix/archive/2010/08/29/bind-linux-dns-servisi.aspx adresindeki makaleden faydalanabilirsiniz.

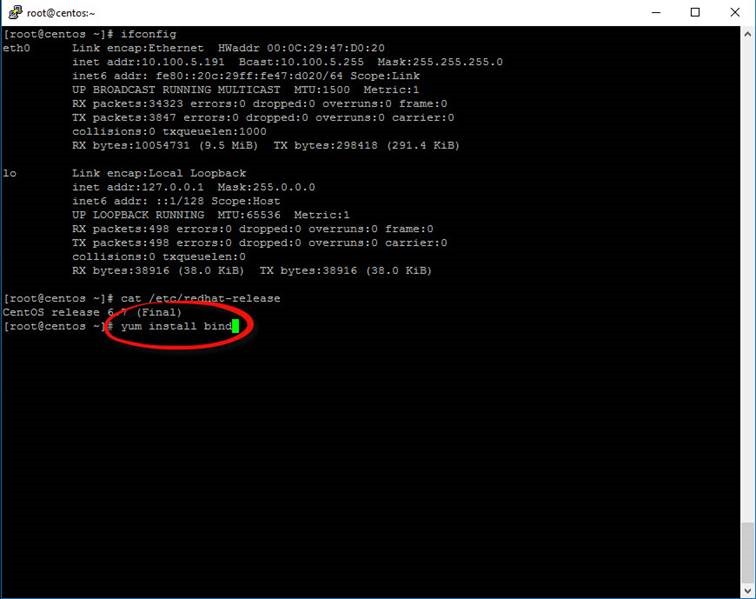

Bind ve Active directory entegrasyonu için öncelikle Linux sunucumuza bind yazılımını kurmamız gerekiyor. Ben test ortamı olarak Centos 6.7 server , 2012 R2 sunucu ve Windows 7 client tercih ettim. Bind dns sunucu yazılımı diğer tüm linux dağıtımları üzerine sorunsuzca kurulabilmektedir.

Centos sunucumuza yetkili kullanıcı ile bağlanıp yum install bind komutu ile kurulumu başlatıyoruz.

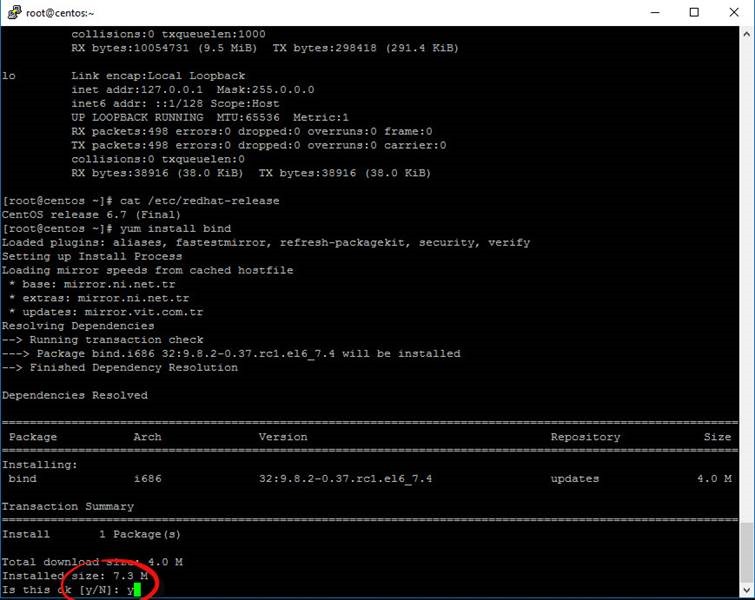

Centos paket depolarından bind yazılımını sunucuma indirip kurmak için bizden onay istiyor. Y seçeneği ile onaylayarak devam ediyoruz.

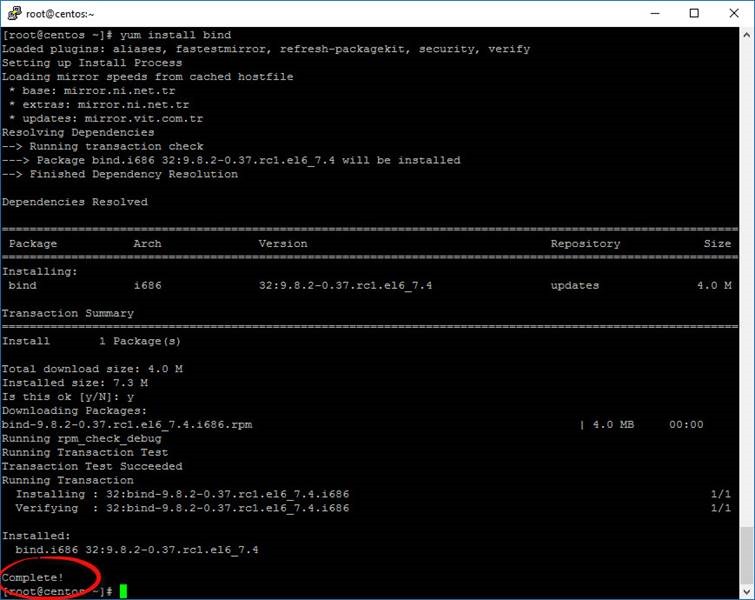

Complete mesajı ile işlemin başarılı bir şekilde sonuçlandığını görüyoruz.

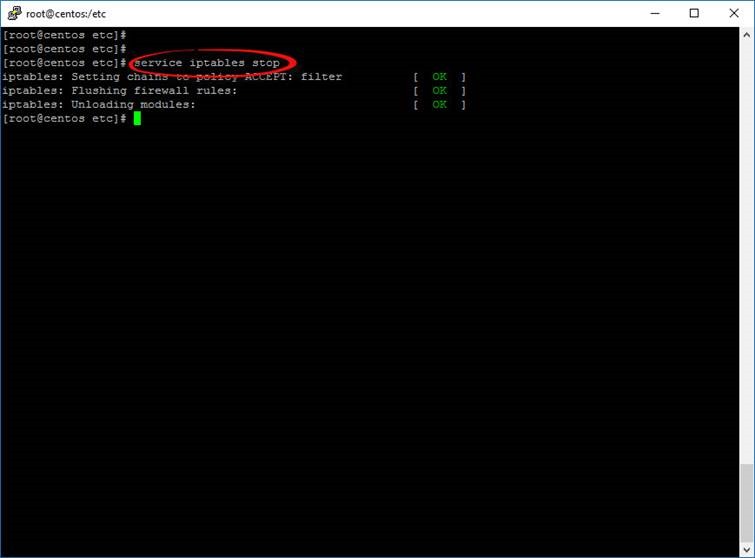

Centos dağıtımı üzerinde iptables (firewall) servisi varsayılan olarak açık geliyor. Bu servisi ben tamamen kapatmayı seçiyorum.

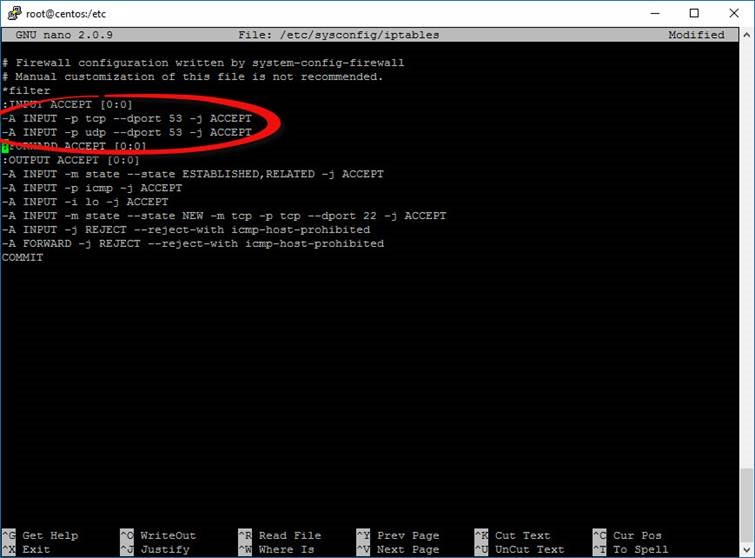

Firewall servisini tamamen kapatmak istemiyorum, sadece gerekli portları açmak istiyorum derseniz

/etc/sysconfig/iptables içerisine :INPUT ACCEPT satırının altına

-A input –p tcp –dport 53 –j ACCEPT

A input –p udp –dport 53 –j ACCEPT

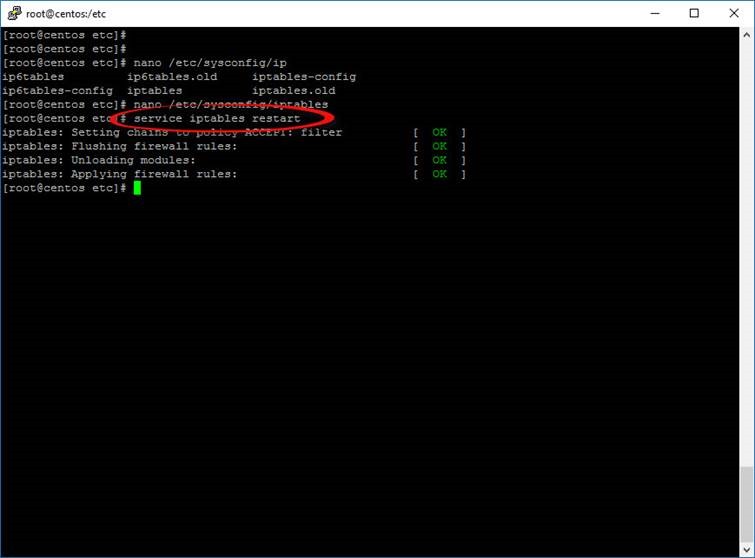

Satırlarını eklemek ve iptables servisini yeniden başlatmak yeterli olacaktır.

Sonrasında bu işlemin kalıcı olması için chkconfig iptables off komutunu kullanabiliriz.

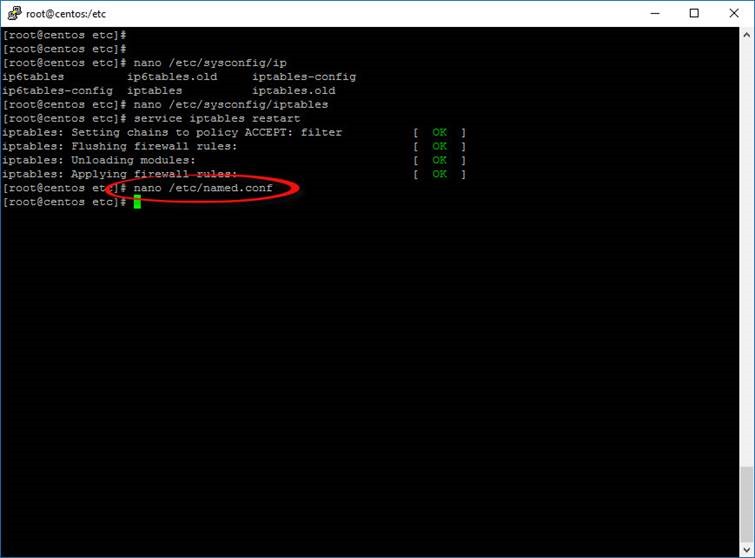

Nano text editörü ile bind konfigürasyon dosyasını (/etc/named.conf) düzenlemeye başlayabiliriz.

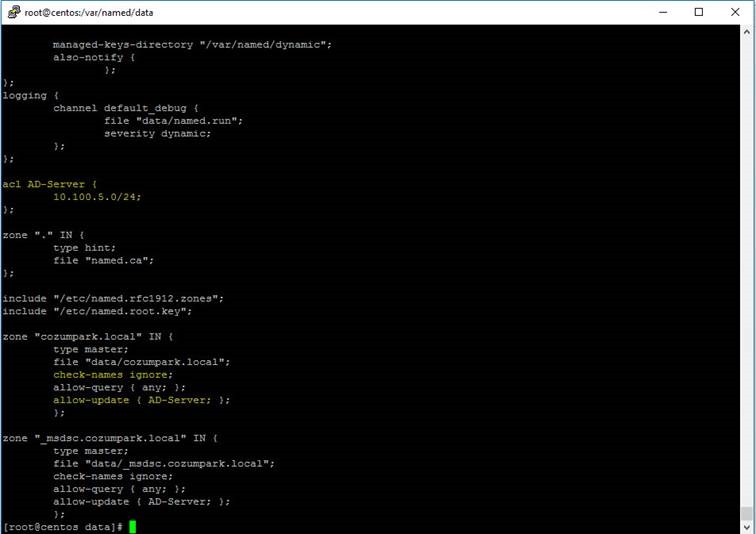

Konfigürasyon dosyası içerisinde cozumpark.local ve _msdcs.cozumpark.local bölgeleri için gerekli tanımları yapıyoruz.

check-names ignore;

bu satır ile _ldap veya _tcp şeklindeki kayıtları oluştururken hata vermemesini sağlıyoruz.

allow-update { AD-Server; };

satırı ile de DC üzerinden dns kayıtlarının oluşturulabilmesini sağlıyoruz.

Sonrasında /var/named/data altında cozumpark.local ve _msdcs.cozumpark.local bölge dosyalarını oluşturmamız gerekiyor.

Cozumpark.local dosyasının içeriği şu şekile olmalı :

[root@centos data]# more cozumpark.local

$ttl 38400

cozumpark.local. IN SOA centos.cozumpark.local. vasvi.cozumpark.com. (

1444746648

10800

3600

604800

38400 )

cozumpark.local. IN NS centos.cozumpark.local.

centos.cozumpark.local IN A 10.100.5.191

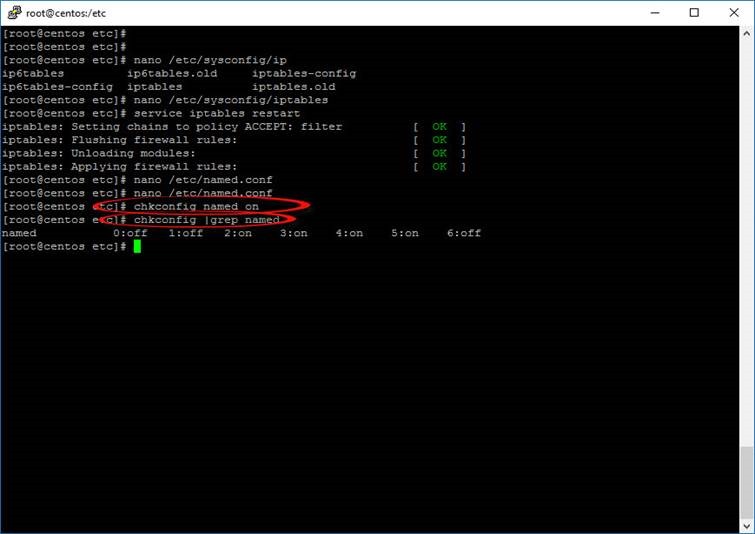

Sonrasında Bind servisini açılışta çalışacak şekilde ayarlıyoruz ki sunucu yeniden başladığında sorun yaşamayalım.

Chkconfig named on komutu named (bind ) sunucunun açılışta çalışmasını sağlıyor.

Chkconfig |grep named komutu ile kontrol ettiğimizde 2, 3, 4, 5 level için on şeklinde olduğunu görebiliyoruz.

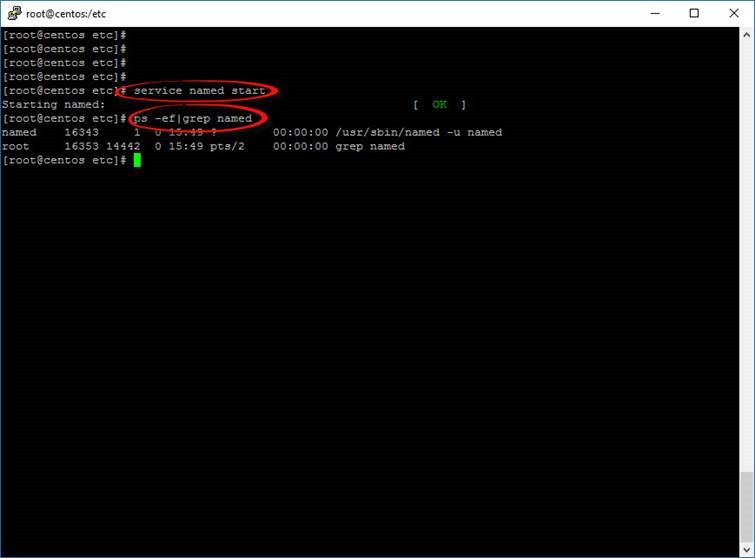

Konfigurasyonu tamamladıktan sonra named (bind) servisini yeniden başlatıyoruz ve çalışıp çalışmadığını kontrol ediyoruz.

Selinux eklentisini devre dışı bırakmamız gerekiyor. Bunun için /etc/sysconfig/selinux dosyası içerisine SELINUX=disabled satırını ekleyip kaydederek çıkıyoruz.

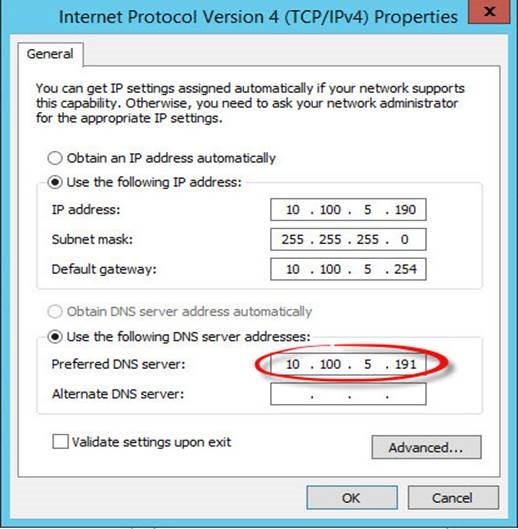

Windows 2012 sunucuma geçip ipv4 ayarlarını yapıyorum, dns olarak Linux sunucumun ip adresini giriyorum.

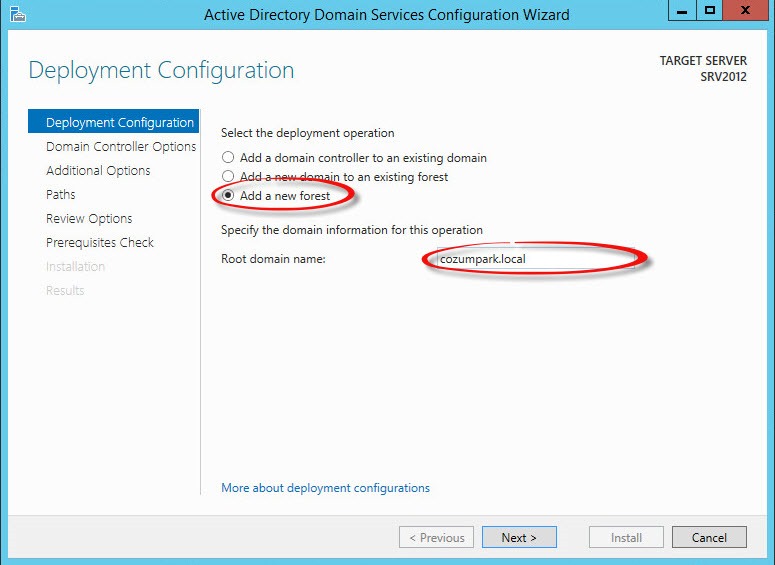

Bundan sonrası klasik Active Directory kurulumu ile neredeyse birebir aynı

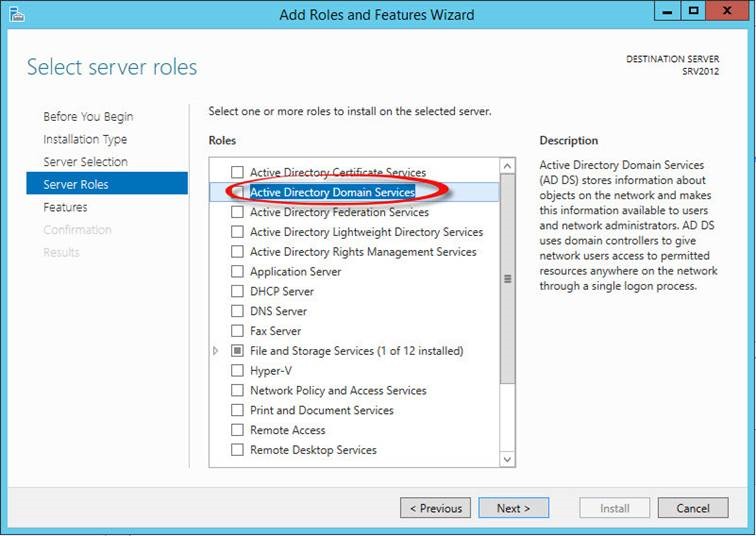

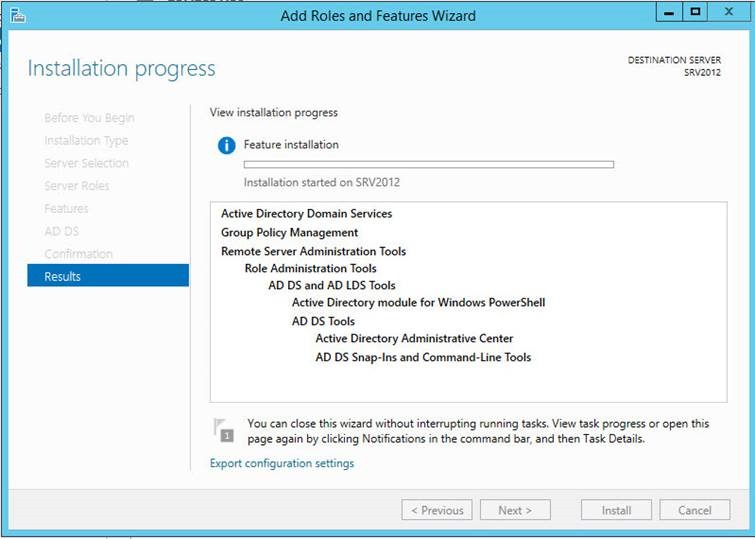

Server manager içerisinden Active Directory Domain Services rolünü kuruyoruz.

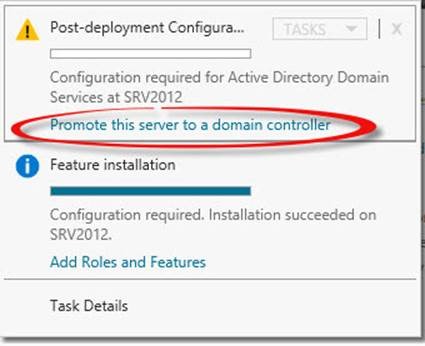

Rol tabanlı kurulum bitince Promote this server to a domain controller seçeneği ile ile Active directory yapımızın kurulumuna başlıyoruz.

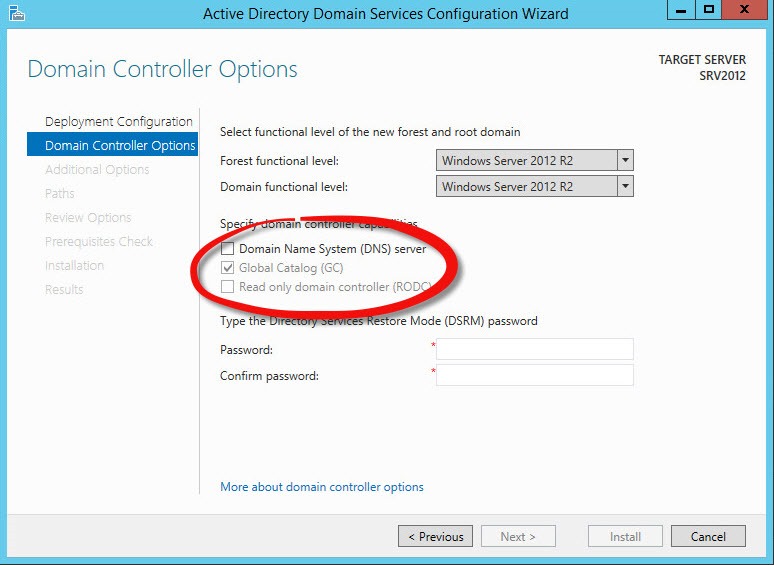

Klasik Active directory kurulumundan farklı olarak dns server kutucuğunu temizliyoruz.

Daha önce kurduğumuz linux sunucu üzerindeki bind dns sunucuyu kullanacağız.

Forest ve Domain Functional level olarak Window Server 2012 R2 seçiyoruz.

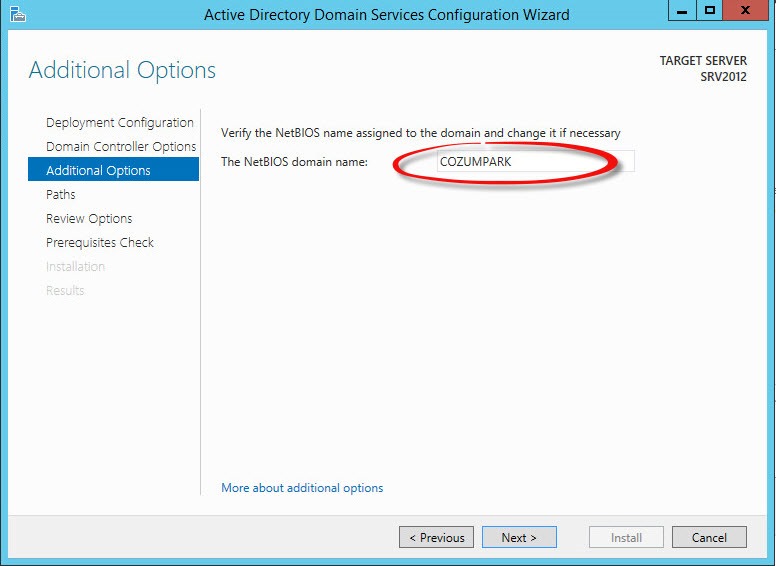

Bir sonraki ekranda Netbios Domain ismimizi de giriyoruz. Kurulum sonrasında sunucumuz yeniden başlıyor. Client tarafına geçip onu da domaine alıyoruz.

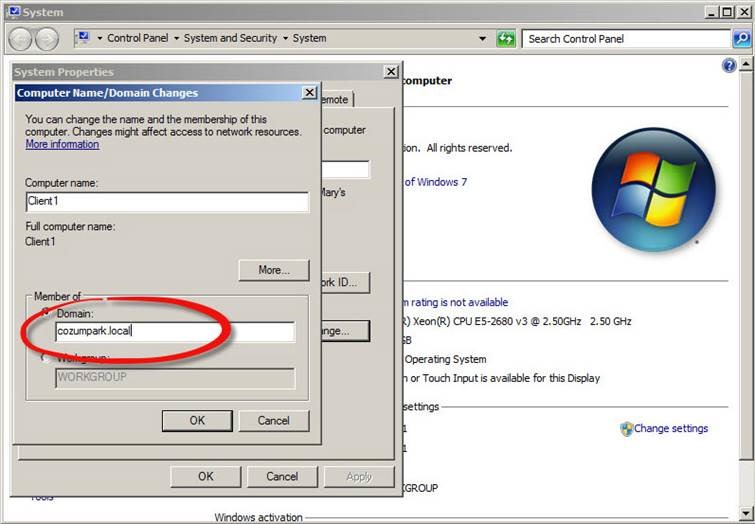

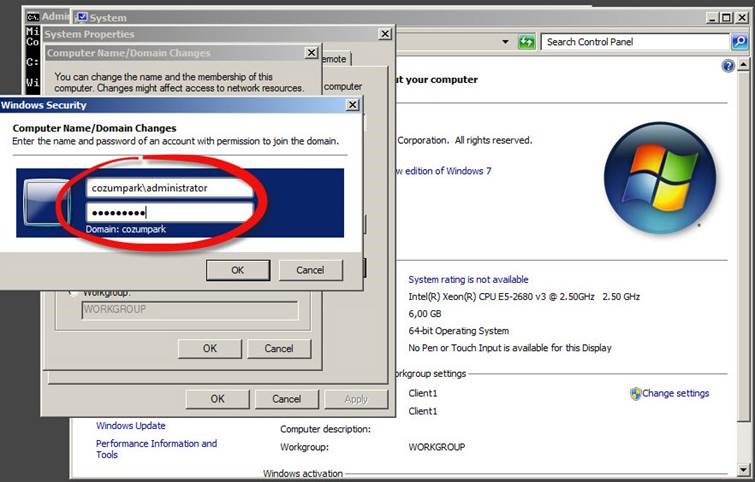

Sunucumuzda olduğu gibi client tarafında da ipv4 ayarlarında dns olarak Linux sunucumuzun ip adresi olması gerekiyor.

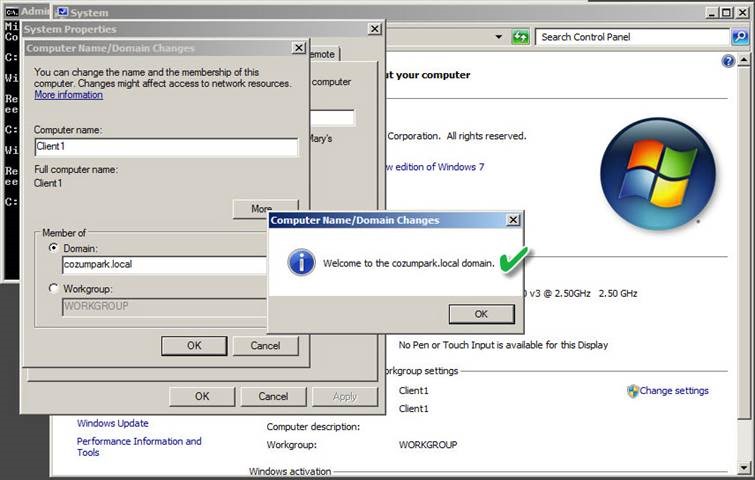

Welcome to cozumpark.local domain mesajı ile işlemin başarılı bir şekilde sonuçlandığını gözlemleyebiliyoruz.

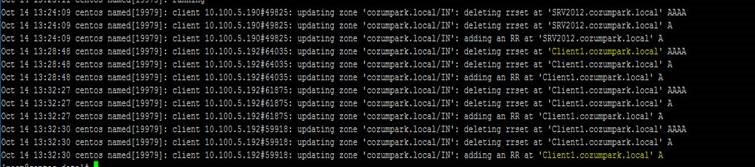

Linux tarafında /var/log/messages dosyasına baktığımızda client için dns ismi oluşturma isteğini görebiliyoruz

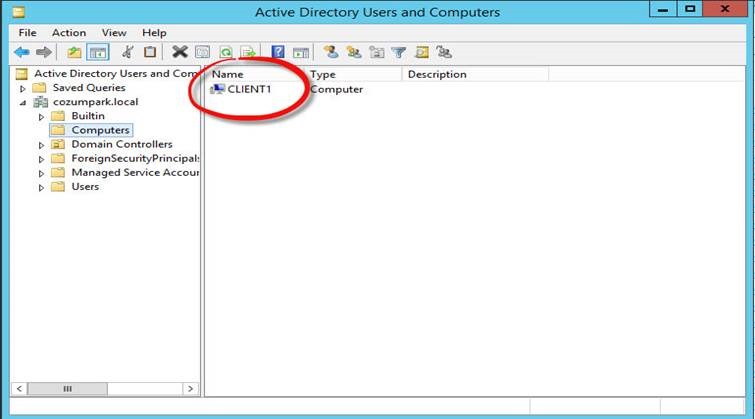

Windows 2012 R2 sunucu üzerinde Active Directory Users and Computers içerisini kontrol ettiğimizde Client1 isimli makinamızı görebiliyoruz.

Faydalı olmasını dilerim.

Eline sağlık.