TINA – Threat intercepting Network Appliance – Giriş

Tüm dünyada, yazılım devlerinin tamamının baş belası olan güvenlik açıkları ellerini kollarını bağlamış bulunmaktadır. Bu tip açıklar yetmiyormuş gibi neredeyse her gün yayımlanan açık yamaları ile bile tehdit yazılımlarına karşı neredeyse çaresiz kalmış durumda. Sonunda tüm bu kargaşa, işin çözümü için ayrı bir sektör oluşmasına sebep olmuş. Güvenlik’te kendi içinde çeşitli branşlara bölünmüş, HSM cihazlardan IPS, IDS ve Firewall ‘lara kadar genişleyen bir yelpaze haline gelmiştir.

Peki, arabalardan buzdolaplarına kadar internetin hayatımıza tekrar çıkamayacak şekilde girmesi hayatı kolaylaştırdığı, daha keyifli hale getirdiği gibi beraberinde getirdiği riskler ile birlikte gitgide daha da büyüyen bir sektör, Bilgi ve Ağ Güvenliği bu işin neresinde?

Aslında temelinde. Çünkü artık çok az tehdit dosya, disk gibi fiziksel araçlarla sistemlerimize ulaşıyor. Atakların neredeyse tamamı ağ üzerinden ve internetten sistemlerimize sızmaya çalışıyorlar. Bu konuda hepimizin ezberinde olan çözümlerin, – Firewall, IDS, IPS, Antivirüs, Antispam v.b.- bazı noktalarda artık yavaş yavaş yetersiz kaldığını eminim siz de benim gibi gözlemliyorsunuz. Anti virüslerin çaresiz kaldığı, başta Ransomware‘ler (Cryptolocker, teslalocker v.s.) olmak üzere yeni türeyen tehditler bilgisayarımızdaki bilgilerden tutun, sunucudaki yedeklerimize, hatta cloud sistemler üzerindeki verilerimize kadar tehdit ediyor. Neredeyse her gün bir yenisi eklenen bankacılık, POS tehditleri ise gizliden gizliye maddi varlığımızı tehdit ediyor. Internet omurgalarına, DNS sunucularına yapılan DDOS saldırıları neredeyse her akşam televizyonlarda.

Peki bu saldırılara maruz kalanların güvenlik çözümleri yok mu? Firewall, IDS, IPS, Antivirus, Antispam kullanmıyorlar mı? Kullansalar bile yetersiz mi?

Bu sorunun cevabını Konya ‘da bir etkinlikte TINA – Threat Intercepting Network Appliance sunumunu dinlediğim ISR Bilgi Güvenliği Kurucu Ortaklarından Hasan Emre YILMAZ verdi;

– Evet hepsini kullanıyorlar, ancak bu çözümler maalesef artık yetersiz. Siber saldırılar artık bilinen modellerini ve kaynaklarını sürekli değiştiriyorlar. Bildik saldırılar ve saldırı kaynakları çok yetersiz. Bilinmeyen kaynakların ve modellerin anlık olarak analiz edilmesi ve durdurulması gerekiyor. TINA ‘yı işte kapsamı tamamlamak için geliştirdik.

Sunumu dinledikten sonra bu makaleyi yazmaya karar verdim. Ezberlerimizden farklı bir ürün olduğu çok belliydi TINA ‘nın. Öncelikle üründen çok etkilendim. Rakiplerine baktığımda aslında bir elin parmaklarını geçmeyecek kadar azdı. Ve cesur bir girişim gerektiriyordu böyle bir ürün ile uğraşmak. Ve hikayesini araştırdım, Ulaştığım bilgiler şöyleydi,

TINA Security, ISR Bilgi Güvenliği tarafından %100 yerli olarak üretilen bir “Bilinen ve Bilinmeyen (Sıfır Gün -Zero Day) Saldırı Analiz ve Durdurma Sistemi.” ISR Bilgi Güvenliği TÜBİTAK Teknopark ‘ı olan MARTEK ‘de faaliyet gösteren siber güvenlik çözümleri geliştiren yerli sermayeli bir firma. Kurucuları Eren Ertem DEVELİ, Melih SARICA ve Hasan Emre YILMAZ. Butik bir anlayış ile sızma testleri, kaynak kod analizleri yapıyor ve global markalara yerelleştirme teknolojileri geliştiriyor. Rakiplerine baktığımda ciddi cesaret gerektirdiğini gördüm.

TINA “bizim” ürünümüz ve sıfırdan oturup Linux çekirdeği üzerine kod geliştirmek herkesin cesaret edemeyeceği bir durum. Notebook’umda bile Linux kullanan ben, bu durumu gördüğümde önce saygı duydum, sonrada hayranlık. J

Peki nedir bu TINA?

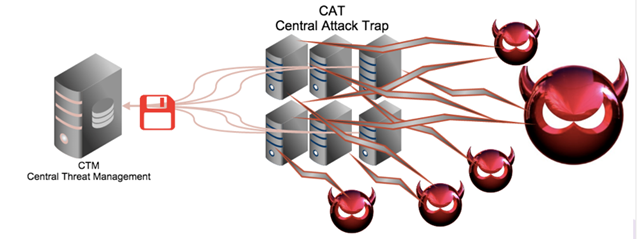

TINA, ülkemizde geliştirilen ilk ve tek appliance (Donanım bütünleşik) sıfır gün saldırı tespit sistemi olma özelliğini taşıyor. TINA ‘nın gözüme ilk çarpan özelliği açık kaynak kodlu bir uygulama üzerine geliştirilmemiş olması. Yani gerçekten %100 yerli. Hatta patent ‘e konu bir çok kendine özgü teknolojisi var. Mesela CAT (Central Attack Trap) özelliği ile dünyanın onlarca ülkesindeki tuzak sistemler ile siber saldırı istihbaratı topluyor, topladığı bu istihbaratı CTM (Central Threat Management) adı verilen bir teknoloji ile neredeyse anında, tüm kullanıcıları ile paylaşıyorlar. Sunum sırasında şu cümlede verilen örnek hayli ilginçti. “Şu an Amerika ‘da aktif olan ve ülkemizde hiç görülmeyen ransomware saldırı modellerini biliyoruz”

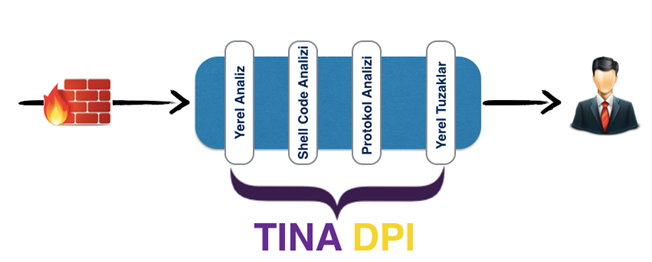

Sizin de farkettiğiniz gibi çok iddialı. Sunum bittikten sonre Emre hoca ile görüştüm. Bana bu konuda detay bilgilerde verdi. Şu anki referanslarından bahsetti. Bahsettiği kurumlar en az 250 kişiden başlıyordu. Yani iş yükü ne olursa olsun TINA bu işin altından başarıyla kalkabiliyordu. Ayrıca atak yakalama oranı oldukça yüksek. Kendine has donanımı üzerinde TINA DPI adı verilen bir yerel analiz sistemi var, TINA DPI port bağımsız HTTP ve DNS paketlerini inceleyerek tehdit ya da saldırı olasılıklarını değerlendiren sınıflandırma algoritmaları ile donatılmış bir teknoloji. Ayrıca donanım üzerine entegre edilmiş honeypot – bal küpü servisleri ile ağda yapılan şüpheli hareketleri gözlemleme / yakalama özellikleri bulunuyor.

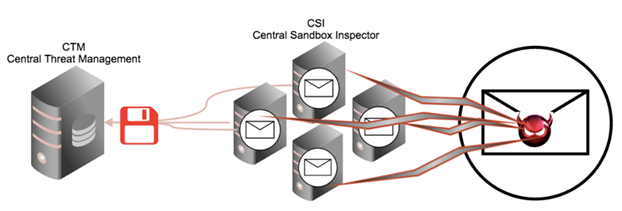

Ve dahası, TINA ile birlikte entegre gelen bir Merkezi Sandbox teknolojisi (CSI – Central Sandbox Inspection) de var. Bu teknoloji ile donanım üzerinde incelenen ve daha detaylı incelenmesi gereken linkler ve dosyalar analiz edilerek, neredeyse “sıfır” false positive ile ve dünya markaları ile aynı maksimum değer olan 4 dakikada sonuçlandırıyor.

Kurulum gerektirmeyen TINA oldukça basit bir web arayüzüne sahip ve bu arayüzden yapılan atak bilgilerini görebiliyoruz. Kurulum firewall ile switch arasındaki kablonun arasına girmek kadar kolay ve kısa. Transparan çalıştığı için hiçbir ayar gerektirmiyor. Ortama dahil olur olmaz işe başlıyor.

TINA ‘nın etkili olduğu saldırı türlerindan bazıları şunlar,

• Zero-Day (Daha önce bilinmeyen saldırılar)

• Ağda yerleşik zararlı yazılım ve saldırganlara (APT)

• Botnet saldırılarına

• Trojanlar

• Browser Hijackers

• Ad-ware ‘ler

• Fidye yazılımlarına (Ransomware’s)

• Veri hırsızlığına (Data Exfiltration)

• Güncel ve bilinen zararlı yazılım kaynaklarına

• Ağınıza sızdırılan ShellCode ‘lara

• Adli suçlara (DDOS kaynağı olmayı, veri hırsızlığı v.s.)

Ürün tam bir güvenlik pakedi aslında gözlemlediğim kadarıyla, sıfır gün saldırı tespit / zararlı yazılım analizi / honeypot ürünlerinin bir karışımı gibi. Ürünle ilgili anlatılacak çok fazla şey var. Bu makalemizde ürün açıklamasını gördük.

Bir sonraki makalemizde ürünü ara yüzleri ile inceleyeceğiz.