Microsoft Advanced Threat Analytics – Bölüm 3 – Deployment Guide – Lab Installation

Makalemin ilk iki bölümüne aşağıdaki linkler üzerinden ulaşabilirsiniz

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum1-what-is-ata/

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum2-planning-and-requirements/

Makalemin ilk bölümünde temel olarak ATA için çalışma mantığı, topoloji ve özelliklerinden bahsetmiştim. İkinci bölümünde ise artık kurulum gereksinimlerine yer vermiştim. Bu bölümde ise kurulum ile devam ediyoruz.

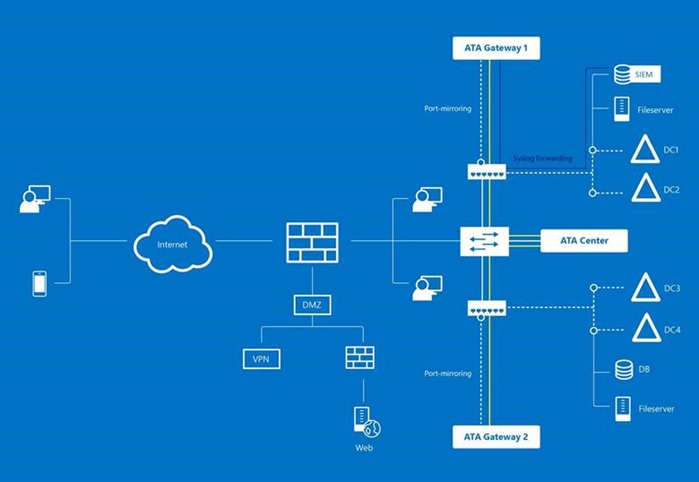

Öncelikle örnek bir topoloji paylaşmak istiyorum.

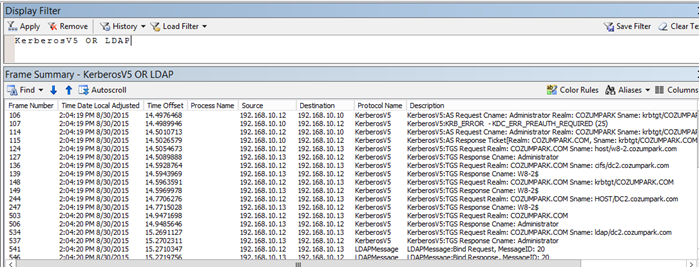

Yukarıda gördüğünüz gibi ATA Center, GW üzerinden gelen bilgileri analiz eder, GW ise DC’ lerden bilgi toplar. Yine eğer ortamda SIEM ürünleri var ise onlardan da gelen olay günlüklerini toplayıp Center’ a incelenmesi ve analiz edilmesi için yollayabilir.

İlk olarak ATA Center yüklemesini gerçekleştireceğim. Senaryo gereği tek makine kullanma şansınız var ancak ben büyük yapılar için bir LAB tasarladığımdan bu şekilde ilerliyorum (tavsiye edilen de ayrı rolleri ayrı sunuculara kurmanızdır).

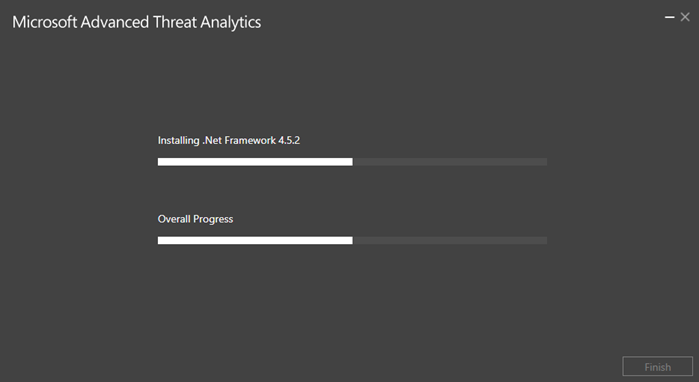

Windows Server 2012 R2 yüklü ve yamaları yüklenmiş olan ATA Center olacak olan makinede setup dosyasını çalıştırıyorum.

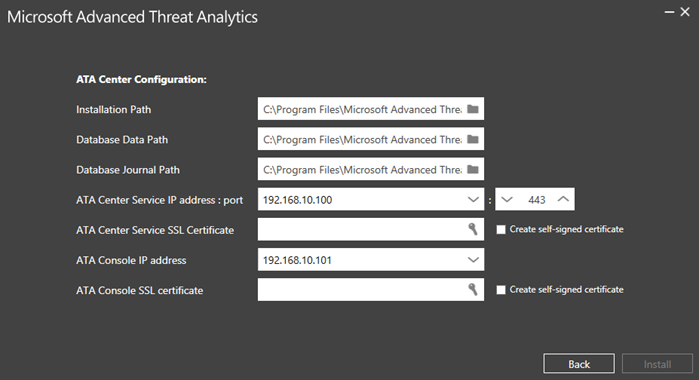

Kurulum dili ve sözleşme sonrasında aşağıdaki gibi bir ekran karşılıyor bizi

Bu bölümde önemli olan alanlar aşağıdaki gibidir

ATA Center Service IP address: Port

Öncelikle ATA Center olarak olan makineye iki ip adresi tanımladım. Bunlardan 192.168.10.100 ATA Gateway sunucusunun ATA Center’ a ulaşmak için kullanacağı ip adresidir. Bir nevi ATA sunucuları arasındaki iletişim. İletişimin güvenli olması için sertifika temelli gerçekleşir ve eğer internal CA kullanmıyor veya bu ürünler için kullanmak istemiyorsanız self-signed sertifika ile bu iletişimi sağlayabilirsiniz.

ATA Console IP Address

Bu bölüm ise IIS tarafından kullanılacak ve ATA yönetim konsolunun erişimi için kullanılacaktır. Bu bölüm içinde SS sertifika kullanırsanız kullanıcılar browser üzerinde uyarı görebilirler, bu nedenle bu bölüm için yani IIS için isterseniz makineye sertifika yükleyebilirsiniz.

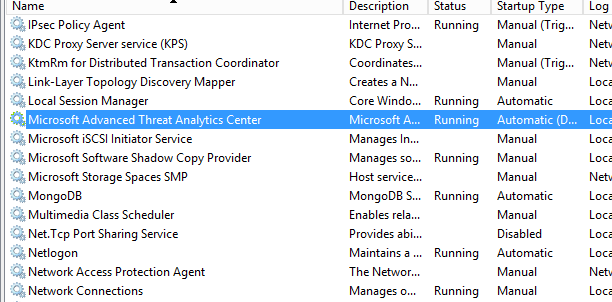

Yükleme bittikten sonra öncelikle sunucuyu restart ediyoruz. Daha sonra aşağıdaki adımları ile hızlıca bir kontrol sağlayabiliriz.

Öncelikle Microsoft Advanced Threat Analytics Center servisinin çalışıyor olması gereklidir.

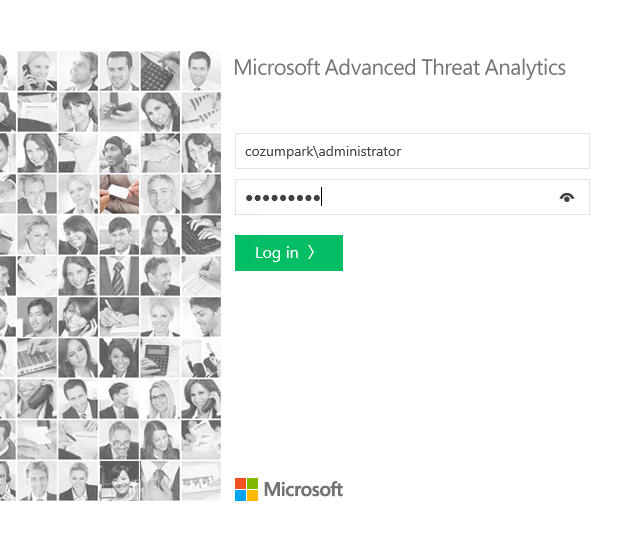

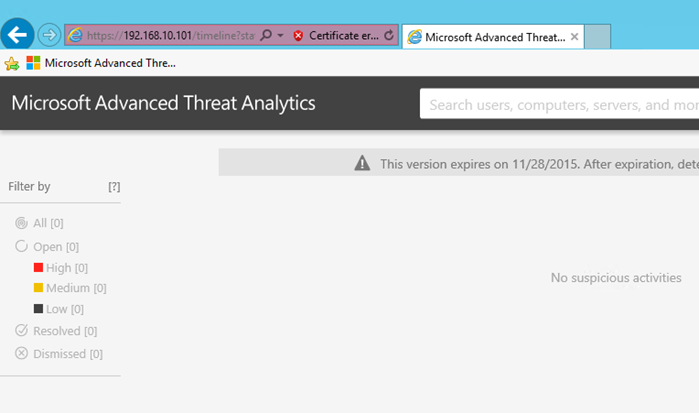

İkinci olarak masa üstündeki Control Center kısa yoluna tıklayıp kimlik bilgileri ile konsol girişi yapalım

Eğer konsol hiç gelmiyor ise kullanmış olduğunuz Windows server 2012 R2 yamaları eksik olabilir, özellikle KB2934520 bu yamayı yükledikten sonra bir kez daha deneyin.

Eğer bu adımlarda bir sorun yaşarsanız aşağıdaki dizinde bulunan “Microsoft.Tri.Center-Errors.log” isimli log dosyasını kontrol edebilirsiniz.

%programfiles%\Microsoft Advanced Threat Analytics\Center\Logs

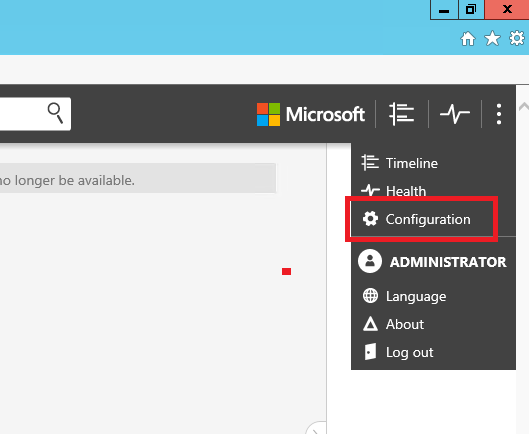

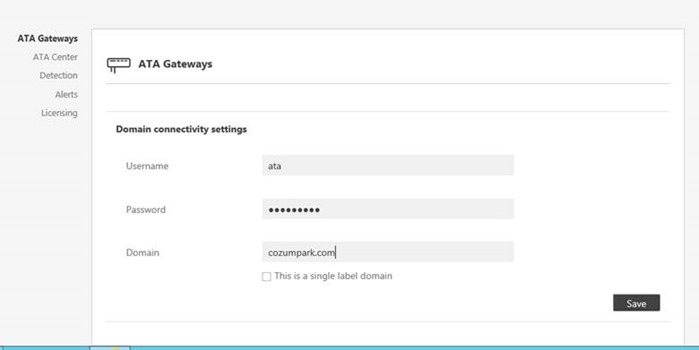

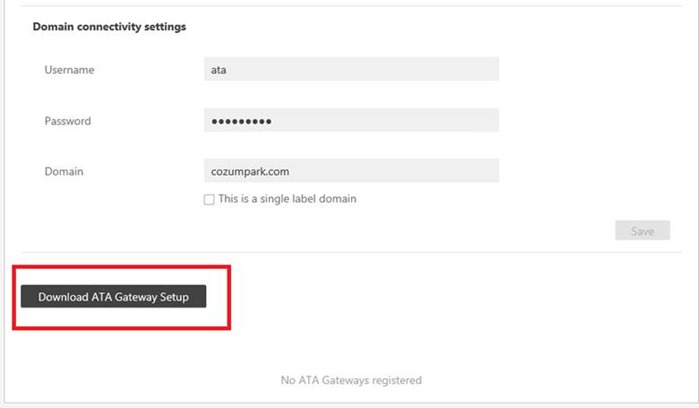

Kurulum tamamlandıktan sonra ilk adımımız domain erişim bilgilerini girmek olacak. Bunun için yönetim konsolunda sağ üst köşeden Configuration bölümüne geliyoruz

Burada yaptığımız ayar, bundan sonra kurulacak tüm ATA Gateway sunucuları için merkezi bir ayar olup bu bilgiler ile Domain erişimi sağlayacaklardır.

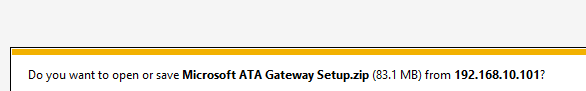

Şimdi bir sonraki adımımız olan ATA Gateway kurulumuna geçelim. Bunun için GW makinesine login olup yine ata yönetim konsolunu ip üzerinden açıyoruz.

Yukarıdaki bölüme gelip Gateway için gerekli yükleme dosyasını indiriyoruz

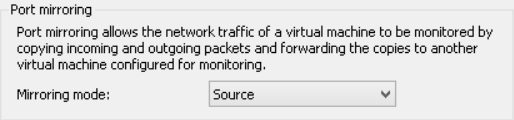

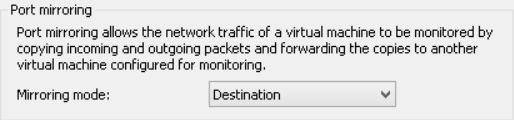

Yükleme öncesinde GW rolü yüklenecek sunucu için DC port yönlendirmesinin doğru yapılandırıldığını kontrol etmemiz gerekiyor. Eğer ortamınızda Hyper-V var ise bunun için yapmanız gereken DC makine üzerinde aşağıdaki ayarı kaynak, GW makinelerde ise Hedef yapmanız yeterli

Daha sonra http://www.microsoft.com/en-us/download/details.aspx?id=4865 link üzerinden Microsoft Network Monitor indirip yüklüyoruz. ( bu ürün dışında Microsoft Message Analyzer da dahil olmak üzere hiçbir network yakalama, dinleme aracı kesinlikle yüklemeyiniz)

Daha sonra aşağıdaki link üzerindeki yönergeleri takip ederek (resimli anlatım olduğu için bir kez daha burada yer vermeye gerek duymadım ) gerçekten port yönlendirme çalışıyor mu kontrol edebilirsiniz. Eğer eminseniz bu adımları yapmak zorunda değilsiniz

https://technet.microsoft.com/en-us/dn707710

Benim ortamımda her şey istediğim gibi J

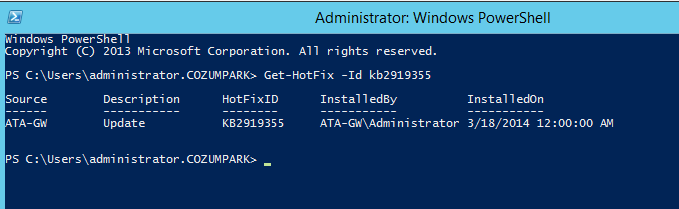

Şimdi bir update kontrolü yapalım

Get-HotFix -Id kb2919355

Bu yama da yüklü ise artık GW setup dosyasını çalıştırabiliriz

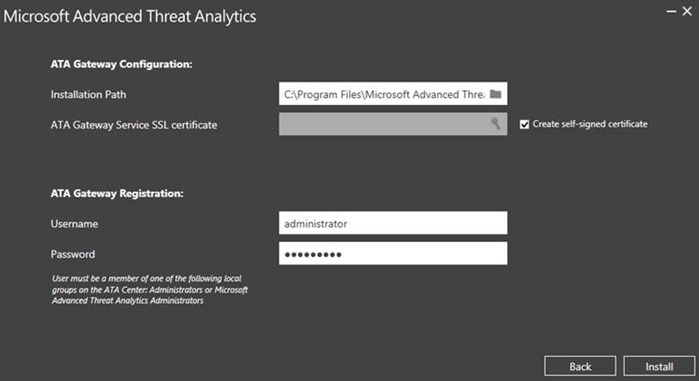

Kullanıcı adı ve şifre ATA konsol için kullandığınız ki benim domain admin hesabım, ancak buraya ATA için açtığınız ve yine Ata Center makinesinde yerel bir grup olan “Microsoft Advanced Thereat Analytics Administratos” üyesi bir domain user olabilir. Ama tercihim ATA servis kullanıcısının bu gruba üye yapıp bu tür yüklemelerde bu servis kullanıcısının kullanmanızdır. Malum admin şifresi değişecektir.

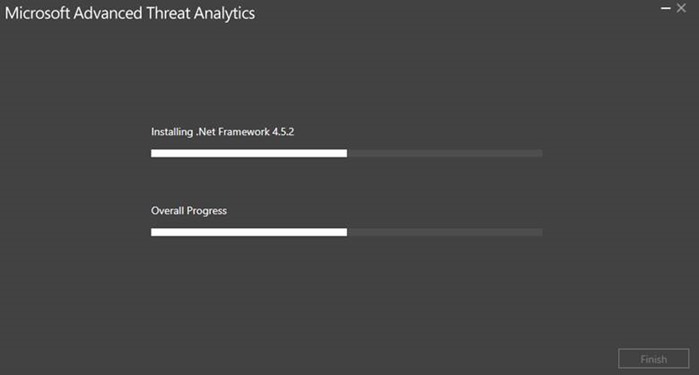

Yükleme sonrasında makineyi bir kere restart ediyoruz. Bu yükleme sonrası da yükleme kontrollerini yapabiliriz, öncelikle yine Microsoft Advanced Threat Analytics Gateway servisini kontrol edin, çalışıyor olması gerekli. Eğer başlamıyor ise aşağıdaki yolda bulunan “Microsoft.Tri.Gateway-Errors.log” log dosyası içerisinde transfer” veya “service start” kelimelerini arayın.

“%programfiles%\Microsoft Advanced Threat Analytics\Gateway\Logs

Buna ek olarak performans monitör ile aşağıdaki sayaçların hareketli olduğunu kontrol edebilirsiniz

NetworkListener Captured Frames / sec

EntityTransfer Activity Transfers/Sec

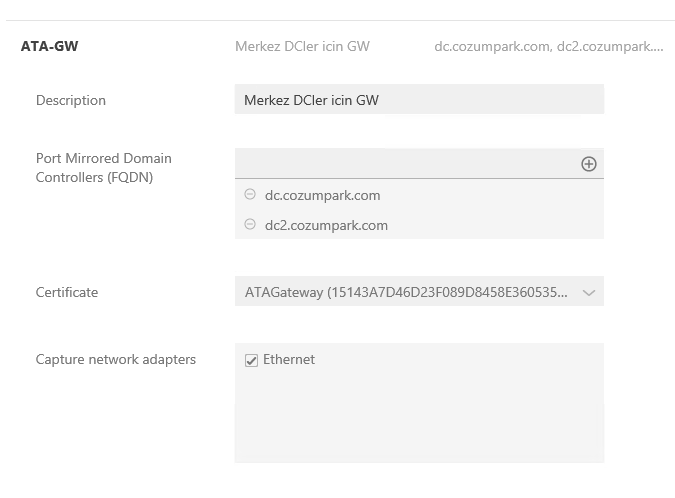

Bu temel kontrolden sonra ATA yönetim ara yüzünü açıyoruz. Sağ bölümde yine Configuration – ATA Gateways bölümüne geliyoruz.

Yukarıdaki gibi ilk kurduğumuz GW için ilgili alanları dolduruyoruz. Açıklama şart değil, ama büyük yapılarda hangi Gw leri hangi amaç için kullandığınızı anlamak için yararlı olacaktır.

İkinci bölüm ise son derece önemli olup, port yönlendirilmesi ile bilgileri toplanan domain controller makinelerinin mutlaka isimleri burada yer alıyor olmalıdır. Örneğin benim ortamımdaki iki domain controller dinlenecek şekilde ayarlanmış durumda şu anda ( her ikisi de port yönlendirme ile bu makineye bilgi gönderiyor).

Ayarları kayıt etmeyi unutmayın.

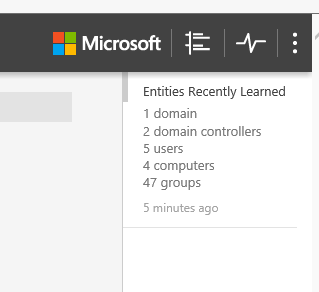

Hemen bu ayarlardan sonra sağ bölümde aşağıdaki gibi ortamınızın bir özetini görebilirsiniz

Benim lab ortamım küçük olduğu için çok etkileyici rakamlar yok. Ancak makalemin devamında sizler ile paylaşacağım tehditler, 3 haftadan daha uzun süre gerçek bir domain ortamında çalışan üründen yararlanılarak yazılacaktır.

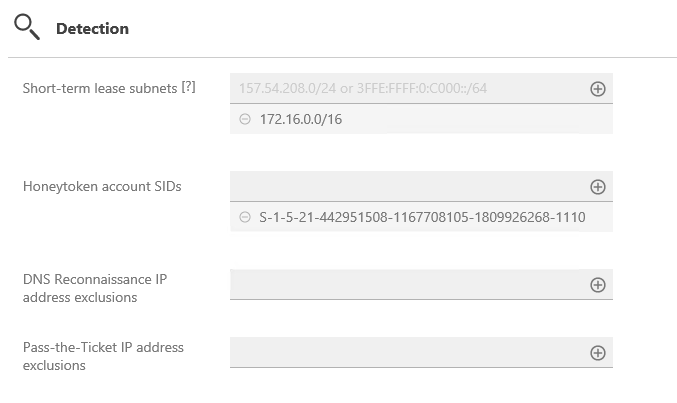

Kuruluma dair son bir ek ayar bulunmaktadır. Eğer ATA’ nın çalıştığı network ortamında VPN veya Wifi gibi sınırlı sürede ip alan ve kullanan bilgisayarlar var ise bunu ATA ya tanımlamak gerekli.

Bunun için yine konfigürasyon sayfasında “detection” sekmesine geliyoruz.

Belirttiğim gibi network ID leri ve ATA Servis kullanıcı SID bilgisini giriyoruz

SID için aşağıdaki komutu kullanabilirsiniz

Get-ADUser UserName –Properties

Veya direkt olarak aşağıdaki gibi domain ve kullanıcı adı bölümünü kendinize uyarlarsanız SID’ i direkt alabilirsiniz

$objUser = New-Object System.Security.Principal.NTAccount(“cozumpark”, “ata”)

$strSID = $objUser.Translate([System.Security.Principal.SecurityIdentifier])

$strSID.Value

Yukarıdaki powershell ile benim servis kullanıcımın SID numarasını alıp buraya yazıyorum

S-1-5-21-442951508-1167708105-1809926268-1110

Bu son ayar ile kurulumu tamamlamış olduk. Bundan sonra bölümlerde Event Collection ve aktif ortamlardaki raporları sizler ile paylaşıyor olacağım.

Kaynaklar

https://technet.microsoft.com/en-us/dn707709