TINA – Threat Intercepting Network Appliance – Detay inceleme

Yazımızın bu bölümünde önceki makalemizin devamı olarak TINA‘nın bağlı olduğu ağda hazırladığım sanal makinalar ile bir dizi testler yapmaya karar verdik. “verdik” diyorum çünkü diğer ekip arkadaşlarımda ürünün başarısı karşısında test süreçlerine dahil oldular. İlk olarak TINA‘yı raporlama modunda bırakmaya karar verdik ve uyguladık.

Hatırlarsanız ilk makalemizde TINA ‘yı genel hatları ile inceledik. 2nci Makalemizde belirttiğimiz bilinen, yani daha önce tehdit kaynağı olmuş, zararlı içerik barındıran kaynakları denedik. Kaynaklar diyoruz çünkü bunlar hem IP adresi hemde alan adı olabiliyor. Dolayısıyla tüm tehdit noktalarını inceleyerek total bir sonuç elde etmeyi hedefliyoruz.

3. makalenimizde ise çeşitli aksiyonlar ve denemeler yaparak Tina tarafında süreçlerin nasıl işlediğini inceledik. ilk olarak lokal güvenlik zafiyeti ortaya çıkarabilecek bir Internet Explorer ile crack / keygen arşivlerinin olduğu underground tarzında siteleri gezmeye başladım. İsmini zikredemediğim bir sürü sitede çeşitli aramalar yaptım. Yaklaşık yarım saat sonra TINA CTM servisinden bir uyarı e–postası aldım.

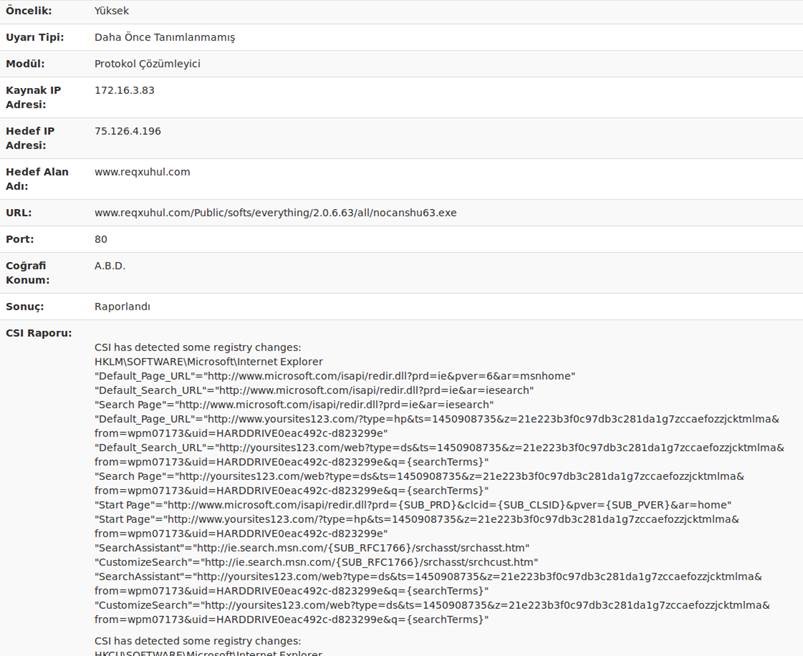

Detayları öğrenmek için log‘lara baktığımda zafiyeti olan IE‘nin bir zararlının sistemime yerleşmiş olabileceğini sizde görebilirsiniz.

CSI raporundan zararlının analizini incelediğimde zararlı yazılımların sisteme bulaştığında neleri değiştirdiği, iletişim için hangi portları açtığı kısacası neleri kurcaladığını görebiliyoruz. Ayrıca Uyarı Tipi: Daha Önce Tanımlanmamış demesi de bu saldırının daha önce bilinmeyen bir kaynak olduğunu anlatıyor.

Bunlar yaşanırken aynı zamanda bu zararlı artık statik listeler ile durdurulabilmesi için diğer TINA cihazlarına iletilmek üzere TINA CTM istihbarat paylaşımına gitmişti bile. CTM TINA ‘nın merkezi tehdit birimi ve neredeyse anlık güncellemeler ile zero-day kaynaklarının paylaşımını sağlıyor.

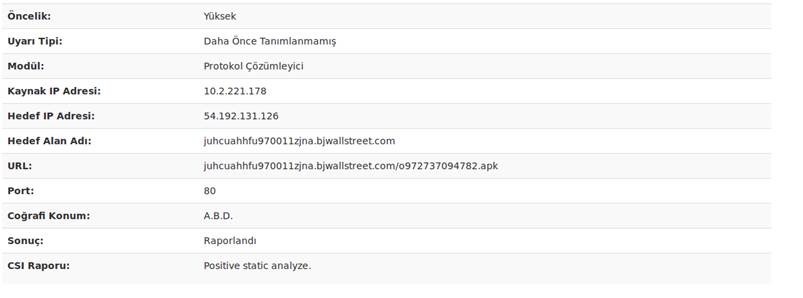

İkinci deneme olarak mobil uygulama denemeye karar verdik. Android bir sistem ile masum gibi durmayan bir paket çalıştırdık. TINA bu sefer zararlı android paketi olan APK‘yı inceledi ve bu sefer kod statik analiz metodu ile yeni bir rapor oluştu. Rapor içeriğinde bu paketin daha önce tanımlanmadığı ama zararlı yazılım içerdiği tesbit edildi.

Diğer testlerimi ise halihazırda içeride zararlı kod çalıştırabildiğini varsaydığım bir saldırgan olarak yapmaya karar verdim. Bir usb stick ile forumdan indirdiğim spam yapan botnet parçası zararlıyı sanal makinalardan birine kurdum. Biraz sonra yine logları incelediğimde bu sanal makinanın ağda tarama yaptığına dair satırlar gördüm. Aslında bu zararlı kod iç ağda bir “openrelay” SMTP sunucu arıyordu. İç ağda yayılan bu taramada gidip gelen paketler TINA tarafından takip edildiği için uygulama bu noktada alarm verdi.

Daha sonrasında bir log daha düştü. Bu sefer honeypot servislerinden biri tetiklenmişti. İncelediğimde TINA‘nın 25. portunda çalışan SMTP honeypot‘una gelen zararlının logu olduğunu gördüm.

TINA birçok servis için sahte servisler yani honeypot tanımları içeriyor. Saldırgan kişinin veya zararlı yazılımın dikkatini çektiği takdirde aslında alarmları tetiklemiş oluyorlar. İçeri kadar girebilmiş biri etrafa bakınmadan çekip gitmeyeceği için bu servisler aslında oldukça önemli.

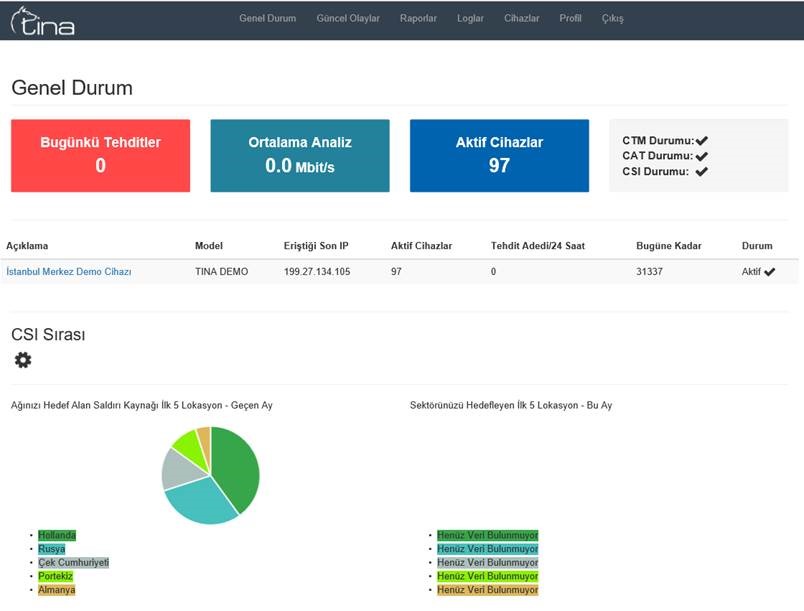

Birazda CTM arayüzüne bakalım isterseniz, Web arayüzü oldukça güzel renklerle bezenmiş ve anlaşılır şekilde detaylandırılmış. Demo ortamı olduğu için çok fazla veri içermesede, sizlerde biliyorsunuzki bu tip cihazlar log üretmek için zamana ihtiyacı vardır.

Arayüz ise şu şekilde karşımızda

Günlük tehditler ortalama analiz ve aktif cihazlar şeklinde başlıklar dikkat çekiyor. Aşağıda pasta şeklindeki ekranda ise karşımızda duran atakların hangi ülkelerden geldiği konusunda bilgi veriyor.

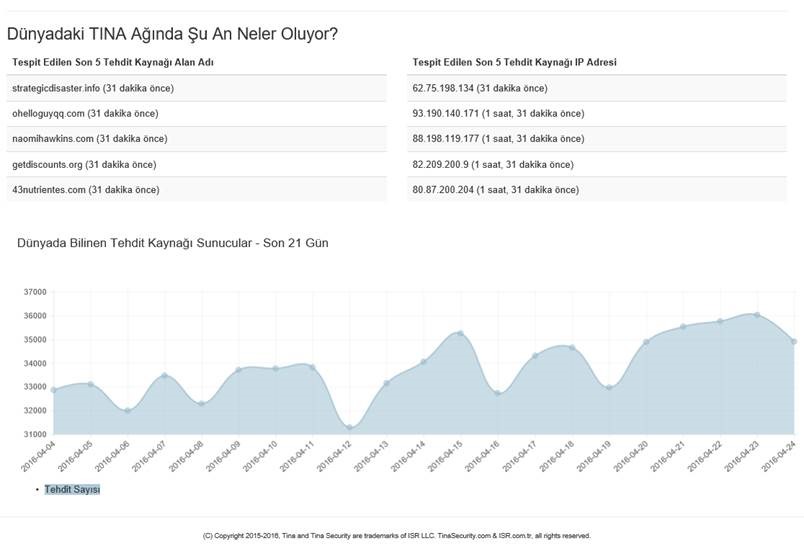

Ekranı biraz aşağı indirdiğimizde ise dünya genelinde neler var neler yok grafiklerine ulaşıyoruz,

Fark ettiğiniz gibi ürün Türkiye’de geliştirildiğinden arayüz tamamen Türkçe. Tabi tüm kelimeleri Türkçeye çevirmek mümkün değil. Çevirdiğimizde çok daha garip ve anlamsız hale gelebiliyor.

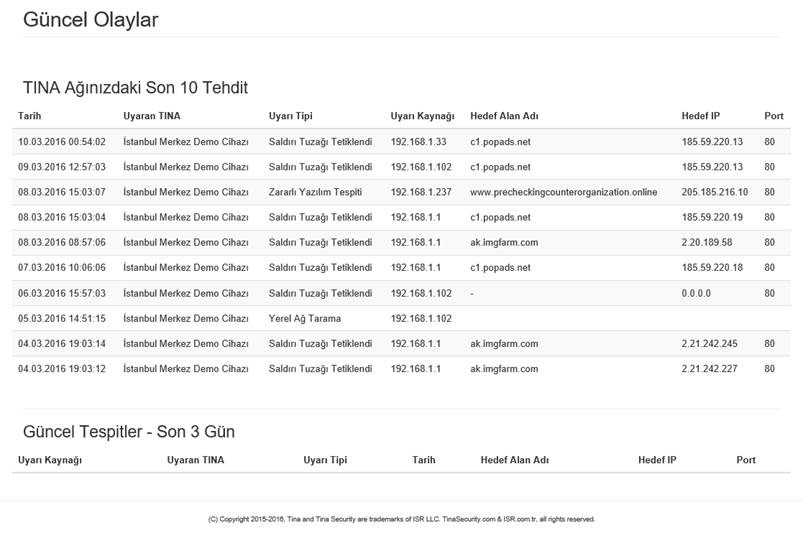

Güncel olaylar detayında da yine derinleştirilmiş detaylar bulabiliyoruz.

Ürün teknik ekipte bulunan tüm arkadaşlar tarafından incelendi ve gerekli şekilde doyurucu bilgi aldık. Kısaca özetlemek gerekirse, TINA’yı firewall’ın önüne koyduğunuzda eğer CTM merkezi tarafından bilinen zararlı bir kod içeriye ulaşamaz. Eğer zararı CTM tarafından bilinmeyen bir kod ise hemen bilgileri CTM’e gönderilir ve o zararlı yazılım kodunun dışarıya çıkması durdurulur. Dolayısıyla sizde hangi makinadan ne zarar vermeye çalışıyor anlar ve önlem alabilirsiniz. Yani uzun zamandır içerde bir virüs var ama hangi makinada sorusunu hayatınızdan silmiş olursunuz. Yaptığımız incelemelerde hiçbir şekilde zararlı kod içeri giremedi. TINA hepsini başarıyla tanıdı. Ve içeride USB ile çalıştırdığımız kod’da dışarı çıkamadı. Başarı seviyesi bence mükemmel. Kurumlarınızda olmazsa olmaz cihazlardan biri TINA.

Kolay gelsin.