Sophos Remote Ethernet Device RED Kolay ve Güvenli VPN

Sophos RED (Remote Ethernet Device), şubeler ve merkez arasında güvenli VPN bağlantısı sağlamak için tasarlanmıştır. Bu cihazın en önemli özelliği yapılandırma ve kullanım kolaylığıdır. RED cihazlarının herhangi bir kullanıcı ara yüzü yoktur ve yapılandırma tamamen merkezdeki Sophos XG firewall üzerinden yapılmaktadır. Çok şubeli ve dağınık yapıya sahip ağlardaki en büyük sorunlardan biri VPN bağlantıların sürekliliğini ve güvenliğini sağlamaktır, ancak bunları sağlamaya çalışırken bazı zorluklarla karşılaşabiliriz. Örnek olarak lokasyonlarda güvenlik duvarı konumlandırmanın yüksek maliyeti, şubelerde teknik personelin bulunmaması, uzak noktalarda sabit IP ihtiyacı ve benzer problemler. Sophos RED bu sorunları ortadan kaldırarak noktalar arasında kolay ve güvenli L2 bağlantı sağlamaktadır.

Sophos RED yapılandırması birkaç basit adımdan oluşmaktadır. RED cihazının üzerindeki ID’ni not aldıktan sonra cihazı şubeye gönderebilirsiniz. Uzak lokasyonda yapılması gereken tek işlem cihazın WAN portunu bir kabloyla modem’e ve LAN portlarından birini mevcut switch’e bağlamaktır. Daha sonra RED ID’ni merkezdeki XG firewall’a tanımlatarak VPN cihazı yapılandırabiliriz. Bu makale, Sophos RED’i farklı yapılandırma modlarını ve kurulum ve yapılandırma adımlarını özetlemektedir.

Sophos RED’in Çalışma Mantığı

Ağ yöneticisi tarafından, Sophos RED için firewall üzerinde tanımlanan ayarlar, otomatik olarak Sophos sunucularına (Sophos Provisioning Server) aktırılır. Aktarılan veriler aşağıdaki bilgileri içerir:

· Merkez güvenlik duvarının IP adresi

· Oluşacak tünelin çalışma modu (Standard/Transparent ve Unified/Split)

· RED cihazının İnternet bacağının yapılandırma türü (DHCP/Sabit IP)

· Eğer WAN bağlantısı için sabit IP seçildiyse, IP adresi, alt ağ maskesi, ağ geçidi ve DNS sunucusu bilgileri

· 3G modem kullanılacaksa, ilgili bağlantı ayarları

· Unlock Key

Unlock Key kullanılmakta olan bir RED cihazı yanlışlıkla veya kötü amaçla başka firewall cihazına tanımlanabilmesini önlemek için kullanılır. Şöyle ki ilk defa olarak RED cihazını bir firewall’a tanımlarken Unlock Key girmeye gerek yoktur, fakat daha önceden kaydedilmiş bir cihazı farklı Sophos XG firewall’a tanımlamak istediğinizde Unlock Key’yi sağlamak zorundasınız. Unlock Key ilk kurulumu yaptıktan sonra sistem tarafından oluşturulur ve sistem yöneticisine mail yoluyla gönderilir.

Sophos sunucuları firewall cihazları tarafından gönderilen yapılandırma bilgilerini kendi üzerinde saklarlar. Bu mekanizma sayesinde RED cihazları merkezi olarak yapılandırılabilir. Eğer bir RED cihazında konfig mevcut değilse veya üzerinde bulunan ayarlarla başarılı şekilde VPN bağlantısı yapamıyorsa, Sophos sunucularından konfig dosyasını talep eder. RED cihazları red.astaro.com adresine ulaşmak istediğinde DNS kayıtları sayesinde en yakın Sophos sunucusuna bağlanıp ve konfig bilgilerini günceller. Sophos sunucuları RED cihazlarında bulunan tekil RED ID’ni kullanarak cihazlara doğru konfig dosyalarını aktarır. Üzerinde bulunan ayarlarla başarılı VPN bağlantısı yapılabiliyorlarsa, RED cihazları Sophos sunucularına tekrar bağlanmaz.

Sophos RED çeşitli modlarda çalışabilir. Bu bölümde bu modların her birinin nasıl çalıştığını ve hangi modların hangi koşullara uygun olduğunu ele alacağız. Bu senaryolarda merkezde bir Sophos XG firewall ve uzak lokasyonda bir RED cihazının olduğu ve her iki cihazın sorunsuz İnternete bağlandığını var sayılmıştır.

Standard/Unified Modu

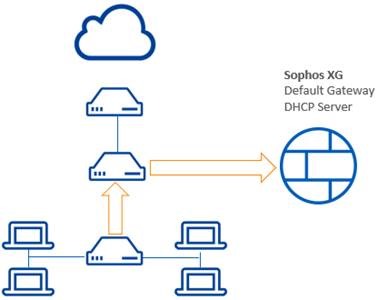

Standard/Unified en yaygın şekilde kullanılan yapılandırma modudur. Bu yapıda, merkezdeki Sophos XG, şubedeki bilgisayarların ağ geçidi ve DHCP sunucusu olarak görev alır ve uzak lokasyondaki makinelerin İnternet trafiği merkez firewall cihazının üzerinden geçer.

Resimde bu çalışma modundaki verilerin akışı gösterilmektedir. Uzak ağdan gelen trafik, ister merkez yerel LAN’a, isterse İnternet’e gidiyor olsun, RED’in oluşturduğu tünelden geçer. Bu durumda Sophos firewall tarafında istediğiniz trafiğe izin verir veya engelleyebilirsiniz. Hatta İnternet’e doğru giden trafiğin üzerinde, normal LAN’da olduğu gibi, içerik filtreleme ilkelerini (web filter, application filter, vs.) uygulayabilirsiniz. Merkez ve şube LAN’lar arasındaki trafiğe de güvenlik duvarı kurallarını kullanarak engellenebilir veya izin verilebilir. Bu yapı, uzak ağlar için en üst düzeyde güvenlik ve yönetilebilirlik sağlar. Bu modun en büyük dezavantajı, merkez firewall’un internet bağlantısında artan bant genişliği gereksinimidir. Şubedeki kullanıcıların İnternet trafiği de merkezdeki Sophos XG’nın üzerinden geçeceğinden dolayı, merkezi firewall’un kullandığı İnternet’in bant genişliği hem yerel kullanıcıların hem de uzaktaki tüm kullanıcıların isteklerine cevap verecek kadar geniş olmalıdır.

Eğer RED cihazı ve merkez güvenlik duvarı arasındaki VPN bağlantısında bir sorun oluşursa, RED cihazı trafiği yönlendirmeyi durdurur ve uzak LAN kullanıcıları, tünel yeniden bağlanana kadar İnternet’e ve merkezde bulunan kaynaklara ulaşamayacaklar.

Standard/Split Modu

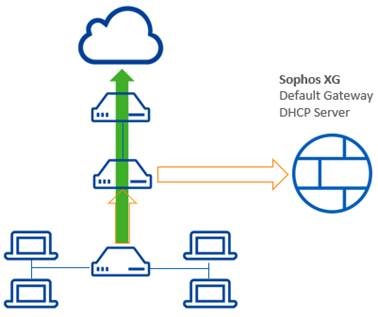

Standard/Split modun çalışma mantığı Standard/Unified modeline benzer. Bu yapıda Sophos XG uzak ağın DHCP hizmetini sağlar ve ağ geçidi olarak kullanılır. Ayrıca uzak ağ Sophos XG tarafından yönetilir. Bu modla Standard/Unified modu arasındaki tek fark oluşan tünel tipindedir. Şöyle ki Standard/Unified modunda Full tünel oluşur ve şubedeki kullanıcıların trafiğinin tümü RED tarafından merkeze yönlendirilir, ancak Standard/Split modunda Split tünel oluşturulur ve sadece merkezdeki ağlara ait trafik tünelden gönderilir. Belirtilen trafik dışındaki diğer tüm trafik, RED tarafından doğrudan şubenin İnternet bağlantısını kullanılır. Bu özellik, tüneldeki bant genişliği kullanımını en aza indirir ve Sophos XG’deki bant genişliği gereksinimlerini hafifletir, ancak uzak ağın trafik yönetilebilirliğini büyük ölçüde azaltır. İnternet’e doğru giden veya İnternet’ten gelen trafik, filtrelenemez veya tehditlerden korunamaz. Güvenlik ilkeleri yalnızca merkez ve şube ağları arasında uygulanabilir.

Resimde Standard/Split modunda, lokasyonlar arasındaki trafiğin akışı gösterilmiştir. Koyu renkle gösterilen trafik İnternet ve açık renkle gösterilen oklar merkez ağlarına doğru giden trafiği temsil etmektedir. Bu modda da eğer Sophos RED, merkez güvenlik duvarıyla bağlantısını kaybederse ve tünel başarısız olursa, Sophos RED trafiği yönlendirmeyi durdurur ve uzak LAN kullanıcıları, tünel yeniden bağlanana kadar İnternet ve merkez ağlarına erişimi kaybederler.

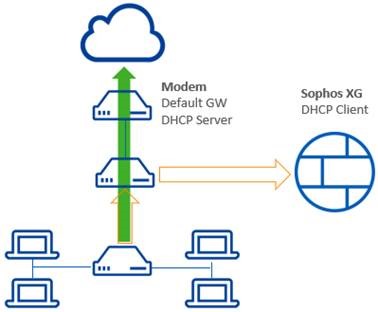

Bu modda, Sophos XG firewall’un uzak ağı yönetmesi beklenmemektedir. Merkezdeki Sophos XG şubedeki ağ geçidinden DHCP üzerinden IP alıp, uzak ağa bağlanır. Bu modda, şubedeki kullanıcıların ağ geçidi ve DHCP sunucusu, şubedeki modem olacaktır. Standard/Split modda olduğu gibi, yalnızca belirli ağlara yönelik trafik tünele iletilir ve İnternet trafiği şube modem’i üzerinden geçer. Aşağıdaki resim Transparent/Split modunda, lokasyonlar arasında geçen trafiğin akışını göstermektedir. Koyu renkle gösterilen trafik İnternet ve açık renkle gösterilen oklar merkez ağlarına doğru giden trafiği temsil etmektedir.

RED cihazını bu modu konumlandırmak, uzak ağda herhangi bir IP değişikliği gerektirmez. Güvenlik ilkeleri sadece şube ve tünel üzerinden erişilebilen merkez ağları arasında uygulanabilir. Sophos RED tüneli oluşturmakta başarısız olursa, diğer modlara benzer biçimde, İnternet RED’in arkasında olan makineler için erişilemez hale gelir. Bunun nedeni, RED cihazının tüneli ayaklandırabilmesi için kendini sürekli yeniden başlatmasıdır ve RED üzerinden geçen tüm trafik, tünel yeniden kurulana kadar kesilecektir.

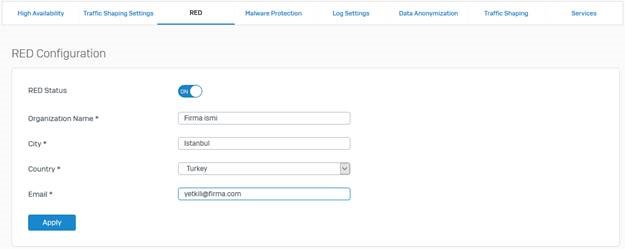

RED cihazının kurulumuna başlamadan önce, XG firewall üzerinde RED servisini aktif hale getirmeniz gerekiyor. Bu işlem System Services menüsünün altında RED sekmesinde yapılmakta. RED servisinin etkinleşmesi için, firma ve yetkili kişinin bilgileri talep edilecektir. Bu bilgileri, özellikle email adresin doğru girdiğinizden emin olunuz.

Bu sekmede daha yüksek güvenlik için TLS 1.2 seçeneğini aktif edebilirsiniz. Ayrıca RED cihazı belli bir süre kullanılmadığında, VPN ayarlarını kendi üzerinden silsin ve merkez firewall’dan ayrılsın diye, Automatic Device Deauthorization seçeneğini etkinleştirebilirsiniz. Otomatik cihaz deotorizasyonu, RED cihazının birileri tarafından başka ağda kullanılmasını ve merkez ağa bağlantı yapılmasını önlemek için kullanılan bir özelliktir.

Yeni Zone Oluşturma (İsteğe Bağlı)

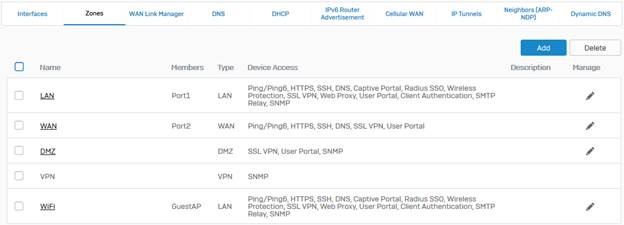

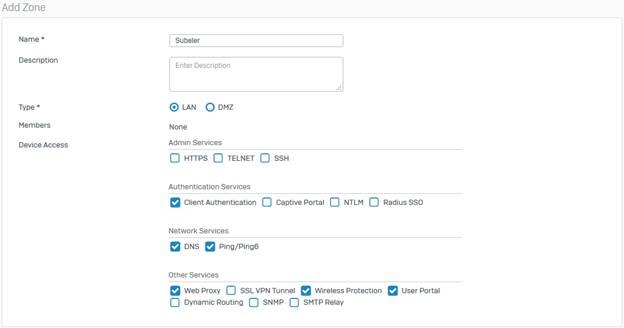

Sophos XG açısından Sophos RED üzerinden gelecek olan trafik yeni bir zone olarak tanımlanabilir. Bundan dolayı genelde şube için özel bir zone’un oluşturulması tercih edilir. Yeni bir zone oluşturmak için Network bölümünde Zones sekmesinde Add butonuna basınız.

Add Zone sayfasında zone ismini ve tipini belirttikten sonra, Sophos XG tarafından o zone’a sunulacak servisleri seçebilirsiniz.

Sophos XG Firewall’a RED Cihazı Ekleme

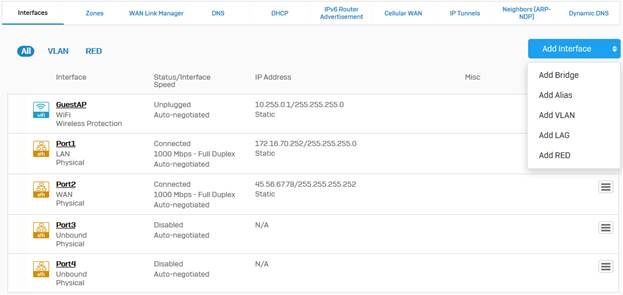

RED cihazı Sophos XG’ye bir interface olarak eklenir. Yeni RED cihazını tanımlamak için Network bölümünde Interfaces sekmesinde Add Interface menüsüne tıklayıp, Add RED linkini seçiniz.

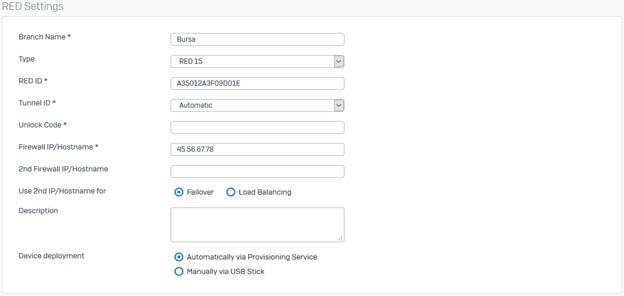

RED Settings sayfasında resimde gözüktüğü gibi gerekli bilgileri giriniz. Branch Name kısmında eklemek istediğiniz lokasyon için açıklayıcı bir isim giriniz. Type bölümünde, kullandığınız RED cihazın modelini seçmeniz gerekiyor. Eğer şubede RED yerine Sophos XG firewall mevcut ise, merkez-şube bağlantısı için RED VPN tipi kullanılabilir. Bundan dolayı bu listede Firewall RED seçeneği de bulunmaktadır. RED ID kutucuğunda şubede kullanacağınız RED cihazın tekil ID’sini yazmanız gerekiyor. Bu ID’yi RED’in üzerindeki etikette bulabilirsiniz. Eğer eklemek istediğiniz RED cihazı daha önceden başka bir firewall üzerinde tanımlandıysa, bu aşamada Unlock Key girmeniz gerekecek. Bu anahtarı eski Sophos XG firewall’ın üzerinde bulabilirsiniz. Eğer eski firewall’a erişemiyorsanız, sistem yöneticinin mail kutusunu kontrol edebilirsiniz, çünkü RED cihazını eklediğiniz zaman Unlock Key, sistem yöneticisine mail olarak gönderilir. Bu amaçla kullanılacak olan email adresi System Services bölümünde RED sekmesinde tanımlanan adrestir.

Firewall IP/Hostname kısmında merkez firewall’un IP adresini belirtmeniz gerekiyor. Eğer merkez firewall’da birden fazla İnternet hattı bulunuyorsa, Failover veya Load Balancing sağlamak için 2nd Firewall IP/Hostname bölümünde ikinci hattın IP adresini girebilirsiniz. Use 2nd IP/Hostname for kısmında aktif edeceğiniz seçeneğe göre, Sophos RED, merkezdeki ilk İnternet hattının kesildiğini algılarsa, ikinci hat üzerinden VPN kurmaya çalışır veya aynı anda iki tünel oluşturup, trafiği her iki İnternet hattı üzerinden geçirir.

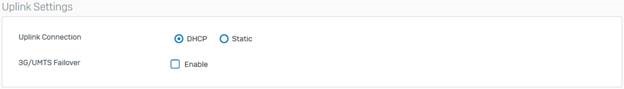

Uplink Settings kısmında Sophos RED’in İnternet’e bağlanması için gereken IP bilgileri girilir. Eğer şubedeki modem’de DHCP hizmeti aktif ise, bu bölümde DHCP seçeneğini seçmeniz önerilir. Aksi taktirde Static seçeneğini seçip, Sophos RED’in WAN interface’inin IP, Subnet, Gateway ve DNS bilgilerini elle tanımlayabilirsiniz. Unutmayınız ki Sophos RED, VPN ayarlarını alabilsin diye en az bir sefer İnternet’e çıkabiliyor olması gerekmektedir. Sophos RED’in bazı modellerinde birden fazla WAN portu bulunmakta ve Failover veya Load Balance için kullanılabilir. Ayrıca tüm RED modellerinde 3G bağlantısı desteklenmektedir ve yedek hat olarak kullanılabilir.

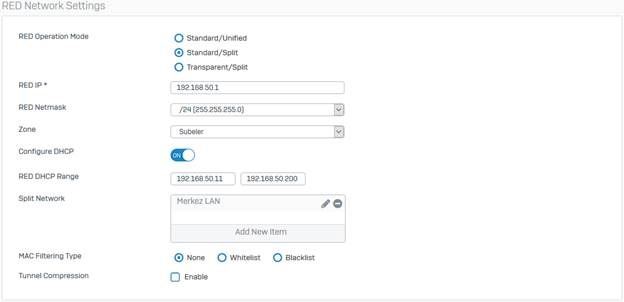

RED Network Settings bölümünde ise Sophos RED’in LAN tarafının ayarlarını yapabilirsiniz. Öncelikle RED’in çalışma modunu seçmeniz gerekiyor. Farklı çalışma modları hakkında detaylı bilgiler bu makalede bulunmaktadır. Bu örnekte biz Standard/Split seçeneği seçilmiştir. Dolayısıyla şube network’ünün Gateway’i ve DHCP sunucusu merkezdeki Sophos XG olacak ve uzak lokasyondaki makineler merkezdeki kaynaklara erişmek istedikleri zaman trafikleri tünele yönlendirilirken, İnternet trafiği şube modem’i üzerinden çıkacaktır. RED IP ve RED Network kutularında RED cihazının LAN ara yüzüne vermek istediğin IP adres ve alt ağ maskesini giriniz. Zone menüsünden şube trafiğinin hangi zone olarak tanımlanacağını belirtebilirsiniz. Bu örnekte bir önceki adımda oluşturduğumuz özel zone seçilmiştir. Eğer RED cihazının şube ağına IP dağıtmasını istiyorsanız, Configure DHCP bölümünde bu hizmeti etkinleştirip, dağıtılacak IP aralığını giriniz. Çalışma modu olarak Standard/Split seçtiğimizden dolayı, Sophos RED’in hangi adresleri merkeze iletmesi gerektiğini de belirtmemiz lazım. Bu işlem Split Network kısmından yapılmaktadır.

Opsiyonel olarak Sophos RED tarafında MAC bazında filtreleme yapabilirsiniz ve belli MAC adresleri Whitelist veya Blacklist olarak tanımlayabilirsiniz. Bu kısım aktif olmuyorsa, önce Hosts and Services bölümünde MAC Host sekmesinin altında tanımlamak istediğiniz MAC adres/adreslerin listesini oluşturunuz. Son olarak merkez-şube arasındaki bant genişliği kullanımını düşürmek için trafiği sıkıştırabilirsiniz.

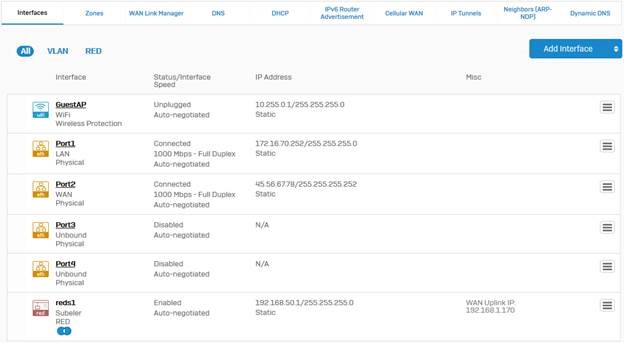

RED cihazını ekledikten sonra yeni interface olarak listede gözükecek ve kısa bir süre sonra VPN bağlantısı otomatik olarak kurulacaktır.

Sophos RED Trafik Yönetimi

Sophos XG firewall’da cihazın üzerinde geçen tüm trafik firewall kuralları tarafından izin verilir veya engellenmektedir. RED cihazlarından gelen trafik için de aynı kaide geçerlidir ve üye oldukları zone’a bağlı olarak firewall kuralları yazılabilir. Eğer RED’i firewall’a ekleme aşamasında, var olan bir zone’a atadıysanız, daha önceden oluşturulan firewall kuralları, RED trafiği için de uygulanır. Ancak bu makalede gösterildiği gibi, RED’den gelecek olan trafik için yeni bir zone oluşturulduysa, yeni kural yazmanız gerekecektir.

Güvenlik Duvarı Kuralı Oluşturma

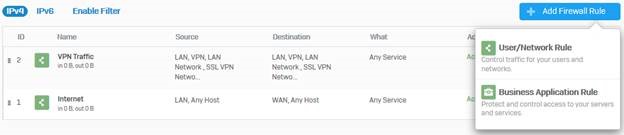

Yeni firewall kuralı oluşturmak için, Firewall bölümünde Add Firewall Rule butonuna tıklayıp, User/Network Rule seçeneğini seçiniz.

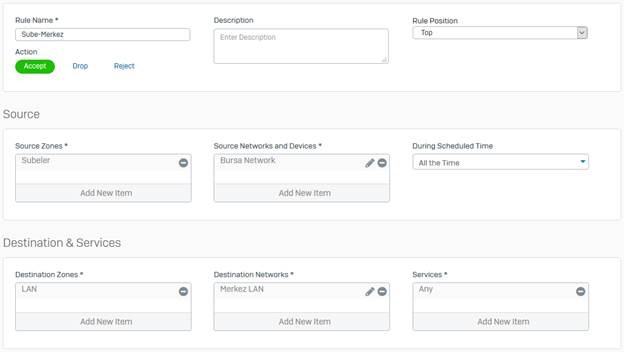

Add User/Network Rule sayfasında resimde gösterildiği gibi bilgileri girip, yeni bir kural oluşturabilirsiniz. Oluşturacağınız kural, ağ yapısına ve ihtiyacınıza göre makaledeki örnekten farklılık gösterebilir. Burada sadece şubeden gelen trafik, merkez network’e erişsin diye bir kural oluşturulmuştur. İhtiyaca göre kuralda güvenlik ilkelerini aktif edebilirsiniz.

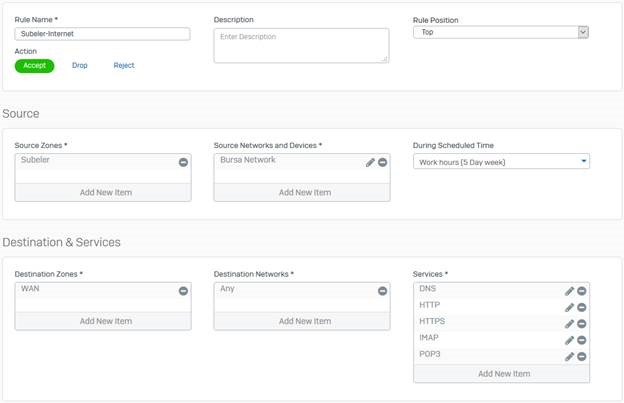

Bahsettiğimiz üzere Standard/Unified modunda, şubedeki makinelerin İnternet trafiği merkez firewall’un üzerinden geçmektedir. Dolayısıyla eğer bu modu konumlandırdıysanız, RED’den gelen trafiğin İnternet’e çıkabilmesi için ilgili kuralı yazmayı unutmayınız. Aşağıdaki örnek, şubedeki makinelerin mesai saatleri içerisinde, belli protokoller üzerinden İnternet’e çıkmaları için nasıl bir kural yazılması gerektiğini göstermektedir.

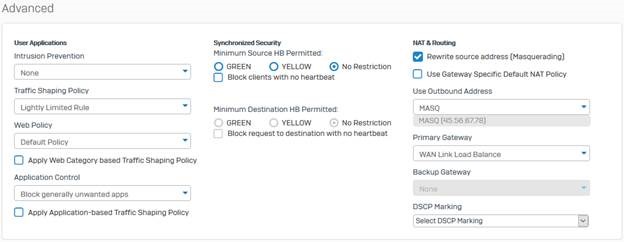

Çok önemli bir konu, İnternet’e doğru yazılan kuralda, NAT’ın aktif olması gerektiğidir. Resimde görebileceğiniz gibi kuralın Advanced kısmında Rewrite source address (Masquerading) seçeneği işaretli ve Use Outbound Address kısmında MASQ seçilmiştir.