Azure Active Directory Identity Protection – Bölüm 2 Kullanım

Makalemin ilk bölümüne sizlere Microsoft Azure AD Identity Protection servisinin genel tanımını ve nasıl çalıştığını anlattım. Makalemin bu bölümünde ise sahip olduğunuz Microsoft Azure hesabı için bu servisi nasıl kullanacağınızı göstereceğim.

Makalemin ilk bölümü için aşağıdaki linki kullanabilirsiniz

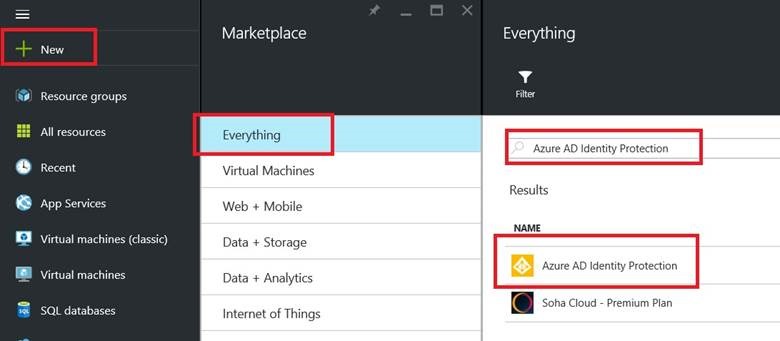

Ürünü kullanmak için öncelikle portal’ a erişelim sağlamamız gerekmektedir.

Daha sonra sol üst köşedeki artı tuşuna basarak arama menüsüne “Azure AD Identity” yazalım

Not: Eğer sizin de benim gibi birden çok hesabınız ve directory tanımınız var ise hangi domain hesabınız için bu özelliği kullanacağınızı hesap seçimi yaparak gerçekleştirmeniz gereklidir

Bu seçimi yaptıktan sonra aşağıdaki gibi adımları yerine getiriyoruz

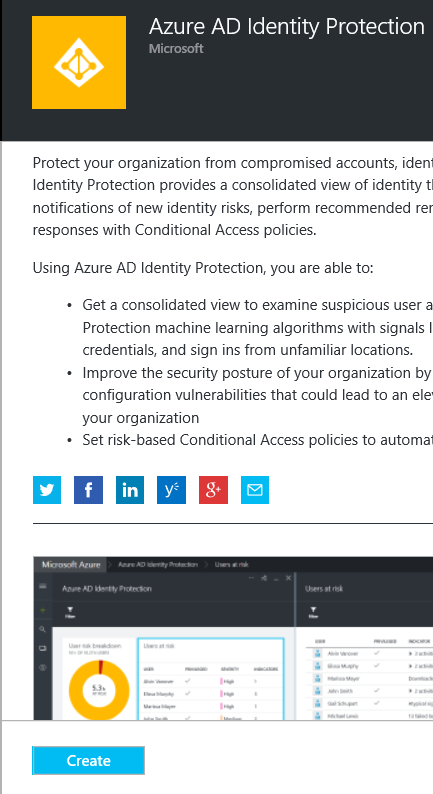

Aure AD Identity Protection ürününe tıkladığımız zaman sağ tarafta aşağıdaki gibi bir pencere açılır ve buradan “Create” diyerek bu ürünü kullanmak için ilk adımı gerçekleştirmiş oluyoruz.

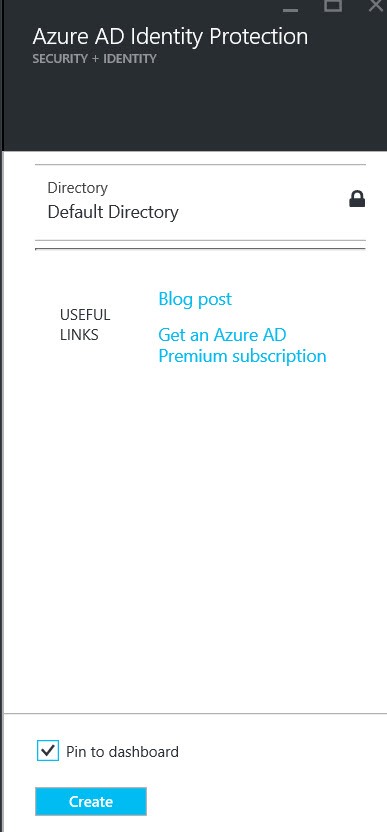

Varsayılan Directory için ( bunu hesap seçiminden gerçekleştirmiştim) oluşturma işlemini tamamlıyorum

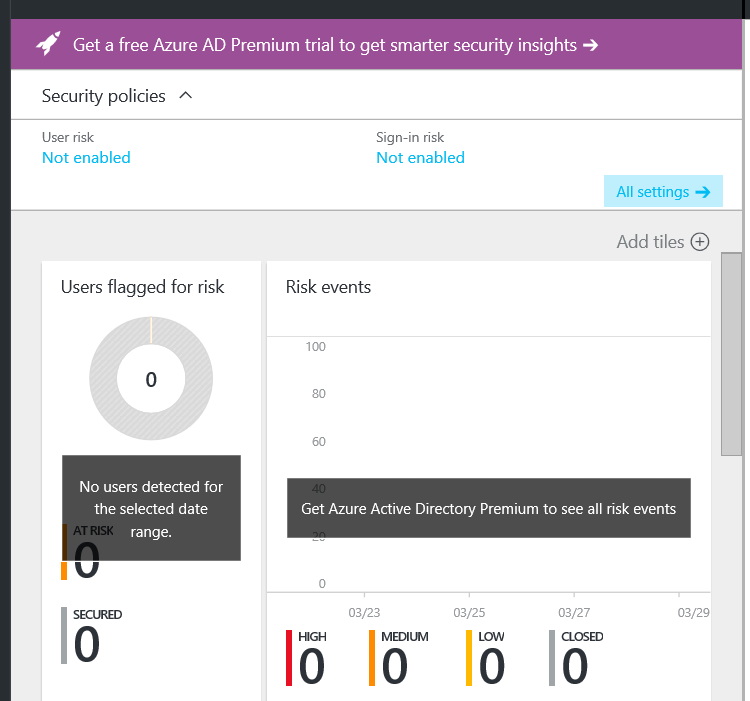

Bunun sonucunda aşağıdaki gibi bir ekran karşımıza çıkacaktır

Eğer Azure AD Premium hesabınız yok ise bu domain için üst bölümde bir uyarı alabilirsiniz, unutmayın ki Azure Identityprotection bir Azure Active Directory Premium servisinin bileşenidir. Ben şimdi Premium servisinin olduğu bir hesabım ile devam ediyorum

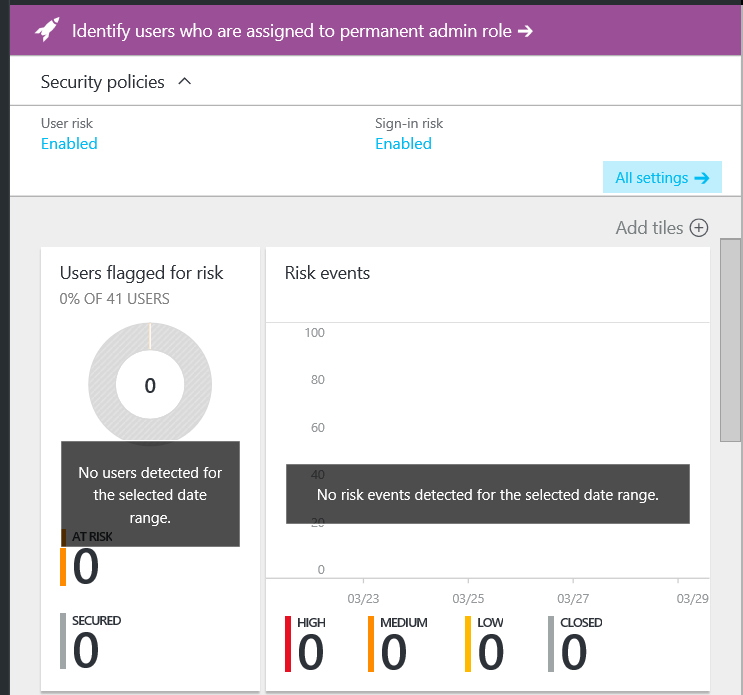

İlk kurulum sonrasında yukarıdaki gibi bir ekran sizi karşılayacaktır ( burada 41 kullanıcı tespit edilmiş durumda, yani benim sistemimde bu kadar aktif kullanıcı yer almaktadır, ama sizin mevcut bulut kullanıcılarınızı hemen tespit edemeyebilir, biraz beklemeniz gerekebilir). Gelin şimdi bu ekranı sizler ile beraber inceleyelim.

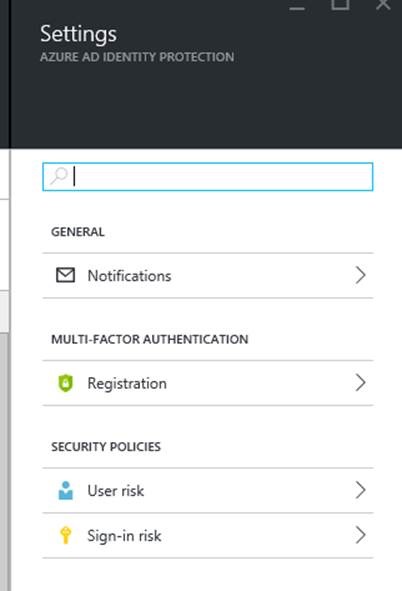

Temel olarak aslında 3 bölümden oluşur, Users flagged for risk, Risk events ve Vulnerabilities. Bu ana ekranın hemen sağ tarafında ise Settings yani ayarlar bölümünde Security Policies, Notifications ve multi-factor authentication registration seçenekleri yer almaktadır.

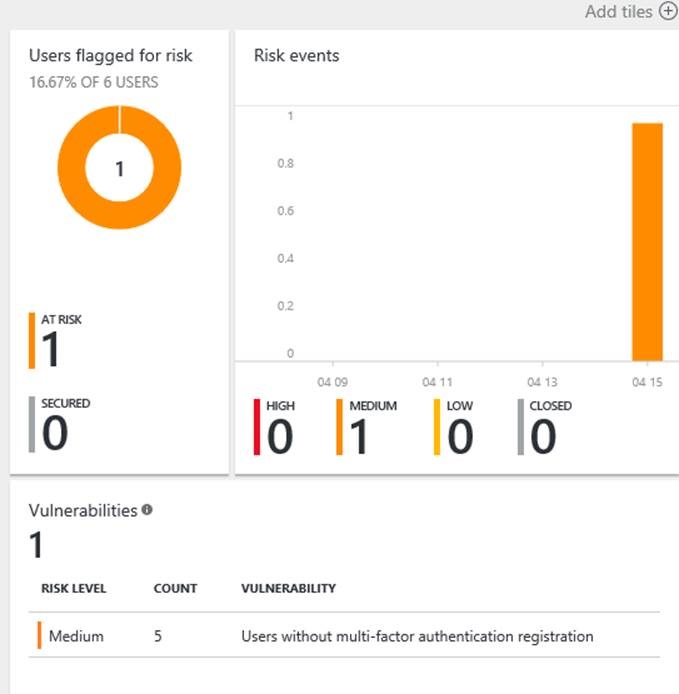

İlk olarak kullanıcı risk seviyesi nedir onu inceleyebiliriz. Tabi ki ortamınızda aktif bir risk olmadığı için benim demo ortamımdaki uyarıları referans alabilirsiniz.

Burada tek bir uyarı var, bende basit bir atak olan anonim ip bloğundan sisteme girdim ve ortalama 5dk sonra bu bilgi ana ekrana yansıdı. Peki kullanıcı risk bölümünde neler olabilir, bunun için bende kaynağımdan aldığım ekran görüntüsünü paylaşacağım, malum o kadar atak yapmak için biraz vakit harcamak gerekli, aşağıdaki ekran görüntüsünde ise yapılmışı var.

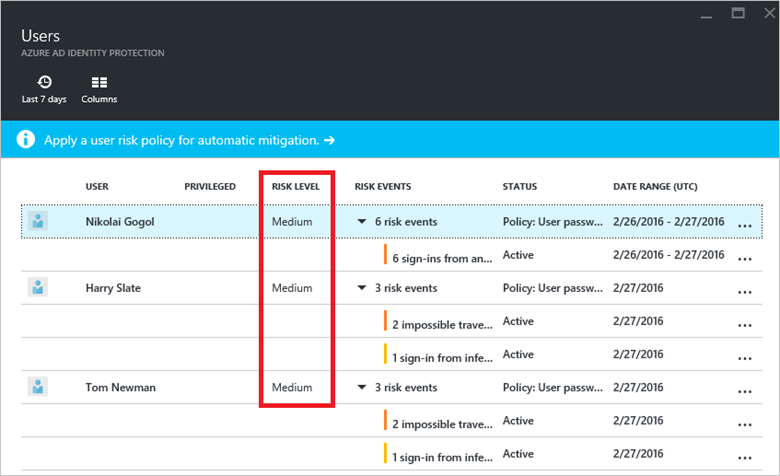

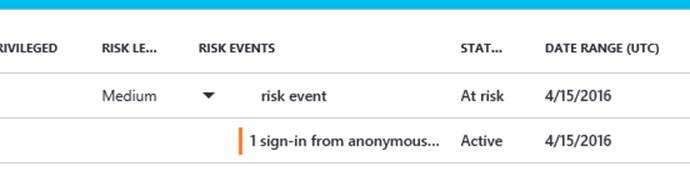

Gördüğünüz gibi kullanıcıların karşısında “Risk Level” isminde bir sütun bulunmaktadır. Bu risk seviyesini göstermektedir, hemen sağ tarafında ise risk olayı açıklanmaktadır. Örneğin ilk Medium olarak tanımlanan olay hala Aktif (Status bölümünden görebiliyoruz) ve açıklaması – Sign-ins from anonymous IP addresses. Bunu makalemin ilk sersinde anlatmıştım, tekrar hatırlatmak için tanımı bir kez daha yeniliyorum.

Sign-ins from anonymous IP addresses

Eğer kullanıcı sisteme giriş yapmak için kullandığı ip adresi tor ve benzeri Proxy networklerine ait ise yani anonim bir network ten geliyor ise bu durumda bu olay Medium olarak işaretlenir

İkinci Event yine Medium olarak işaretli ve yine aktif durumdadır, onun açıklaması ise;

Impossible travel to atypical locations

Adından da anlaşılacağı gibi pek mümkün olmayan çoğrafi erişimlerden gerçekleşen erişimlerdir. Yani siz Türkiye den sisteme giriş yapıyor iken bir saat sonra Almanyadan giriş yaparsanız bu normal bir hareket olmaz. Tabiki burada VPN gibi sistemler makine öğrenme teknolojisini yanıltabilir, ancak makine öğrenme teknolojisinin işi de bu aslında, ortalama 2 veya 3 hafta gibi bir sürede kullanıcılarınızın VPN alışkanlıklarını da öğreniyor olması. Bu Medium seviye olarak tanımlanır.

Harry Slate kullanıcısı için aşağıdaki risk olayı da gerçekleşmiş görünüyor,

Sign-ins from infected devices

Malware Protection Center tarafından bot sunucularına bağlanan network ip adresleri sürekli olarak güncellenmektedir, eğer sizin cihazınızda böyle bir network ip adresinden bağlantı gerçekleştiriyor ise bu risk olayı için geçerli bir durumdur. Ancak bu ip bazlı bir doğrulama olduğu için o ip arkasında pek çok temiz cihazda olabilir, bu nedenle bu Low olarak sınıflandırılır.

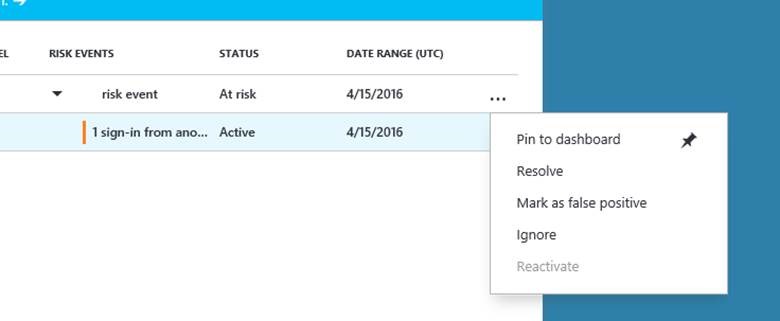

Risk olaylarını gördük peki bunlara ne yapabiliriz?

Risk olayının en sağ bölümündeki 3 noktaya tıklayınca karşımıza yukarıdaki gibi bir menü çıkmaktadır. ( yada olayın üzerine sağ tıkladığınız da da bu menü çıkacaktır)

Resolve: Sorun çözülmesi durumunda seçebiliriz.

Mark as false positive: Yanlış bir uyarı olarak işaretlemek için.

Ignore: görmezden gelmek için, bunu seçip bir seferlik görmezden gelebilir bir daha olması durumunda konuya eğilmek isteyebilirsiniz.

Reactivate: Eğer yukarıdaki 3 seçenekten birini seçerek elle risk durumuna müdahale edilir ise bunu tekrar değiştirmek için bu seçeneği kullanabilirisiniz.

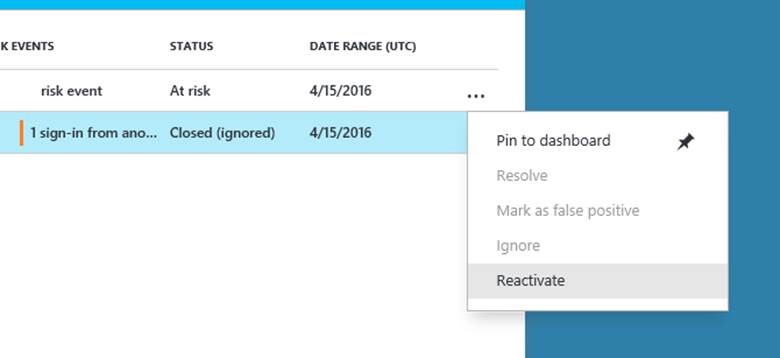

Örneğin aşağıdaki gibi durumu ignore ederek kapatmışım

Tekrar Reactive direrek case’ i aktif hale getirebilirim.

Tekrar aktif duruma geçti

Peki kullanıcı risk durumlarında neler yapabiliriz?

1 – Kullanıcı şifresini resetleyebiliriz

2 – User risk security policy yardımı ile güvenli bağlantıya veya bağlantı yasaklamayı zorlayabiliriz

3 – Sorunlu bilgisayarın yeniden kurulması ( infected device)

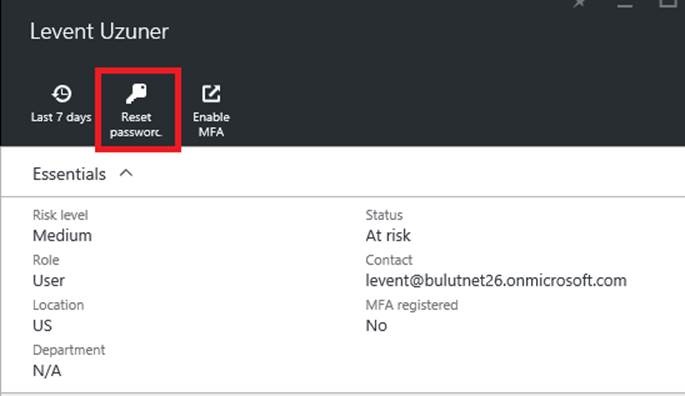

Kullanıcı şifre resetleme nasıl yapılır?

Kullanıcı üzerine tıkladığımız zaman sağ tarafta açılan yeni pencerenin üst bölümünde şifre resetleme kısa yolunu göreceksiniz

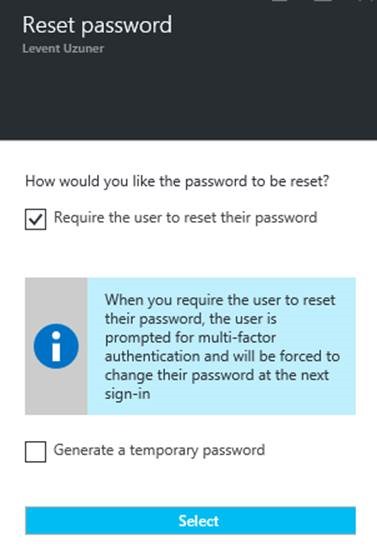

Buna tıkladığınız zaman ise iki seçenek çıkacaktır

Eğer kullanıcının bir sonraki logon işleminde şifresini kendisinin resetlemesini istiyorsanız bunun için MFA kullanıyor olması gereklidir. Eğer bu kutucuğu işaretlerseniz kullanıcı MFA yardımı ile yeni şifresini alabilir.

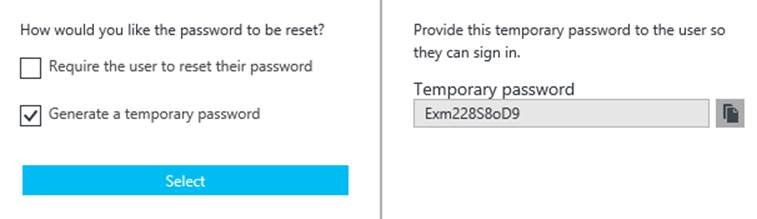

Eğer kullanıcı MFA kullanmıyor ise bir alt seçenek olan “Generate a temporary password” seçlerek bu şifrenin kullanıcıya ulaştırılması gereklidir.

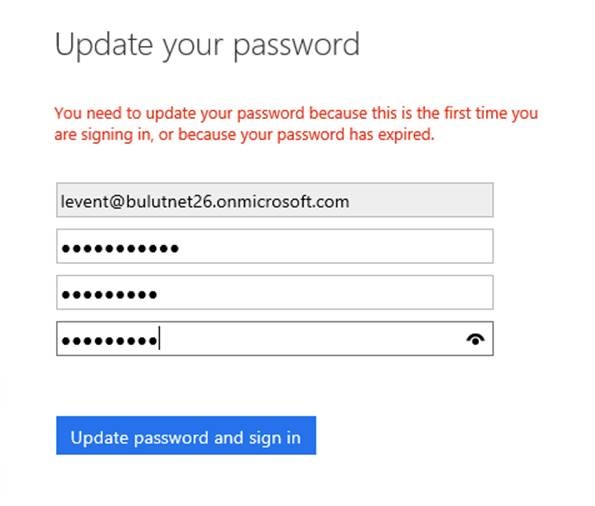

Bu durumda kullanıcı bu şifre ile kendisine yeni bir şifre atayabilir

Bundan sonra yapacağımız ilk iş policy set etmek.

User risk security policy

Bir kullanıcı riski güvenlik politikası belirli bir kullanıcı risk düzeyini değerlendirir ve önceden tanımlanmış koşullar ve kurallara dayalı iyileştirme veya hafifletme ( riski şiddetini) eylemleri uygulayan koşullu erişim politikasıdır.

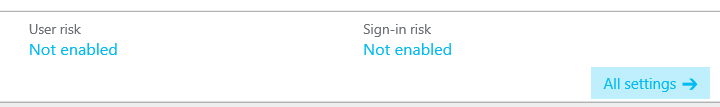

Bunun için öncelikle üst bölümde bulunan “Security Policies” başlığındaki “User risk” durumu varsayılan olarak “Not enabled” durumundadır. Bunun üzerine tıklayarak ayarlara geçiş yapabiliriz.

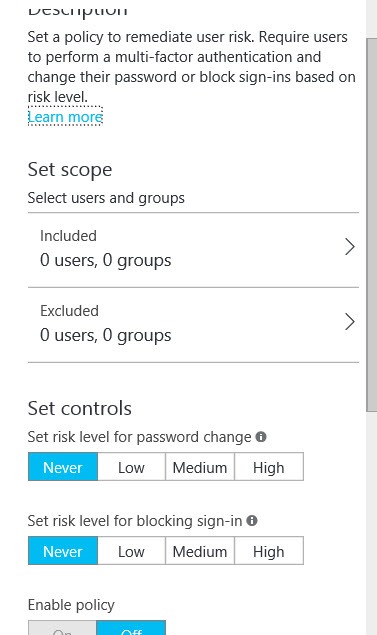

Tıkladıktan sonra sağ bölümde aşağıdaki gibi bir menü açılacaktır

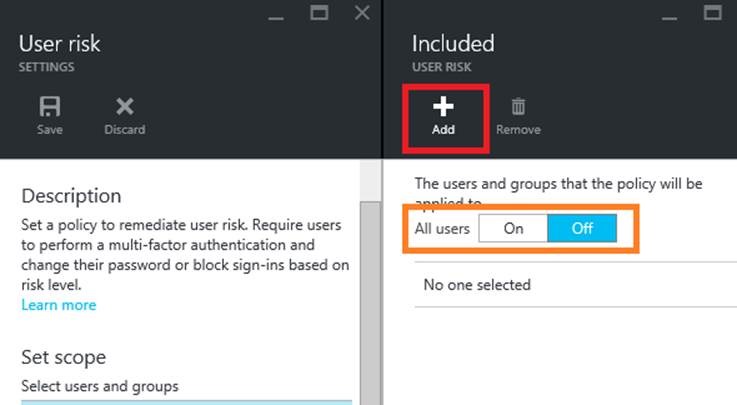

Burada öncelikle Set scope bölümü altında bu policy’ den etkilenecek kullanıcıları seçmeniz gerekli, bunun için ilgili bölüme tıkladığınız da sağ tarafta yeni bir ekran açılacaktır.

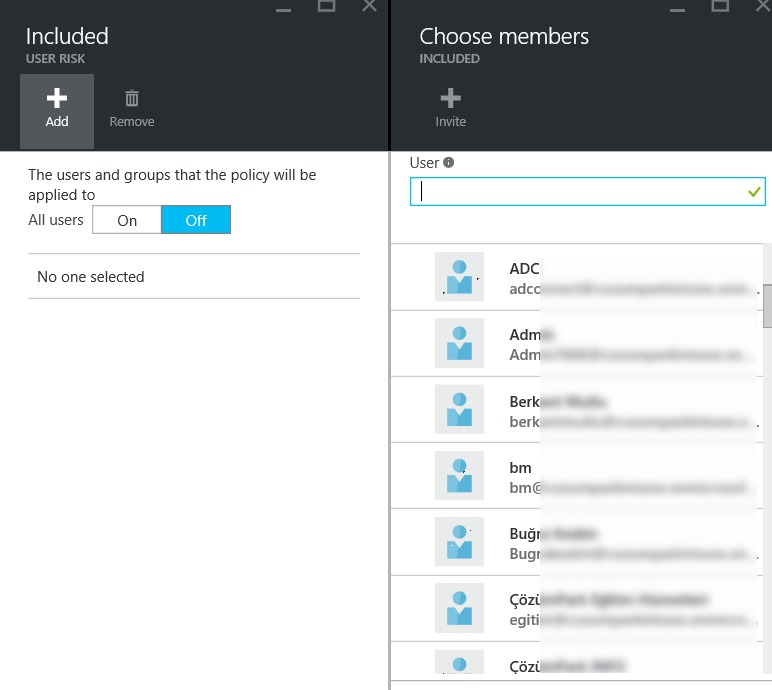

Burada istersek turuncu kutucuk içerisindeki gibi tüm kullanıcılar için bu ilkenin geçerli olmasını seçebilirsiniz veya üst bölümdeki artı tuşuna basarak tek tek kullanıcıları seçebilirsiniz.

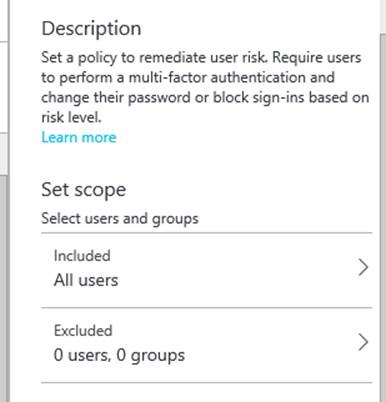

Ben herkesi etkilemesi için All users – on seçerek devam ediyorum.

Bu ayarı yaptıktan sonra kullanıcılar ile ilgili bölüm aşağıdaki gibi olacaktır

Yine aynı ekranda tüm kullanıcıları veya grupları seçmeniz halinde bu kuralın dışında bırakma istediğiniz kullanıcıları seçeceğiniz bir menü yer alıyor. Bu menü de bir üst menüde olduğu gibi aynı mantık ile kullanıcı veya grup ekleyebiliyorsunuz.

Bunları seçtikten sonra gelelim bu kullanıcılar için atayacağımız policy ayarlarına.

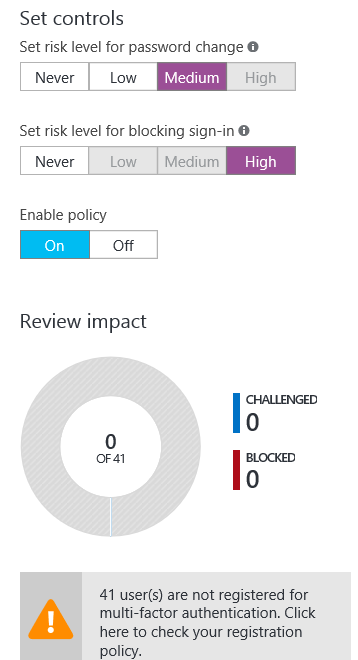

Policy bölümündeki ilk ayar

Set risk level for password change

Eğer kullanıcı güvenlik profili orta seviye ve üstü ise mutlaka şifre değiştirmek zorunda kalacaktır.

Set risk level for blocking sign-in

Eğer kullanıcı güvenlik profili seviyesi yüksek ise bu durumda sisteme giriş yapamayacaktır.

Hemen bir alt bölümde bu policy’ nin aktif olup olmadığını görüyoruz. En alt bölümde ise sizin yapacağınız bu ayarların sonuncunda sahip olduğunuz kullanıcıların bu policy den nasıl etkilendiğini görebiliyoruz.

Sign-in risk security policy

Bir oturum açma riski politikası belirli bir oturum açma riskini değerlendirir ve önceden tanımlanmış koşullar ve kurallara dayalı azaltıcı etkenleri uygulayan koşullu erişim politikasıdır.

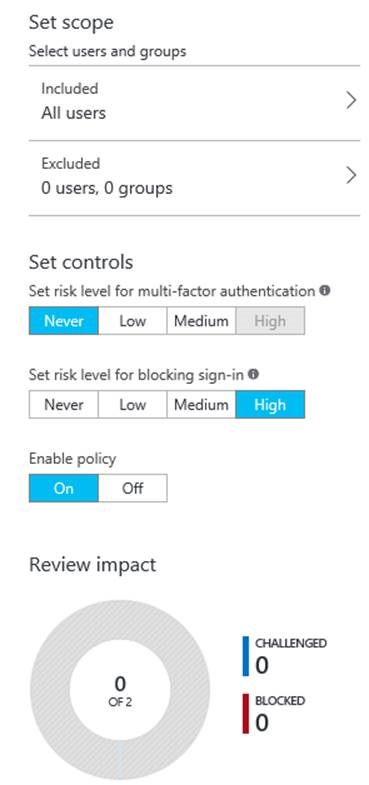

Buradaki ayarlar da bir önceki policy de olduğu gibi benzer şekilde yapılandırılmaktadır.

Set risk level for multi-factor authantication

Belirleyeceğiniz seviye ve üstünde bir riske sahip oturum açma olayı tespit edilir ise bu oturum açma işleminin MFA ile yapılmasına zorlar.

Set risk level for blocking sign-in

Belirleyeceğiniz veya üstündeki bir riske sahip oturum açma olayları tespit edilir ise bu oturum açma işlemi engellenecektir.

Enable policy

Yaptığınız bu ilkenin aktif olup olmadığının belirlendiği ayardır.

Review impact

Yaptığınız bu değişiklikler sonucunda mevcut kullanıcılarınızın nasıl etkileneceğinin raporudur.

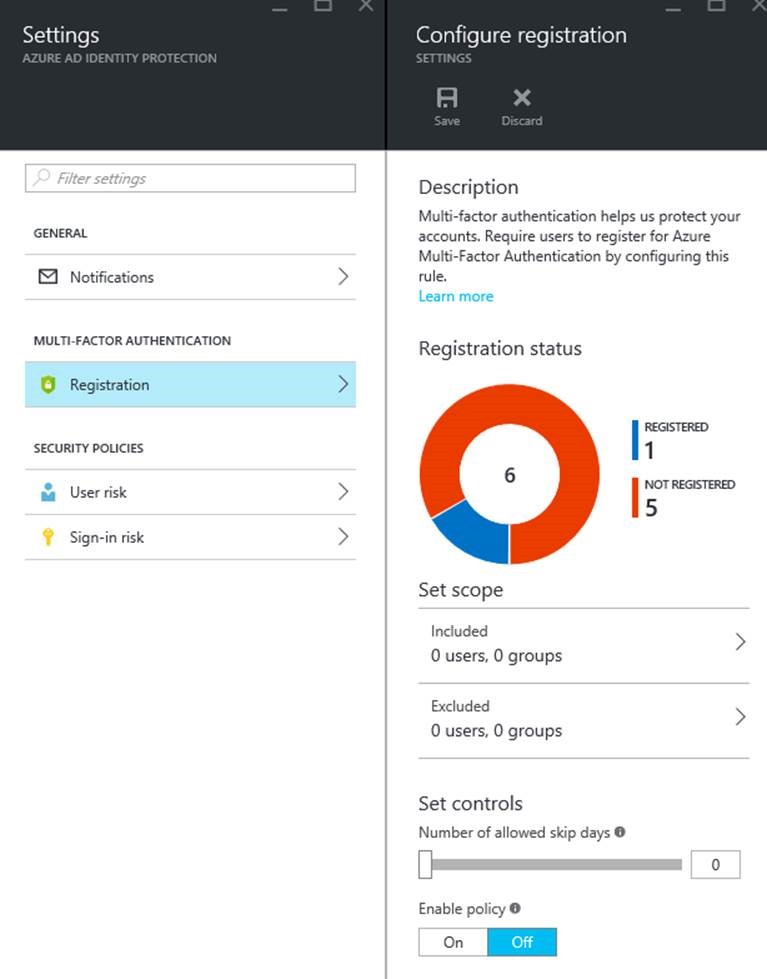

Evet bu iki temel policy sonrasında artık son bir ayarımız kaldı. MFA. Evet tanımladığımız policy’ lerde MFA şartı koştuk peki bunu gerçekleştirmeden önce kullanıcılarımızı hali hazırda MFA kullandırıyor olsak nasıl olur?

Bunun için MFA ayarlarını tanımlayabilirsiniz

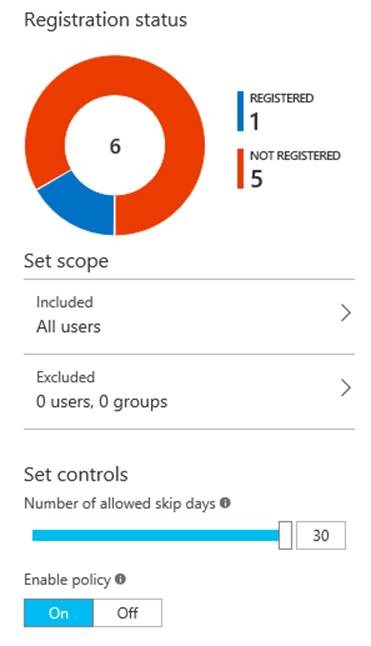

Örneğin bende şu anda bu policy açık değil, 6 tane kullanıcım var bunlardan bir tanesi zaten kayıtlıymış. Benim amacım geriye kalan tüm kullanıcıların da sisteme girerken MFA kullanmalarını istemek olacaktır. Bunun için öncelikle kullanıcıları seçiyorum ve daha sonra bu ilkeyi aktif ediyorum, hemen üstündeki “Number of allowed skip days” değerini ise 30 yapıyorum. Yani MFA olmadan 30 gün boyunca kullanıcılar sisteme girebilecek, 30 gün bunu görmeden gelebilecek ama 30 günün sonunda mutlaka MFA kaydını yapmak zorunda. Bu gün ayarı sizin şirket ihtiyaçlarınıza göre değişmek ile birlikte en fazla 30 gün seçilebilmektedir.

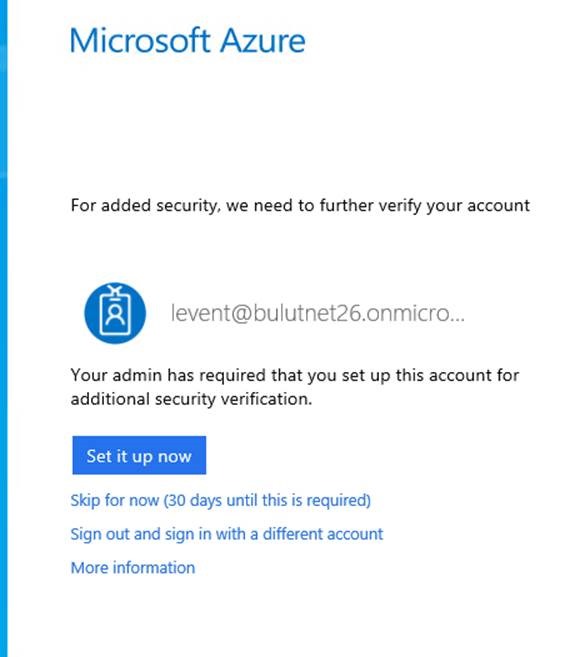

Peki, bu ayarı yaptıktan sonra kullanıcı tarafında ne oluyor? Kullanıcı logon olurken aşağıdaki gibi bir ekran karşılıyor kendisini

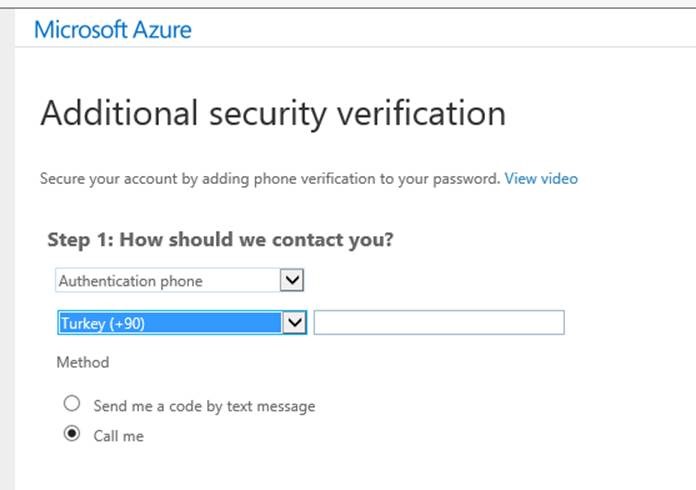

İsterse “Skip” diyerek logon işlemine 30 gün boyunca devam edebilir, yada “Set it up now” diyerek aşağıdaki adımları gerçekleştirir.

Yani isterse kendisinin aranmasını, isterse sms atılmasını isterse soft token dediğimiz bir yöntemi seçebilir.

Evet, makalemin bu bölümünün sonuna geldim. Bir sonraki bölümde temel bilgilendirme ve örnek risk olaylarının örneklerini paylaşacağım.

Kaynak