Cloud App Security Kullanımı

Makalemin ilk bölümünde Cloud App Security ürünü hakkında temel bir bilgilendirme yapmış, mimari yapısından ve nasıl çalıştığından bahsetmiştim. Bu bölümde ise aktif olarak şirket ortamları için nasıl kullanılacağından bahsedeceğim.

Öncelikle aşağıdaki adres üzerinden portalınıza erişebilirsiniz;

https://portal.cloudappsecurity.com

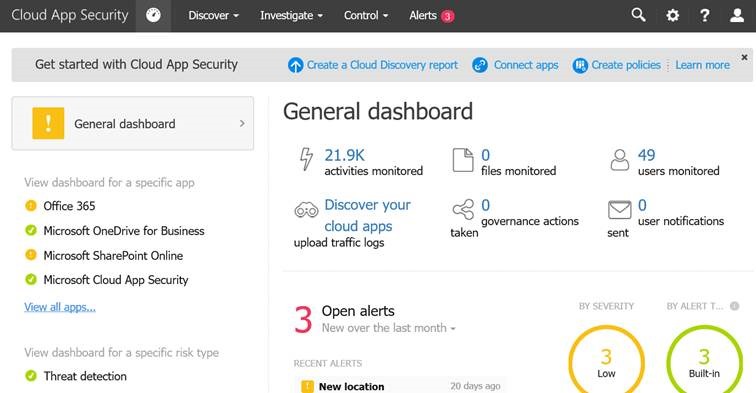

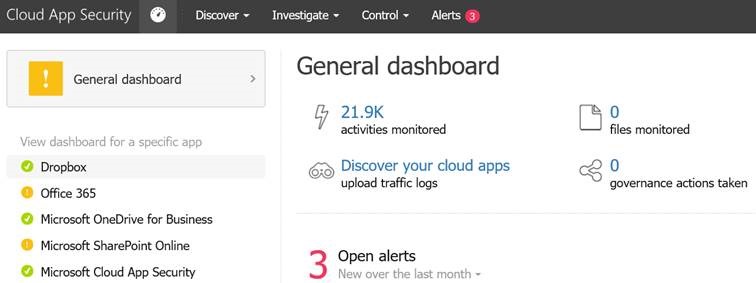

Kullanıcı kimlik doğrulaması gerçekleştirildikten sonra kendi portalınıza yönlendirileceksiniz

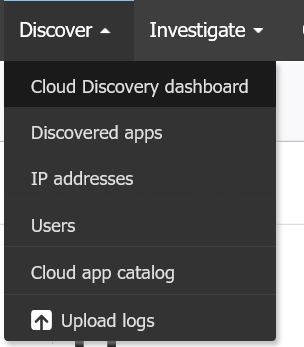

Öncelikle portal 4 ana bölümden oluşmaktadır;

· Discover

· Ingestigate

· Control

· Alerts

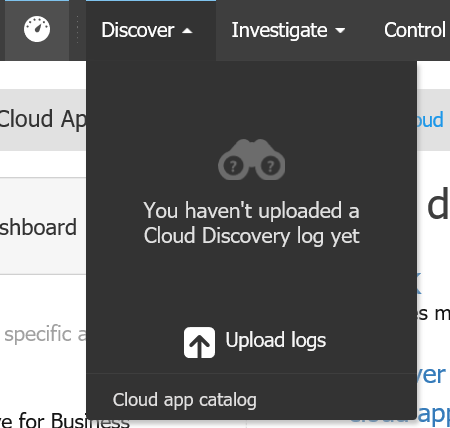

Discover bölümü hali hazırda tespit edilen bulut uygulamalarınız veya mevcut uygulamaların tespit edilmesi için log yükleyebileceğiniz bir bölümdür.

Bu bölüme ilk tıkladığınız zaman aşağıdaki gibi bir ekran karşılar sizi

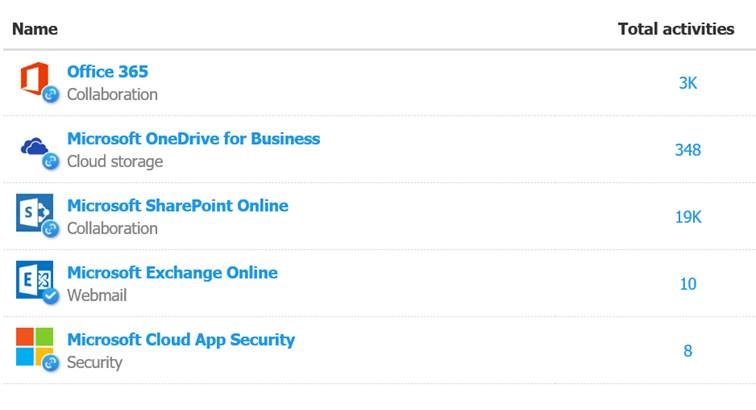

Ben henüz hiçbir firewall veya Proxy olay günlüğü yüklemedim, ancak buna rağmen bulut tabanlı olarak kullandığım aşağıdaki uygulamaları cloud app tespit etmiş durumda;

Ancak makalemin ilk bölümünde de bahsetmiş olduğum gibi Shadow IT dediğimiz iş ailesinin kullandığı yazılımları tespit etmek için firewall loglarına ihtiyacımız bulunmaktadır.

Yine ilk makalemde desteklenen firewall markalarını paylaşmıştım, bunlardan alacağınız loglar için aşağıdaki bilgiler loğların ayrıştırılması ve analiz edilmesi için gereklidir;

•Date of the transaction – işlem tarihi

•Source IP – kaynak ip

•Source user – highly recommended – kaynak kullanıcı – kesinlikle önerilen bir bilgidir

•Destination IP address – hedef ip adresi

•Destination URL recommended (URLs provide higher accuracy for cloud app detection than IP addresses) hedef url adresi – bulut uygulamasının tespit edilmesinde URL adresi büyük öneme sahip olup kesinlikle tavsiye edilen bir bilgidir

•Total amount of data (data information is highly valuable) – toplam veri miktarı

•Amount of uploaded or downloaded data (provides insights about the usage patterns of the cloud apps) – karşıya yüklenen veya indirilen veri miktarı – önerilen bir veridir

•Action taken (allowed/blocked) – gerçekleştirilen eylem, izin verildi veya engellendi

Tabiki sizin firewall un üzerinde bu loglar kayıt edilmiyor ise bunları analiz etme şansı yoktur. Örneğin Cisco ASA Firewall varsayılan olarak log alırken “Amount of uploaded bytes per transaction” veya “Username” gibi bilgileri kayıt etmez, bu nedenle bunları almak için cisco üzerinde loglama seviyesini 6 ya çıkarmanız gereklidir.

Özetlemek gerekir ise;

Öncelikle desteklenen bir firewall kullandığınıza emin olun

Düzgün ve uygun bir formatta log dosyası yüklediğinize emin olun

90 günden eski loğların kontrol edilmediğini unutmayın

Loglarda analiz için ihtiyaç duyulan bilgilerin olduğunu doğrulayın

Bunları yapmanız halinde son derece detaylı bilgiler ışığında tüm cloud trafiğiniz hakkında bilgileri özet raporlar halinde alabilirsiniz.

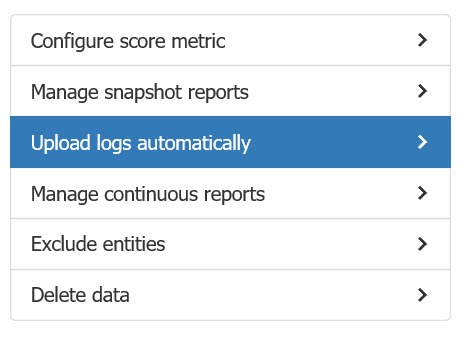

Yukarıdaki şartları sağladığınızı düşünüyorsanız logları yüklemenin iki yolu vardır.

İlk olarak elle logları yükleyebilirsiniz

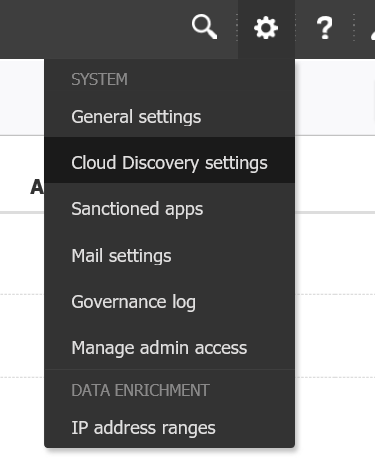

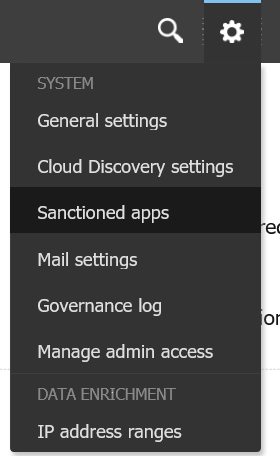

Bunun için ayarlar bölümünden Cloud Discovery settings linkine tıklıyoruz

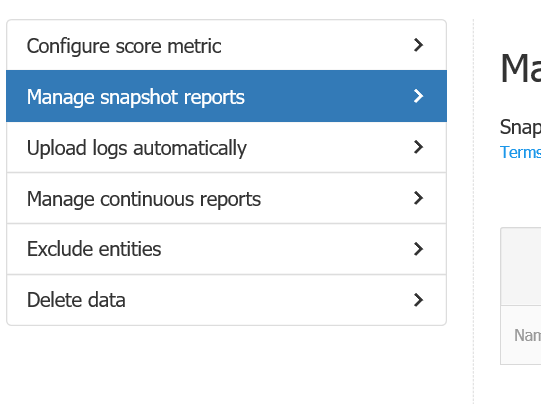

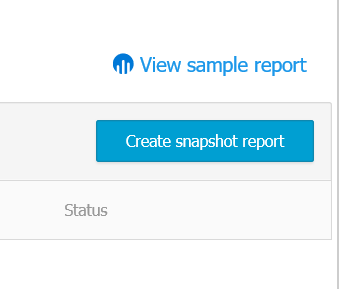

Daha sonra Manage snapshot reports bölümüne tıklıyoruz

Create Snapshot report düğmesine basıyoruz

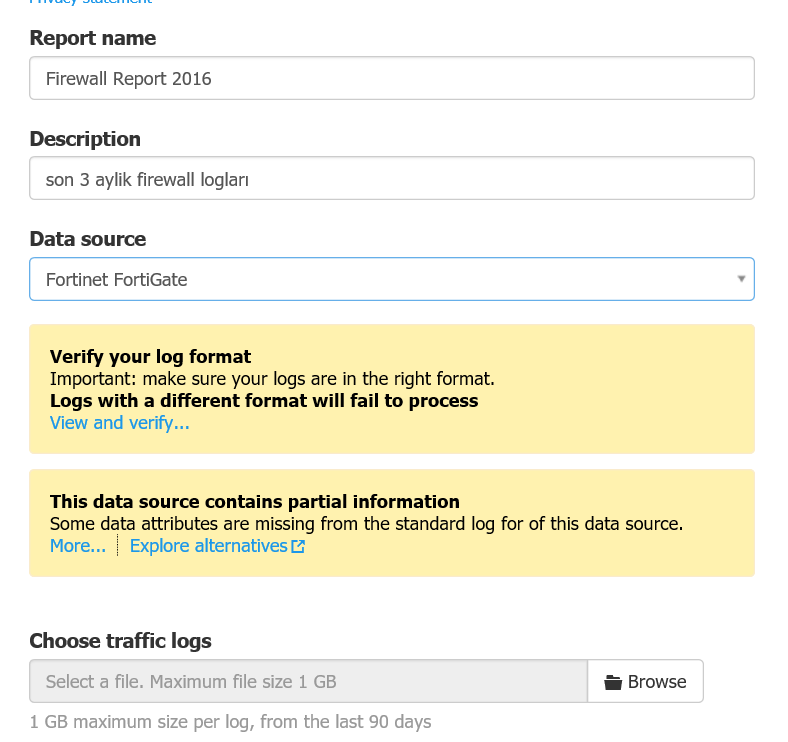

Daha sonra ise yükleme için bir tanım, açıklama, logları üreten cihazın markası ve logları gösteriyoruz. Logların boyutuna göre raporların hazırlanması zaman alacaktır.

Not: cihazı seçtikten sonra “verify your log format” kısmındaki linki bence dikkatlice okuyunuz.

Not: Bir seferde en fazla 20 dosya yükleyebilirsiniz.

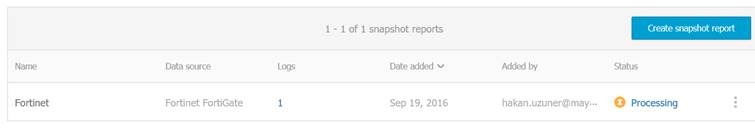

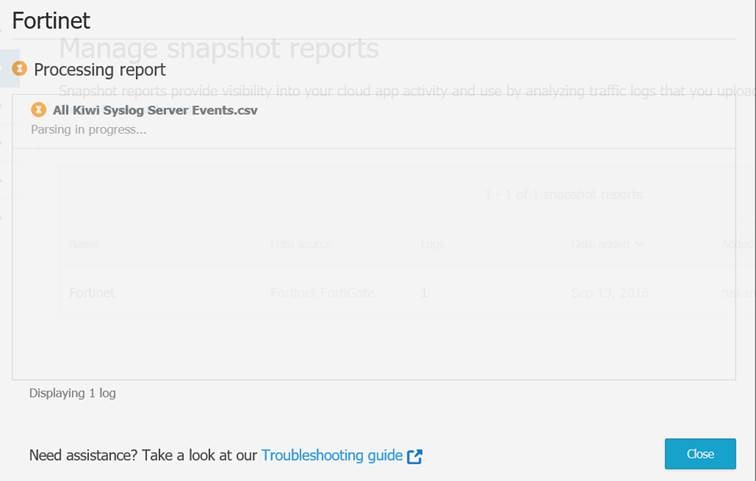

Yükleme sonrasında aşağıdaki gibi bir ekran görebilirsiniz

İşlem bittikten sonra aşağıdaki gibi menüleri görebilirsiniz

Burada işlemler aşağıdaki sıralama ile gerçekleşir;

Yükleme: Logların buluta yüklenmesi

Ayrıştırma: Her bir veri kaynağı için özel ayrıştırıcılar kullanarak trafik verilerini ayrıştırır.

Analiz Etme: Trafik verileri, bulut uygulama kataloğuna göre analiz edilir ve 13.000 den fazla bilinen uygulama için hangi uygulamaların kullanıldığı ve bunların risk puanı hesaplanır. Ayrıca kullanıcı ve ip bilgileri de raporlanır.

Ön İzleme: El ile yüklenen günlük dosyalarından ayıklanan verilerin risk değerlendirmesi oluşturulur. Bu adım birkaç dakika sürer ve günlüklerin miktarıyla boyutuna bağlıdır. Diğer veri görünümleri güncelleştirilmeden önce ön izleme kullanılabilir.

Yeniden değerlendirme ve genel risk değerlendirmesini güncelleştirme: Yeniden değerlendirmek ve tüm veri görünümlerini güncelleştirmek için, tüm kaynaklardan tüm yeni eklenen veriler (hem el ile hem de otomatik karşıya yüklemelerden) kullanılır. Bu adım günde dört kez gerçekleştirilir ve ağınızdaki verilerin miktarına bağlı olarak birkaç saat sürebilir.

Günlük dosyalarınızın karşıya yüklenmesinin ardından, günlük dosyalarının boyutuna bağlı olarak bunları ayrıştırılması ve analiz edilmesi biraz zaman alacaktır. Birkaç dakika geçince, Veri görünümlerine giderek ve günlük dosyaları karşıya yüklenen cihazla aynı adı taşıyan ön izlemeyi seçerek, günlük dosyalarınızın ön izlemesini görüntüleyebilirsiniz.

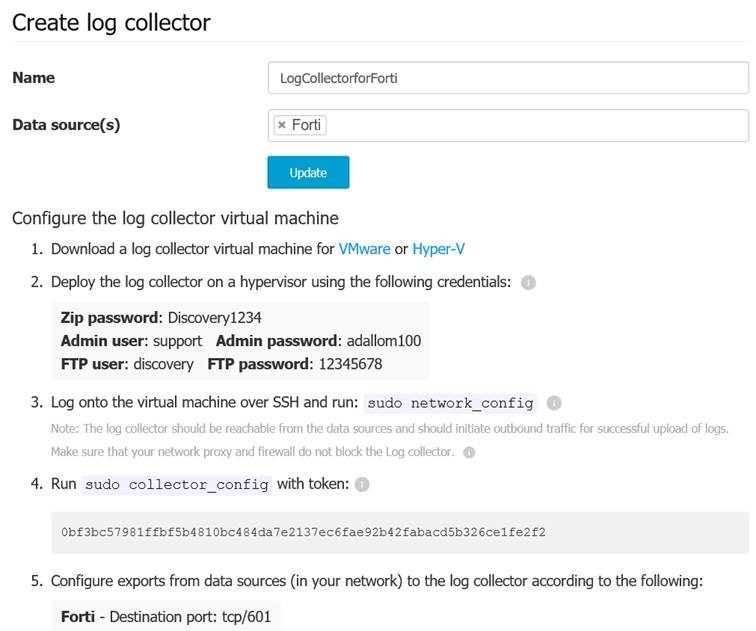

Bir diğer yöntem ise otomatik olarak bu logların buluta gönderilmesi. Bunun için ise aşağıdaki menüyü kullanabilirsiniz

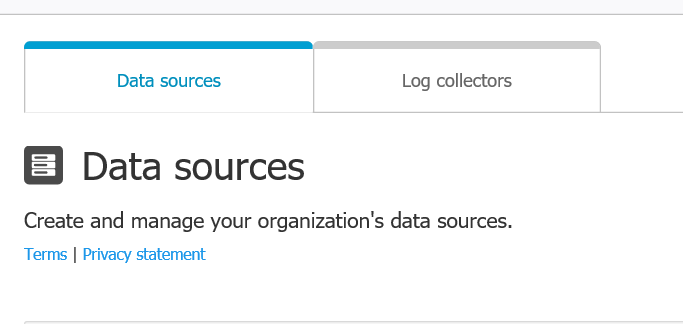

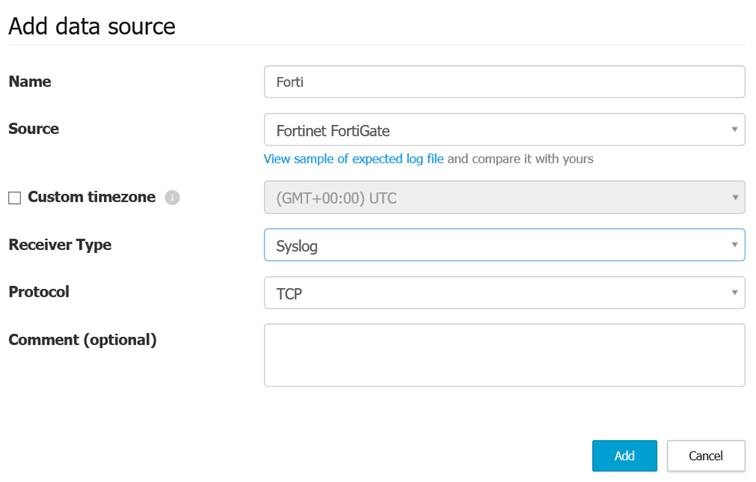

Öncelikle veri kaynağını ekliyoruz

Daha sonra ise ESX veya Hyper-V ortamları için hazır bir sanal makine imajı yardımıyla log collector kuruyoruz.

İndireceğiniz sanal makine imajı 250GB disk, 2 CPU 4 GB RAM ile çalışmakta olup mevcut firewall ürününüz için aslında bir syslog server gibi çalışır, logları firewall üzerinden bu cihaza yollarsanız bu cihaz da otomatik olarak buluta yollayacaktır.

Bu sayede bulut üzerinde kullanıcılara ajan yüklemesi olmadan tüm bağlantı yapan cihaz, ip, kullanıcı ve uygulamaları tespit edebilirsiniz.

Logları yükleme işlemini tamamladıktan sonraki adımımız uygulamaların güvenli olup olmadığına karar vermek olacaktır Bunun için yine ayarlar bölümünden “Sanctioned apps” linkine tıklıyoruz.

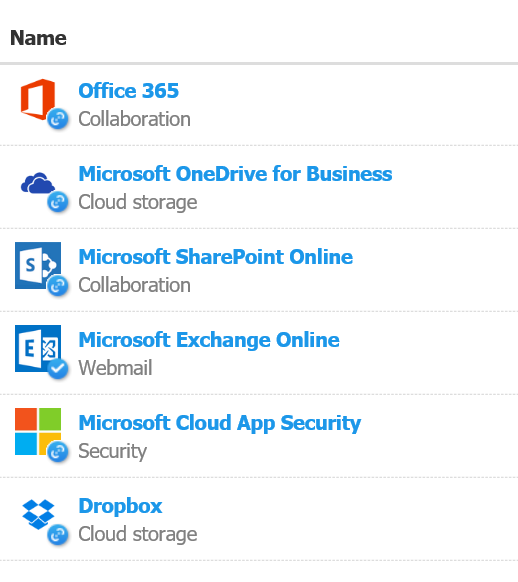

Burada tespit edilen uygulamaların dışında kullandığınız ek uygulamaları da ekleyerek onlar için de gelişmiş bir izleme ve koruma sağlayabilirsiniz. Örneğin ben Dropbox’ ı ekliyorum

Bu işlemden sonra eşitleme yani oradaki verileri analiz etme biraz zaman alacaktır.

Tabiki eklediğiniz her uygulama Microsoft temelli uygulamalardaki verileri sağlayamayabilir. Bunun tablosuna erişmek için aşağıdaki link’ i kullanabilirsiniz.

https://technet.microsoft.com/en-us/library/mt657563.aspx

Bu link sayesinde hangi bulut uygulaması hangi verileri Cloud App ürününe sağladığını rahatlıkla görebilirsiniz.

Peki, loglarımızı upload ettik, buradan pek çok bilgi ve rapor aldık. Üstüne ek olarak uygulamaları ekledik. Şimdi ise sıra policy tanımlamaya geldi.

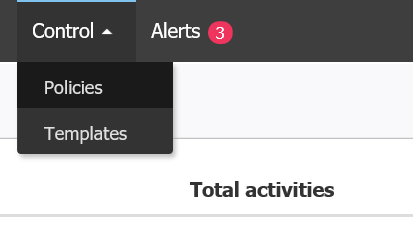

Bunun için Control menüsü altından Policy bölümüne geliyoruz

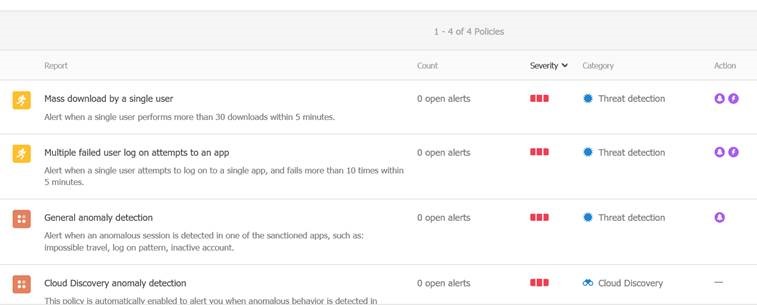

Burada gördüğünüz gibi benim 4 temel ilkem var, sizde hızlı bir şekilde şablonları kullanarak policy oluşturabilirsiniz.

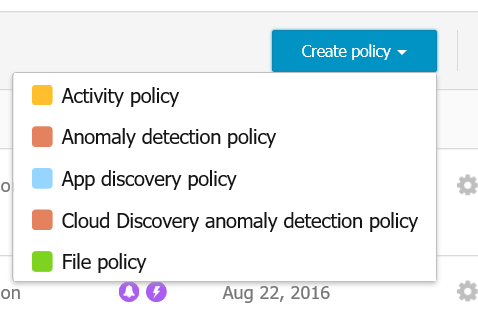

Policy oluşturmak için öncelikle ne tür bir ilke oluşturacağınıza karar veriyorsunuz

Örneğin anormal hareketleri tespit etmek istiyorsanız “Anomaly detection policy” bölümüne tıklayın

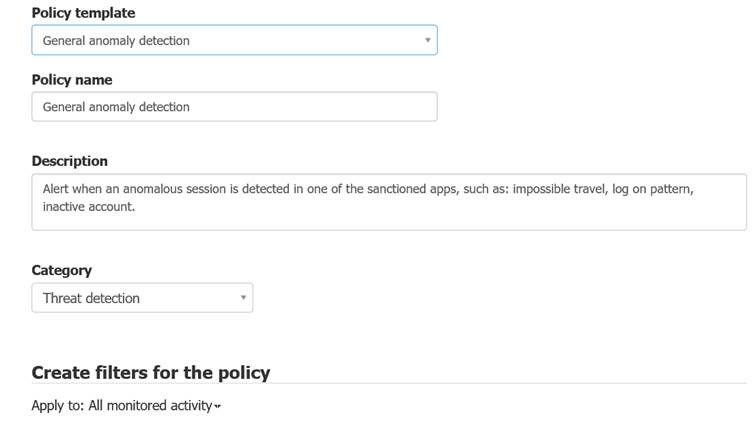

Daha sonra Policy template bölümünden “General anomaly detection” seçmeniz yeterli olacaktır.

Bunun gibi pek çok ilke oluşturabilir ve kişiselleştirebilirsiniz. Bende sırası ile aşağıdaki ilkeler bulunmaktadır;

Mass download by a single user

5dk içerisinde 30 dan fazla dosya indiren kullanıcılar için tanımlanmış bir ilkedir

Multiple failed user log on attempts to an app

5 dk içerisinde 10 dan fazla kez yanlış şifre girişi yapan kullanıcılar için tanımlanmış bir ilkedir

General anomaly detection

Anormal hareketleri tespit etmek için kullanılan bir ilkedir

Cloud Discovery anomaly detection

Bu ise diğer kullanıcı ve servislere göre anormal derecede veri kullanımı yapan ip adresi, kullanıcı, servis gibi bileşenleri kontrol etmek için tanımlanmış bir ilkedir.

Bu bölümü biraz inceleyerek özellikle şablonları kullanarak çok etkin kurallar tanımlayabilirsiniz. En çok hoşuma giden kurallar File için olanlar olup örneğin şirket dışındaki kişiler ile paylaşılmasını istemediğiniz dosya içeriklerinin paylaşıldığını hızlıca görebilir, bu paylaşımları kapatabilirsiniz.

Bu policy hakkında daha fazla bilgi için aşağıdaki linki kullanabilirsiniz

https://technet.microsoft.com/en-us/library/mt657559.aspx

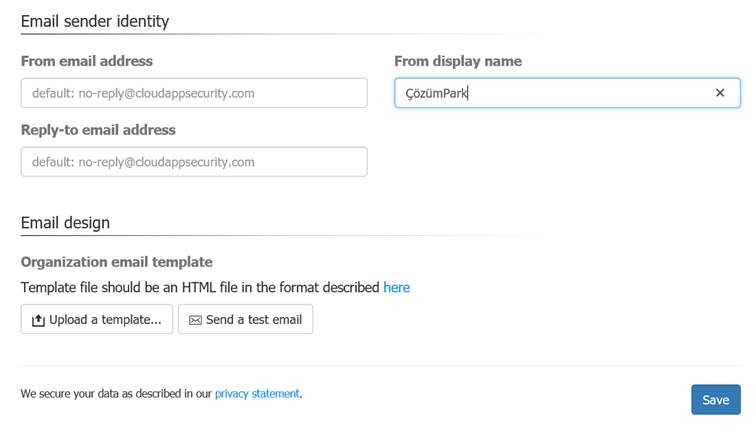

Policy tanımlama işlemlerinden sonra ise email ayarlarını yapabilirsiniz

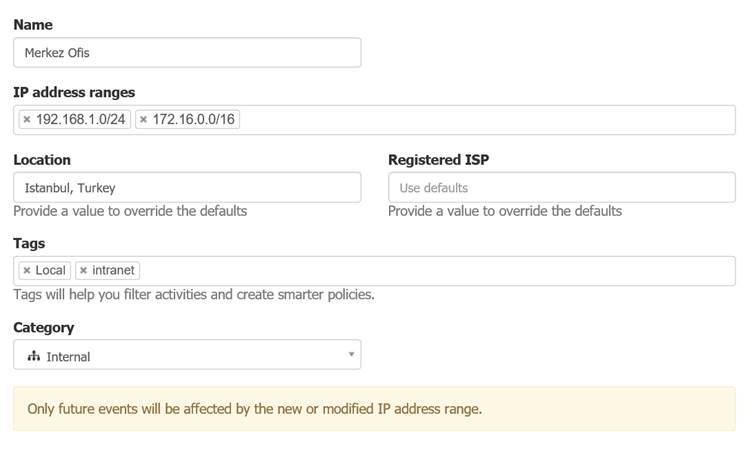

Daha sonra ise mevcut ortamınız hakkında IP bilgisi tanımı yapmanız raporların daha sağlıklı olmasını sağlayacaktır.

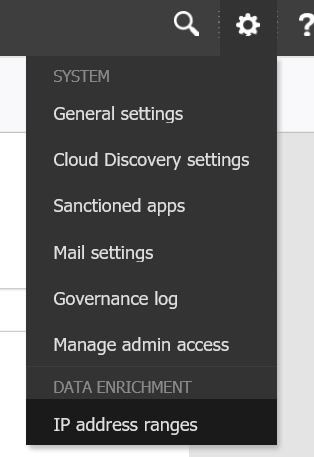

Bunun için yine ayarlar bölümünden IP address ranges linkine tıklayın

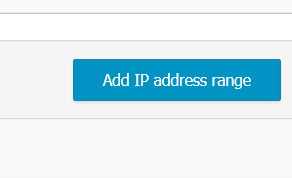

Daha sonra Add IP address range düğmesine tıklayın

Bu işlemden sonra artık ana ekranda ürünü incelemeye başlayabilirsiniz

Makalemin bu bölümünün sonuna geldim, bir sonraki bölümde Dashboard üzerinden olayları inceleyeceğiz.

Bir sonraki makalemde görüşmek dileği ile.

Kaynak

https://msdn.microsoft.com/en-us/library/mt725301.aspx