Güvenlik Mimarileri

GÜVENLİK, Türk Dil Kurumunun tanımlamasına göre ” Toplum yaşamında yasal düzenin aksamadan yürütülmesi, kişilerin korkusuzca yaşayabilmesi durumu, emniyet ” anlamına gelmektedir. Bunu mesleki olarak tercüme edersek; elektronik haberleşmenin kesintisiz, özgürce, bireysel şekilde yapılabilir olmasıdır. Güvelik biraz da yağmur yağsın ama ıslanmayım demek gibidir :).

Güvenlikte unutulmaması gereken kısım, bir iletişim kanalı açılmış ise bu iletişim kanalının kötü niyetli kişiler tarafından amacının dışında kullanılabileceğidir. Yani açık bir kapınız var ve bu kapıdan herkesin geçmesini ve sunduklarınızı görmesini istiyorsunuz fakat bunun sizin koyduğunuz kural ve çerçeveler doğrultusunda olmasını istiyorsunuz, o zaman güvenlik her şeyin kapatılması ve aslında sunmamız gereken ortak çalışma alanının çalışılamaz duruma getirilmesi değil, kontrollü bir şekilde iletişimin sağlanmasıdır. Güvenlik kesinlikle bir sunucunun ağ bağlantısının kopartılıp, yerin yüz metre altında beton bir odaya gömülerek kimsenin erişmeyeceği bir duruma getirmek değildir.

İşim ve çalıştığım sektör itibari ile ben bir elektronik iletişim uzmanıyım ve temel olarak ETHERNET ağları üzerin uzmanlaşmış durumdayım. İş bir AĞ kurmak ve bu ağda iletişim sağlamak ise kablolu ve kablosuz olmak üzere bu işten anlarım ve zaten bu işten parada kazanıyorum yani profesyonel mesleğimde budur. Doğal olarak iletişim ve iletişim güvenliği de benim işim. OSI katmanının ilk dört katmanında çalışırım ve Layer 1 den Layer 4 kadar olan kısmı bilirim. Kendimden neden bahsettim konusuna gelirsek, hangi sosyal ağa erişsem yada hangi portalda bir kaç makale okusam genelde güvenlikçi arkadaşların yerel ağda hiçbir güvenlik önlemi alınmamış sistemi hack lediğini görüyorum yada örneklediğini, sonrasında ise UTM tavsiyelerinde bulunduğunu. Görülen o ki bizim sektörde güvenlik biraz yanlış anlaşılıyor ya da güvenlikçi arkadaşlar her sistemi sanal makinelere kurdukları birebir çalışma ve full erişim imkanları bulunan sistemler gibi düşünüyorlar. Halbuki durum hiç böyle değil, üstüne de internetten sizi o anlatılan yollarla değil genelde sistemlerinize direk erişebilecek yapılar üzerinden hack lerler. Anlatılan ve yazılan makalelerde gösterilen sistem genelde evin içine kırmızı elbiseli olan herkesi al deyip sonra evin içinde hiçbir güvenlik almamak gibidir, hangi kırmızılının ne tür bir plan peşinde olduğunu bilemeyiz. Günün sonunda sorun yaşamanızın nedeni internet bağlantınız değil yerel ağdaki güvensiz yapınızdır.

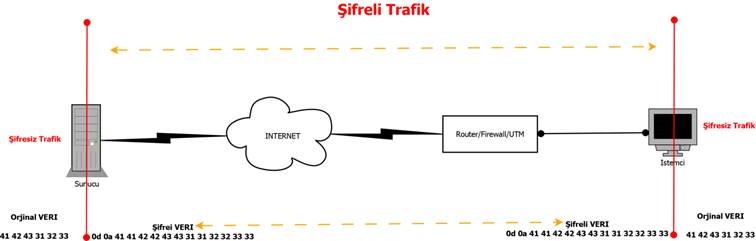

RESIM 2 göreceğiniz gibi istemci ile sunucu arasında oluşturulmuş bir HTTPS/SSH/SMTPS/POPS vb.. herhangi bir güvenli bağlantıda, artık bağlantının içindeki tüm data dinlenemez ve yorumlanamaz hale gelir. Günün sonunda “41 42 43 31 32 33 (ABC123 )” verisi istemci ve sunucu arasında ki şifreli tünelden ” 0d 0a 41 41 42 42 43 43 31 31 32 32 33 33″ şeklinde akacaktır ve aradaki güvenlik cihazlarınız bu veriyi anlamlandırmaz hale gelecektir, doğal olarak kontrol edilemez bir duruma gelir ve her türlü istismar ada açık olur. Bu durumlarda onlarca para yatırdığınız UTM cihazları tamamen işlevsiz kalırlar ve trafiğin tekrar şifresize döndüğü istemci tarafından bir enpoint güvenlik yazılımınız yok ise kırmızılı adamlar istediği gibi durumu istismar edebilirler.

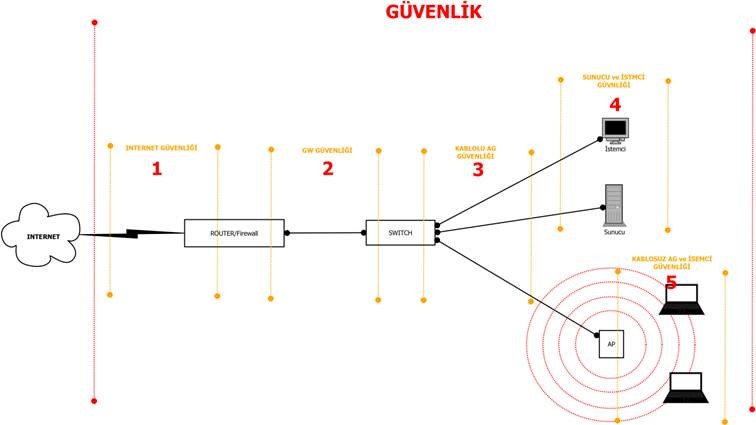

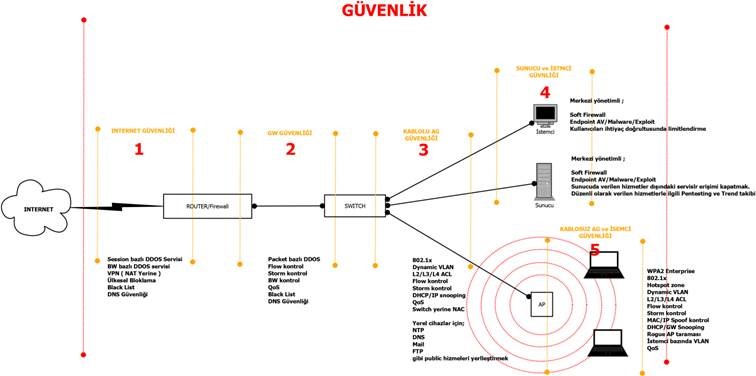

Güvenlik tek başına bir sistem yada tek bir cihazın haledebileceği bir yapı değildir, güvenlik bir bütün halinde çalışan kontrol sistemlerinin toplamına denir. Bu sadece sisteminize aldığınız birkaç cihazın yapabileceği bir şeyde değildir. RESIM1 de ” 1 INTRNET GÜVELİĞİ” kısmında Router ve Internet arasında bulunan bölge sizin tarafınızda kesinlikle korunamaz ! Bu kısım servis sağlayıcıya ait bir bölümdür ve trafik akışı servis sağlayıcı tarafından kontrol edilmelidir. Mesela 100 Mbit hattınızda servis sağlayıcı 200 Mbit lik bir isteği size göndermeye çalışırsa yada bu trafiğe izin verirse doğal olarak hattınız sature olacaktır. Bu durumda router cihazınızın kaç milyon session kaldırdığı yada ne kadar trafik işlediğinin hiçbir önemi kalmaz, çünkü sorun cihazınızın kaldıramayacağı bir trafiğin olması değil hattınızın kaldıramayacağı bir trafiğin servis sağlayıcı tarafından size iletilmeye çalışmasıdır. Bu trafik sonlana yada ISP bu trafiğin saldırı olduğunu anlayıp kendi omurgasında trafiği sonlandırana kadar sisteminiz çalışmaz duruma gelecektir. Bu durum aynen dört şeritli bir yola sekiz aracı yan yana sığdırmaya çalışmaya benzer. Router/Firewall/UTM cihazları sadece ISP tarafından satürasyon sorunları oluşturmamış trafikleri kontrol etmekte işe yarayacaktır, yani süzülmüş trafiği kontrol ederler. Güvenlik arz talep döngüsünde arzın yapıldığı sisteme, talepçilerin sadece talep etmeleri gereken ve arz edilmiş kısma erişmelerini sağlamaktır. Talepçi, talep etmemesi gereken sistem dışında diğer bir sisteme erişebilir durumda olmamalıdır, diğer türlü neyi talep edeceğini bilemeyiz. Bu durumda yerel ağınız mutlaka ama mutlaka sunucu+kullanıcı, sunucu+kullanıcı+misafir, sunucu+kullanıcı+misafir+guest ( guest i özellikle kullandım, maksadım misafir ağını değil istememiz dışında ağa erişmiş kişiler ) şeklinde ayrılmış, bu kısımların birbirleri ile olan iletişimleri arz edilen sistem bağbında kısıtlanmış olmalıdır. Bu işin mantıksal kısmı ve benim işimin dışında kalıyor, sunucu her ne arz diyorsa bu arzın oluşturulmasında çalışan arkadaşların gerekli güvenlik önlemlerini alması gerekliliktir. Ayrıca arz edilen sistemi arz eden ara sunucu yazılım katmanı ve üzerinde koşmakta olduğu işletim sistemi güvenliği içinde ayrıca bir son nokta güvenlik yazılımı mutlaka bulunmalı, birden fazla sistem barındıran bir çiftlik ise mutlaka son kullanıcı insiyatifinde bir güvenlik sistemi yerine merkezi yönetim barındıran bir sisteme geçilmelidir. Güvenliğin ilk tanımında belirttiğim gibi; güvenlik tek sistem değildir ve tek kişinin yönetebileceği bir sistem hiç değildir, güvenlik kollektif bir topluluk yapısının tamamına verilen isimdir. Güvenlik için kollektif kelimesi önemlidir, her bir birim bir diğeri ile doğru şekilde çalışmalı ve iletişimde olmalıdır, aksi durumda birisinin açığı diğerini doğrudan etkiler. Şu ana kadar güvenlik kelimesinin mantıksal kısmında bahsettik, bu işin birde fiziki tanımlaması vardır. Fiziki kısım ise kabloludan->kabloluya, kabloludan->kablosuza, kablosuzdan->kabloluya ve hiç önemsemediğimiz kablosuzdan->kablosuza kısımlarını içermektedir. Kablolu yapılar genelde insanların fiziki olarak direk erişemeyecekleri kanal sistemleri içerisinde bulunurlar tabi bu etkilenemez yada hack yapılamaz oldukları anlamına gelmez ! Sadece örnek olması açısından; kaçınız bugüne kadar apartmanınızın önünde çalışma yapan telefon ekibine nereden geldiklerini sordunuz, yada krone kutusunda çalışma yapan arkadaşa ne yaptığını ve iş emrini sordunuz ? Sonuç itibari ile her yapı ele geçirilebilir durumdadır fakat kablosuzda iş biraz daha vahimdir, fakat bu kablosuz bağlantı gibi mükemmel bir yapıyı kullanmayacağımız anlamına da gelmez.

Peki iletişim güvenliği nasıl sağlanmalıdır ? Yazıda daha önce verdiğim sunucu örneğine ithafen, tüm iletişimi kesmek oldukça iyi bir güvenlik sağlayacaktır fakat iletişimi kesmek aynı zamanda arz edilmek istenen şeyin arz edilemeyeceğini de gösterir, o zaman biz iletişimi kestiğimizde bir arz yapmıyor isek aslında iletişimi keserek güvenli bir çalışma alanında oluşturmuyoruz demektir. Peki hem yağmur yağmasını, hem yağmurun altında dolanmayı hemde ıslanmamayı nasıl başaracağız ? Yağmurun altında dolanıp ıslanmamak olmaz arkadaşlar, fakat kontrol edilebilir olduğu sürece ve bize zarar vermediği sürece ıslanmak bizi etkilemez. Basitçe üstünüze su geçirmez bir yağmurluk giyin 🙂 tüm sorunu çözecektir. Peki bizim işimizde yağmurluk nedir neye karşılık gelir ?

Bizim işte yağmurluk; çok çeşitli cihazlarla ve markayla sağlanabilir. RESIM 4 üzerinde genel olarak yağmurlukların sahip olması gereken genel özelliklerden bahsettim, bu bahiste geçen özellikler farklı şekillerde birbirleri haberleştirilebilir yada birbirlerine entegre edilebilir, ayrıca bu özelliklere farklı güvenlik+iletişim uzmanları kendi alanları ile ilgili olarak ek güvenlik önlemleri ve ön tespit sistemleri de ekleyebilirler. Örnek olması açısından LAN segmentinde verdiğim L2/L3/L4 ACL ve Dynamic VLAN özelliği kontrol edilemeyen tüm network cihazları için gerekli bir husustur. Mesela bir AĞ yazıcısına ağdaki cihazlar sadece gerekli IP, RAW ve LPR portları dışında erişmemelidir aynı şekilde yazıcıda ağa bu portlar dışında erişmemeli ve DNS/NTP vb.. gibi sistemleri yerelde kullanmalıdır ve işi dışındaki sistemleri genel yapıdan izole etmelidir. IP kamera,parmak okuyucu sistemler de buna kezadır. Çözümpark gibi portallarda arama yaparsanız bu yapılar ile alakalı kabloludan->kabloluya, kablosuzdan->kabloluya, kabloludan->kablosuza bir çok farklı güvenlik cihazı ve sistemi bulabilirsiniz. Benim bu yazıda dikkat çekmek istediğim kısım ise kablosuzdan->kablosuza yapılar ! Genel olarak hepimizin dikkatinden kaçan bir noktadır kablosuzdan->kablosuza olan yapılar, nedeni ise AP cihazlarının genel olarak switch olarak kabul edilmemesidir. AP cihazlarında güvenliğin genelde data ağa indirildikten sonra switch üzerinde alınması planlanır, halbuki sorun AP cihazının üzerinde gerçekleşmektedir. Örnek olması açısından aynı switch üzerindeki iki kullanıcı vlan yapıları ile ayrılmamış ise birbirleri ile rahatça konuşabilirler ve birisinde olan sorun diğerini efekte edebilir bu durum Wifi Ağı içinde birebir geçerlidir ve AP cihazının davranışıda aslında bir switch cihazı ile aynıdır. AP cihazı aslında switch özelliği barındıran bir yapıdır ve kesinlikle bir switch üzerinde olan güvenlik sistemlerine de sahip olmalıdır ve bu güvelik önemleri direk olarak AP cihazı üzerinde alınabilmelidir. AP üzerinde alınmamış bir BROADCAST önlemi, AP üzerinde bağlı bir kullanıcının tüm kullanıcılarınızı ağdan düşürmesine olanak sağlayabilir, neden önemlidir ? Çok uğraşmadan wireles şifrenizi bulmak istiyorum; yapmak gereken en basit durum sizinle aynı SSID de daha güçlü bir yayın yapıp kullanıcılarınızı Wifi ağından kopartıp istemcilerin benim yaptığım aynı adlı şifresiz SSID yayına bağlanmasını sağlamak, internete çıkışta ise WPA şifreniz yanlış lütfen düzeltin sayfasını sunmak olacaktır 🙂 Bir yada daha fazla kullanıcınız kesin oltaya takılacaktır :). Bu örnek durumu düzeltebilmek için AP cihazlarınızda ROGUE AP sistemi olmalı, Broadcast kontrol sistemi olmalı, enpoint security yazılımızda ise SSID bağımsız Wifi ile bağlanabileceğim BSSID listesi oluşturulabilmelidir, diğer türlü şifreniz bende :). Forumlarda en çok karşılaştığım olaylardan biriside DHCP problemi, bir çok kullanıcı ağında izinsiz DHCP sunucu olduğundan şikayet etmektedir ki bunu switch üzerinde önlemek çok kolaydır ama aynı sorunu AP üzerinde düzeltmek ise oldukça zordur ve wifi den wifi ye olan bağlantılarda düzeltilmezse yapı güvenliği hariç istemcilerimize güvenli bir yapı sunamayız doğal olarak ağımızda birçok bilgiyi kendi üzerinde barındıran istemcilerimizin güvenliğinide başkalarının ellerine bırakabiliriz. Aslında durumu düzeltmek kolay, switch üzerindeki bir özelliğin AP ye taşınması yeterli yada benzer özellikler mesela; DHCP Snooping, MAC Spoof, IP Spoof, DHCP Relay, GW Security gibi özellikler AP cihazlarına taşınırsa bu, bu tür bir çok sorunu da düzeltecektir.

Günün sonunda baktığınızda güvenlik, tüm sistemlerin bir bütün halde çalışmasını ve doğru lokasyonda doğru sistemin kullanılarak çok makul fiyatlara edinilebilecek bir sistemdir. Yanlış cihazlara yaptığınız yanlış yatırımların yükleri aslında edinilmesi gereken diğer güvenlik gereksinimlerinin ödeneğini tüketebilir, yatırımlarda öncelik her zaman endpoint security tarafında olmalıdır ve kesinlikle ama kesinlikle merkezi yönetimi olmalıdır ki siz son kullanıcıya müdahil olabilin ve onun açık oluşturmasına izin vermeyin. İletişim ayrıca bir husustur ve kesinlikle güvenlik kelimsinin geçtiği bir yapıda yönetebilir switch yoksa boşa kürek çekiyorsunuz demektir, sistemin en zayıf ve savunmasız noktası olan AP cihazları çok önemlidir mümkün olduğunca makul fiyatlı ve çok özellikli AP yatırımı yapılmalıdır ucuz cihazlar size çok ciddi maliyetler çıkartabilir.