Windows Server 2012 R2 to Server 2016 Active Directory Migration

Yine production ortamında bir geçiş için planladığımız çalışmanın makalesini yazmak için başlıyoruz. Peki Windows Server 2016 ile Active Directory tarafında başlıca ne gibi yenilikler geldi, biraz onlara bakalım kısaca.

Active Directory Sertifika Hizmetleri

Active Directory Sertifika Hizmetleri’ndeki Yenilikler. Windows Server 2016’daki Active Directory Sertifika Hizmetleri (AD CS), TPM anahtar kanıtı için daha fazla destek sunuyor: Artık anahtar kanıtı için Akıllı Kart KSP kullanabilirsiniz ve etki alanına katılmamış cihazlar artık anahtarların bir TPM’de olduğunu kanıtlamak için kullanılan sertifikaları almak için NDES kaydı kullanabilir.

Active Directory Etki Alanı Hizmetleri

Active Directory Etki Alanı Hizmetleri, kuruluşların Active Directory ortamlarını güvenli hale getirmelerine yardımcı olmak için geliştirmeler içerir ve hem kurumsal hem de kişisel cihazlar için daha iyi kimlik yönetimi deneyimleri sunar.

Active Directory Federasyon Hizmetleri

Active Directory Federasyon Hizmetleri’ndeki yenilikler. Windows Server 2016’da Active Directory Federasyon Hizmetleri (AD FS), Basit Dizin Erişimi Protokolü (LDAP) dizinlerinde depolanan kullanıcıların kimliklerini doğrulamak için AD FS’yi yapılandırmanızı sağlayan yeni özellikler içerir.

Daha detaylı bilgi için;

What’s new in Active Directory Domain Services in Windows Server 2016 | Microsoft Docs

Kaynak:

What’s New in Windows Server 2016 | Microsoft Docs

Şimdi gelelim kendi yapımızda ki geçişe,

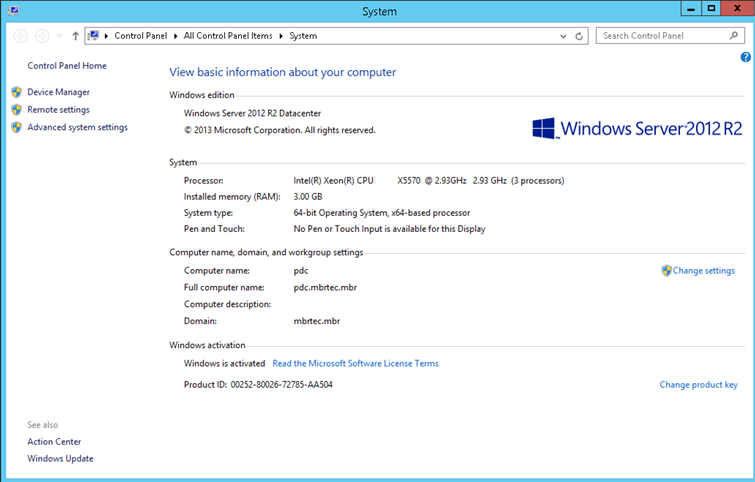

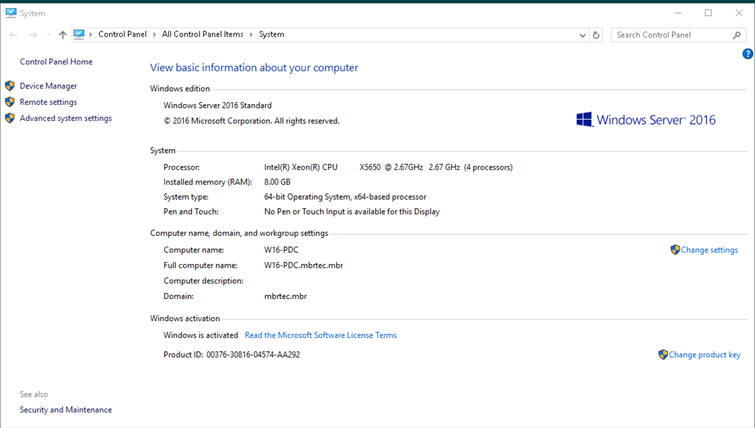

Mevcut sistemimizde bulunan 1 adet Domain Controller Windows Server 2012 R2 Datacenter olan sunucumuzu Windows Server 2016 Standart sunucumuza öncelikli olarak Active Directory rolünü yükleyerek Additional Domain Controller yapacağız sonrasında ise FSMO rollerini bu sunucumuzun üzerine alarak Primary Domain Controller yapacağız.

Geçiş için öncelikle, sunucularımızı inceleyelim.

Aktif olan PDC sunumuz : 52.16.61.16 ip adresi.

Sistem yeni dahil edilecek sunucumuz : 52.16.61.14

Sunucularımızı ip ve diğer bilgilerini bildiğimize göre geçiş işlemine başlayabiliriz geçiş işlemine başlamamız için en kritik konulardan bitanesi Domain Functional Level “Server 2008” seviyesinde olmalıdır.

Domain Functional Level nedir?

domain functional level dfl – ÇözümPark Sözlük (cozumpark.com)

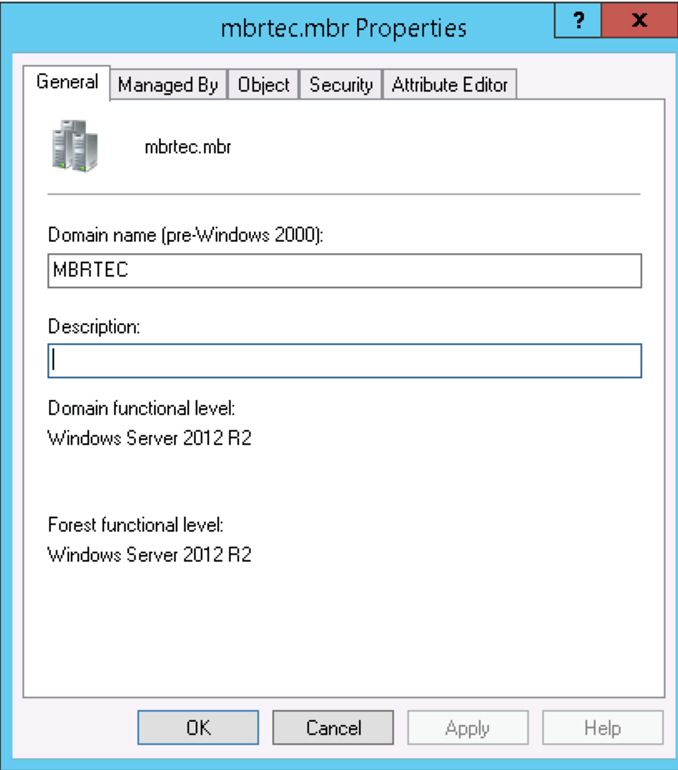

Peki Domain functional Level nasıl kontrol edebiliriz?

Aktif olan PDC sunucusu üzerinde Active Directory Users and Computers açılarak, domain ismini tıkladıktan sonra sağ tuş özellikler dediğimizde karsımıza gelen ekranda Domain Function Level kontrol edebiliriz.

Bizim mevcutta ki PDC sunucumuzun Domain Functional Level “Windows Server 2012 R2” olduğu için herhangi bir işlem yapmadan geçişe başlayabilirim.

Geçişe başlayabilmek için yeni kurulan Windows Server 2016 sunucumuzu domaine alıyoruz.

Makinemizi domain aldıktan sonra, Active Directory domain services rolünü yükleyerek basla maliyiz, bu yükleme için Schema Admin, Domain Admin, Enterprise Admin yetkilerine sahip bir kullanıcı ile bu işleme basla maliyiz.

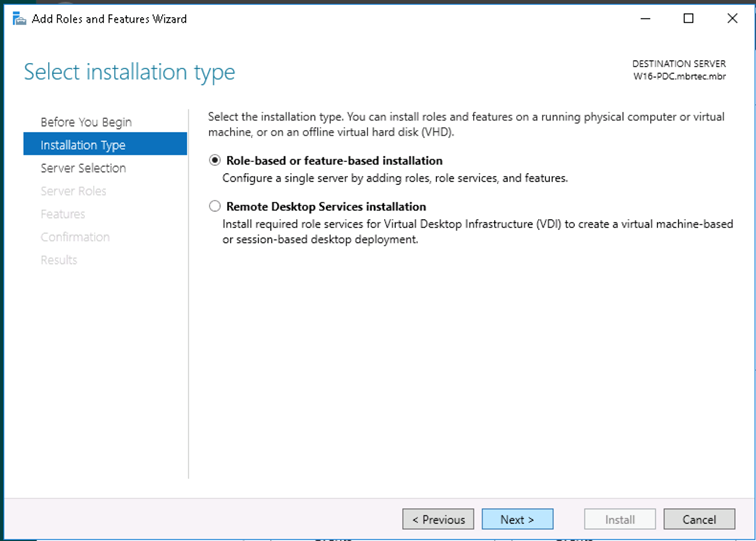

AD DS rolünü yüklemek için, Server Manager à Manage à Add Roles and Features seçerek standart role yükleme ekranları ile başlıyoruz.

Role-based or feature-based installation seçerek devam ediyorum.

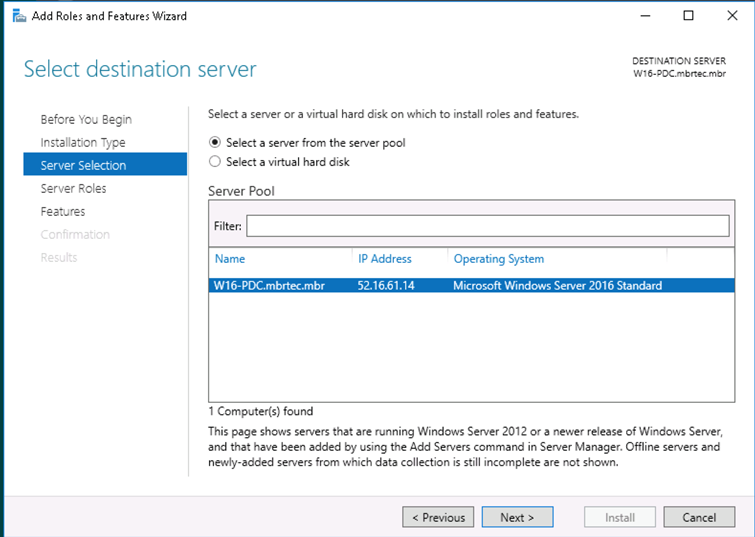

Yükleme yapılacak olan sunucuyu seçerek Next ile devam ediyorum.

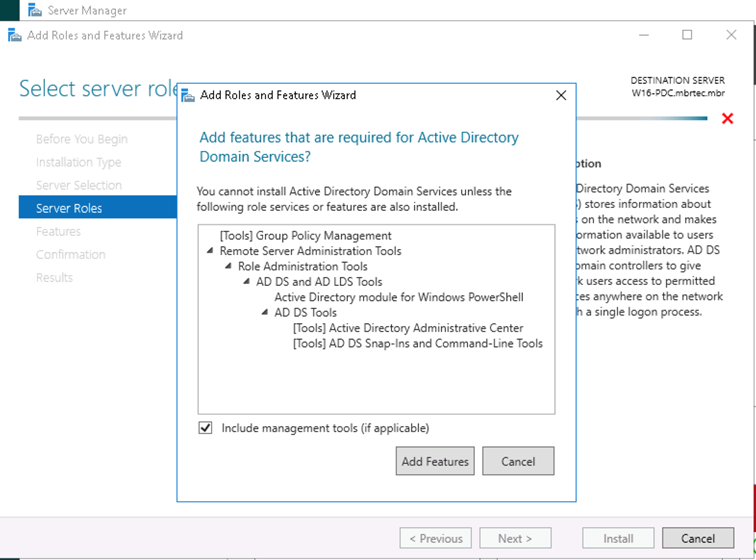

Karşımıza gelen Server Roles ekranından “Active Directory Domain Services (ADDS)” seçiyoruz. Bu secimi yaptığımızda karşımıza Add Feature ekranı gelecek, ADDS için gerekli olan featurelari da Add Features diyerek devam ediyorum.

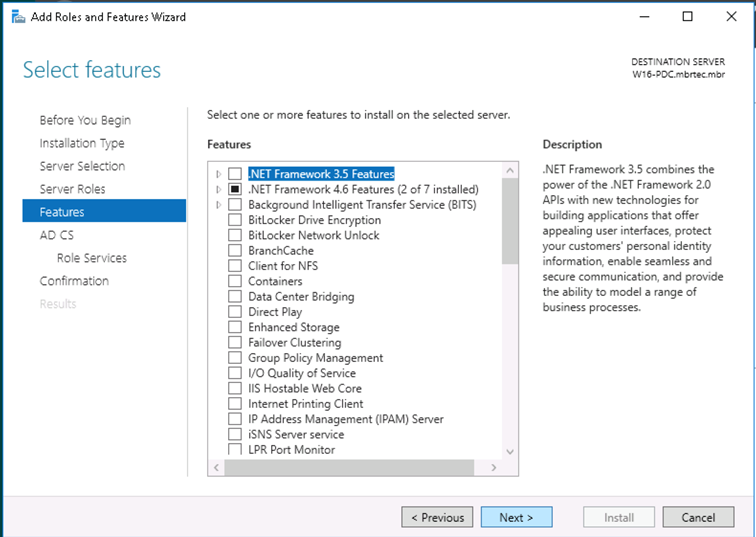

Yüklemiş olduğumuz bir Role , bununla beraber Features yükleyecekse karşımıza gelen ekrandan seçebiliriz, ben sadece ADDS yükleyeceğim için bu ekran da Next ile devam ediyorum.

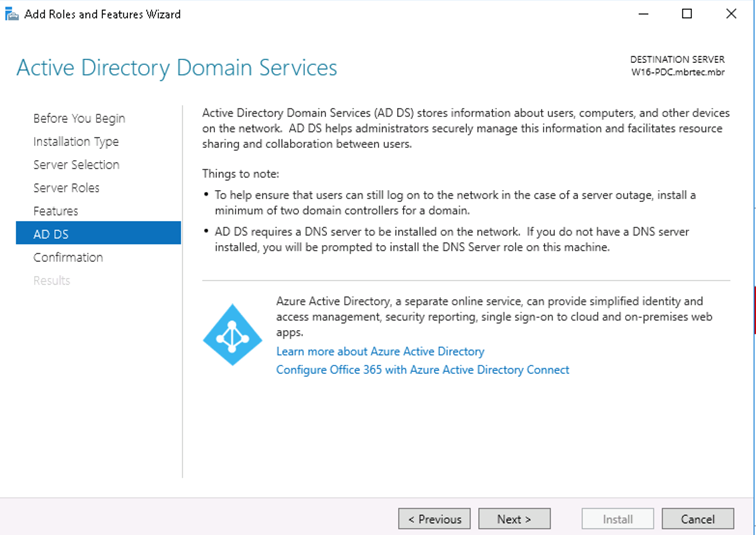

Azure AD hakkında bilgi veriyor. Next ile devam ediyorum.

Windows Server 2016 ile gelen Azure Active Directory için daha detaylı bilgiye buradan ulaşabiliriz.

What’s new in Active Directory Domain Services in Windows Server 2016 | Microsoft Docs

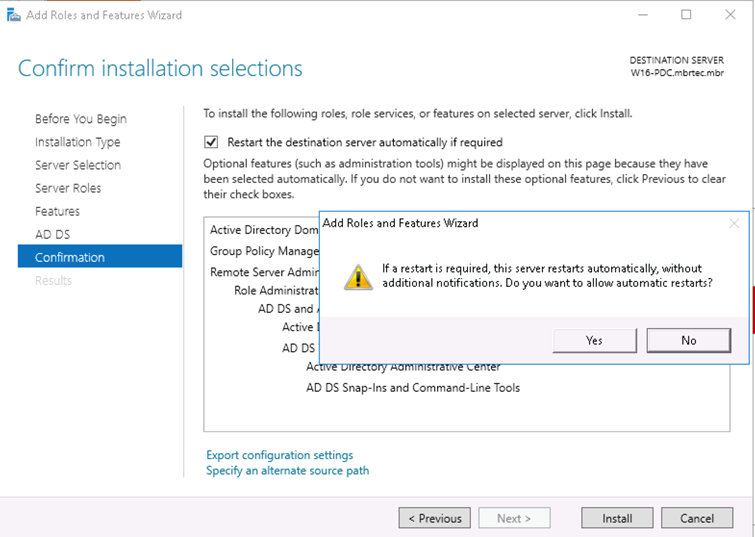

Yüklenecek role ve featureslari görebileceğimiz Summary sayfasında “ Restart the destination server automatically if required” seçerek yükleme bittiğinde otomatik restart etmesini istiyoruz. Karşımıza gelen durumu açıklayan uyarıya YES diyerek INSTALL ile yüklemeye başlıyoruz.

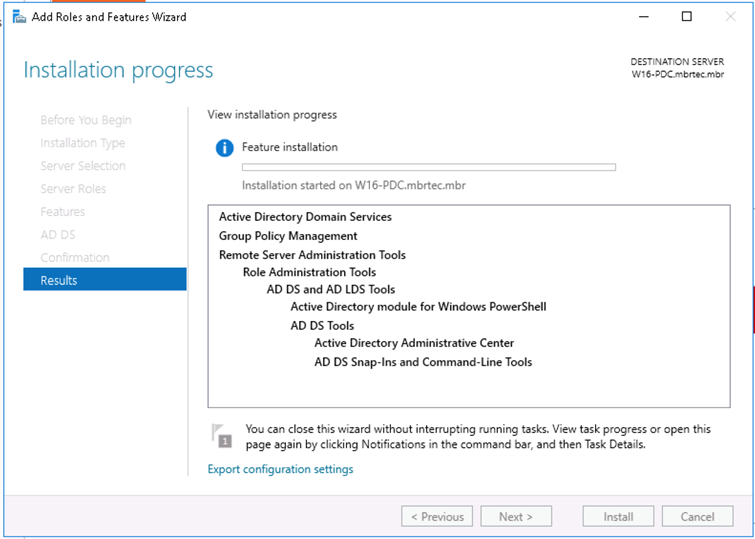

Sunucu için ayrılan kaynaklara bağlı olarak 8-20 dk. arası sürecektir.

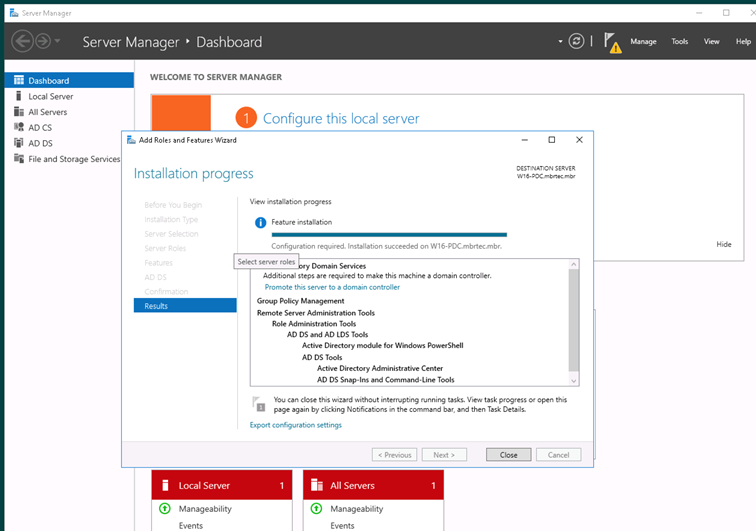

Kurulum tamamlandığında, default olarak restart etmeyecektir. Aşağıda ki ekranda göreceğiniz üzere Role yükleme işlemi tamamlandı. Close diyerek ekranı kapatıyorum ve restart ediyorum.

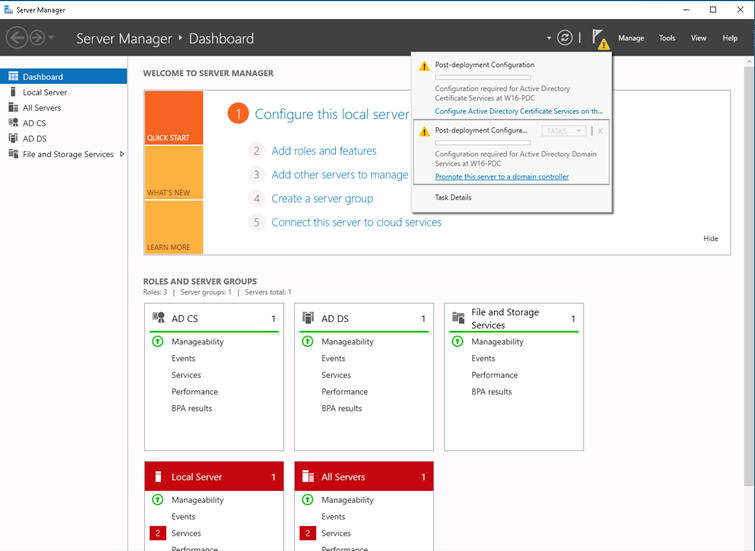

Yeniden başladıktan sonra , sunucuya login olarak Server Manager açıyoruz. Ben Es zamanlı olarak AD CA yüklediğim için , Bayrak simgesinin oraya tıkladığımızda 2 adet config edilecek role görüyoruz. Sizde 1 tane görünecek ve “Promote this server to a domain controller “ diyerek bildiğimiz ADC config ayarlarını yapacağız.

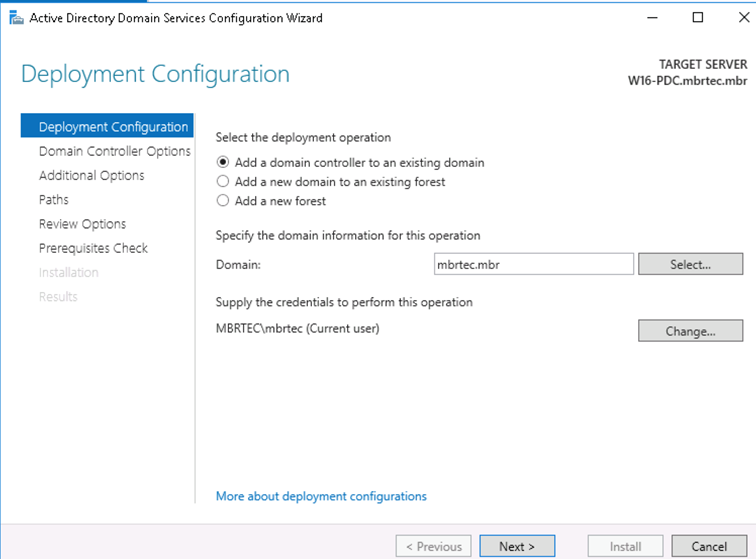

Kurduğumuz AD DS rolünü nasıl deploy edeceğimizi soruyor. “Add a domain controller to an existing domain” seçerek var olan bir domaine domain contoller olarak eklemek istediğimi belirtiyorum ve NEXT ile devam ediyorum.

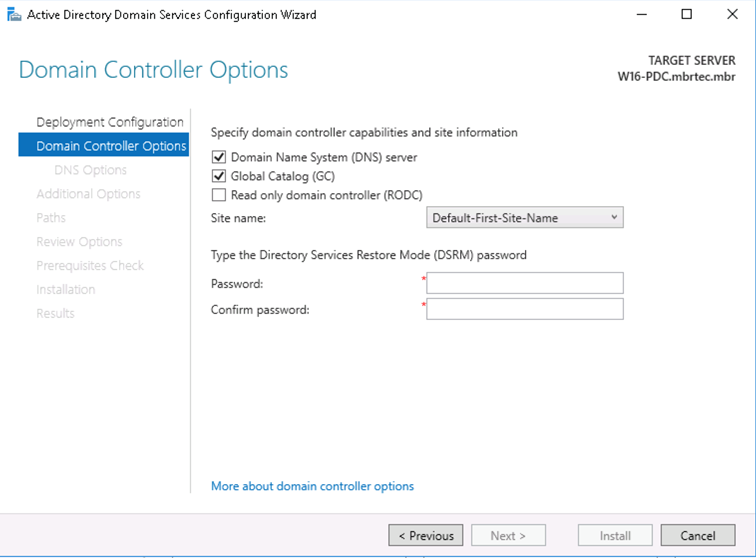

Defaultta DNS ve GC yükleyecektir. Eğer ki RODC yapacaksak buradan seçebiliriz.

Directory Service Restore Mode(DSRM) için password belirlememizi istiyor.

Peki nedir bu DSRM ?

DSRM Restore Mode – ÇözümPark Sözlük (cozumpark.com)

Bu linkten detaylı bilgiye ulaşabilirsiniz.

DSRM için parola belirleyerek NEXT ile devam ediyorum.

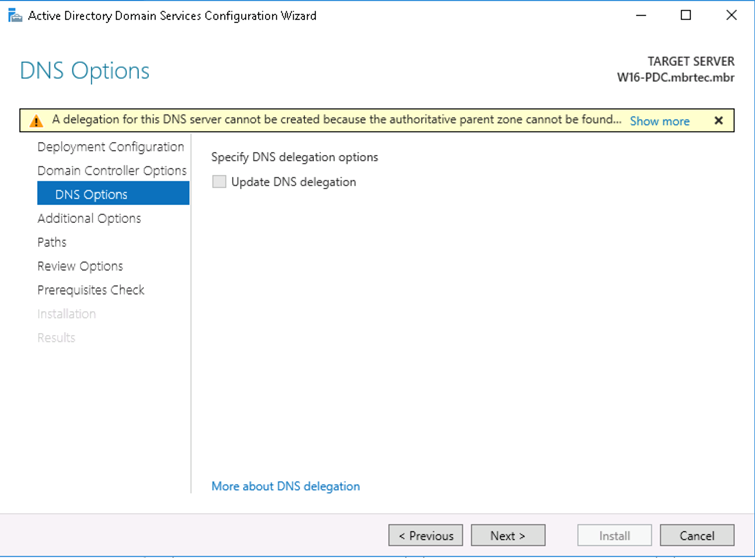

DNS Option

Next diyerek devam ediyorum.

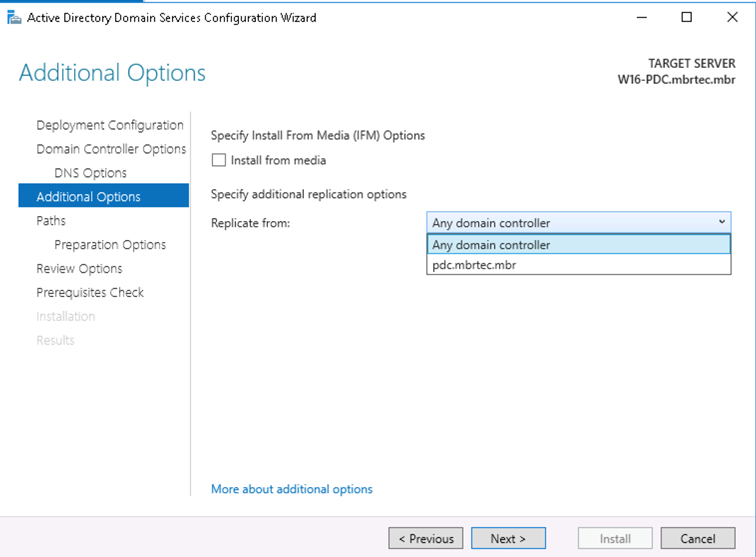

ADC hangi sunucu ile replicate olacağını seçmeliyiz, “any domain controller “ diyerek devam edebiliriz. Eğer ki AD site and services yapılandırdıysak bizim için kritik önem taşıyan bir seçenek olacaktır. Ben Windows Server 2012 R2 olan sunucum PDC.mbrtec.mbr seçerek devam ediyorum.

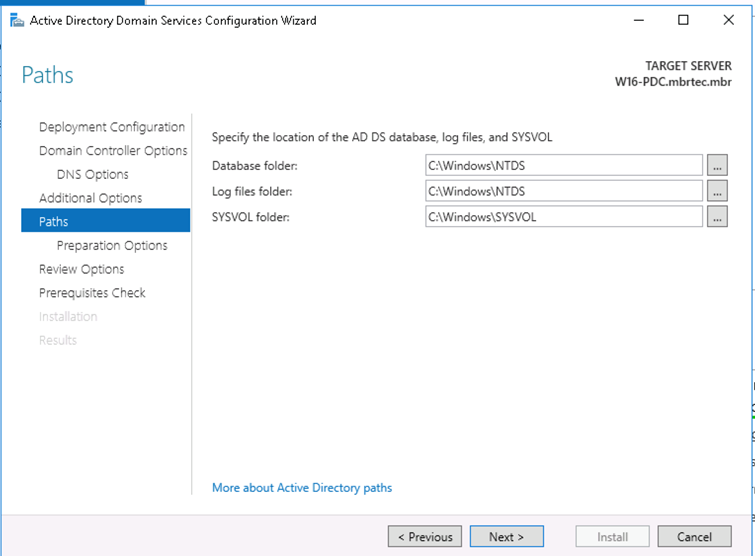

Database folder ,Log folder ve SYSVOL folder default path lerini görebiliyoruz. Eğer ki değiştirmek istersek “…” basarak değiştirebiliriz.

Ben ayarları default bırakarak NEXT ile devam ediyorum.

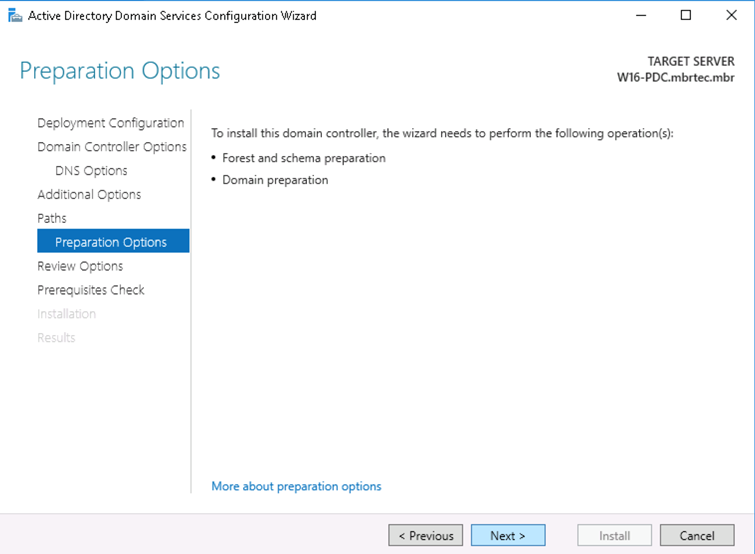

Prepare Options

Forest and schema preparation ve Domain preparation hazırlayacağı bilgisi ile NEXT diyerek devam ediyorum.

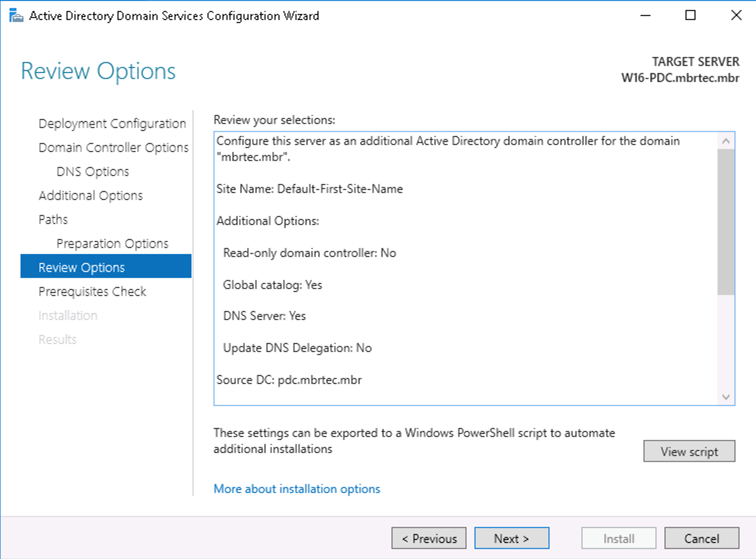

Yaptığımız tüm ayarları görüntüleyebileceğimiz “Review Options” sekmesinde ayarlarımızı kontrol ederek NEXT ile devam ediyoruz.

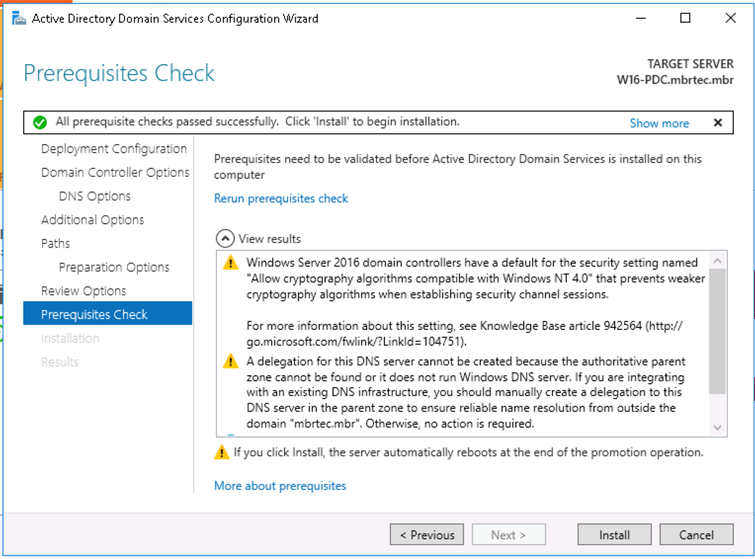

Prerequisites Check

Yapılan işlemleri check ediyor, INSTALL ile diyerek devam ediyoruz.

İşlemler tamamlandıktan sonra sunucu restart olacaktır.

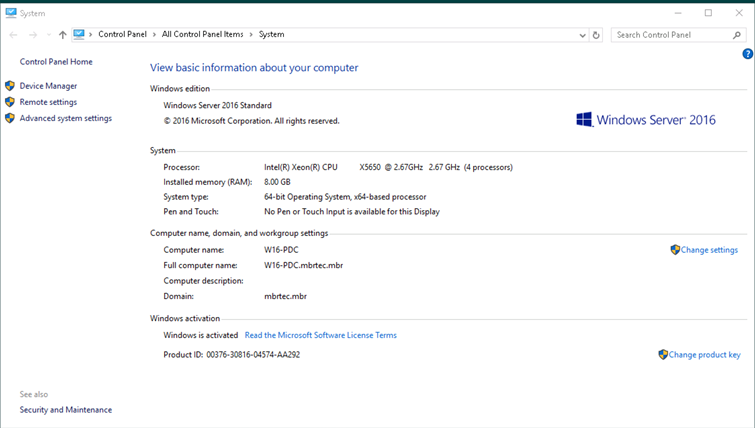

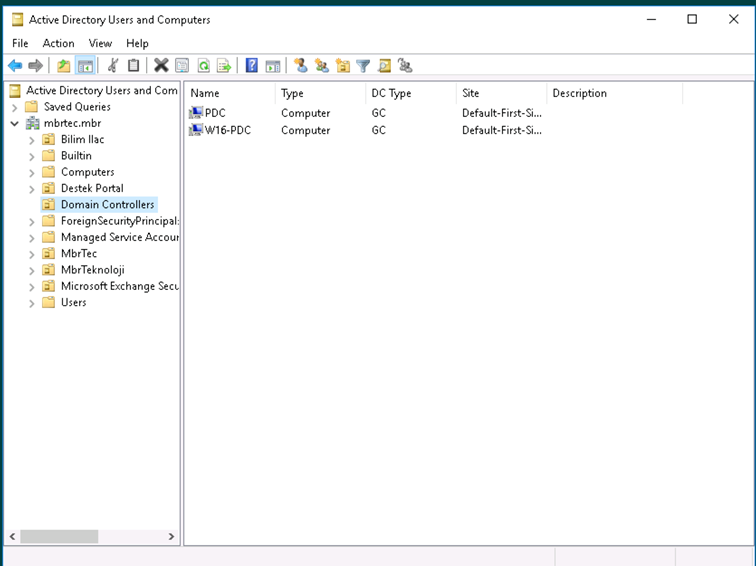

Sunucuya login olarak ilk olarak Active Directory User and Computers açarak “Domain Controllers” OU kontrol ederek yeni kurulan sunucumuzu buraya gelip gelmediğini kontrol ediyoruz.

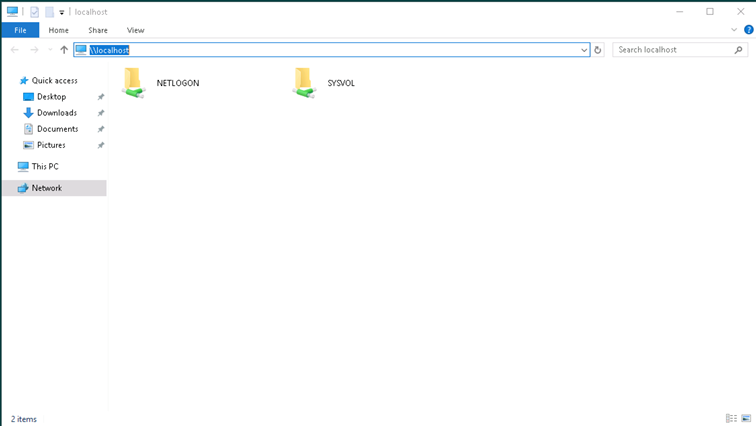

Sonrasında kontrol edeceğimiz nokta ise SYSVOL ve NETLOGON klasörleri,

Bunu test etmek için yeni sunumuzda çalıştır kısmına \\localhost yazarak paylaşım klasörlerimizi görebiliriz.

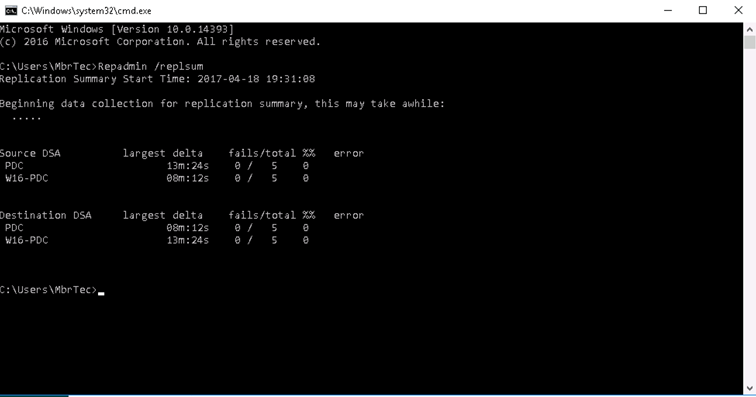

Son olarak kontrollerimizi cmd üzerinden yapalım.

CMD açarak “Repadmin /replsum” ile replikasyonları kontrol ediyoruz.

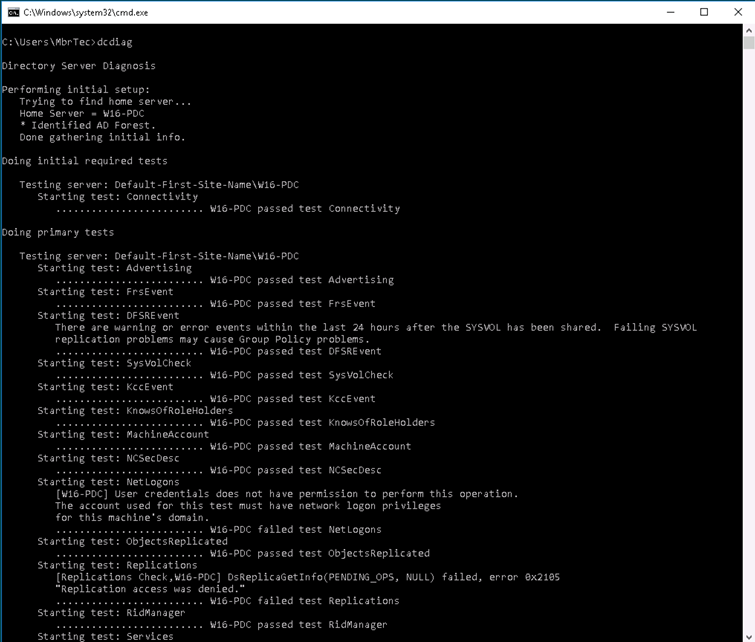

Şimdi de cmd yi açarak “dcdiag” ile dc mizi kontrol edelim.

Buraya kadar , mevcut domainimize ADC ekleme işlemlerini gerçekleştirdik.

ADC nedir ?

http://sozluk.cozumpark.com/goster.aspx?id=338&kelime=additional-domain-controller

Tüm kontrollerimizi başarılı olduğuna göre artık 2016 sunucumuzu PDC (Primary Domain Controller ) Yapabiliriz.

PDC nedir ?

PDC Master – ÇözümPark Sözlük (cozumpark.com)

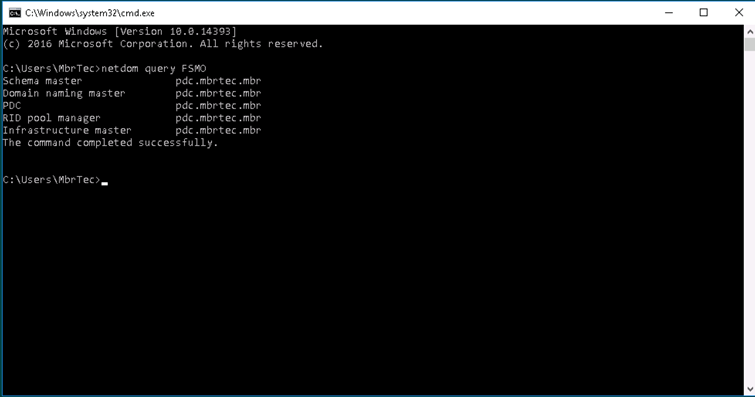

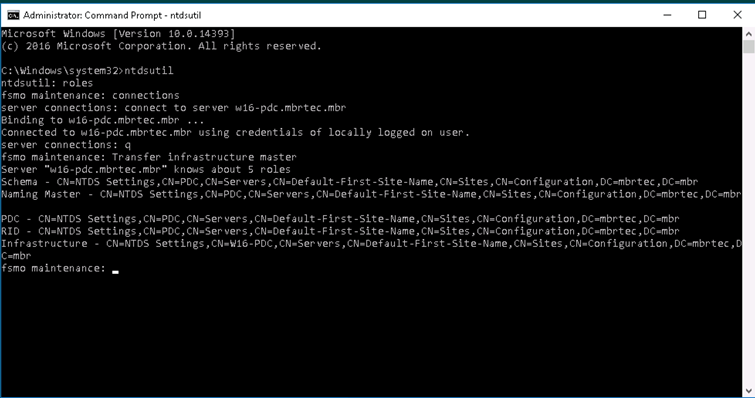

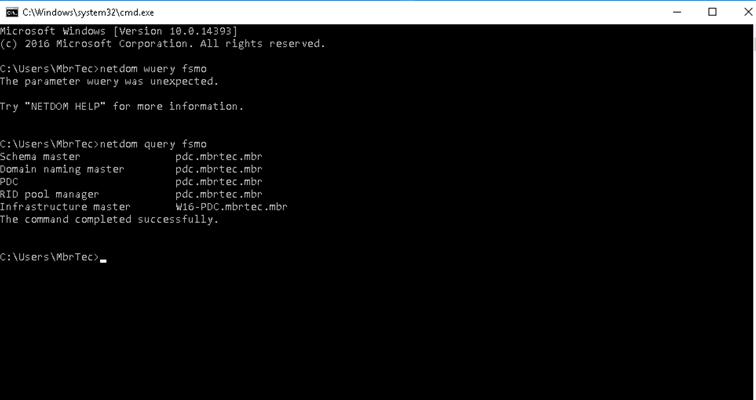

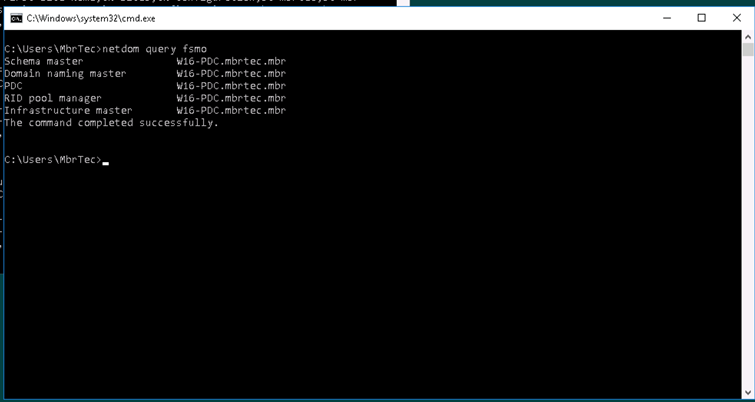

Öncelikle sunucuda CMD açarak FSMO rollerinin hangi sunucuda olduğunu kontrol ediyoruz.

FSMO rollerini kontrol etmek için,

“Netdom query fsmo” yazarak entera basıyoruz.

Gördüğümüz üzere tüm rolleri haliyle eski sunucuda , şimdi transfer işlemlerini başlayalım.

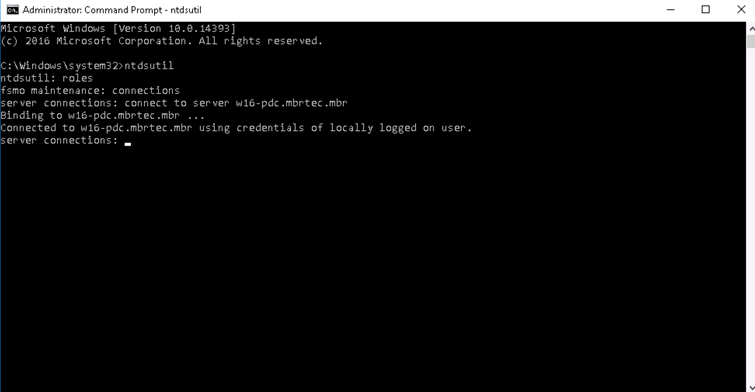

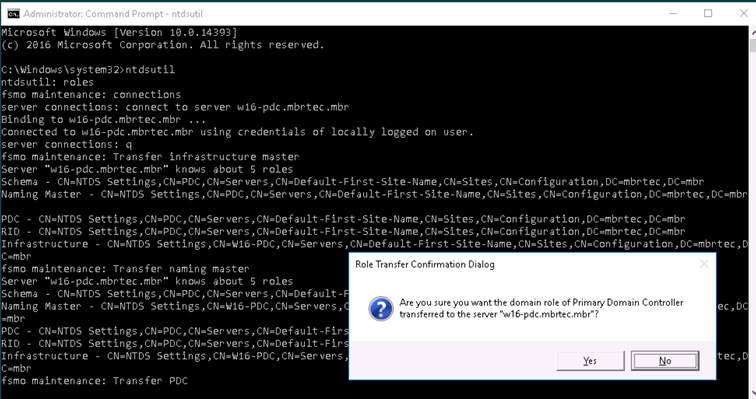

Yeni kurduğumuz sunucu da (Windows Server 2016 ) CMD açarak ,

Sırasıyla aşağıda ki komutları yazarak enter ile bi alt satıra gecelim.

Ntdsutil

Roles

Connections

Connect to Server “W16-PDC.mbrtec.mbr” (Sizin sunucu adiniz ve domain uzantınız.)

Yazarak yeni sunucunun ntdsutil ekranına bağlanıyoruz.

Şimdi sunucuya bağlandığımıza göre , transfer işlemlerine başlatalım.

Cmd ekranında en son bu komutu kullanmıştık “ Connect to Server W16-PDC.mbrtec.mbr “

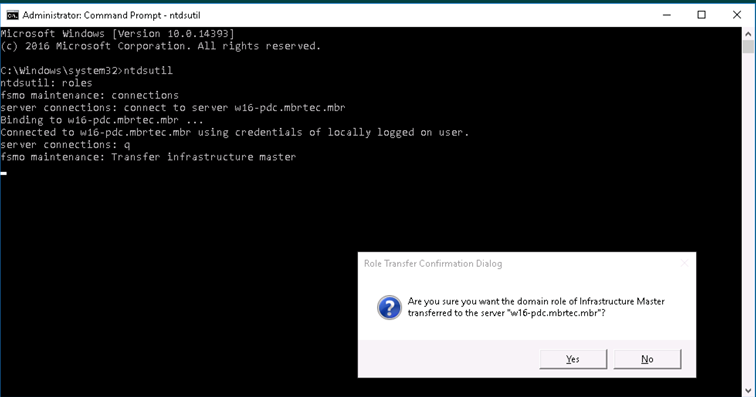

Öncelik q ile “fsmo maintaince” ekranına geri gecelim.

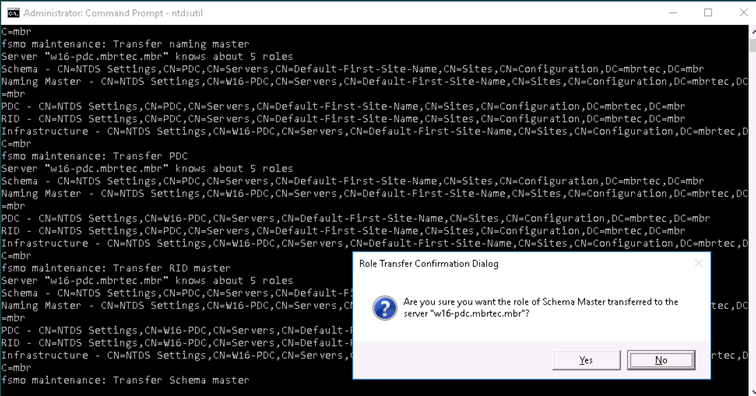

“Transfer infrastructure master” ile ilk olarak transfer ediyoruz.

Bu işlemi yaparken gelen uyarı ilgili rolün ntdsutil ile bağlı olduğumuz sunucuya transfer edileceğini ve onaylamamızı istiyor.

YES diyerek onaylayarak devam ediyorum.

İlk role transferi tamamlandı ,

Şimdi kontrol edelim bu transferi, ona göre devam etmekte fayda var. Ben aşağılarda tekrar yazmayacağım ama her transferden sonra kontrol etmek daha yararlı olacaktır.

İlk role basari ile transfer olduğunu en karşımıza gelen ekranın en alt kısmında görmekteyiz.

Transfer infrastructure master W16-PDC.mbrtec.mbr

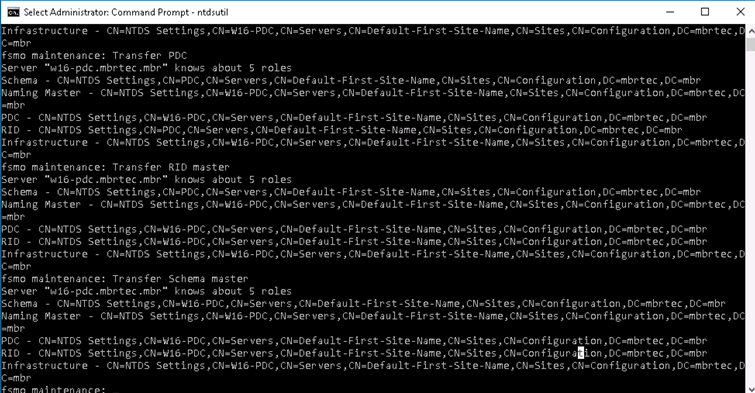

Şimdi diğerlerine tamamlayalım.

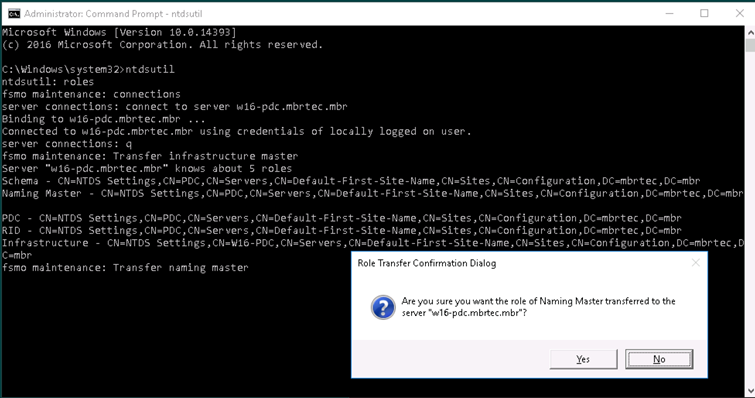

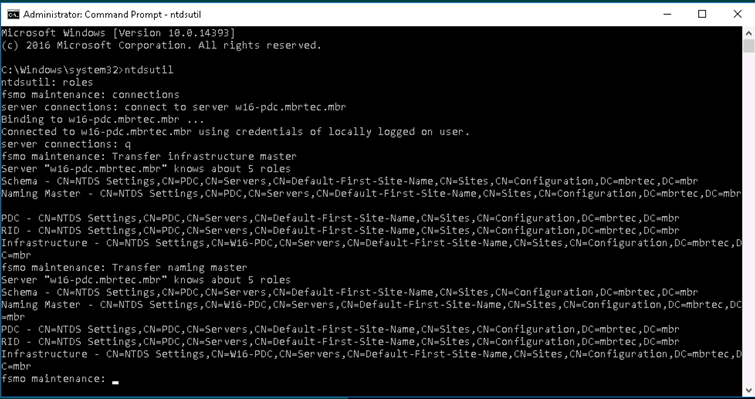

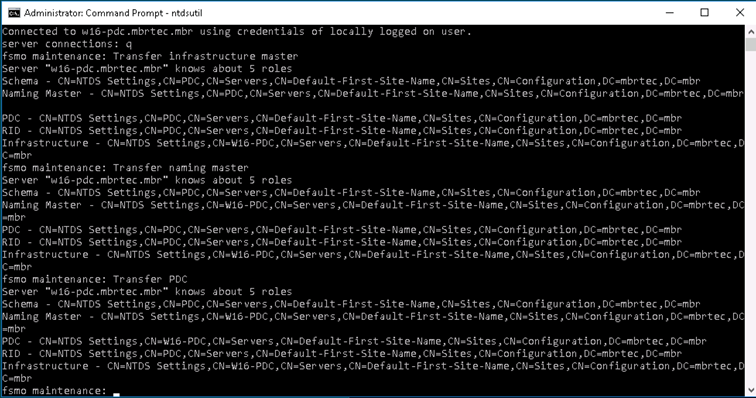

“Transfer naming master” ayni şekilde transfer ediyoruz.

Bu işlemi yaparken gelen uyarı ilgili rolün ntdsutil ile bağlı olduğumuz sunucuya transfer edileceğini ve onaylamamızı istiyor.

YES diyerek onaylayarak devam ediyorum.

Bu transferimizde tamamlandı.

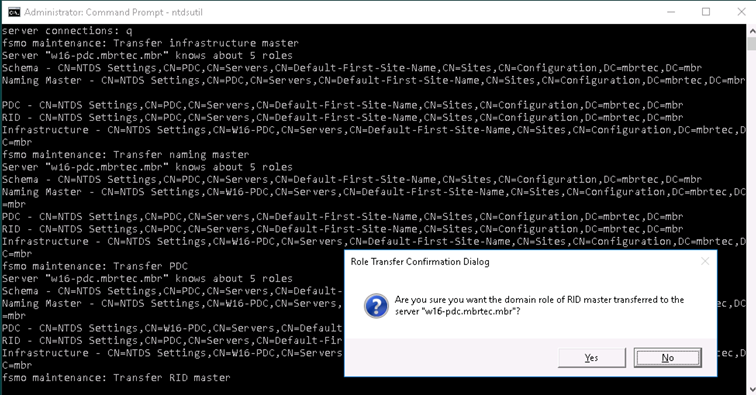

“Transfer PDC” rolünü transfer ediyoruz.

Bu işlemi yaparken gelen uyarı ilgili rolün ntdsutil ile bağlı olduğumuz sunucuya transfer edileceğini ve onaylamamızı istiyor.

YES diyerek onaylayarak devam ediyorum.

Bu transfer işlemimizde tamamlandı.

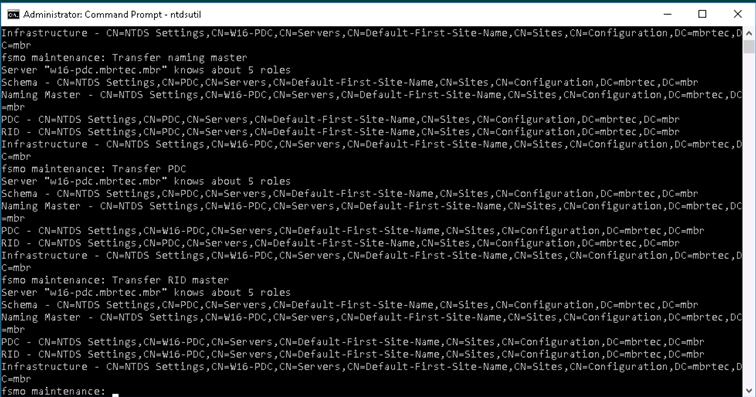

“Transfer RID master” transfer ediyoruz.

Bu işlemi yaparken gelen uyarı ilgili rolün ntdsutil ile bağlı olduğumuz sunucuya transfer edileceğini ve onaylamamızı istiyor.

YES diyerek onaylayarak devam ediyorum.

RID Master rolümüzde transfer oldu.

“Transfer Schema master” son olarak bu rolümüzü de transfer ediyoruz.

Bu işlemi yaparken gelen uyarı ilgili rolün ntdsutil ile bağlı olduğumuz sunucuya transfer edileceğini ve onaylamamızı istiyor.

YES diyerek onaylayarak devam ediyorum.

Son olarak da bu role başarılı bi şekilde transfer oldu.

Son olarak tüm rollerin transferini kontrol ediyoruz.

Mevcut Domain yapımızda tüm FSMO rollerini Windows Server 2016 olan sunucumuza taşıyarak mevcut sunucumuzu Primary Domain Controller (PDC) yaptık.

Yeni sunucumuz ile eski sunucu / sunucularımızın belirli bir sure beraber çalışması hem sistem stabilligi hem de olası sorunları görebilmek için doğru olandır. Bi kaç gün beraber çalıştıktan sonra eski sunucu / sunucuları kaldırabiliriz.

Domain migration işlemini başarılı ile gerçekleştirdik.

Bu işlemleri yaparken Domain Function Level ve Forest Function Level değişmeyecektir.

Bunları değiştirmemiz gerekiyor ise , öncelikle ortamdan Windows Server 2008 / 2012 işletim sistemine sahip sunucularımızı ortamdan kaldırmamız gerekmektedir.

Aksi halde sorunların yaşanması çok muhtemeldir.

Bir makalemizin daha sonuna geldik umarım faydalı olur.

Merhaba , Bu işlemleri client bilgisayarların çalışmadığı zamanda mı yapmak gerekir domaine bağlı kullanıcıların çalıştığı zamanda yapmak herhangi bir probleme neden olur mu?

Evet, bu işlemleri örneğin gece veya hafta sonu yapın. İşinizi iyi biliyorsanız her zaman yapabilirsiniz ancak bunun için AD, DNS gibi konuları çok iyi bilmeniz gerekli ki olası bir sorunun kaynağını bilir ona göre yanlış bir işlem yapmazsınız.

Örnek eski dc ip adresini yeni dc ye verirseniz Kerberos, NTLM’ e döner, bir program NTLM desteklemiyor ise çalışmaz, bu normal bir durum, bunu bilmeyi sistemi çıkılmaz bir yola sokarsanız günzdüz yapmayın tabiki.

eski dc nin ip adresini vermezsek bu sefer manuel ip verdiğimiz cihazlarda tek tek dns değişikliği yapmamız gerekli değil mi?

Aslında kabul görmüş geçişlerde eski ip verilmez, ama TR de çoğu şirketin it çalışanlarının kurum hafızası düşük yani en fazla 5 yıl çalışmış ve genelşde de 5 yılda bir dc geçişi olduğu için o ip nerede yazılı pek bilmez.Sizin bahsettiğiniz gibi gördüğü bir kaç sunucu, dhcp tarafından dağıtlan dns ip sini günceller ama makineyi kapatınca hop bir yer patlar ve onu bulamaz veya düzeltemez ondan yeni dc ye ikinci ip veya eski ip yi verir geçer. Doğrusu ise eski dc üzerindeki loglardan gelen tüm dns ve ldap sorgularını çıkarmak ve bu sayede hala dns olarak veya ldap server olarak bu makineyi gören istemcileri, uygulamaları bulup ip yi elle değiştirmek. Evet bu yorucu bir iş ama doğrusu bu olmalı.

Hocam Ac Sanal makinesinin yedeğini alıp ilgili işlemleri yedek üzerinde yapıp öğlen arası tekrar hyper v ye aktardım sorunsuz çalıştı diğer arkadaşlar içinde tavsiye olsun 🙂