Windows Defender Advanced Threat Protection WDATP Kullanımı – Microsoft Defender Advanced Threat Protection – MDATP – Microsoft Defender ATP

Bundan önceki makalemde genel olarak WDATP özelliklerinden ve agent yükleme işlemlerinden bahsetmiştim. Bu makalemde ise agent dağıtımı sonrasında artık W10 makinelerinizi WDATP konsolu üzerinden nasıl takip edebilirsiniz konusunda bilgi vereceğim.

Öncelikle aşağıdaki link üzerinden hesabınıza erişebilirsiniz

https://securitycenter.windows.com/

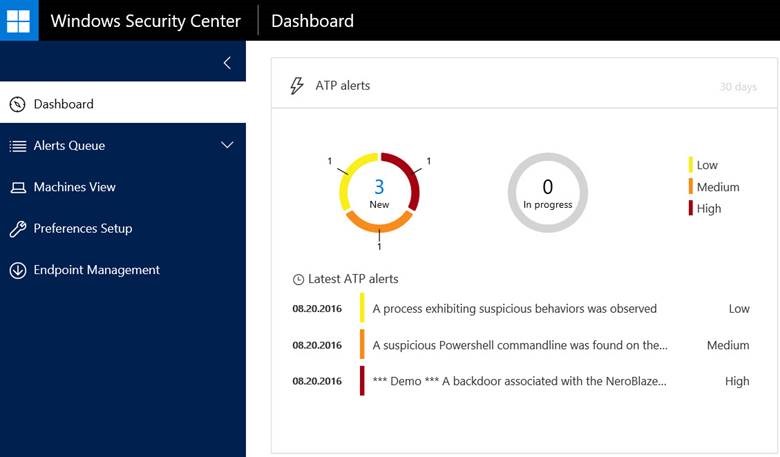

Kullanıcı kimlik bilgilerini girdikten sonra aşağıdaki gibi bir konsol sizi karşıyalacaktır

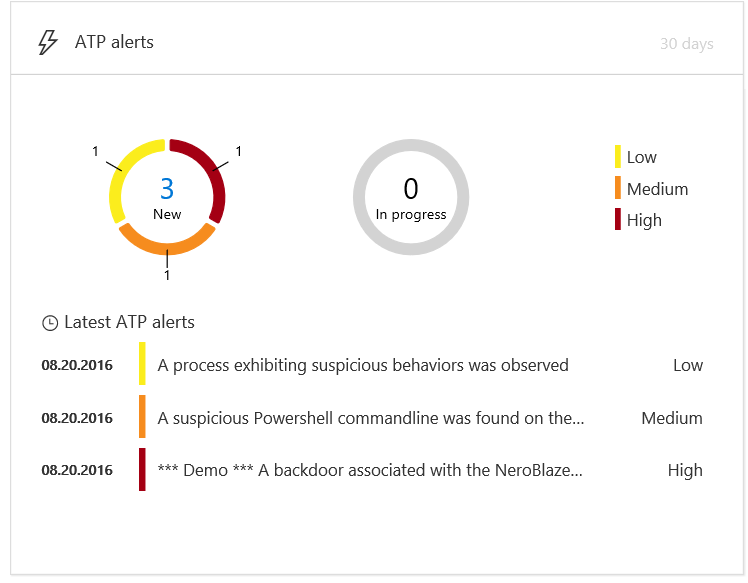

Aslında daha geniş bir ekran göreceksiniz ancak ben her bölümü parça parça anlatacağım için ATP alerts bölümünü aldım ilk olarak.

Konsole giriş yaptığınız zaman sol tarafta 5 ana link yer almaktadır.

Dashboard hepimizin bildiği gibi ana rapor ekranımız.

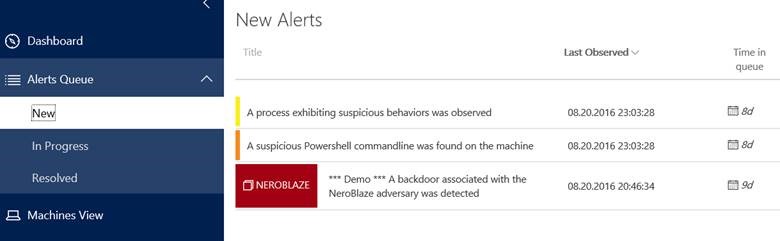

Aler Queue bölümünde ise günce ve geçmiş uyarıları takip edebiliyoruz.

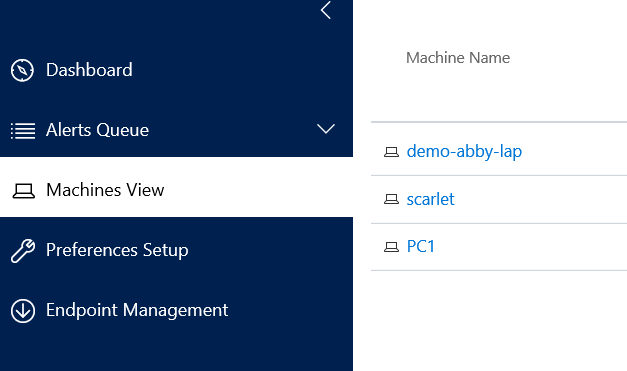

Machines Viewe bölümünde ise ATP ye bilgi gönderen yani izlediğimiz makinelerin durumunu görebililiyoruz

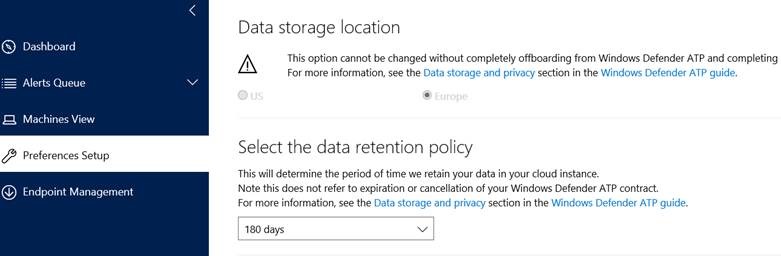

Preferences Setup bölümünde ise hesabımız ile ilgili temel ayarları gerçekleştirebiliyoruz

Öncelikle verilerin hangi lokasyonda saklanacağına, verilerin saklanma süresine, organizasyonunuzun büyüklüğüne ve hangi sektörde olduğuna dair seçenekleri değiştirebiliriyoruz.

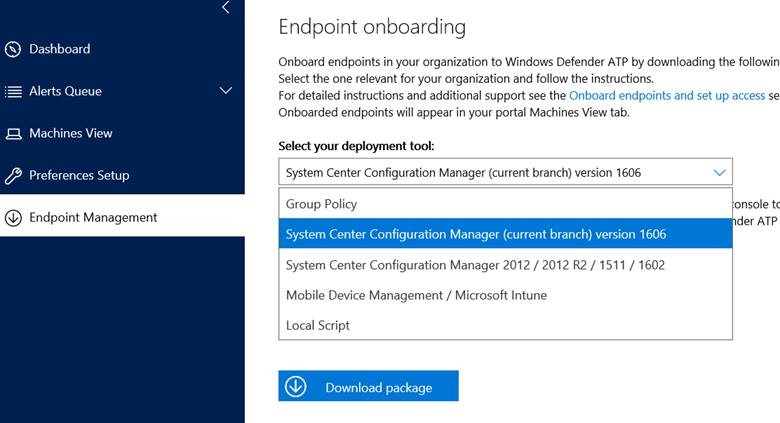

Son olarak Endpoint Management bölümünde ise W10 makineleriniz için ATP alt yapısına bağlanması veya bağlantı halinde olan istemcilerin koparılması için farklı dağıtım paketlerine ulaşabilirsiniz.

Peki tekrar ana ekrana dönelim;

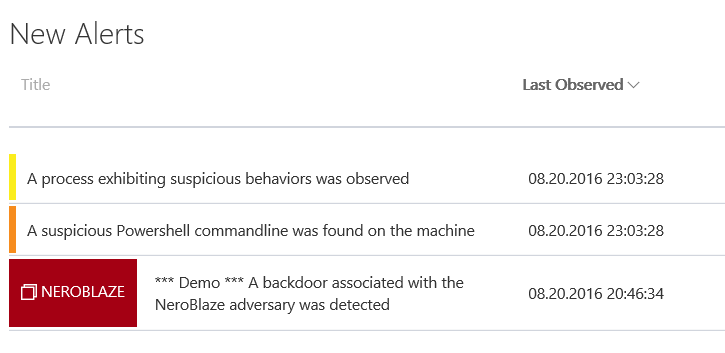

Öncelikle alert kısmı çok önemli, bu bölümden hızlı bir şekilde hangi bilgisayarda ne zaman nasıl bir atak olduğunu rahatlıkla görebiliriz.

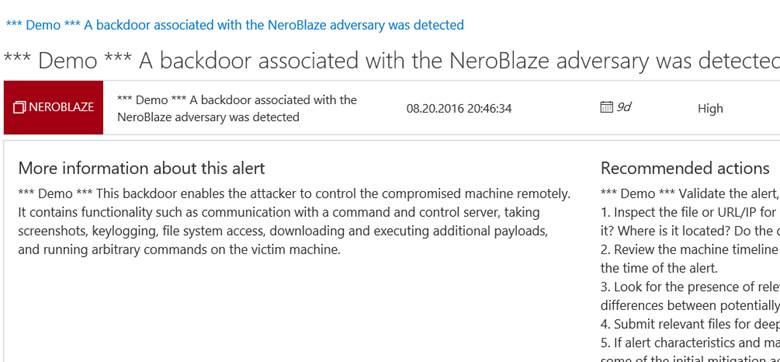

Örneğin burada 20 ağustos tarihinde çok ciddi bir atak olmuş ve hemen onun üstüne tıklayabilirsiniz

Atak hakkında detaylı bilgi yer almaktatır. Sağ bölümde ise öneriler yer almaktadır.

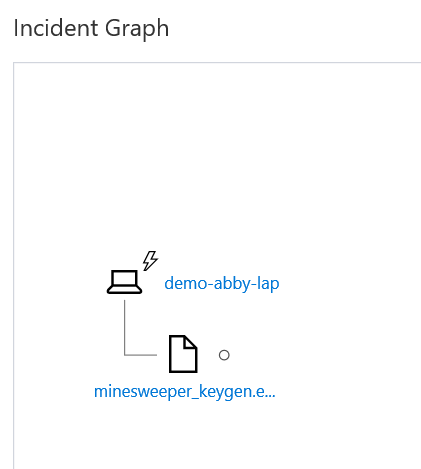

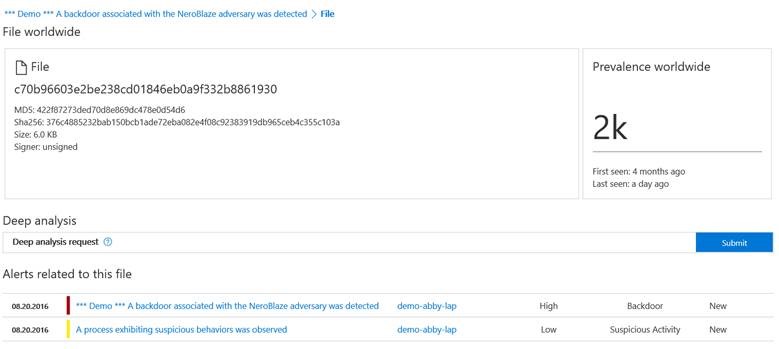

Biraz alt bölüme indiğimiz zaman ise hangi dosyanın buna sebep olduğunu görebiliriz

Dahası o anda bu dosya üzerine tıklayıp acaba bu dosya başka hangi bilgisayarlarda benzer bir aktivite yapmış onu görebiliriz

Dosyanın bir nevi geçmişini kontrol ediyoruz. Yani zaman geçmişine bakıp nerelerde aktif olduğunu görebiliriz. Bu dosya sadece demo-abby-lap makinesinde aktifmiş ki bu iyi bir durum.

Peki bu dosya neler yapmış onu kontrol edelim.

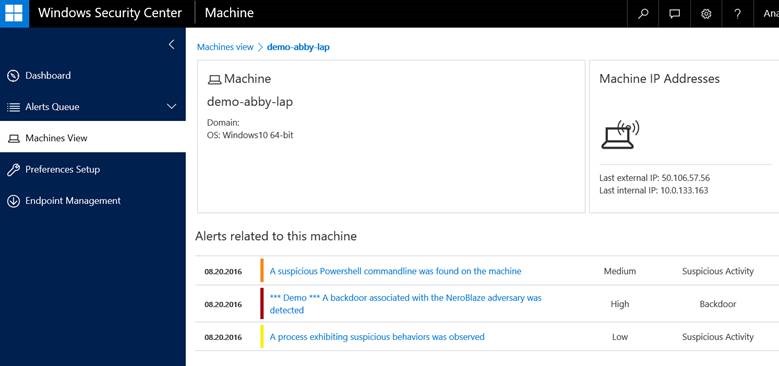

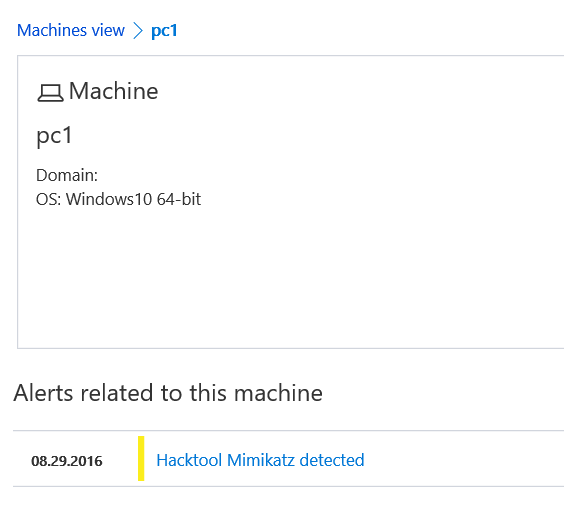

Şimdi Machine Viewe bölümünden ilgili makinemizin üzerine tıklayalım

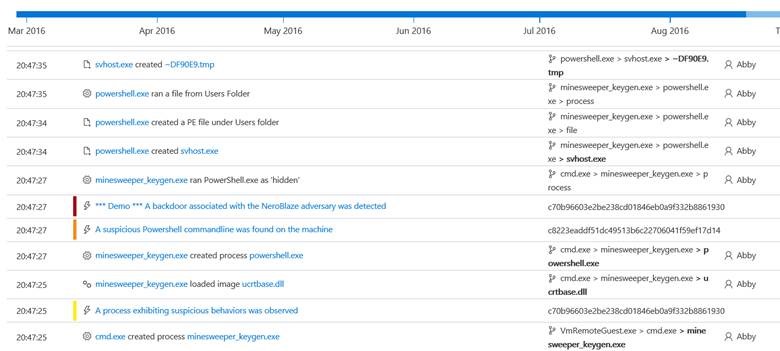

Bu makine için tüm hareketlilikleri kontrol edebiliriz. Yine alt bölüme bakıyoruz

Yukarıdaki ekranda da gördüğümüz gibi her şey kullanıcının bu keygen i çalıştırması ile başlamış. Sonrasında ise bir dizi işlemler, dosya oluşturmalar, gizlemeler, kayıt defteri değişiklikleri hepsini detaylı bir şekilde görebiliyorsunuz.

Bu bölümü sadece sorunlu PC’ ler için değil örneğin benim sağlıklı çalışan yani kötü içerikli kod içermeyen makinem içinde kontrol edebiliriz;

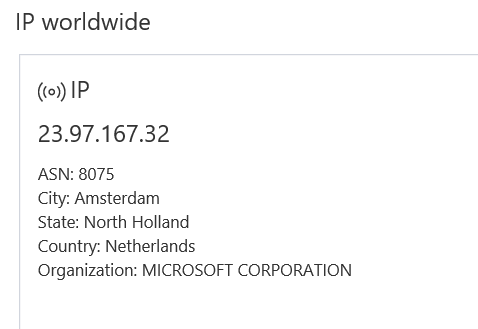

Yukarıda gördüğünüz gibi hangi exe nin nereye bağlandığını kontrol etme şansına sahipsiniz.

Herhangi bir IP nin üzerine tıklayarak o ip hakkında bilgi de alabilirsiniz

Konsolumuzdaki diğer ekranları da hızlı bir şekilde özetlemek isterim;

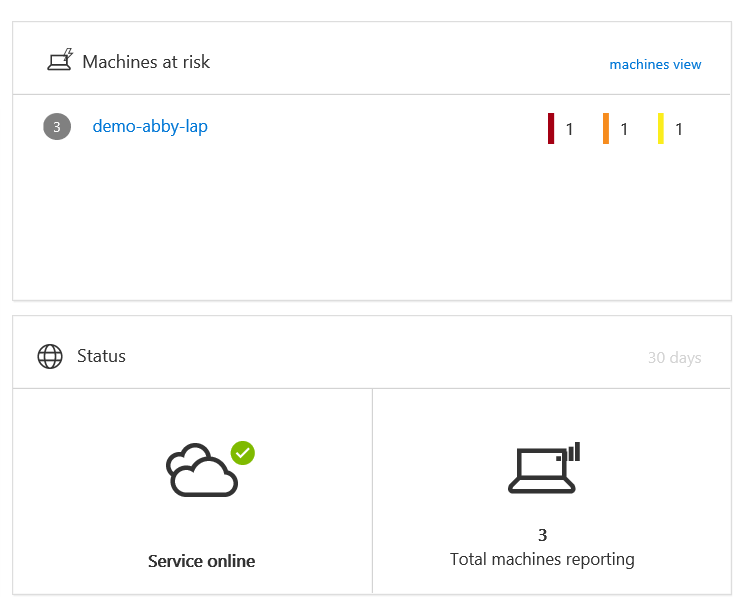

Alert ekranın sağ tarafından yer alan Machines at risk bölümü temel olarak izlenmekte olan makinelerden sorunlu olanları gösterir.

Hemen alt bölümdeki Status ekranı ise servisin durumu ve toplam kaç makineden rapor aldığıınızı gösterir.

En altta yer alan ekranlarda ise makine rapor günlüğü ve aktif bir kötü içerikli kod tehtidi bölümlerini görebilirsiniz.

Böyle bir üründe tabiki raporlama çok önemlidir, ancak daha önemlisi uyarılar.

Uyarılar otomatik olarak oluşmakta olup büyük bir ortam için bazen bunların yönetimi zor olabilir. Yani bir uyarı geldiğinde o anda eğer ilgili makinede bir pentest yapılıyor ise veya başka harici durumlar söz konusu ise bazı aksiyonlar almanız gerekebilir.

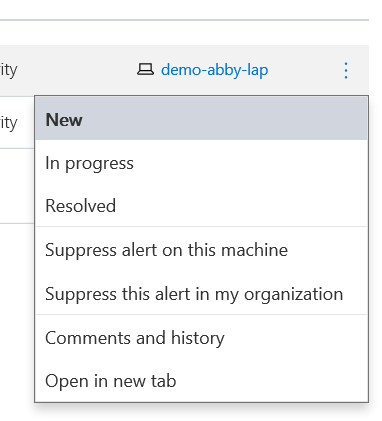

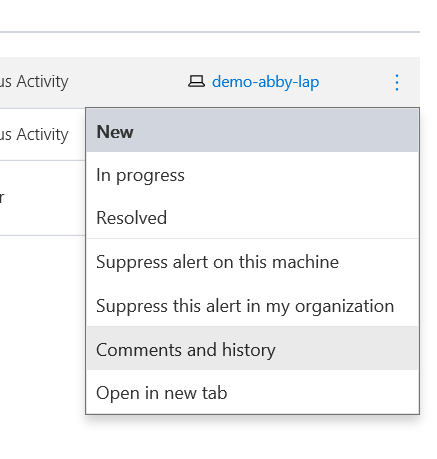

Bir uyarı için sağ bölümde bulunan 3 noktaya tıkladığınız zaman aşağıdaki gibi bir menü açılır;

Bu uyarı üzerinde çalışılan bir konumda ise ona almanız gerekli ki sizden başka güvenlik uzmanı var ise bunu ayrıca rapor etmesin. Veya sorun çözüldü ise bir altındaki Resolved seçeneğini seçmeniz gerekli

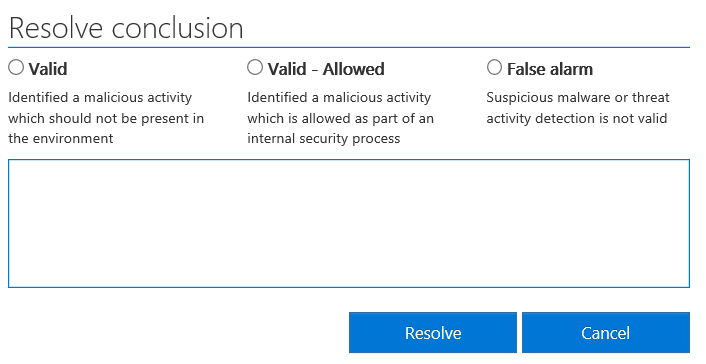

Bu durumda 3 seçeneğiniz oluyor, evet bu gerçekten bir tehtiddi, bu bir tehtid ama şirket iç güvenlik politikasına uygun yada bu doğru bir tespit değil şeklinde seçeneklerimiz bulunmaktadır.

Bunlara ek olarak iki tane Suppress seçeneğimiz yer almaktadır.

Suppress alert on this machine

Eğer bu makinede birileri pentest yapıyor, yada geliştirme işlemleri için bir takım denemeler yapılıyor ya da benzeri bir harici tutma ihtiyacı var ise gelen alert üzerinde bu seçenek seçilir ise artık aktif olarak alert kuyruğunda görünmez. Ancak bu durumda sadece ilgili makine için geçerli olup örneğin bu uyarı yani saldırı başka bir makinede görünür ise bu durumda aktif alert olarak sisteme düşecektir.

Suppress alert in my organization

Yukarıdakine benzer bir durum eğer makine bazında değilde organizasyon bazında olacak ise, yani bildiğiniz bir komut seti dağıtımı, uygulama vb var ve bu alert üretiyor ise bunu organizasyon bazında bastırabilirsiniz.

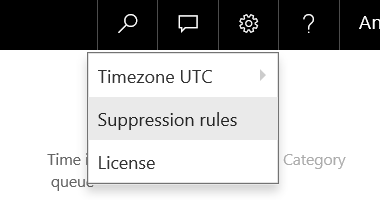

Not: daha sonra bu tanımladığınız kuralları görmek veya silmek için üst menüden yer alan ayarlardan “Suppression rules” kısmına tıklayarak bu kuralları görebilirsiniz.

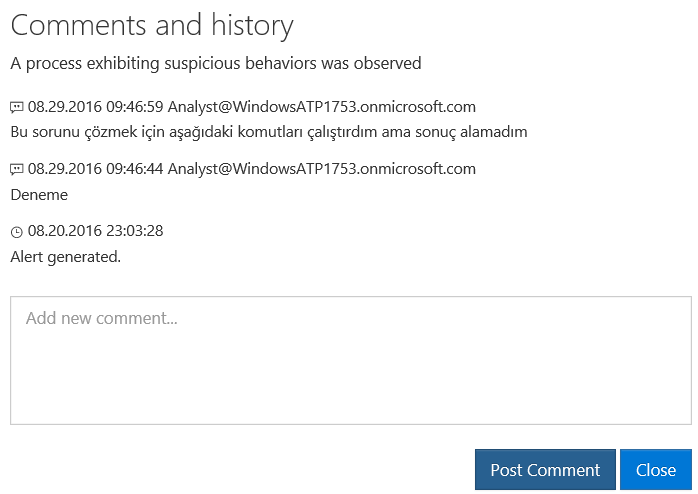

Ek olarak uzun süreli bir sorun ile karşı karşıya kalmanız durumunda bu uyarılar için yorumlar ekleyebilir ve bunu daha sonra siz yada bir başkası kontrol edebilir

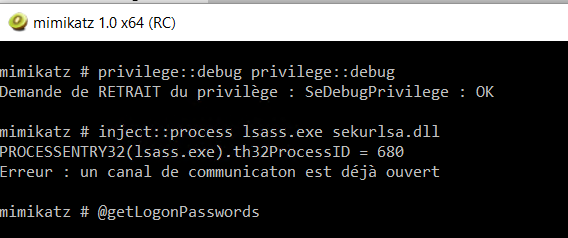

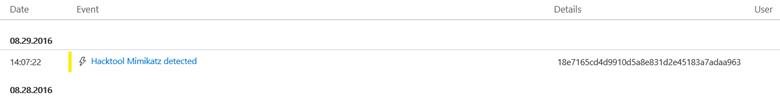

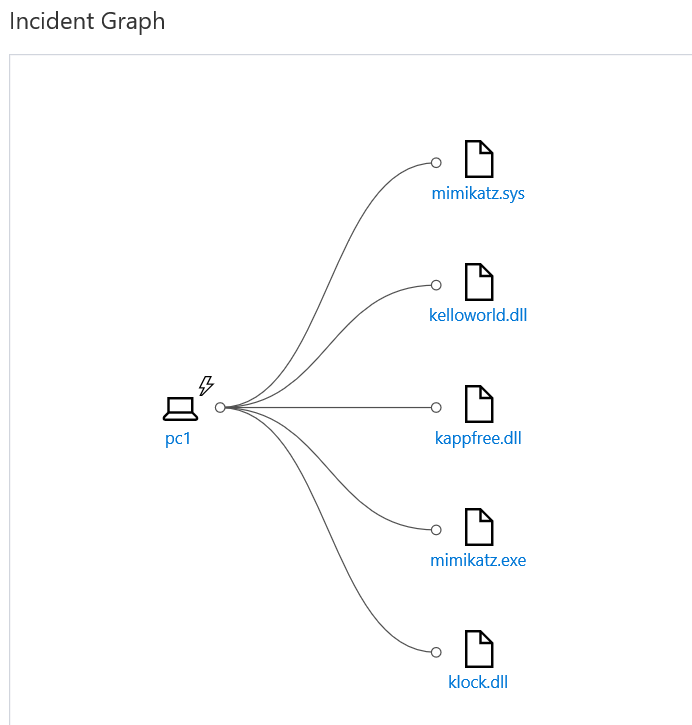

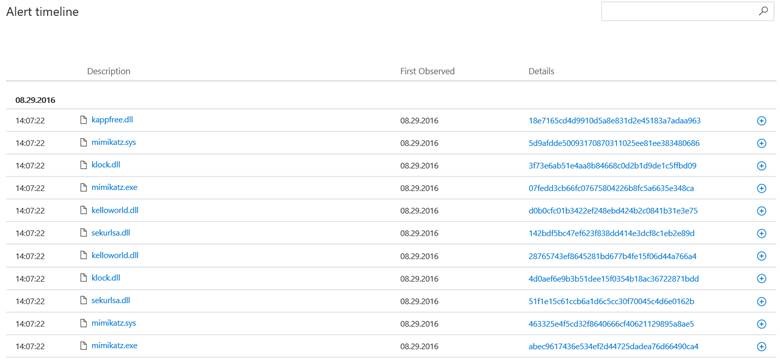

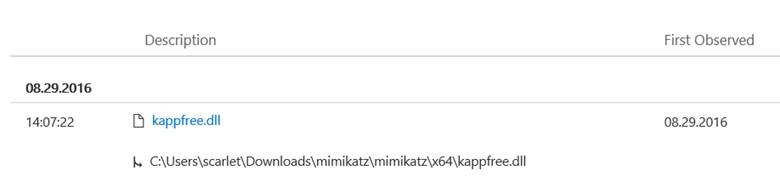

Peki bir atak tespit edildiği zaman sistem nasıl tepki veriyor. Hızlı bir şekilde W10 makinelerimden biri üzerinde mimkatz ile yerel bir atak yaptım;

ATP konsolunda ise anında bunun uyarısını görebildim

Detayları ise aşağıdaki gibidir;

Gördüğünüz gibi atağın tüm detaylarını rahatlıkla inceleyebiliyorum.

Umarım faydalı bir makale olmuştur, bir sonraki makalemde görüşmek üzere