Azure RDS Deep Dive – Bölüm 17 RDS Farm Changing for ATM

Azure RDS Deep Dive makale serimizin Part 17 RDS Farm Changing for ATM bölümünde, oluşturmuş olduğumuz Basic RDS Deployment RDS farmımızı Extended RDS Deployment olarak geliştireceğiz.

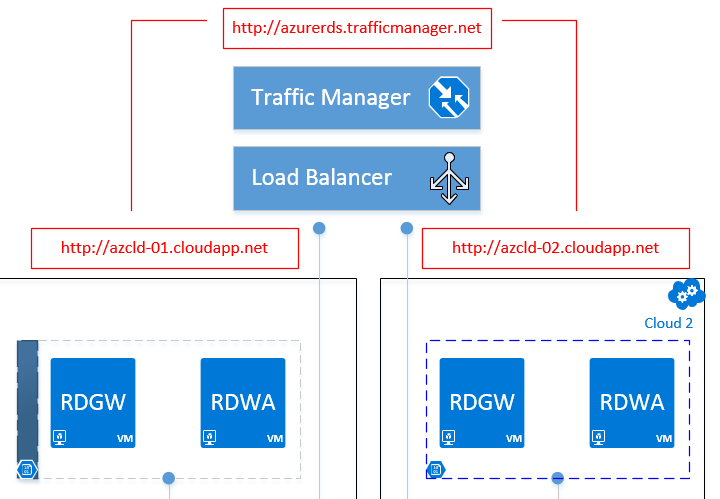

Oluşturmuş olduğumuz Azure RDS Ortamımızın son durumu yukarıda görülmektedir. Basic RDS Deployment bölümünde son kullanıcılarımız http://azcld0-1.cloudapp.net adresi üzerinden RDS ortamına erişiyor ve bu cloud içinde yüksek erişilebilirlik özelliği kazandırılmış RDS sunucularının hizmetlerinden yararlanıyorlardı.

Basic RDS Deployment işleminden sonra mevcut RDS ortamımızı geliştirdik ve azcld-01 cloud’u içinde bulunan RDS ortamımızın bir benzerini azcld-02.cloud’u içinde yapılandırdık. Yapmış olduğumuz ikinci cloud şu an için kullanılabilir durumda bulunmamaktadır. Daha doğrusu son kullanıcılarımızın erişimine sunulmamıştır. Kullanıcılarımız https://azcld-02.cloudapp.net üzerinden RDS ortamına eriştikleri zaman sertifika hatası alacaklardır ve çalışmaları güvensiz bir şekilde hizmet edecektir. Ayrıca kullanıcılarımız azcld-01 ve azcld-02 adresleri üzerinden erişim sağladıkları zaman Cloud seviyesinde yüksek erişilebilirlik sağlayamayacaklardır.

Son kullanıcılarımız azcld-01 ve azcld-02 adresleri üzerinden erişim sağlamamız Extended RDS Deployment mimarisine aykırıdır. Bir önceki makalemiz içinde Part 16 Add Trafik Manager iki farklı cloud’u ATM ile birleştirmiştik. Bu makalemiz içinde iki Clodu servisini Azure Trafik Manager üzerinden son kullanıcılarımıza erişimi ve RDS ortamımıza ATM’ i entegre ettikten sonra RDS Farmımız içinde yapılması gerekli olan Rds Farm Changing işlemini gerçekleştireceğiz.

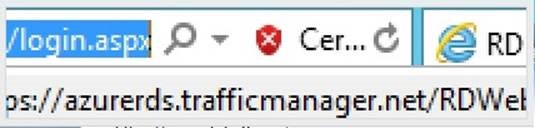

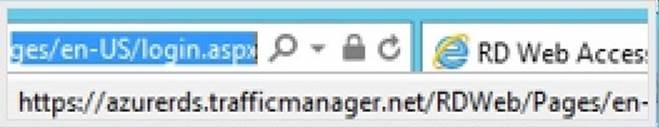

Farm changing işlemini yapmazsak ve kullanıcılarımız ATM’ nin adresi olan https://azurerds.traficmanager.net adresi üzerinden RDS ortamına bağlanmak isterlerse yukarıda görüldüğü gibi güvenlik uyarısı, sertifika hatası ile karşı karşıya kalacaklardır ve güvenlik nedeniyle işlemleri engellenecektir.

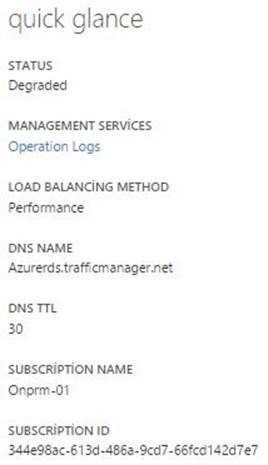

RDS Farmımızda Sertifikayı değiştirmeden önce Azure Portalımıza giriyoruz ve oluşturmuş olduğumuz ATM in sahip olduğu DNS Name sini öğreniyoruz. Bu isim benzersiz olup sadece bize ait olan bir isimdir. DNS Name bölümü içinde azurerds.traficmanager.net adresi için sertifikamızı yenileyeceğiz.

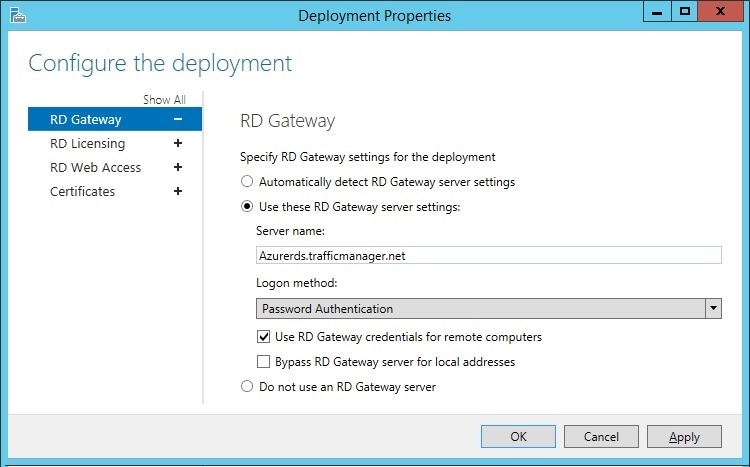

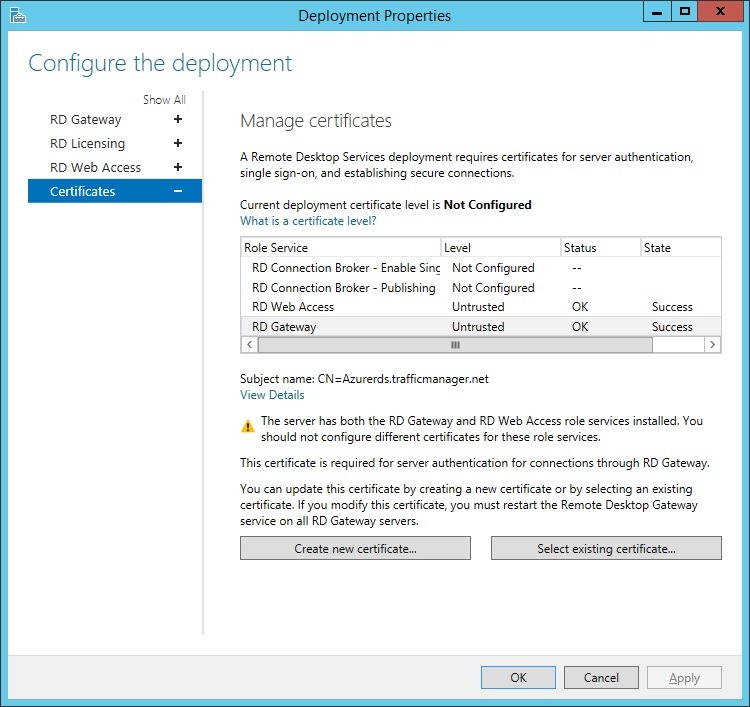

Deployment Properties bölümü açılıyor ve certificates bölümünde RD Gateway Rolünü seçiyoruz. İlk olarak use these RD Gateway server settings bölümünde yazmakta olan bölümü azurerds.trafikmanager.net olarak değiştiriyoruz.

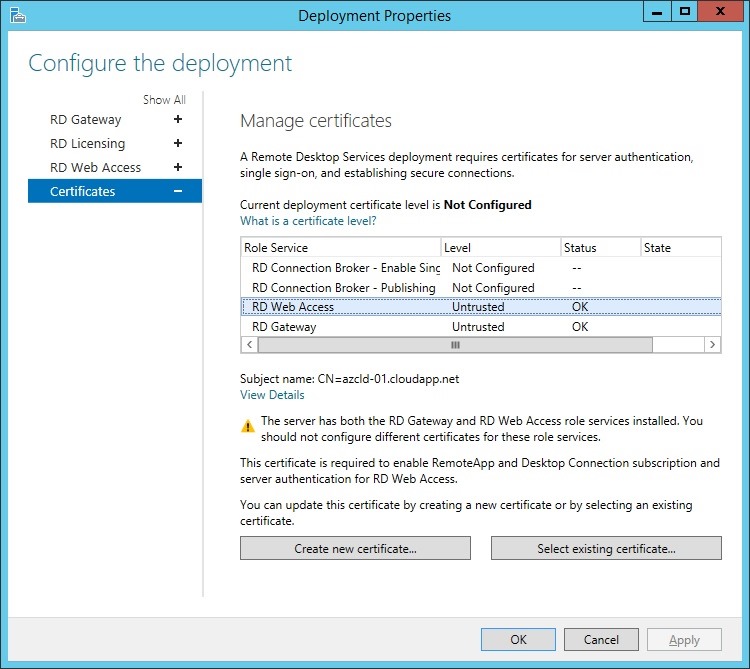

Değişikliği uygulamamız ile birlikte certificates bölümünü kontrol edersek RD Web Access ve RD Gateway rolleri için sertifikanın untrusted olduğunu görebileceksiniz.

RDS Frmı içinde mevcut sertifikayı değiştime ve oluşturma işlemlerini makale serimizin Part 8 Add RD Gateway bölümünde detaylı anlattığımız aynı konuları tekrar yazmıyorum. Sertifika değişikliği için için ilgili makaleyi okuyabilir ve daha derin bilgilere ihtiyaç duyuyorsanız RDS High Availability makale serimiz içinde bulunan Remote Desktop Services Yüksek Erişilebilirlik Çözümleri Bölüm 5 RDS Farmı Sertifika Oluşturulması makalesinde bu konu detaylı ve kurum ihtiyaçlarımıza bağlı olarak farklı sertifika seçimleri ile detaylandırılmıştırr. Sertifika seçimi ve dağıtımı konusunda detaylı bilgiye ihtiyaç duyarsanız bu makalemizi inceleyebilirsiniz.

RDS Farmımız içinde sertifika değişikliklerini yaptıktan sonra son kullanıcılarımız Azurerds.trafikmanager.net adresi üzerinden güvenlik uyarısına takılmadan RDS Portalına erişim sağlayabilmektedirler.

Bu makalemiz ile birlikte RDS Farmımızı Azure Trafic Manager bağlantıları için değiştirmiş olduk. Bir sonraki makalemiz Part 18 Extended RDS Deployment Test Procedure makalesinde RDS farmımızın yüksek erişilebilirliğini inceleyeceğiz ve cloud servisleri sayesinde disaster ortamını test edeceğiz.