Azure RDS Deep Dive – Bölüm 8 Add RD Gateway

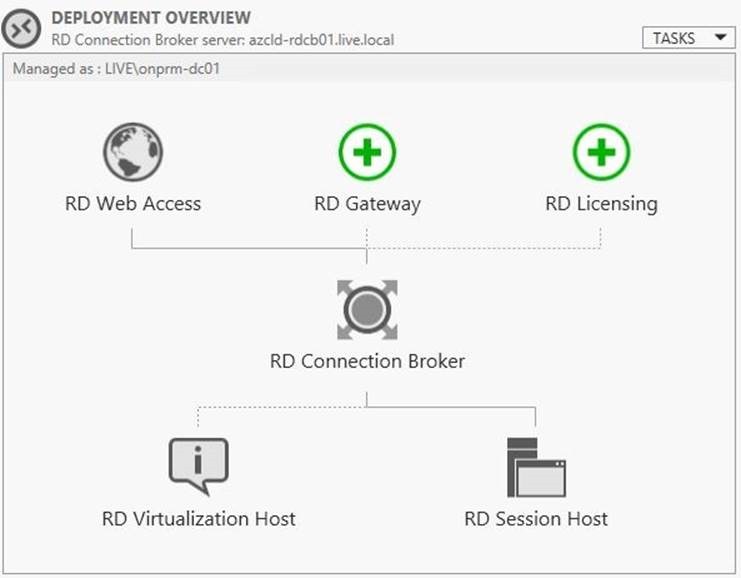

RDS Deep Dive makale serimiz içinde bu bölüme kadar RDS farmının oluşturma işlemlerini gerçekleştirdik ve RDS farmımız için ihtiyaç duyulan üç temel rolümüz olan RDCB, RDSH ve RDWA rollerini farklı sunucular üzerinde kurma işlemlerini tamamladık.

Add RD Gateway makalemiz içinde RDWA rolünün yüklenmiş olduğu azcld-rdgwa01 sunucumuz üzerine RD Gatewayy rolünün eklenme işlemini gerçekleştireceğiz.

RD Gateway Rolünün kurulumu için Deployment Overview bölümünü açıyoruz ve RD Gateway butonuna basıyoruz. Yeşil artı işaretini görebilmektesiniz.

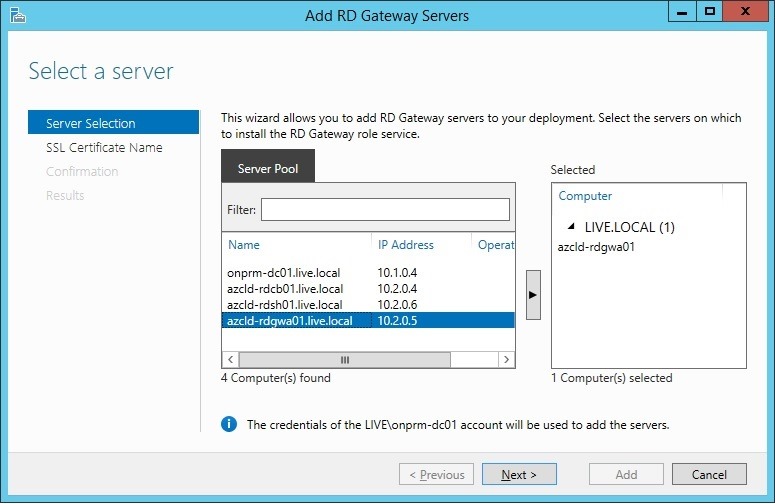

RD Gateway rolünün yüklenecek olduğu sunucumuzu server pool içinden seçiyoruz ve devam ediyoruz.

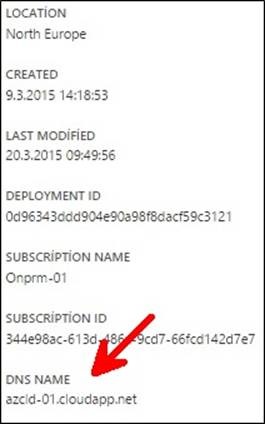

RDS Farmının dış dünyaya yayın yapacak olan ismi ve sertifika içinde bulunması gerekli olan SSL Certificate İsmi kritik bir önem taşımaktadır. Bu bölüme azcld-01.cloudapp.net ismini giriyoruz.

Bu ismi nereden öğrendik. Makale serimiz içinde bulunan Bölüm 6 Prepare VMs for RDS Deployment makalesinde Azure RDS Basic Deployment için bir cloud services oluşturmuştuk. Bu public ismin, dünya üzerinde benzersiz olduğunu ve sadece bizim için hazır olduğunu belirtmiştik. Bu isim, son kullanıcılarımızın RDS farmına erişim sağlarken kullanacak oldukları public isimdir ve dünya üzerinde benzersizdir. Kullanıcılarımız bu public dns ismi üzerinden RDS farmına erişim sağlayacakları için sertifikamız içinde tanımlı bulunacak olan SAN ismi içinde Cloud Servisimizin ismi bulunmaktadır.

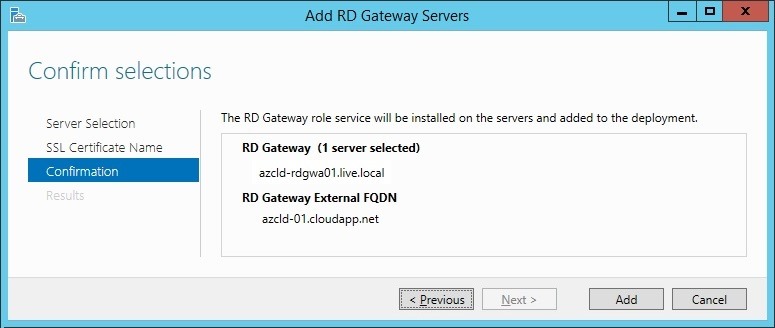

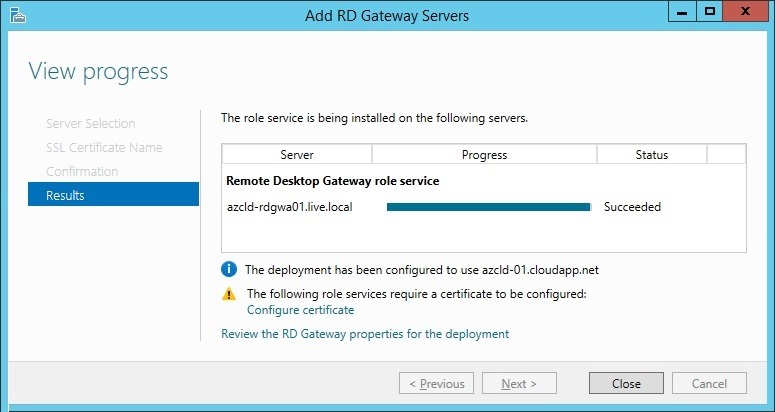

Sertifikamızın ismini tanımladıktan devam ediyoruz ve RDS Farmımız içine RD Gateway rolünü ekliyoruz.

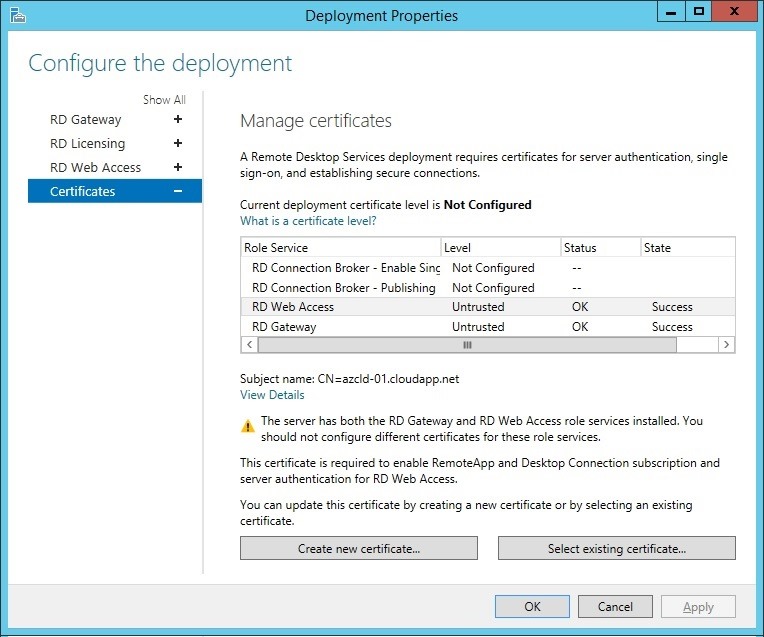

Kurulum işlemi çok kısa bir süre içinde tamamlanmakta ve sertifika yapılandırması için bizleri beklemekte. Configure certificate bölümüne giriyoruz ve RD Gateway’ imiz için bir sertifika oluşturuyoruz.

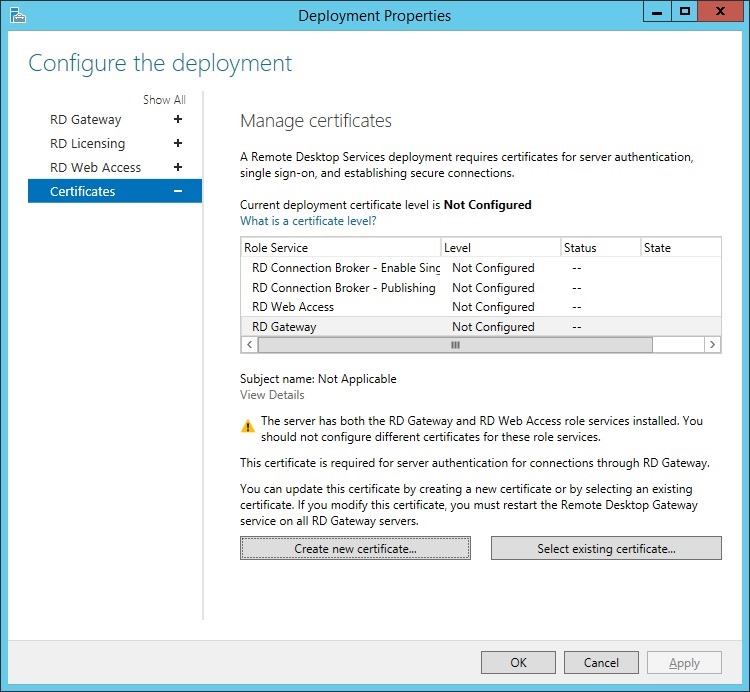

Deployment Properties bölümü açılıyor ve certificates bölümünde RD Gateway Rolünü seçiyoruz. Sonrasında alt bölümde bulunan Create new certificate butonu ile sertifika üretmeye başlıyoruz.

Daha önce yayınlamış olduğumuz RDS High Availability makale serimiz içinde bulunan

Remote Desktop Services Yüksek Erişilebilirlik Çözümleri Bölüm 5 RDS Farmı Sertifika Oluşturulması makalesinde bu konu detaylı ve kurum ihtiyaçlarımıza bağlı olarak farklı sertifika seçimleri ile detaylandırılmıştırr. Sertifika seçimi ve dağıtımı konusunda detaylı bilgiye ihtiyaç duyarsanız bu makalemizi inceleyebilirsiniz.

Son kullanıcılarımızın erişim ismini değiştirmek istersek. Azure üzerinde oluşturmuş olduğumuz cloud servisinin ismi ile değil kurum ismi ile bağlanmak istersek. Örnek olarak bizim bu makalemizde kullanmış olduğumuz live.local domain isminin public ismi olan Live.com ile bağlantı yapmak istersek ne yapmamız gerekiyor.

Öncelikli olarak DNS sağlayıcımız üzerinde bir tane CNAME kaydı oluşturmamız gerekiyor. Örnek olarak RDS.live.com isminde bir Cname kaydını oluşturduk ve bu cname kaydını azcld-01.cloudapp.net ismine yönlendirmemiz gerekiyor. Bu cname kaydı sayesinde son kullanıcılarımız rds.live.com adresine gittikleri zaman azcld-01.cloudapp.net adresine yönlendirilecektir.

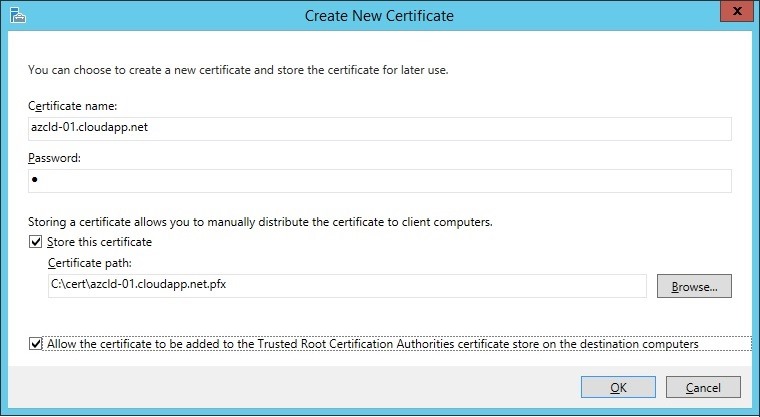

Eğer sertifikayı azcld-01.cloudapp.net olarak oluşturduysanız, kullanıcılarımız sertifika hatası ile karşılaşacaklardır. Bu sebepten ötürü sertifika oluşturma işleminden önce son kullanıcılarımızın hangi adres üzerinden RDS ortamına erişim sağlayacaklar bunu belirlememiz gerekiyor.

Yeni bir sertifika oluşturmadan, mevcut oluşturduğunuz veya Cloud Services oluşturulurken oluşturulan sertifikayı kullanmak isterseniz Select existing certificate seçimini yapabilirsiniz.

Biz yeni bir tane local sertifika oluşturacağız. Create new Certificate bölümünde certificate name ve certificate parolamızı belirliyoruz. Bu oluşturulan certifikayı RD web Access Rolü içinde kullanacağımız için işlemleri yapmış olduğumuz sunucunun c:\cert klasörü altına saklıyoruz.

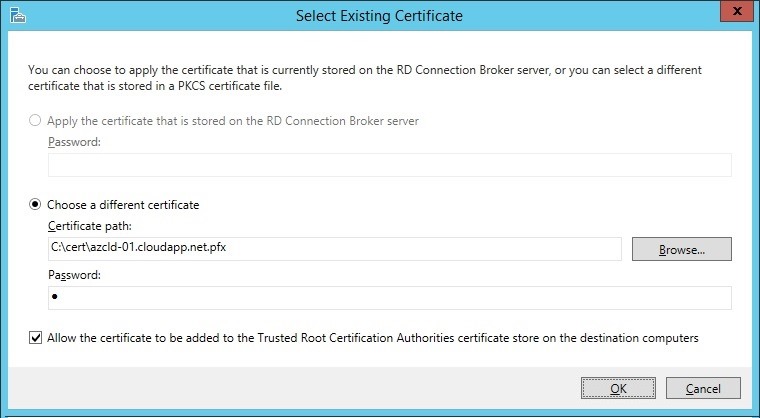

RDS Deployment Properties bölümüne geri geldik ve bu bölümde bu sefer RD Web Access Rolünü seçiyoruz ve bu sefer Select existing certificate seçimini yapıyoruz ve RD Gateway rolümüz için oluşturmuş olduğumuz sertifikayı c:\cert klasörü içinden seçiyoruz.

Bu yapılandırma ile RD Gateway Rolümüz için oluşturmuş olduğumuz sertifikayı RD Web Access rolü içinde kullanmış olduk. RD Gw ve RD WA rolleri bir-biriyle uyumlu bir rol olduğu için bu iki rolün aynı sunucu üzerinde konumlandırılmasında hiç bir sıkıntı bulunmamaktadır ve önerilen RDS Farmlarının seçimlerinden bir taneside bu yöntemdir.