Microsoft Advanced Threat Analytics – Bölüm 4 – Configure Event Collection

Makalemin ilk üç bölümüne aşağıdaki linkler üzerinden ulaşabilirsiniz

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum1-what-is-ata/

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum2-planning-and-requirements/

https://www.cozumpark.com/microsoft-advanced-threat-analytics-bolum3-deployment-guide-lab-installation/

Makalemin ilk bölümünde temel olarak ATA için çalışma mantığı, topoloji ve özelliklerinden bahsetmiştim. İkinci bölümünde ise artık kurulum gereksinimlerine yer vermiştim. Üçüncü bölümünde ise ATA Center ve ATA Gateway kurulumu ile kurulum sonrasındaki yapılandırma adımlarını anlatmıştım. Bu bölümde ise Event Collection ayarlarını yapacağız.

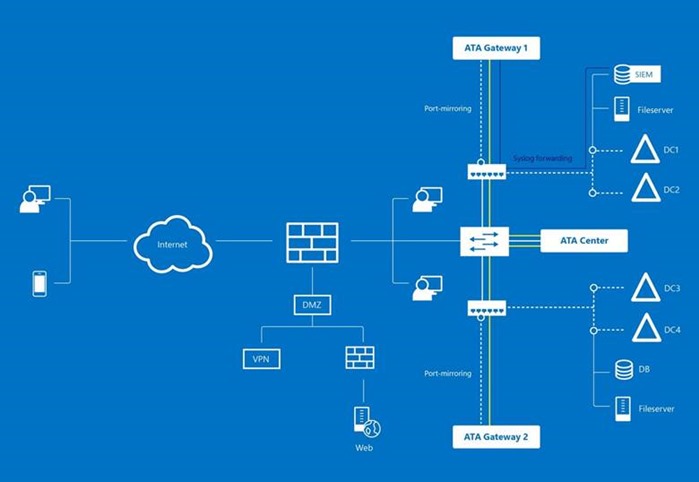

Öncelikle bir önceki makalemdeki gibi örnek bir topoloji paylaşmak istiyorum ki bu event toplama noktasında anlatacaklarım daha anlaşılır olsun.

Yukarıda gördüğünüz gibi ATA Center, GW üzerinden gelen bilgileri analiz eder, GW ise DC’ lerden bilgi toplar. Yine eğer ortamda SIEM ürünleri var ise onlardan da gelen olay günlüklerini toplayıp Center’ a incelenmesi ve analiz edilmesi için yollayabilir.

ATA’ nın tespit edebildiği ataklardan biri olan “Pass-the-Hash” ‘ in sağlıklı bir şekilde tespit edilmesi için DC üzerinde oluşan Windows Event log ID 4776 olay günlüğüne sahip olması gereklidir. Bunu ya ortamdaki SIEM ürününden ya da DC’ den alabilir.

Burada temel iki yöntem var, birincisi SIEM server’ dan bilgileri almak, ikincisi ise DC’ lerden direkt olarak almak

· Configuring the ATA Gateway to listen for SIEM events

· Configuring Windows Event Forwarding

Configuring the ATA Gateway to listen for SIEM events

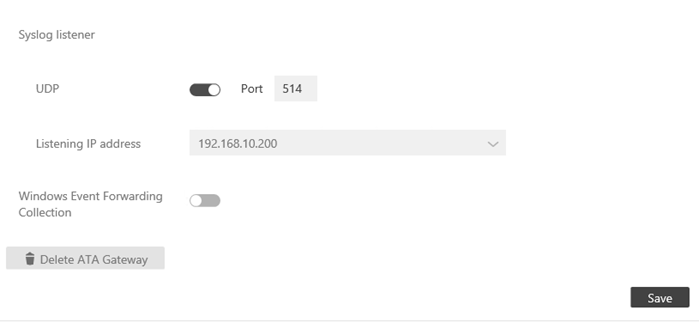

Eğer elinizde bir SIEM ürünü var ise öncelikle ATA GW için bunlardan gelecek bilgileri kabul edecek şekilde ayarlamamız gereklidir. Bunun için GW ayarlarında Syslog Listener UDP ayarını açıyoruz ve kullandığımız aktif ip adresini seçiyoruz.

Daha sonra sahip olduğunuz SIEM ürünü üzerinde yapılandırma (Windows Event ID 4776 loglarını bu ip dresine yönlendirmesi gerekli) gerekmektedir. Desteklenen ürünler ve formatlar için aşağıdaki linki kullanabilirsiniz

RSA Security Analytics

HP Arcsight

Splunk

https://technet.microsoft.com/en-us/dn707705?f=255&MSPPError=-2147217396

Configuring Windows Event Forwarding

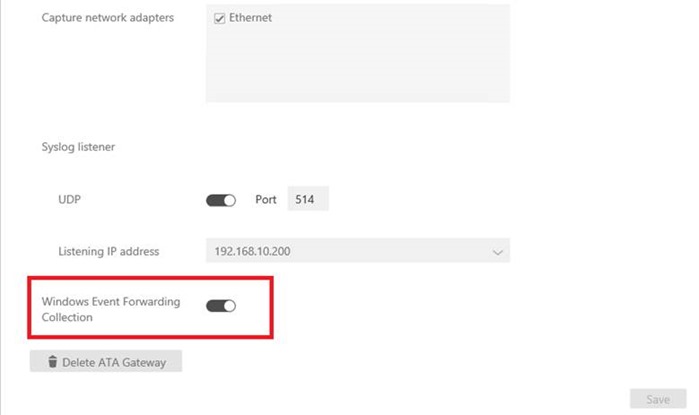

Eğer elinizde bir SIEM ürünü yok ise DC üzerinden logları alabilirsiniz, bunun için öncelikle ATA üzerinde yine aynı yerde “Windows Event Forwarding Collection” özelliğini aktif ediyoruz.

Daha sonra hem ATA WG üzerinde hem de Domain Controller makinesinde yönetici hakları ile çalıştırdığımız powershell konsolunda aşağıdaki komutları çalıştırıyoruz

winrm quickconfig

Daha sonra ATA GW üzerinde aşağıdaki komutu çalıştırıyoruz

wecutil qc

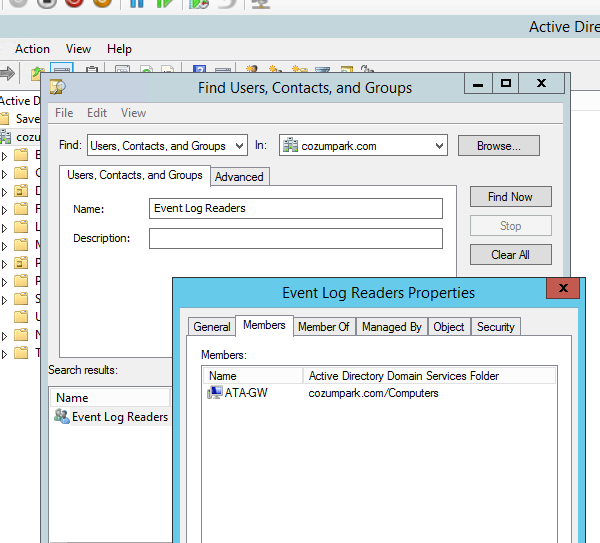

Daha sonra tüm DC makineleri için Event Log Readers Group üyeliğine ATA GW makine hesabını eklemek gerekli.

Şimdi ATA Gateway makinesinde Olay günlüğünü yönetici hesabımız ile açalım

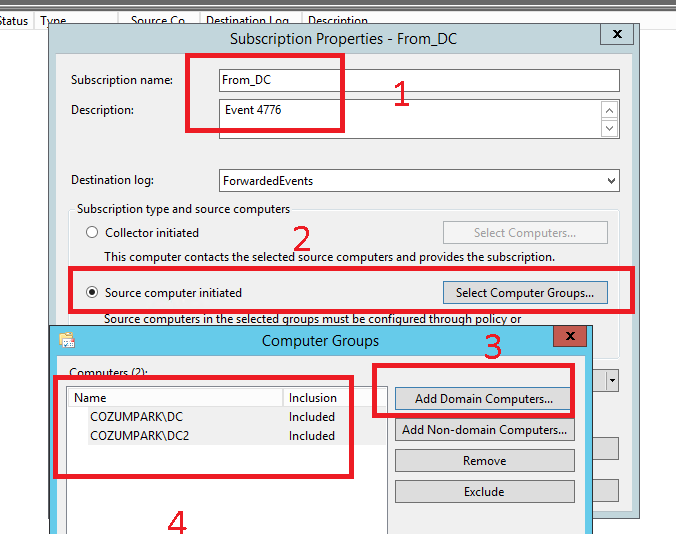

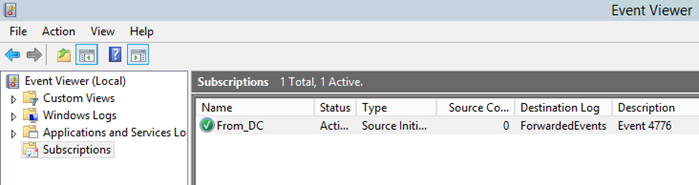

Daha sonra sol bölümden “Subscriptions” bölümüne gelelim ve yeni bir üyelik oluşturalım.

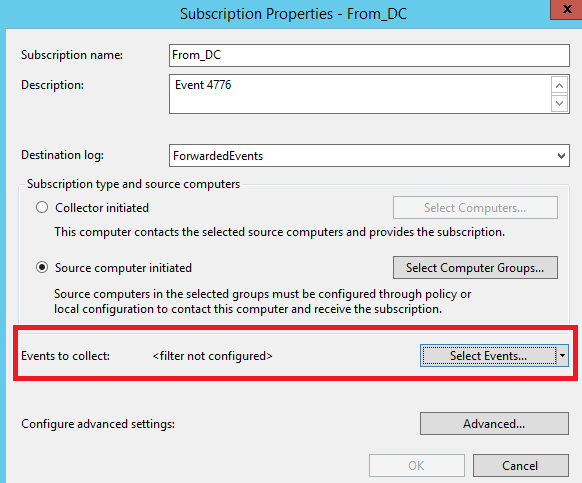

Bunları tamamladıktan sonra hangi eventleri almak istiyorsak filtre oluşturacağız.

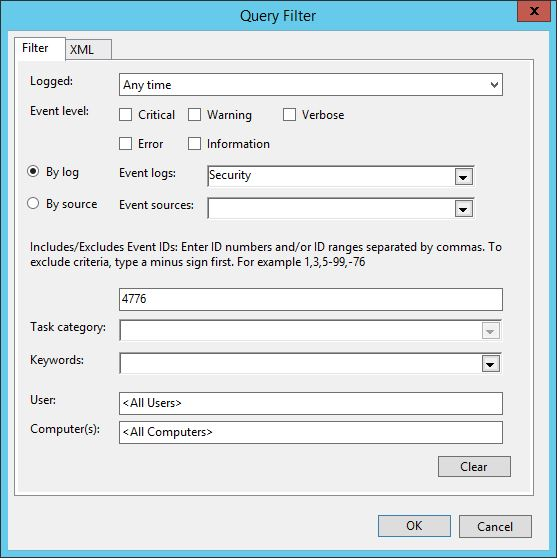

İki kriteri sadece dolduruyorum, By log bölümünde “Security” ve Event ID bölümünde 4667, sonra süreci tamamlıyorum.

Şu anda ATA GW her iki DC’ den de 4667 olay günlüklerini alacak şekilde ayarlanmıştır.

Makalemin sonuna geldim, umarım faydalı bir makale olmuştur, bir sonraki makalemde görüşmek dileği ile.

Kaynaklar

https://technet.microsoft.com/en-us/dn707709